Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Классификация угроз безопасности по средствам воздействия на систему

По средствам воздействия различают три основных класса угроз: 1. Вмешательство человека в работу вычислительной системы. К этому классу относятся организационные средства нарушения безопасности (кража носителей информации, несанкционированный доступ к устройствам хранения и обработки информации, порча оборудования и т.д.) и осуществление нарушителем несанкционированного доступа к программным компонентам системы (все способы несанкционированного проникновения в систему, а также способы получения пользователем-нарушителем незаконных прав доступа). Меры, противостоящие таким угрозам, носят организационный характер и включают в себя совершенствование систем разграничения доступа и системы обнаружения попыток атак (например, попыток подбора паролей). 2. Аппаратурно-техническое вмешательство в работу вычислительной системы. Имеется в виду нарушение безопасности и целостности информации с помощью технических средств, например получение информации по электромагнитному излучению устройств, электромагнитные воздействия на каналы передачи информации и другие методы. Защита от таких угроз, кроме организационных мер, предусматривает применение аппаратных и программных средств. 3. Разрушающее воздействие на программные компоненты системы с помощью программных средств. Такие средства называются разрушающими программными средствами (РПС), или программами с потенциально опасными последствиями. К ним относятся компьютерные вирусы, троянские кони, средства проникновения в удалённые системы с использованием локальных и глобальных сетей и другие вредоносные программы для ЭВМ. Средства борьбы с подобными атаками состоят из программно- и (реже) аппаратно-реализованных систем защиты. Рассмотрим подробно каждый из этих классов. Вмешательство человека. ■ Диверсия (sabotage) – это физическое или логическое повреждение, сознательно наносимое злоумышленником оборудованию либо информации. При физическом повреждении злоумышленник может, например, повредить жёсткий диск или отключить питание при выполнении критической дисковой операции. В качестве примеров логического повреждения можно привести изменение внутренних или внешних меток (обозначающих ссылки, время создания файлов и т.п.) и использование программного обеспечения, которое изменяет содержимое файла. Диверсии часто осуществляют обиженные сотрудники перед увольнением. Месть фирме либо конкретному лицу – наиболее распространенный мотив диверсии.

■ Искажение фактов (misrepresentation) – это использование компьютера для введения в заблуждение или запугивания с определённой целью. При данной угрозе компьютер рассматривается как объект, предмет или инструмент правонарушения. Обман, даже если с его помощью извлекается прибыль, не обязательно является преступлением, поэтому искажение само по себе согласно законодательству ещё не компьютерное преступление. Главная опасность искажения состоит во введении в заблуждение лиц, ответственных за безопасность, при сокрытии нарушений. ■ Кража (theft) может быть трёх типов: кража оборудования, кража информации и кража услуг. Кража оборудования – чаще всего вызывает самые большие опасения. Ведь потеря компьютеров означает потерю производительности фирмы, потерю всей хранящейся в похищенных компьютерах информации, которая после этого потеряет свою секретность, доступность и может быть целостность. Кража информации – для того чтобы похитить информацию, не нужно выносить из здания компьютер. Термин "утечка данных" (data leakage) применяется для описания действий, заключающихся в тайном копировании информации и выносе её за пределы организации. Целостность подвергается опасности только в том случае, когда совершается кража единственной копии информации. Кража информации может оставаться незамеченной. Кража услуг – может проявляться в разных формах: от игр на служебном компьютере до изготовления с его помощью книг и решения научно-технических задач, не предусмотренных профилем деятельности фирмы. Использование вычислительных ресурсов фирмы в личных целях и, тем более, для выполнения заданий других организаций есть кража услуг. Этот вид кражи представляет опасность доступности и может привести к серьезным нарушениям в работе ИС. § Хищение (embezzlement) обычно имеет отношение к внутренней работе, когда кража денег или ресурсов работодателя выполняется его же сотрудником. Будучи одним из самых старых видов преступлений вообще, хищение является одним из наиболее распространённых видов компьютерных преступлений в частности. Самым лёгким способом хищения данных является их подмена (data diddling) – процесс изменения данных перед вводом или в процессе ввода.

§ Мошенничество (fraud) – это любое использование информационной системы при попытке обмана организации или получения её ресурсов. § Небрежность (bumbling) – ошибки человека (human errors), случайности (accidents), оплошности (errors of omission), проявления некомпетентности (errors of commission). § Неточная или устаревшая информация. § Различные версии. Программное обеспечение постоянно обновляется, поэтому всегда необходимо следить за тем, какие версии программ используются и своевременно их обновлять. § Пиггибекинг (piggybacking) – это нелегальное проникновение куда-либо вслед за лицом, имеющим легальный доступ. Электронный пиггибекинг – это получение нелегального доступа после того, как легальный пользователь, введя пароль и подключившись к системе, некорректно завершил сеанс работы или завершил сеанс работы, но не отключился от системы. Физический пиггибекинг – это непосредственное проникновение в закрытую зону после лица, имеющего к ней доступ. § Самозванство (impersonation) – это использование кода доступа другого человека для проникновения в систему в целях изучения данных, использования программ или отводимого ему компьютерного времени. Самозванство может проявляться в завладении электронной подписью или средствами электронной подписи другого человека. § Сбор мусора (scavenging) или подсматривание (browsing) часто связаны с необходимостью покопаться в отходах (dumpster diving), чтобы найти листинги, ленты, диски, информацию о кредитных карточках, использованные копирки и другие сведения. Применительно к компьютерам сбор мусора может означать восстановление с помощью соответствующих утилит файлов, удалённых пользователями. Кроме того, источником утечки информации может стать принтер, когда из-за задержки печати пользователь создаёт большее число копий, которые могут попасть в чужие руки. § Умышленное повреждение данных или программ. Аппаратурно-техническое вмешательство. При аппаратурном вмешательстве в функционирование ИС возможны два варианта нарушения безопасности: случайное нарушение (аппаратные сбои, перегрузка) и умышленное (излучение, перехват), при котором аппаратура выступает инструментом нарушителей. Рассмотрим все эти случаи. — Аппаратные сбои, которые могут нарушить секретность, если они происходят в устройстве управления доступом или если восстановление работоспособности системы требует понижения уровня защиты. Аппаратный сбой может нанести ущерб целостности. Иногда даже сбой одной из микросхем памяти может привести к потере информации, если он произойдёт, например, при копировании. Доступность также может пострадать от аппаратного сбоя. Если какое-либо устройство выйдет из строя, то может быть временная или постоянная потеря доступа к предоставляемым им ресурсам. — Перегрузка. При больших нагрузках на систему безопасность вычислительно сети подвергается риску выхода из строя любых ее элементов.

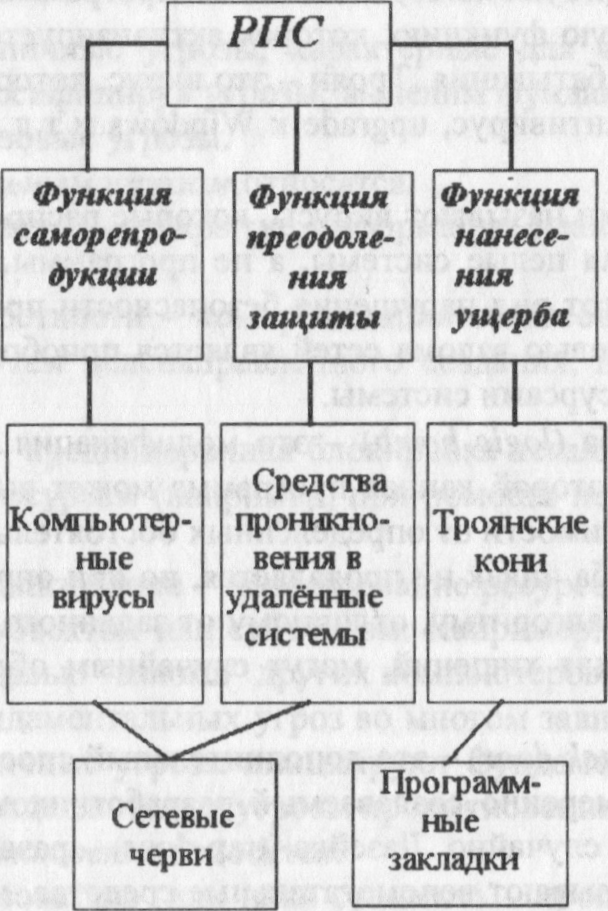

— Излучение (emanations) – это испускание электромагнитных сигналов, являющееся одним из слабых мест в компьютерной защите. Как кабели, так и подключаемые с их помощью устройства излучают определённые сигналы. Чувствительная антенна позволит на расстоянии прочесть данные даже при незначительном уровне излучения. Слабыми местами в системе безопасности из-за излучения могут быть компьютеры, принтеры, модемы, мониторы, клавиатуры, переходники, усилители, распределительные коробки, места соединения коаксиального кабеля. — Перехват (wiretapping) может выполняться как с применением элементарных зажимов типа "крокодил", так и путём наблюдения за излучением или спутниковыми передачами с помощью антенн. Очень часто установить подслушивающее устройство на одном конце кабеля проще, чем подключиться где-то посередине. Воздействие на программные компоненты вычислительной системы с помощью программных средств. Существует три вида использования программных продуктов для атаки на вычислительную систему. Либо используются внедряемые разрушительные программные средства (вирусы, черви, троянские кони), либо используется установленное программное обеспечение (логические бомбы, ошибки программирования, неправильная маршрутизация, потайные ходы и лазейки, называемые также люками). Третьим видом является использование особых утилит и программ (сетевые анализаторы, суперзаппинг и других, обобщенное название таких программ – закладки). Указанные программы объединяются под названием разрушительных программные средств (РПС), или программ с потенциально опасными последствиями – это класс программ, предназначенных для атаки на ИС и содержащих деструктивные функции. РПС бывают несамовоспроизводящимися (троянские кони) и самовоспроизводящимися (вирусы, черви). Классификация РПС представлена на рис. 1.4.

Рис. 1.4. Типы разрушительных программных средств Необходимо иметь в виду, что даже официально установленное программное обеспечение служит источником потенциальных брешей в безопасности. Потенциальные бреши в безопасности (flaw) – это недостатки программного обеспечения, заложенные на этапе его разработки и внедрения. За этот тип угроз несут ответственность разработчики, которые допускают ошибки в программировании, случайно или намеренно оставляют в готовом продукте средства отладки и скрытые лазейки. Ошибки в ходе эксплуатации также приводят к появлению потенциальных брешей в безопасности, например неправильная маршрутизация данных.

Особые утилиты являются средством нарушения безопасности в руках соумышленников. Прослушивание сетевого трафика, осуществление целого класса удалённых атак возможно лишь с помощью специального программного обеспечения. Очень кратко приведем здесь описание РПС, подробнее о них будет изложено далее. — Вирусы – это программы, которые могут заражать другие программы, модифицируя их посредством добавления своих, возможно изменённых копий. По статистике основными способами проникновения вирусов являются принесенные извне носители, а также программное обеспечение и информационные файлы, распространяемые по глобальным сетям. Для вирусов, в отличие от других РПС, необходим носитель, с которым они проникают в систему и заражают другие файлы. — Сетевыми червями называют вирусы, которые распространяются по глобальным сетям, поражая целые системы, а не программы. С появлением глобальной сети Internet этот вид нарушения безопасности представляет наибольшую угрозу. Обычно целью взлома сетей является приобретение нелегальных прав на пользование ресурсами системы. — Троянский конь (troyan horse) – разновидность вредоносной программы, проникающая в компьютер под видом легального программного обеспечения (в отличие от вирусов и червей, которые распространяются самопроизвольно). В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и её передачу злоумышленнику, её разрушение или злонамеренное изменение, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях. Иными словами, любая программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при наступлении некоторого условия срабатывания. Троян, таким образом, маскируется под полезную программу, антивирус, upgrade к Windows и т.д. — Логическая бомба (logic bomb) – это компьютерная программа, которая запускается при определённых временны́х (логические бомбы с часовыми механизмами) или информационных условиях для осуществления вредоносных действий (как правило, несанкционированного доступа к информации, искажения или уничтожения данных). Логические бомбы могут входить в состав легальных программ, а также таких вредоносных программ, как вирусы или черви. При проверке программы в обычных условиях бомба никак не проявляется, но при определённом условии начинает выполняться программный код логической бомбы. — Потайной ход (back door) – это дополнительный способ проникновения в систему, часто преднамеренно создаваемый разработчиком сети, хотя иногда он может возникнуть и случайно. Лазейка (trap door) – разновидность потайного хода. Так обычно называют вспомогательные средства, которые программисты используют при создании, тестировании или поддержке комплексных программ. Потайные ходы обычно не документируются. Для обозначения данного негативного явления используется также термин «люк».

— Ошибки программирования (bugs). Ошибки не являются результатом злого умысла, но их наличие в программном продукте подвергает опасности самые различные аспекты функционирования системы. — При работе в сетях очень часто возникает проблема неправильной маршрутизации, т.е. информация передаётся не тому, кому она предназначена. Это может быть связано с совпадением номеров узлов глобальной сети либо со слишком педантичным следованием инструкции, когда несколько пользователей дают своим узлам имена, указанные в инструкции по умолчанию. — Сетевые анализаторы – это программы, позволяющие вести анализ сетевого трафика. Используя аппаратные и программные средства, большинство из них могут считывать любые параметры потока данных, включая любой незашифрованный текст. — Суперзаппинг (superzapping) – это несанкционированное использование утилит для модификации, уничтожения, копирования, вскрытия, вставки, применения или запрещения применения компьютерных данных. Никакими программными средствами суперзаппинг обычно обнаружить невозможно. Кроме того, даже используя системные журналы, доказать суперзаппинг очень сложно, так как нарушитель может отредактировать эти журналы.

|

|||||||||

|

Последнее изменение этой страницы: 2021-06-14; просмотров: 134; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.138.122.4 (0.016 с.) |