Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Этапы установки и настройки сетевых протоколов безопасности средствами Windows Server 2016 локальной сети организацииСодержание книги

Поиск на нашем сайте

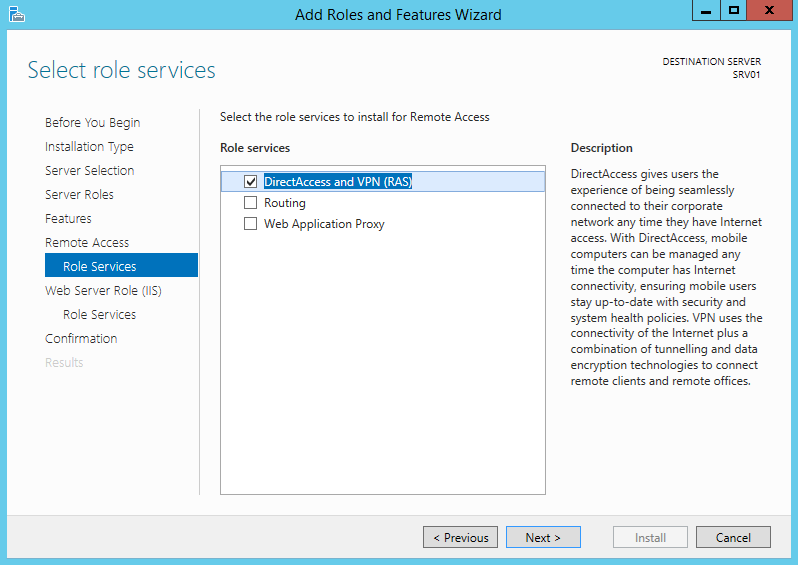

Установка и настройка сетевых протоколов безопасности выполняется на Windows Server 2016, установленный на виртуальной машине. Первоначально устанавливается среда Active directory на Windows Server 2016. Далее устанавливается и настраивается конфигурация DNS сервера, а после этого устанавливается и настраивается конфигурация DHCP-сервер на Windows Server 2016. В оснастке Server Manager скриншот установки роли «Remote Access» (см. Рис.3).

Рисунок 3. Роль «Remote Access»

В списке сервисов выбран «DirectAccess and VPN (RAS)» (см. Рис.4).

Рисунок 4. Сервис DirectAccess and VPN (RAS)

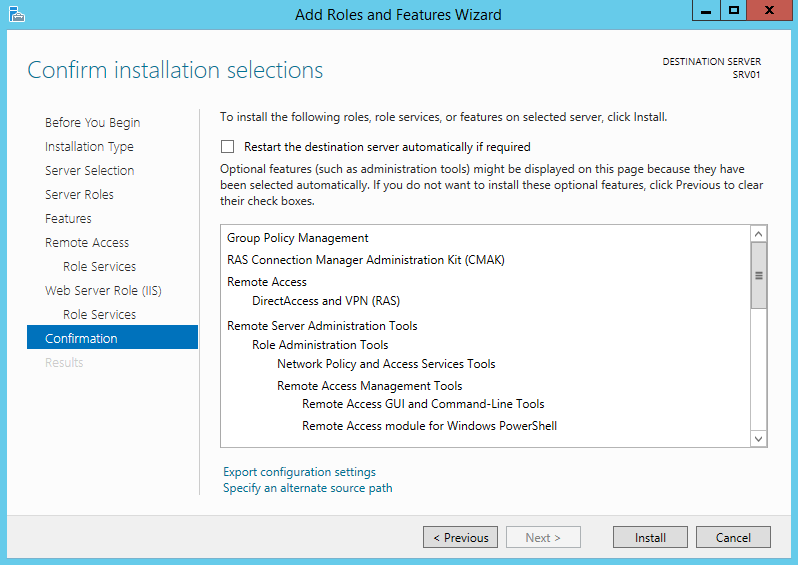

Кроме роли удаленного доступа и инструментов управления автоматически устанавливаются web-сервер IIS и внутренняя база данных Windows. Полный список компонентов можно расположен в финальном окне мастера, перед подтверждением запуска установки (См. Рис.5).

Рисунок 5. Подтверждение запуска установки

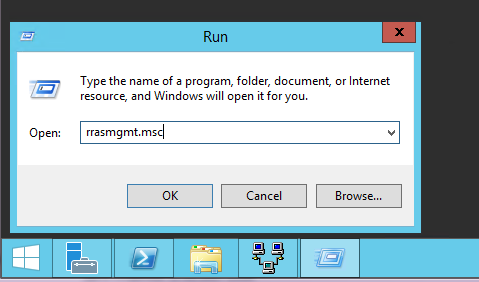

После установки роли требуется включить и настроить службу с помощью оснастки «Routing and Remote Access». Для этого используется сочетание клавиш Win+R, вводится команда rrasmgmt.msc (см. Рис.6).

Рисунок 6. Команда rrasmgmt.msc

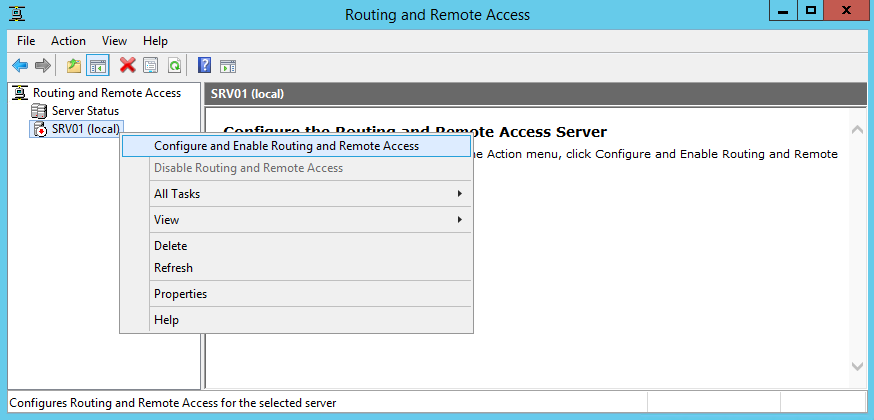

В оснастке выбирается имя сервера. После нажатия правой клавиши мыши, в открывшемся меню, выбирается пункт «Configure and Enable Routing and Remote Access» (см. Рис.7).

Рисунок 7. Configure and Enable Routing and Remote Access

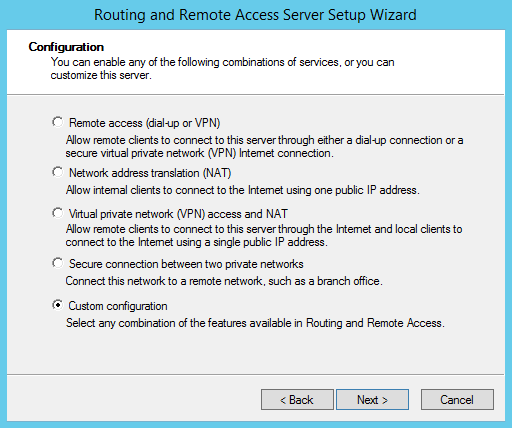

В окне мастера настройки выбирается пункт «Custom configuration» (См. Рис.8).

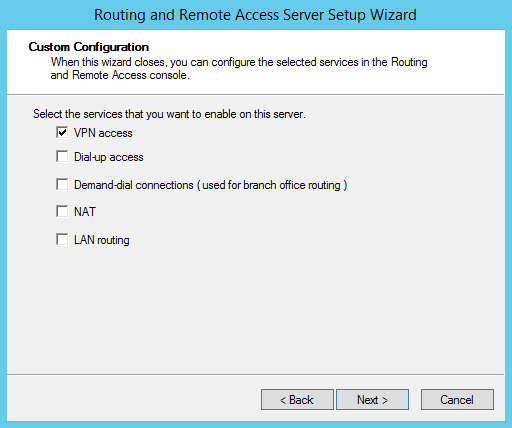

Рисунок 8. Custom configuration В следующем окне выбирается сервис «VPN access» (См. Рис. 9).

Рисунок 9. СервисVPN access

Для завершения настройки запускается сервис удаленного доступа (См. Рис. 10).

Рисунок 10. СервисVPN access

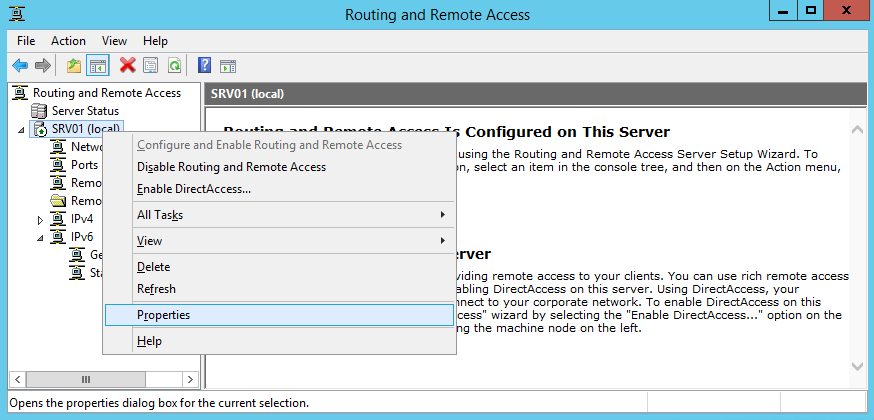

После установки и включения сервиса VPN его требуется необходимо сконфигурировать. Для этого открывается меню и выбирается пункт «Properties» (См. Рис. 11).

Рисунок 11. Properties

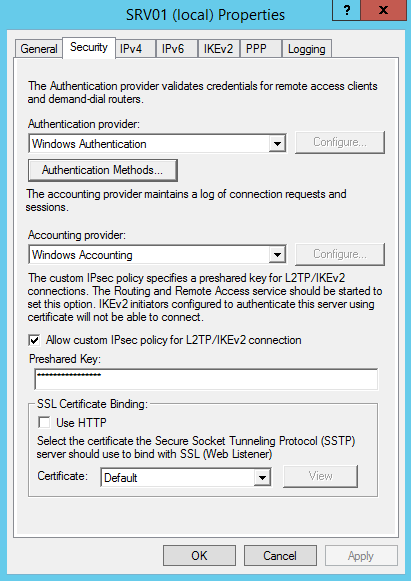

На вкладке IPv4. Указывается наличие DHCP сервера. На вкладке «Security» настраиваются параметры безопасности - тип аутентификации Allow custom IPsec policy for T2TP/IKEv2, задаётся предварительный ключ аутентификации (См. Рис. 11).

Рисунок 12. Вкладка «Security»

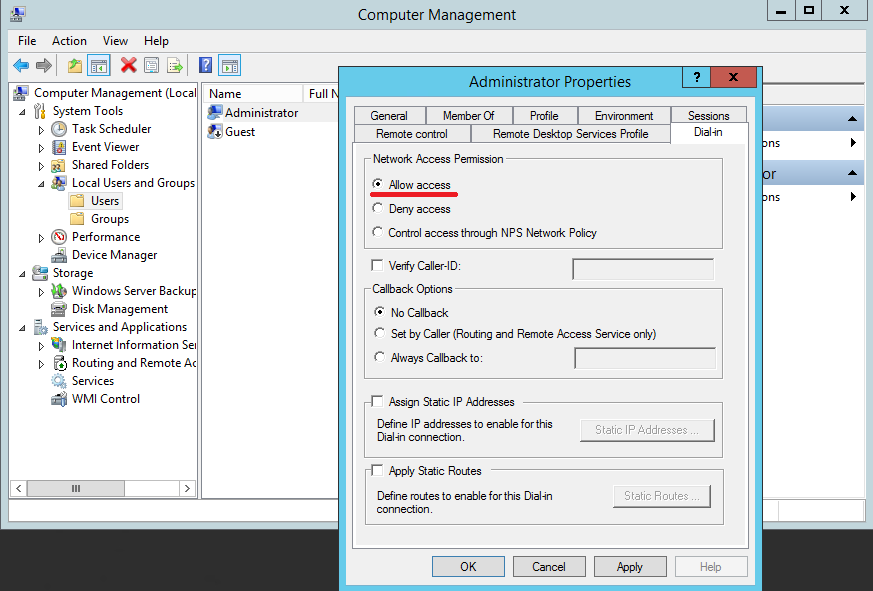

Далее выбираются пользователи, имеющие разрешение подключаться к данному серверу. Для данного сервера настройка производится с помощью Active Directory во вкладке «Active Directory Users and Computers» (См. Рис. 13).

Рисунок. 13 Active Directory Users and Computers

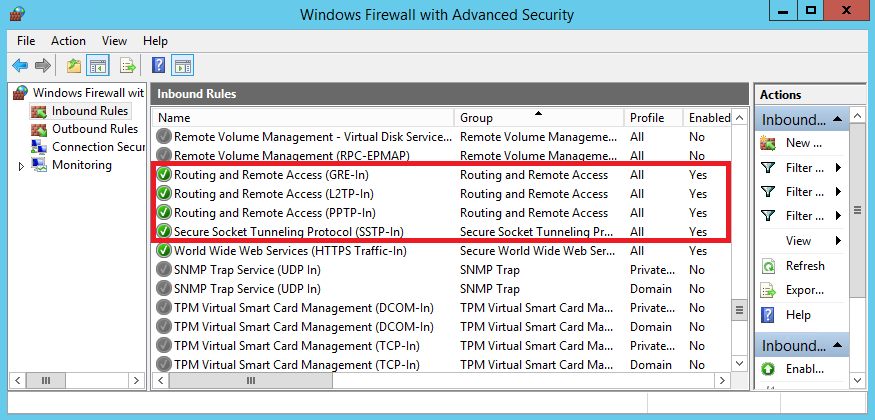

Чтобы VPN соединение функционировало, требуется проверить, открыты ли нужные порты в настройках брандмауэра (См. Рис. 14). По умолчанию, при добавлении роли, соответствующие правила включаются автоматически.

Рисунок 14. Порты файерволла

VPN сервер для удалённого настроен, а следовательно, установлены и настроены вне необходимые сетевые протоколы безопасности. ВЫВОДЫ ПО II ГЛАВЕ

VPN (Virtual Private Network - виртуальная частная сеть) - обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений, называемых логической сетью, поверх другой сети. Уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии: шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений и т.п. В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть. VPN соединения можно выполнить несколькими способами. Первый способ состоит в установке и настройке VPN соединения, используя возможности протокола безопасности PPTP. Второй способ заключается в установке и настройке VPN соединения, используя возможности протоколов безопасности L2TP/ IPSec. Для удалённого подключения к серверу предприятия наиболее оптимально подходит использование VPN подключения, через имеющийся выход в сеть Интернет. VPN соединения, использующее возможности протокола безопасности PPTP, на сегодня считается не безопасным и устаревшим. L2TP/IPsec присутствует во всех современных ОС и легко настраивается со стороны клиента. LT2P/IPsec на данный момент считается весьма безопасным для защищённых удалённых подключений. В связи с тем, что по удалённому соединению будет работать только сетевой администратор предприятия, которому необходимо наиболее безопасное и защищённое соединение, то для реализации было выбрано удалённое подключение VPN, использующее протоколы LT2P/IPsec. ЗАКЛЮЧЕНИЕ

Сетевые протоколы безопасности обеспечивают безопасную передачу данных между клиентом и сервером. Протоколы защиты канального уровня: PPTP, L2TP и L2f. Протокол защиты на сетевом уровне IPSec. Протоколы защиты на сеансовом уровне SSL и TLS SOCKS. Протокол защиты прикладного уровня SSH. Работа этих протоколов напрямую связана с клиент-серверными технологиями. В данной связке было рассмотрено взаимодействие Windows систем по удалённой связи, где в качестве сервера был использован Windows Server 2016. Наиболее полную защиту соединений дают методы, включающие в себя: туннелирование, аутентификацию и шифрование. Встроенные в Windows Server 2016 сетевые протоколы безопасности VPN соединений несут основную нагрузку по защите информации в локальных и глобальных сетях. Тема курсовой работы является актуальной, обладает практической значимостью, так как может быть легко реализована на реальном оборудовании. В процессе выполнения курсовой работы была рассмотрена учебно-техническая литература по теме: «Установка и настройка сетевых протоколов безопасности средствами Windows Server 2016». В первой части главы КР, «Теоретические основы настройки сетевых протоколов безопасности средствами Windows Server 2016», описаны основные сетевые протоколы безопасности серверов на базе ОС Windows Server 2016: PPTP, L2TP, IPSec, SSL и TLS, SOCKS, SSH. Во второй части первой главы ВПКР, рассмотрены возможности Windows Server 2016 по установке и настройке сетевых протоколов безопасности В первой части второй главы КР, «Практическая работа по установке и настройке сетевых протоколов безопасности средствами Windows Server 2016», проведён анализ возможных решений по установке и настройке сетевых протоколов безопасности средствами Windows Server 2016. Во второй части данной главы описаны этапы установки и настройки сетевых протоколов безопасности средствами Windows Server 2016 локальной сети организации. Все задачи, поставленные в курсовой работе, полностью выполнены. Цель проекта – достигнута: установлены и настроены сетевые протоколы безопасности средствами Windows Server 2016, путём создания удалённого подключения по технологии VPN. Результаты курсовой работы могут быть применены на практике на любом предприятии, в любой локальной компьютерной сети, использующей, в качестве администратора домена компьютер с Windows Server. СПИСОК ЛИТЕРАТУРЫ

1. Баранчиков А. И. Организация сетевого администрирования: учебник / А.И. Баранчиков, П.А. Баранчиков, А.Ю. Громов. - М.: КУРС, НИЦ ИНФРА-М, 2018. - 384 с. 2. Исаченко О. В. Программное обеспечение компьютерных сетей: учеб. пособие / О.В. Исаченко. - М.: ИНФРА-М, 2017. - 117 с. 3. Кузин А. В. Компьютерные сети: учеб. пособие / А.В. Кузин, Д.А. Кузин. - 4-е изд., перераб. и доп. - М.: ФОРУМ: ИНФРА-М, 2019. - 190 с. 4. Максимов Н. В. Компьютерные сети: учеб. пособие / Н.В. Максимов, И.И. Попов. - 6-е изд., перераб. и доп. - М.: ФОРУМ: ИНФРА-М, 2017. - 464 с. 5. Назаров А. В. Эксплуатация объектов сетевой инфраструктуры: учебник / А.В. Назаров, А.Н. Енгалычев, В.П. Мельников. - М.: КУРС; ИНФРА-М, 2018. - 360 с. 6. Паринов А. В. Сети связи и системы коммутации: Учебное пособие / Паринов А.В., Ролдугин С.В., Мельник В.А. - Воронеж:Научная книга, 2016. - 178 с. 7. Шаньгин В. Ф. Информационная безопасность компьютерных систем и сетей: учеб. пособие / В.Ф. Шаньгин. - М.: ИД «ФОРУМ»: ИНФРА-М, 2017. - 416 с. Интернет источники 8. Виды VPN-соединений (PPTP, L2TP, IPSec, SSL) [Электронный ресурс] / Котов Андрей. (Zyxel), 2018 г. Режим доступа: https://kb.zyxel.ru/hc/ru/articles/115002573033-Виды-VPN-соединений-PPTP- L2TP- IPSec- SSL 9. Защита сквозных соединений IPsec с помощью IKEv2 [Электронный ресурс] / Microsoft (Сайт: Microsoft), 2018 г. Режим доступа: https://docs.microsoft.com/ru-ru/windows/security/threat-protection/windows-firewall/securing-end-to-end-ipsec-connections-by-using-ikev2 10. Защита сети: Протоколы сетевой безопасности. [Электронный ресурс], 2018 - Режим доступа: http://infoprotect.net/protect_network/protokolyi-ssh-ssl-smtp-ipsec-l2tp-pptp-socks 11. Настройка L2TP/IPSec VPN на Windows Server 2016 [Электронный ресурс] / sysadmintips (Сайт: Мои советы сисадмина), 2018 г. Режим доступа: https://www.mysysadmintips.com/windows/servers/834-setup-l2tp-ipsec-vpn-on-windows-server-2016 12. Настройка VPN сервера в Windows[Электронный ресурс], 2017 - Режим доступа: https://windowsnotes.ru/windows-server-2012/nastrojka-vpn-servera-v-windows/ 13. Настраиваем VPN сервер. Часть 5 - L2TP. Платформа Windows. [Электронный ресурс] / Уваров А.С. (Технический блог специалистов ООО"Интерфейс"), 2018 г. Режим доступа: https://interface31.ru/tech_it/2013/01/nastraivaem-vpn-server-chast-5-l2tp-windows.html 14. Протоколы безопасности. [Электронный ресурс], 2018 - Режим доступа: https://docs.microsoft.com/ru-ru/dotnet/framework/wcf/feature-details/security-protocols 15. Руководство по развертыванию поддержки протокола TLS 1.2 для System Center 2016 [Электронный ресурс] / Поддержка Microsoft (Сайт: Microsoft), 2018 г. Режим доступа: https://support.microsoft.com/en-us/help/4051111/tls-1-2-protocol-support-deployment-guide-for-system-center-2016 16. Технология построения виртуальной частной сети. [Электронный ресурс], 2017 - Режим доступа: https://studfiles.net/preview/6449366/#2 17. Технические статьи: Настраиваем и защищаем SSH [Электронный ресурс]/ Карманов Р.В. (Учебный центр Advanced Training), 2017г. Режим доступа: https://www.atraining.ru/ssh-armoring/. . Приложения

Приложение 1. Преимущества и недостатки протоколов безопасности

Таблица 1. Преимущества и недостатки протоколов безопасности

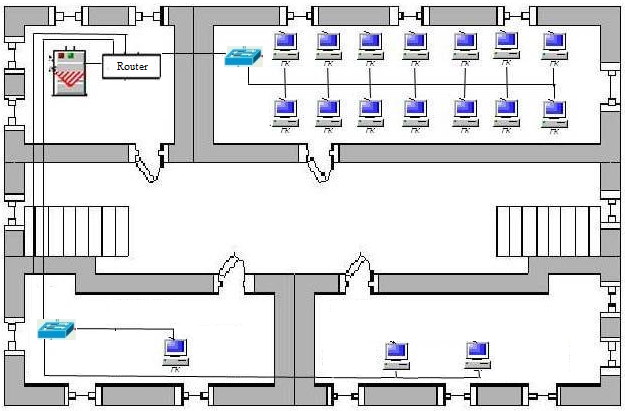

Приложение 2. Схема физической топологии сети предприятия

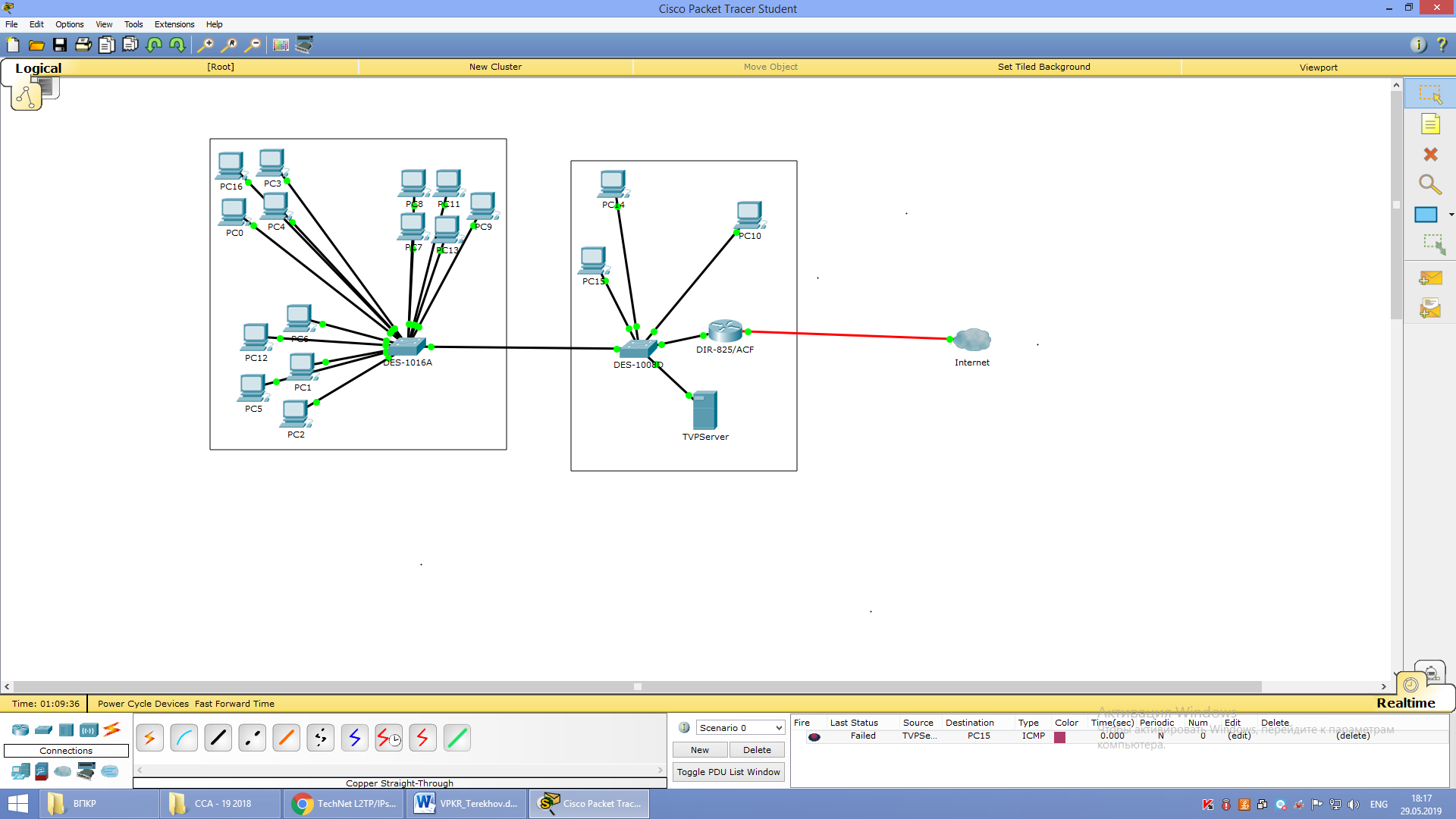

Приложение 3. Схема логической топологии сети предприятия

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2021-05-27; просмотров: 115; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.144.2.5 (0.009 с.) |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||