Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Проанализировать возможные решения по установке и настройке сетевых протоколов безопасности средствами Windows Server 2016Содержание книги

Поиск на нашем сайте

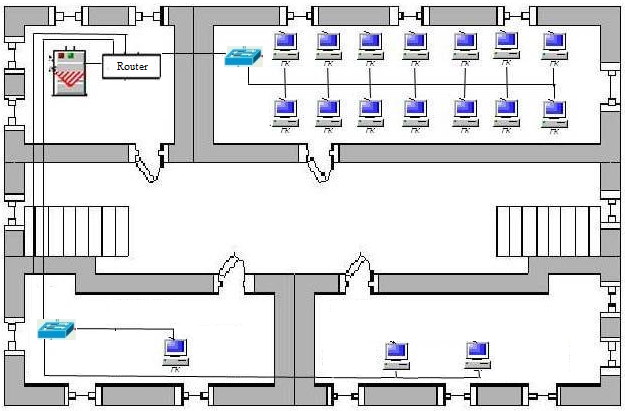

Настройка сетевых протоколов безопасности в Windows Server 2016 выполняется в основном при помощи Active Directory. Наибольшую безопасность при работе с сетевыми протоколами даёт применение VPN соединений. VPN (Virtual Private Network - виртуальная частная сеть) - обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений, называемых логической сетью, поверх другой сети. Уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии: шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений и т.п. В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть. VPN соединения можно выполнить несколькими способами. Первый способ состоит в установке и настройке VPN соединения, используя возможности протокола безопасности PPTP. Данная работа выполняется согласно следующему краткому алгоритму действий: - устанавливается среда Active directory на Windows Server 2016; - устанавливается и настраивается конфигурация DNS –сервера на Windows Server 2016; - устанавливается и настраивается конфигурация DHCP-сервера на Windows Server 2016; - в Active directory устанавливается роль «Удаленный доступ» (Remote Access); - при настройке выбирается VPN выбирается режим «Развертывание только VPN» (Deploy VPN only), а далее «Особая конфигурация» (Custom configuration); - в диспетчере серверов настраивается «Политика запросов на подключение, где указывается пользователь, либо группа пользователей, которым разрешено подключение к серверу; - при необходимости пользователям в свойствах VPN-сервера во вкладке IPv4, прописываются в «статический пул адресов» (Static address pool). - для завершения настройки в брандмауэре Windows Server 2016 необходимо разрешить доступ PPTP к порту 1723 протокола TCP и к порту 47протокола GRE Второй способ заключается в установке и настройке VPN соединения, используя возможности протоколов безопасности L2TP/ IPSec. Данная работа выполняется согласно следующему краткому алгоритму действий: - устанавливается среда Active directory на Windows Server 2016; - устанавливается и настраивается конфигурация DNS –сервера на Windows Server 2016; - устанавливается и настраивается конфигурация DHCP-сервера на Windows Server 2016; - в Active directory устанавливается роль «Удаленный доступ» (Remote Access), где выбирается служба DirectAccess and VPN (RAS); - в диспетчере серверов, в сервисе «Маршрутизация и удаленный доступ», настраиваются параметры безопасности маршрутизации и удалённого доступа «Разрешить пользовательскую политику IPsec для подключения L2TP / IKEv2» (Allow custom IPsec policy for L2TP/IKEv2 connection), также при необходимости прописываются IP адреса пользователей для доступа; - в Active directory создаётся группа пользователей, обладающих доступом по VPN соединению (VPN Group); - создаётся и настраивается политика удаленного доступа на «Сервере сетевых политик» (Network Policy Server); - для завершения настройки в брандмауэре Windows Server 2016 необходимо разрешить доступ протоколам L2TP, GRE, PPTP, SSTP. Routing and Remote Access (GRE-In) - протокол 47 (GRE) Routing and Remote Access (L2TP-In) – TCP/1701, UDP/500, UDP/4500 и протокол 50 (ESP) Routing and Remote Access (PPTP-In) - TCP/1723 Secure Socket Tunneling protocol (SSTP-in) – TCP/443. Для правильного выбора варианта VPN, следует изучить локальную сеть организации базы практики Общество с ограниченной ответственностью «Техводполимер». Организация ООО Техводполимер расположена по адресу Республика Башкортостан, г. Стерлитамак, ул. Промышленная, 10. Предприятие производит технологическое оборудование для ремонта и строительства вентиляторных и башенных градирен нефтеперерабатывающих и химических производств, предприятий металлургии и энергетических комплексов, газоперерабатывающих заводов и предприятий пищевой промышленности. Продукция ООО Техводполимер применяется для биологических очистных сооружений различных отраслей промышленности и коммунального хозяйства, а также для установок замкнутого водоснабжения рыбоводческих хозяйств. Локальная сеть организации ООО Техводполимер состоит из: - 17 компьютеров пользователей, соединённых в локальную сеть; - 2 коммутатора: DES-1016A и DES-1008D; - 1 роутера DIR-825/ACF; - 1 сервер на базе Windows Server 2016. Локальная сеть предприятия (см. Рис. 1) подключена к Интернету с использованием оптоволоконной линии связи, посредством роутера DIR-825/ACF. Полная схема физической топологии размещена в Приложении 2.

Рисунок 1. Физическая топология локальной сети предприятия ООО Техводполимер

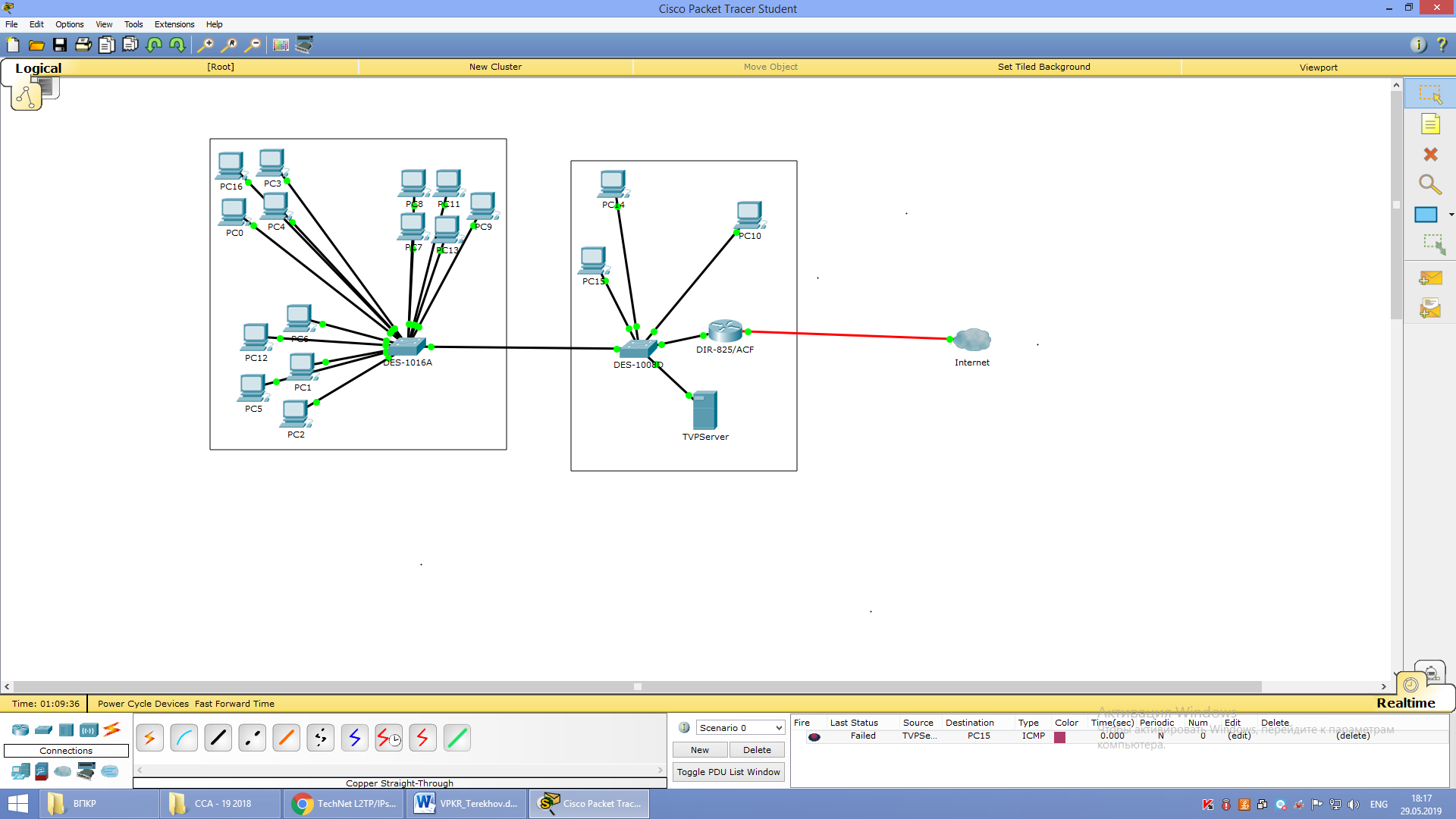

Все компьютеры предприятия находятся в общем домене. IP адреса оконечные устройства, получают динамически, от имеющегося DHCP сервера. Локальная сеть предприятия разделена на две части, взаимодействующие посредством коммутаторов (См. Рис.2). Полная схема логической топологии размещена в Приложении 3.

Рисунок 2. Логическая топология локальной сети предприятия ООО Техводполимер

Компьютеры пользователей оснащены ОС Windows 10, антивирусной программой, набором программ для моделирования и стандартным набором офисных программ фирмы Microsoft. Небольшие отличия в программном обеспечении имеются на компьютерах главного бухгалтера и директора предприятия, на них в дополнении к стандартному наполнению имеется программа 1С Предприятие. Компьютер администратора оборудован программами для удалённого подключения к рабочему столу пользователей, а также набором утилит для анализа сетевого трафики и проверки на безопасность. Для удалённого подключения к серверу предприятия наиболее оптимально подходит использование VPN подключения, через имеющийся выход в сеть Интернет. VPN соединения, использующее возможности протокола безопасности PPTP на сегодня считается устаревшим. Одна из его ключевых частей, данного протокола, отвечающая за непосредственное установление соединения – MS-CHAP v2. - модифицированный компанией Microsoft (MS) алгоритм проверки подлинности Challenge Handshake Authentication Protocol (CHAP) второй версии (v2). Протокол PPTP прост и удобен в использовании, слабо загружает процессор, но с точки зрения безопасности он себя скомпрометировал. На сегодняшний день в нем обнаружено большое количество уязвимостей как в устройстве протокола MMPE, так и в элементе аутентификации MS-CHAP. Сама компания-создатель протокола Microsoft, теперь рекомендует использовать L2TP или SSTP. L2TP/IPsec присутствует во всех современных ОС и легко настраивается со стороны клиента. LT2P/IPsec на данный момент считается весьма безопасным для защищённых удалённых подключений. С точки зрения стабильности работы L2TP/IPsec также заслуживает отличной оценки. Минусом LT2P/IPsec является то, что он использует почти в два раза больше вычислительных ресурсов процессора из-за обеспечения двойного инкапсулирования. В связи с тем, что по удалённому соединению будет работать только сетевой администратор предприятия, которому необходимо наиболее безопасное и защищённое соединение, то для реализации было выбрано удалённое подключение VPN, использующее протоколы LT2P/IPsec.

|

||||

|

Последнее изменение этой страницы: 2021-05-27; просмотров: 88; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.142.200.102 (0.007 с.) |