Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Модели, стратегии и системы обеспечения ИБ, методы Управления.

Для того чтобы защитить пользователей от несанкционированного вторжения и хищения информационных ресурсов и конфиденциальных данных, специалистами была разработана модель информационной безопасности. Основа модели базируется на том факте, что современная информационная система представляет собой сложный многоуровневый механизм, который состоит из множества компонентов различной степени автономности. Практически каждый компонент может подвергнуться внешнему воздействию или выйти из строя. Модель информационной безопасности предусматривает план защиты каждого из этих компонентов. Компонентами информационной системы являются аппаратные средства – компьютеры и их составные части (процессоры, мониторы, терминалы, периферийные устройства - дисководы, принтеры, контроллеры, кабели, линии связи и т.д.); программное обеспечение - приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т.д.; данные - хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т.д. Модель информационной безопасности подразумевает следующие пути нарушения состояния защищённости: аварийные ситуации из-за стихийных бедствий и отключений электропитания; отказы и сбои аппаратуры; ошибки в программном обеспечении; ошибки в работе персонала; помехи в линиях связи из-за воздействий внешней среды; преднамеренные действия нарушителей. Информационная безопасность персональных данных должна быть обеспечена на всех уровнях угрозы – как преднамеренной, так и незапланированной. Модель информационной безопасности разрабатывает механизмы и предусматривает практическую реализацию того, как будет осуществляться защита информационных прав пользователя. Стратегия – средство достижения желаемых результатов. Комбинация из запланированных действий и быстрых решений по адаптации фирмы к новым возможностям получения конкурентных преимуществ и новым угрозам ослабления её конкурентных позиций. То есть стратегию информационной безопасности. (Стратегию информационной безопасности) нужно определять с учетом быстрого реагирования на новые угрозы и возможности.

Создание системы предполагает комплексный поэтапный подход к ее построению. Такой подход предусматривает создание защищенной среды для информации и технологий, объединяющей разнородные меры противодействия угрозам: правовые, организационные, программно-технические, проводимые во время всех без исключения этапов создания и работы системы. Указанные меры, объединенные наиболее рациональным способом в единый целостный механизм позволяют гарантировать в рамках реализуемой политики безопасности определенный уровень защищенности ИТКС. Создание системы обеспечения информационной безопасности наиболее целесообразно рассматривать одновременно с созданием ИТКС. При этом рекомендуется различать следующие стадии: а) предпроектная стадия, включающая предпроектное обследование создаваемой ИТКС, разработку аналитического обоснования необходимости создания системы защиты и технического (частного технического) задания на ее создание; б) стадия проектирования (разработки проектов), включающая разработку средств защиты в составе ИТКС; в) стадия ввода в эксплуатацию системы обеспечения информационной безопасности, включающая ее опытную эксплуатацию и приемо-сдаточные испытания, а также аттестацию на соответствие требованиям безопасности информации. №20) Место информационной безопасности в национальной безопасности страны Следующие факторы выводят вопросы информационной безопасности на первый план в системе обеспечения национальной безопасности:

№21) Стандарты по оценке безопасности вычислительных систем. Международные стандарты информационного обмена. Стандарты в области криптографии и Руководящие документы ФСТЭК (Федеральной службы по техническому и экспортному контролю) закреплены законодательно. Роль стандартов зафиксирована в основных понятиях закона РФ «О техническом регулировании» от 27 декабря 2002 года под номером 184-ФЗ (принят Государственной Думой 15 декабря 2002 года): • стандарт – документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг. Стандарт также может содержать требования к терминологии, символике, упаковке, маркировке или этикеткам и правилам их нанесения; Выделяют две группы стандартов и спецификаций в области ИБ: • оценочные стандарты, предназначенные для оценки и классификации информационных систем и средств защиты по требованиям безопасности; • спецификации, регламентирующие различные аспекты реализации и использования средств и методов защиты. Оценочные стандарты описывают важнейшие понятия и аспекты ИС, играя роль организационных и архитектурных спецификаций. К оценочным стандартам относятся: 1. Стандарт МО США «Критерии оценки доверенных компьютерных сетей» (Department of Defense Trusted Computer System Evaliation Criteria, TCSEC), («Оранжевая книга») и его сетевая конфигурация «Гармонизированные критерии Европейских стран»». 2. Международный стандарт «Критерии оценки безопасности информационных технологий». 3. Руководящие документы ФСТЭК России. 4. Федеральный стандарт США «Требования безопасности для криптографических модулей». 5. Международный стандарт ISO IES 15408:1999 «Критерии оценки безопасности информационных технологий» («Общие критерии»). Другие спецификации определяют, как именно строить ИС предписанной архитектуры и выполнять организационные требования. Сетевая безопасность определяется спецификациями Х.800 «Архитектура безопасности для взаимодействия открытых систем», Х.500 «Служба директорий: обзор концепций, моделей и сервисов» и Х.509 «Служба директорий: каркасы сертификатов открытых ключей и атрибутов».

Британский стандарт BS 7799 «Управление информационной безопасностью. Практические правила», предназначен для руководителей организаций и лиц, отвечающих за информационную безопасность, без сколько-нибудь существенных изменений воспроизведён в международном стандарте ISO/IEC 17799.

№22) Общая схема обеспечения информационной безопасности. Понятия защита информации, защита от информации.

Защита информации — это деятельность собственника информации или уполномоченных им лиц по: · обеспечению своих прав на владение, распоряжение и управление защищаемой информацией; · предотвращению утечки и утраты информации; · сохранению полноты, достоверности, целостности защищаемой информации, её массивов и программ обработки; · сохранению конфиденциальности или секретности защищаемой информации в соответствии с правилами, установленными законодательными и другими нормативными актами. Защита от информации состоит в применении определённых методов и средств защиты от негативного влияния на составляющие какой-либо системы информации, как внутренней, так и поступающей из вне, а также от негативного воздействия информации, выходящей из рассматриваемой системы, на внешнюю среду. Актуальность этой проблемы заключается в том, что информация может оказывать колоссальное воздействие и на человека, и на технику, как положительное, так и отрицательное, в частности, вызывая у людей неправильное поведение, плохое настроение, а путём установки в компьютере специальных закладок можно извне вывести из строя аппаратуру или прервать её работу.

№23) Угрозы секретности. Угрозы целостности. Угрозы секретности В руководстве по использованию стандарта защиты информации американцы говорят, что существуют только два пути нарушения секретности: 1) утрата контроля над системой защиты; 2) каналы утечки информации. Если система обеспечения защиты перестаёт адекватно функционировать, то, естественно, траектории вычислительного процесса могут пройти через состояние, когда осуществляется запрещённый доступ. Каналы утечки характеризуют ту ситуацию, когда либо проектировщики не смогли предупредить, либо система не в состоянии рассматривать такой доступ как запрещённый. Утрата управления системой защиты может быть реализована оперативными мерами и здесь играют существенную роль административные и кадровые методы защиты. Утрата контроля защиты может возникнуть в критической ситуации, которая может быть создана стихийно или искусственно. Поэтому одной из главных опасностей для системы защиты является отсутствие устойчивости к ошибкам.

Утрата контроля может возникнуть за счёт взламывания защиты самой системы защиты. Противопоставить этому можно только создание защищённого домена для системы защиты. Разумеется, в реальной жизни используются комбинации этих атак. Большой спектр возможностей дают каналы утечки. Основной класс каналов утечки в ЭСОД - каналы по памяти (т.е. каналы, которые образуются за счёт использования доступа к общим объектам системы). Угрозы целостности Нарушения целостности информации - это незаконные уничтожение или модификация информации. Традиционно защита целостности относится к категории организационных мер. Основным источником угроз целостности являются пожары и стихийные бедствия. К уничтожению и модификации могут привести также случайные и преднамеренные критические ситуации в системе, вирусы, "троянские кони" и т.д. Язык описания угроз целостности в целом аналогичен языку угроз секретности. Однако в данном случаев место каналов утечки удобнее говорить о каналах воздействия на целостность (или о каналах разрушающего воздействия).

№24) Основные направления обеспечения ИБ Выделяют следующие направления защиты информации:

К основным организационным мероприятиям можно отнести: · организацию режима и охраны. Их цель — исключение возможности тайного проникновения на территорию и в помещения посторонних лиц; обеспечение удобства контроля прохода и перемещения сотрудников и посетителей; создание отдельных производственных зон по типу конфиденциальных работ с самостоятельными системами доступа; контроль и соблюдение временного режима труда и пребывания на территории персонала фирмы; организация и поддержание надёжного пропускного режима и контроля сотрудников и посетителей и др.; · организацию работы с сотрудниками, которая предусматривает подбор и расстановку персонала, включая ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др.; · организацию работы с документами и документированной информацией, включая организацию разработки и использования документов и носителей конфиденциальной информации, их учёт, исполнение, возврат, хранение и уничтожение;

· организацию использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации; · организацию работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению её защиты; · организацию работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учёта, хранения и уничтожения документов и технических носителей. Инженерно-техническая защита — это использование различных технических средств, препятствующих нанесению ущерба коммерческой деятельности. По функциональному назначению средства инженерно-технической защиты делятся на следующие группы: · физические средства, включающие различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты и к материальным носителям конфиденциальной информации и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий. К физическим средствам относятся механические, электромеханические электронные, электронно-оптические, радио- и радиотехнические и другие устройства для воспрещения несанкционированного доступа (входа выхода) проноса (выноса) средств и материалов и других возможных видов преступных действий; · аппаратные средства. Сюда входят приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. В практике деятельности предприятия находит широкое применение самая различная аппаратура, начиная с телефонного аппарата до совершенных автоматизированных систем, обеспечивающих производственную деятельность. Основная задача аппаратных средств — обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности; · программные средства, охватывающие специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки (сбора, накопления, хранения, обработки и передачи) данных; · криптографические средства — это специальные математические и алгоритмические средства защиты информации, передаваемой по системам и сетям связи, хранимой и обрабатываемой на ЭВМ с использованием разнообразных методов шифрования.

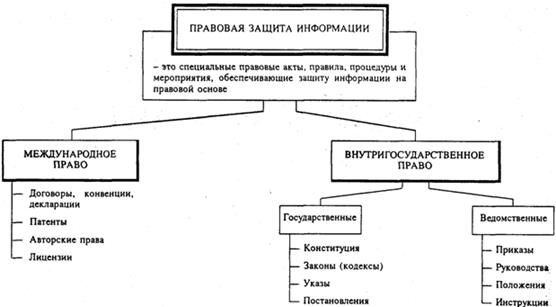

№ 25) Основные НПА регламентирующие информационную безопасность в РФ. Правовые основы защиты информации - это законодательный орган защиты информации, в котором можно выделить до 4 уровней правового обеспечения информационной безопасности информации и информационной безопасности предприятия.

|

||||||||||||

|

Последнее изменение этой страницы: 2021-04-04; просмотров: 176; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.191.135.224 (0.035 с.) |