Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Уитстон «екілік квадрат» шифры ⇐ ПредыдущаяСтр 3 из 3

1854 жылы ағылшын Чарльз Уитсон «Екілік квадрат» деп аталатын биграммалармен шифрлаудың жаңа әдісін жасады. Өз атауына бұл шифр полибиан квадраты секілді ие болды. Бұл шифрдың Полибиан квадратынан айырмашылығы «Екілік квадрат» бірден екі кестені пайдаланады. Кестелер бірінің қасына бірі жол бойымен орналасады, ал шифрлау Плейфейр шифрлары секілді биграммалар бойынша жүргізіледі. Бұл әдіс Цезарь орын ауыстыруына қарағанда күрделірек. Бірдей өлшемді екі кесте қажет, торда берілген бір алфавиттің символдары жазылады. Кестелерде символдар реті сәйкес келмеуі де мүмкін. Ол үшін random-генераторды қолдануға да болады, ол әр кестеде символдарды кездейсоқ орындарға қойып шығады. Кестені толтырудың басқа нұсқасы- кілт беру. Кесте бұл кезде Плейфейр шифры сияқты толтырылады. Екі кесте болғандықтан екі кілт керек. Мысалы, бізде екі кесте берілсін. (алфавит - 12 символдан тұрады: АБВГ ДИКО ПРС_, мұндағы _ - пробел):

Бұл кестелер ПИВО және ГОРОД кілттері бойынша алынғаны көрініп тұр. Ауыстыру үшін қолданамыз. Ауыстыру биграмма бойынша орындалады, яғни қатар тұрған символдар жұптары басқа символдар жұбымен ауысады.Егер символдар мәтінде жұп болмаса соңына бір символ қоюға болады, мысалы пробел.

Ойша тіктөртбұрыш жасаймыз, төбелерін белгілеп. Екі қарама қарсы төбелер арқылы қалған екеуін қалыптастыра аламыз:

Тағы бір мысал:

ВВ орнына РГ болады. егер символдар жұптары бір қатарда болса, мысалы ПО:

П –ны Г-ға ауыстырамыз, олардың әрқайсысы өз кестесінде сол жақ жоғарғы бұрышында орналасқан:

О-ны И-ға ауыстырамыз:

Осылайша ПО ГИ –ға ауысады.

Бақылау сұрақтары:

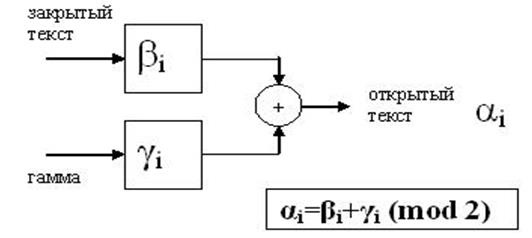

Тақырып 14. Гаммалау криптографиялық алгоритмдерін қолданып ақпаратты шифрлау. Дәріс мақсаты: ауыстыру шифрларына қатысты гаммирлеу шифрларын меңгеру Дәріс жоспары: 1.Гаммалау әдісімен шифрлау. 2.Кездейсоқ сандар датчигі. Гаммалау әдісімен шифрлау Гаммалау — симметриялық шифрлау әдісі, ашық мәтінге кездейсоқ сандардан тұратын тізбек қоюмен қорытындыланады. Кездейсоқ сандар тізбегі гамма-тізбек деп аталады және мәліметтерді шифрлауға және қайта шифрлауға қолданылады. Гаммалау кең қолдануға ие болған криптографиялық түрлендірудің бірі болып саналады. Гаммирлеу мен Вижинер шифрындағы шексіз кілттер арасындағы шекара шартты емес. Гаммирлеу арқылы шифрлау принципі шифр гаммаларын генерациялауда қорытындыланады. Мәліметтерді қайта шифрлау процесі кілт белгілі болғанда шифр гаммасын қайта генерациялау кезінде жүзеге асады. Егер шифр гаммасы қайталанатын бетті тізбектен тұратын болса, онда шифрланған мәтінді ашу қиын болады. Негізінде, шифр гаммасы әрбір сөз шифрына өзгеру керек. Бұл жағдайда криптотұрақтылық кілттің көлемімен анықталады. Криптографиялық тұрақтылық – кілтті білмеген жағдайда тұрақтылығын анықтайтын шифрлар сипаты. Егер қаскүнемге бастапқы мәтіннің фрагменті және шифрграмма белгілі болса, онда гаммерлеу әдісі әлсіз болады.

Гаммирлеу шифрының дербес жағдайының бірі Вижинер шифры болып табылады. Вижинер жүйесі алғаш рет 1586 жылы жарық көрді және ең көне көп алфавиттік жүйелердің бірі болып табылады. Өз атын ол XVI ғасырдың француз дипломаты Блез Вижинер құрметіне алған. Вижинер сол заманғы криптографиялық жүйелерді жетілдіріп, дамытқан. Вижинер жүйесі орын алмастыру кілті әріптен әріпке ауысатын Цезарь шифрлау жүйесіне ұқсас. Бұл шифрді Вижинер кестесі деп аталатын кестемен сипаттауға болады. Кездейсоқ сандар датчигі Кездейсоқ сандар датчигі не үшін пайдаланылады? Симметриялық криптожүйелерде шифрлеуге қолданылатын әдістер: 1. Орынға қою шифры- мәтіндегі символ белгілі бір символға ауысады. 2. Автокілтті шифрлеу - бұл әдісте кілт ішкі кілттер ағынынан тұрады және әр ішкі кілт бастапқы мәтіндегі сәйкесінше символды шифрлеуге пайдаланылады. Ең бірінші бастапқы ішкі кілт алдын ала жіберуші мен қабылдаушы арасындағы келісілген мән болып саналады. Ал 2-ші ішкі кілт бастапқы мәтіннің бірінші символының мәні солай кете береді. Орын ауыстыру, алмастыру жүйелері, гаммирлеу, псевдокездейсоқ сандар датчиктері, блоктық шифрлеу стандарттары. Қазіргі кезде персоналды компьютерлерді қолданушыларда әртүрлі программалық өнімдерде қойылған шифрлау алгоритмдерін қолдануға мүмкіндік бар. Мысалы,Word мәтіндік редакторы, Excel электронды таблицалар редакторы немесе Windows NT операциялық жүйесі жеткілікті. Осы программалық өнімдердің ортақ құралуынан басқа, ішіне орнатылған шифрлау алгоритмдері бар.Бұл алгоритмдер АҚШ-та дайындалған.

Тасымалдаушы схемасы Тасымалдаушы

Қабылдаушы схемасы қабылдаушы

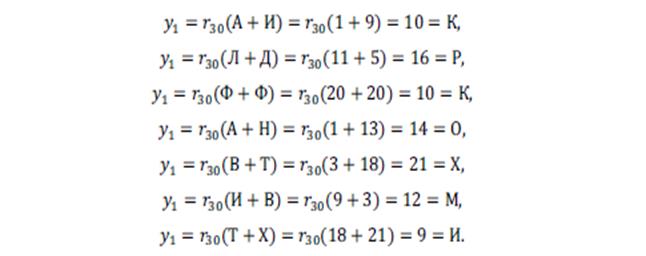

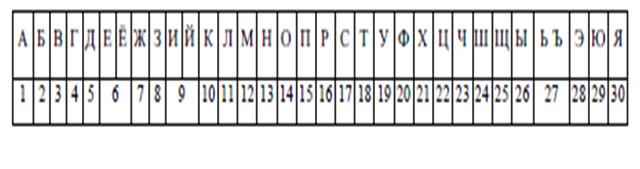

Кез-келген тілдегі алфавиттегі әріптер анықталған ретімен бірінен соң бірі беріледі. Бұл алфавиттегі әрбір әріпке реттік нөмірін беруге мүмкіндік береді. Мысалы 1 11 20 1 3 9 18 сандық хабарламадан RUS30 алфавитінен келесі әріптік хабарламаны аламыз. АЛФАВИТ

Әр уақыт мезетінде шифрлау құрылғысында кезекті ашық мәтіннің АЛФАВИТ сөзін ИДФНТВХ гаммасы бойынша шифрлаймыз:

КРКОХМИ шифрмәтінін аламыз. Бақылау сұрақтары:

Тақырып 15. Шифрлаудың блоктық жүйелері. Дәріс мақсаты: Блокпен шифрлау алгоритмдерінің принциптерін меңгеру.

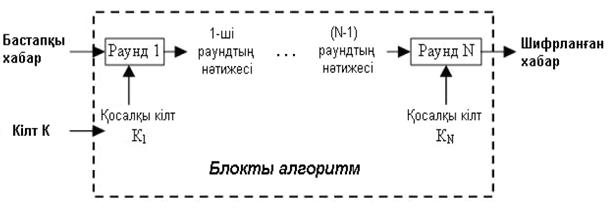

Дәріс жоспары: 1.Блоктық шифрларды құру принципі.. 2..Блоктық шифрлар мысалдары. 3.Блоктық шифрлар алгоритмдерін қолдану бойынша ұсыныстар 1.Блоктық шифрларды құру принципі.. Симметриялық шифрлаудың блокты алгоритмының құрылымы Сонымен, симметриялық шифрлау алгоритмда жиі пайдаланады модулі 2 бойынша қосу, модулі 216 немесе 232 бойынша қосу, циклдық ығысу, орнына қою (ауыстыру) және орын ауыстыру операциялар. Бұл операциялар алгоритмда N рет циклдық қайталанып, раунд немесе қадамдарды құрады. Әрбір раунд үшін бастапқы мәліметтер: бұрынғы раундтың шығуы және белгілі алгоритмы бойынша ортақ шифрлау кілттен K алынған кілті болып табылады. Раунд кілті қосалқы кілт К i деп аталады. Нәтижесінде блокты шифрлау алгоритмы келесі түрде келтірілу мүмкін (сур. 13.1):

Сурет 13.1. Симметриялық шифрлаудың блокты алгоритмының құрылымы

Блокты шифрлау алгоритмдар екілік деректерге қолданылады. Жалпы жағдайда блокты шифрлаудың процедурасы ашық мәтіннің n -битты блогын шифрланған мәтіннің k -битты блогына түрлендіреді. n ұзындығы бар блоктар саны тең 2n. Түрлендіру қайтымды болу үшін, осындай блоктардың әрбіреуі өз бірегей шифрланған мәтіннің блогына түрлендірілу қажет. Блок ұзындығы әрқашан екінің дәрежесіне тең болып таңдап алынады, мысалы 64, 128, 256 бит. 3.4 Блокты шифрлау алгоритмға қойылатын талаптар Қазіргі блокты шифрлау алгоритмға қойылатын негізгі талаптарды қарастырайық: 1. Алгоритм беріктіктің жоғары деңгейін қамсыздандыру қажет және бұл беріктік алгоритмның жасырынып сақталуына негізделмеу керек. 2. Бастапқы хабардың азын-аулақ өзгертуі шифрланған хабардың елеулі өзгеруіне келтіру керек, бірдей кілтті пайдаланғанда да. 3. Таңдаған мәтін бойынша шабуылдарға алгоритм ойдағыдай қарсы тұру керек, яғни көп жұптарды (шифрланған хабар, шифрланбаған хабар) білгенде де кілтті анықтай алмауға. 4. Шифрлау алгоритмы қандай да болса түрлі талаптарды ұсынатын платформада жүзеге асырылу болу керек. Ең жылдамды қосымшалар үшін арнайы аппаратура пайдаланылады. Бұған қарамастан, бағдарламалық жүзеге асыруы да жиі қолданылады. Сондықтан, алгоритм әмбебап микропроцессорларда тиімді бағдарламалық жүзеге асыруға да мүмкіндік беру керек. Және де микроконтроллер мен басқа орта мөлшерлі процессорларда жұмыс істеу керек.

5. Алгоритм микропроцессорларда тиімді болатын қарапайым операцияларды пайдалану керек, яғни шығарылған немесе, қосуды, кестелік орнына қоюды, модулі бойынша көбейтуді. Айнымалы ұзындығы бар ығысулыр, бит бойынша ауыстырулар немесе шартты тасымалдаулар пайдаланбау керек. 6. Алгоритм шифрлау мен дешифрлауды орындауға арналған мамандандырылған аппаратурада тиімді жүзеге асырылу керек, яғни электронды құрылғылар түрінде алгоритмның жүзеге асырылуы үнемді болу қажет. 7. Шифрлау алгоритмы көптеген қосымшаларда қолданбалу керек. Деректер файлдарын немесе деректердің үлкен ағындарын шифрлағанда, кездейсоқ биттердің белгілі санын жасаған кезде алгоритм тиімді болу керек. Және де оның бір жақты хеш-функцияны құрастыру үшін пайдалану мүмкіндігі болу қажет. Хэш-функция – бұл еркін ұзындығы бар жол үшін кейбір бүтін мәнді немесе кейбір тұрақты ұзындығы бар басқа жолды есептейтің математикалық немесе басқа функция. 8. Алгоритм кодты жазу үшін жеңіл болу керек, сонда бағдарламалық қателіктер мүмкіндігі азаяды. Сонымен бірге бұл талдауға мүмкіндік береді және алгоритмның жабығын азайтады. 9. Алгоритм қажетті ұзындығы бар кез келген биттер жолын мүмкін кілт ретінде пайдалануға рұқсат беру керек (бұл кілттердің жазық кеңістігі деп аталады). Криптоталдауды оңайлататың «осал» кілттер болмау керек. 10. Алгоритм түрлі қауіпсіздік деңгейлері үшін түрін оңай өзгерте алу керек және минимал мен максимал талаптарға қанағаттандырылу болу қажет. Фейштель желісі 13.1 суретте блокты шифрлау алгоритмның жалпы құрылымы келтірілген болатын. Деректердің түрлендіруі раундта немесе шифрлау қадамдарында жасалынатыны әрине түсінікті. Барлық алгоритмды орындаған кезде сенімді шифрланған деректерді алу үшін бір раундта қандай іс-әрекеттер жасау керек? Блокты шифрдың құрастыру принциптерін зерттеуге үлкен үлес американ ғалымы Х.Фейштель (Horst Feistel) қосты. Ол, мысалы, IBM фирманың шифрлау жүйесін «Люцифер» құрастыруына қатысқан болатын. Фейштель, қазір Фейштель желісі деп аталатын, құрылымды ұсынды. Фейштель желілері кең таралған, өйткені бір жағынан олар симметриялық шифрлауға қойылатын барлық талаптарға қанағаттандырылады, ад екінші жағынан жеткілікті қарапайым және пайдалануда ыңғайлы.

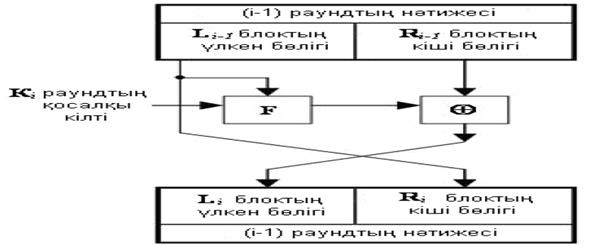

Фейштель желі бойынша ұйымдастырылған раундтың келесі құрылымы бар. Кіру блогы бірнеше бірдей ұзындығы бар бөлшектерге бөлінеді. Бұл бөлшектер бұтақ деп аталады. Мысалы, блок ұзындығы 64 бит болса, 32 битты екі бұтақ пайдаланады. Бұтақтар жеке өңделеді, сосын барлық бұтақтарды солға қарай циклдық ығыстырады. Екі бұтағы бар жағдайда әрбір раундтың 13.2 суретте көрсетілгендей құрылымы болады.

Сурет 13.2. Фейштель желінің i -ші раунды F функциясы құрастырушы деп аталады. Әрбір раундта бір бұтақ үшін F функция есептеледі және F нәтиженің басқа бұтақпен бит бойлы «модулі 2 бойынша қосынды» операциясы орындалады. Осыдан кейін бұтақтар орындарын айырбастайды. Раундтар саны түрлі алгоритмы үшін әртүрлі болу мүмкін. Кейбір алгоритмда 8 ден 32-ге дейін раунд ұсынады, басқаларда – одан артық. Толығымен айтқанда, раундтар санның өсуі алгоритмның криптоберіктігінің өсуіне әкеледі. Сол себептен Фейштель желісі кең таралу, өйткені криптоберіктікті күшейту үшін тек алгоритмды өзгертпей раундтар саның көбейту керек. Соңғы уақытта көбінесе 128-битты блоғы үшін төрт бұтақты Фейштель желісі пайдаланылады. Бұтақтар саның көбейтуі 32-разрядты сөздерге байланысты. Фейштель желі негізінде құрастырылған блокты алгоритмда негізгі операция құрастырушы F функцияны есептеу. Бұл функция нәтижені есептеу үшін раундтың қосалқы кілтін және кіру блогының бір бұтағын пайдаланады. Шифрлау жүйелері бір бірінен ерекшеленеді F функцияның анықтауымен.

Әдебиеттер Негізгі әдебиеттер 1.Akram R.N. Information security theory and practice: 6th IFIP WG 11.2 International Conference, WISTP 2015 Heraklion, Crete, Greece, August 24-25, 2015 Proceedings / R. N. Akram, S. Jajodia. – New York: Springer, 2015. – 280 с. 2.Easttom C. Network Defense and Countermeasures: Principles and Practices / C. Easttom. – 2nd ed. – New Delhi: Pearson Education, Inc, 2014. – 483 с. 3.Stewart J.M. Certified Information Systems Security Professional: study guide / J. M. Stewart, M. Chapple, D. Gibson. – 7nd ed. – Indianapolis: Sybex, 2015. – 1023 с. 4. БотаеваС.Б., КуленоваЭ.Т. «Ақпараттыққауіпсіздікжәнеақпараттықорғау» пәнінензертханалықпрактикумказОҚМУ, Шымкент: 2011 5.Umarova, Zh. R. Guidelines for Laboratory works on discipline “Information security and data protection” 5B070300 Information systems / Zh. R. Umarova. – Shymkent: SKSU, 2014. – 84 с. 6.ЖұмағұловаС.К. Ақпараттыққауіпсіздікжәнеақпараттықорғау: 5В070300 – «Ақпараттықжүйелер» маман. Колледж студенттеріне арналған оқу құралы / С. К. Жұмағұлова. – Алматы: Эверо, 2016. – 92 с. 7.Umarova Zh. Information security and data protection: study guide for students of specialty 5B070300 – “Information system” / Zh. Umarova, [б. м.], 2015. – 144 с. 8. Қошанова, Г.Д. Компьютердеақпараттықорғаунегіздері: оқуқұралы / Г. Д. Қошанова. - Шымкент: ТОО "Эврика-media", 2016. - 205 с. 7.2 Қосымша әдебиеттер: 1. Бернет, М. Как создать свой идеальный пароль: выбираем пароли, отпугивающие хакеров: Самоучитель / М. Бернет, Д. Клейман; пер. с англ. А.С. Плахотникова. – М: НТ Пресс, 2007. – 176 с. 2. Ярочкин В.И. «Информационная безопасность»: уч.пособие/ Москва, международные отношения, 2000-400стр. 3. Зима В.М. Безопасность глобальных сетевых технологий – СПб: БХВ-Петербург, 2001.-320с. 4. Алешин А.И. «Безопасность в библиотеках» учеб.-метод. Пособие / Москва, Либерия-Бининформ, 2001-248стр. 5. Тұрым. А.Ш. Ақпарат қорғау және қауіпсіздендіру негіздері: оқу құралы / А. Ш. Тұрым, Б. М. Мұстафина; Алматы энергетика және байланыс институты. – Алматы: АЭЖБИ, 2002. – 97 с. 6. Абдикаликов К.А. «Компьютерные технологии решения задач обработки информационной безопасности.» Алматы: институт кибернетики им. В.М. Глушкова, нац. Ану, 2006-45стр. 7. Методы и средства защиты информации в компьютерных сисТақырыпх: учеб.пособие для студентов ВУЗов/ П.Б.Хоев – 2-е издание, Москва: изд. Центр академ., 2006-256стр. 8. Гордон Я. «Компьютерные вирусы без секретов», Москва: ВАО- Новый издательский дом, 2004-320стр. 9. Мельников В.П. Информационная безопасность и защита информации: Учебное пособие для студ. Вузов; Допущено УМО по университетскому образованию / В. П. Мельников, С. А. Клейменов, А. М. Петраков; Под ред. С.А. Клейменова. – 2-е изд., стер. – М.: Академия, 2007. – 336 с. – (Высшее профессиональное образование. Информатика и вычислительная техника) 10. Фостер Д.С. Защита от взлома: сокеты, эксплойты, shell-код / Д. С. Фостер; Пер. с англ. А.А. Слинкина. – М.: Изд. Дом ДМК-пресс, 2006. – 784 с.: ил. 11. Фостер Д.К. Разработка средств безопасности и эксплойтов / Д. К. Фостер; Пер. с англ. – М.: Русская редакция, 2007. – 432 с.: ил. 12. Хорев П.Б. Методы и средства защиты информации в компьютерных сисТақырыпх: учебное пособие для студентов вузов, обучающихся по спец. «Информатика и вычислительная техника» / П. Б. Хорев. – 2-е изд., стер. – М.: Изд.центр «Академия», 2006. – 256 с. – (Профессиональное образование) 13. Рутгайзер, О.З. Организация и управление службой защиты и безопасности информации: учебное пособие / О. З. Рутгайзер; Алматинский институт энергетики и связи. – Алматы: АИЭиС, 2006. – 76 с.: ил. 14. Куприянов А.К. Основы защиты информации: Учебное пособие для студ. Вузов; Допущено УМО / А. К. Куприянов, А. В. Сахаров, В. А. Шевцов. – М.: Академия, 2006. – 256 с. – (Высшее профессиональное образование. Радиоэлектроника) 15. Джеренова Р.О. Защита информации: видео лекции / Р. О. Джеренова; ЮКГУ им. М. Ауезова; Кафедра «Информатики». – Шымкент: ЮКГУ им. М.Ауезова, 2007 16. Оспанова Л.О. Защита информации: учебник / Л. О. Оспанова; ЮКГУ им. М. Ауезова. – Шымкент: ЮКГУ, 2007 7. Мультимедиялық қамтамасыз ету 1.Ботаева С.Б. Ақпараттық қауіпсіздік және ақпаратты корғау пәнінен студенттердің өзіндік жұмыстарын ұйымдастыруға арналған әдістемелік нұсқау / С. Б. Ботаева, А. М. Егенова, Э. Т. Куленова. – Шымкент: ОҚМУ, 2014 o=эл. Опт. Диск (CD-ROM) 2.Umarova Zh.R. Information security and data protection / Study guide for students of specialty 5В070300 Information Systems / Zh. R. Umarova. – Shymkent: SKSU named after M. Auezov, 2015 o=эл. Опт. Диск (CD-ROM) 3. Дүйсенов, Н.Ж. Ақпараттық қауіпсіздік негіздері: оқулық / Н. Ж. Дүйсенов. - Версия. - Шымкент: ОҚМУ, 2018 o=эл. опт. диск (CD-ROM)

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2021-01-08; просмотров: 788; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.133.130.136 (0.056 с.) |

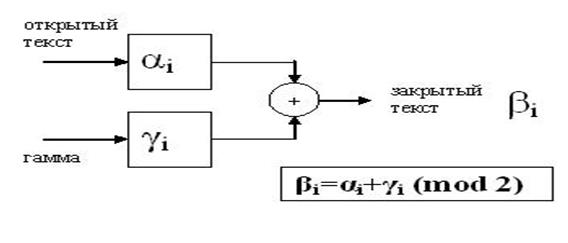

кезекті әрібі беріледі және

кезекті әрібі беріледі және  гамма белгісі беріледі.

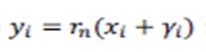

гамма белгісі беріледі.  формуласы бойынша шифратор шифрланатын мәтіннің кезекті әрібін өңдейді. Бұл процесс ашық мәтіннің барлық әріптері шифратор арқылы өтіп болғанша жалғасады.

формуласы бойынша шифратор шифрланатын мәтіннің кезекті әрібін өңдейді. Бұл процесс ашық мәтіннің барлық әріптері шифратор арқылы өтіп болғанша жалғасады.