Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Основные Задачи защиты информацииСтр 1 из 12Следующая ⇒

С. Н. НИКИФОРОВ

МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ ЗАЩИТА ОТ ВНЕШНИХ ВТОРЖЕНИЙ

Учебное пособие Издание третье, стереотипное

САНКТ$ПЕТЕРБУРГ МОСКВА•КРАСНОДАР 2020 УДК 004 ББК 32.973$018.2я73

Н 62 Никифоров С. Н. Методы защиты информации. За$ щита от внешних вторжений: учебное пособие для ву$ зов / С. Н. Никифоров. — 3$е изд., стер. — Санкт$Пе$ тербург: Лань, 2020. — 96 с.: ил. — Текст: непосред$ ственный.

Предназначено для всех пользователей, стремящихся обеспечить защиту своей информации. Рассматриваются вопросы использования антивирусных программ Comodo Internet Security, Dr. Web CureIt, AVZ и другие. УДК 004 ББК 32.973$018.2я73

Рецензенты: Б. Г. ВАГЕР — доктор физико$математических наук, профессор Санкт$Петербургского государственного архитектурно$строитель$ ного университета; Е. Л. ГЕНИХОВИЧ — доктор физико$математических наук, зав. лабораторией Главной геофизической обсерватории им. А. И. Воей$ кова.

Обложка Ю. В. ГРИГОРЬЕВА © Издательство «Лань», 2020 © С. Н. Никифоров, 2020 © Издательство «Лань», художественное оформление, 2020 ВВЕДЕНИЕ

Что же такое информация? Единого определения информации в настоящее время нет [11]. Существуют различные подходы к этому определению, связан- ные с решением конкретных научно-практических задач. Затрудне- ния в едином и исчерпывающем определении информации естествен- ны: понятие информации относится к числу первичных философских понятий, таких как материя, сознание, время, пространство и т. д. Вот пример определения информации: – сообщение, осведомление о положении дел, сведения о чём- либо, передаваемые людьми; – уменьшаемая неопределённость в результате получения со- общения. И несмотря на неопределённость даже определения самого объ- екта, в последние десятилетия XX века для значительной части тру- дящихся самых различных отраслей народного хозяйства основным предметом труда становится информация. Появляется понятие на- циональные информационные ресурсы [3]. О значимости этого поня- тия можно судить по популярной на Западе классификации стран по уровню их развития:

– на первом месте идут страны, способные производить и про- давать информационные услуги; –

– на третьем месте — страны, не производящие ни того, ни дру- гого, и являющиеся поставщиками сырья и рабочей силы для стран более высоких категорий; они же являются покупателями соответст- вующей продукции ведущих стран [11]. Кстати, продажа информационных услуг в настоящее время обеспечивает в США более 50% доходов национального бюджета страны, а спецслужбы США на сбор и обработку информации расхо- дуют более 2/3 своего бюджета. В зависимости от целей понятие информации трактуется от фи- лософски обобщённого до бытового, т. е.,можно сказать, что оно но- сит субъективный характер. А что представляет собой понятие информации с научной точки зрения? ФОРМУЛА ШЕННОНА Пусть имеется M равноправных и, следовательно, равноверо- ятных возможностей. Например, при бросании игральной кости M = 6. Тогда имеется априорная неопределённость, прямо связанная с M (т. е. чем больше M, тем больше неопределённость). Измеренная её величина носит название энтропии и обозначается H (энтропия — мера неопределённости): H = f(M),

При бросании кости и выяснении выпавшего числа приходит информация, количество которой обозначим I. После этого (т. е. апо- стериори) никакой неопределённости не остаётся: апостериорное M = 1 и этому значению должно соответствовать Hps= f(1) = 0. Количество пришедшей информации естественно измерить ве- личиной исчезнувшей неопределённости: I = Hpr – Hps.

Мы видим, что пришедшее количество информации совпадает с первоначальной энтропией. Для определения вида функции f() используем принцип адди- тивности. В применении к игральной кости он гласит: энтропия двух бросаний кости в два раза больше, чем энтропия одного бросания, трех бросаний — в три раза больше и т. д. При двух бросаниях иг- ральной кости число различных пар равно 36 = 62. Вообще, в случае n бросаний число равноправных возможностей равно 6n. Согласно принципу аддитивности находим

f(6n) = nf(6), при m > 1 эта формула имеет вид f(mn) = nf(m). Обозначая x = mn, имеем lnx = nlnm и затем n = lnx/lnm и f(x) = ln x/ln m . f(m) f(x) = Klnx, где K = f(m)/lnx – положительная константа, не зависящая от x. Она связана с выбором единиц информации. Впервые логарифмическую меру информации ввёл Р. В. Л. Харт- ли, поэтому величину H = KlnM называют хартлиевским количеством информации. Существуют несколько единиц измерения информации [9]: 1)

H нат= lnM; 2) если положить K = 1/ ln 2, то будем иметь энтропию, выра- женную в двоичных единицах (binarydigit) битах: Hбит = 1/ln 2 . lnM = log2M; 3) если положить K = 1/ ln10, то единицей измерения энтропии будет хартли (в честь Р. В. Л. Хартли): Hхартли = 1/ln 10 . lnM = lgM; 4) если в качестве K взять постоянную Больцмана k = = 1,38*1023 Дж/град, то будем иметь физическую шкалу измерения энтропии Hфиз =klnM. Из сопоставления видно, что 1 нат крупнее 1 бита в log2е = = 1/ ln 2 = 1,44 раза. Пусть, как и раньше, число возможностей равно M, можно рас- сматривать случайную величину ξ, принимающую одно из значений M, вероятности этих значений P(ξ).

Если в Hнат = lnM подставить M, то получим Hнат = ln1/P(ξ) = ln 1 – lnP(ξ) = –lnP(ξ). Информация, полученная при выяснении реализации, численно равна первоначальной энтропии I(ξ) = –lnP(ξ). Из формулы видно, что информация и энтропия велики, когда априорная вероятность данной реализации мала, и наоборот. Пусть известны вероятности того, сдал студент экзамен или нет P(сдал) = 7/8, P(не сдал) = 1/8. Количественно информация сообщения о том, что студент сдал экзамен, равна I (сдал) = –lnP(ξ) = –ln(7/8) = –log2P(8/7) = 0,193 бита. Аналогично информация о том, что не сдал I (не сдал) = –lnP(ξ) = –ln(1/8) = –log2P(8) = 3 бита. Таким образом, сообщение о том, что данный студент не сдал экзамен более информативно, так как это было маловероятно.

Следовательно, теория информации имеет дело не со смыслом информации, а лишь с её количеством. Поскольку речь идёт о таком носителе информации как персо- нальный компьютер, то все сведения, которые находятся, в том или ином виде, в нём или на устройствах памяти, будем считать информа- цией. Таким образом, можем сформулировать «своё» определение ин- формации: все данные, находящиеся в компьютере. Стремление дать «своё» формализованное определение объясня- ется необходимостью указать предметную область, в которой будем работать. Так как вся информация в компьютере хранится в виде фай- лов системных, прикладных, пользовательских и других, то объектом нашей деятельности будет файл, совокупность файлов.

Дадим формализованное определение файлу: именованная сово- купность данных. Теперь о том, что значит защитить и от чего защитить нашу ин- формацию, т. е. какие-то файлы.

ЗАЧЕМ ЗАЩИЩАТЬ? Вопрос — зачем защищать? – неразрывно связан с другим во- просом — от кого защищать? Надо сказать, что кодирование информации в связи с передачей её с помощью техники связи рассматривалось, прежде всего, как эко- номное, удобное и, практически, безошибочное средство. Кодирование информации для средств связи появилось вместе с развитием этих средств в XIX веке [10]. Исторически первый код, предназначенный для передачи сооб- щений, связан именем изобретателя телеграфного аппарата Сэмюэля Морзе и известен всем как азбука Морзе. В то время, как шифроваль- ное дело известно значительно раньше.

В средние века и эпоху Возрождения над изобретением тайных шифров трудились многое выдающиеся люди, в их числе философ Фрэнсис Бэкон, крупные математики Франсуа Виет, Джероламо Кар- дано, Джон Валлис. Поэтому если кодирование — это технически необходимое дей- ствие для современной передачи информации, то шифрование имеет под собой совсем другие причины [1]. Возможно, это связано с социальными, даже физиологическими особенностями человеческого общества.

Нельзя забывать такой аспект, как частная, личная жизнь собст- венника некоторой информации, вторжение в которую преследуется по закону во многих государствах. Исходя из изложенного, можно утверждать, что защита инфор- мации необходима. 2.1. Защита информации — важнейшая составная часть правил безо- пасной работы на компьютере. Что может угрожать данным на вашем компьютере?

1. Несанкционированный доступ. Для ваших недругов, заинте- ресованных в доступе к конфиденциальным данным, самый простой способ добраться до ваших секретов — тем или иным способом по- лучить доступ к жесткому диску вашего компьютера. Защита инфор- мации от несанкционированного доступа должна включать такие ме- ры, как: – ограничение доступа посторонних к вашему компьютеру. Комната, где установлены компьютеры, должна закрываться на за- мок, неплохо бы оборудовать ее сигнализацией, решетками на окнах и другими средствами защиты. Но самое главное — не допускать обыкновенного разгильдяйства: не оставлять дверь открытой, когда «выходишь на минуточку», не разрешать посторонним бесконтроль- но работать на вашем компьютере; – установку паролей для входа на ваш компьютер и для доступа к отдельным разделам и папкам на диске; – продуманную систему разграничения доступа к информации на вашем компьютере и в вашей локальной сети; – криптозащиту (шифрование) наиболее важных данных. 2.

3. Потеря информации при сбоях компьютера и собственных ошибочных действиях (случайное удаление нужных данных и т. п.). Чтобы избежать подобных неприятностей, регулярно сохраняйте вводимую информацию; каждый день в конце рабочего дня, а лучше два раза в день дублируйте все данные, в которых изменили хотя бы одну букву. Выполнение вышеописанных мер по защите информации на ва- шем компьютере позволит обезопасить себя от потери данных, не- санкционированного использования конфиденциальных сведений, избежать серьезных стрессов и связанных с ними проблем со здо- ровьем. 2.2. Объективно категория «информационная безопасность» возник- ла с появлением средств информационных коммуникаций между людьми, а также с осознанием человеком наличия у людей и их со- обществ интересов, которым может быть нанесен ущерб путём воз- действия на средства информационных коммуникаций, наличие и развитие которых обеспечивает информационный обмен между все- ми элементами социума. Учитывая влияние на трансформацию идей информационной безопасности, в развитии средств информационных коммуникаций можно выделить несколько этапов: – I этап — до 1816 года — характеризуется использованием естественно возникавших средств информационных коммуникаций. В этот период основная задача информационной безопасности за- ключалась в защите сведений о событиях, фактах, имуществе, место- нахождении и других данных, имеющих для человека лично или со- общества, к которому он принадлежал, жизненное значение;

– II этап — начиная с 1816 года — связан с началом использова- ния искусственно создаваемых технических средств электро- и радио- связи. Для обеспечения скрытности и помехозащищенности радио- связи необходимо было использовать опыт первого периода инфор- мационной безопасности на более высоком технологическом уровне, а именно применение помехоустойчивого кодирования сообщения (сигнала) с последующим декодированием принятого сообщения (сигнала); –

– IV этап — начиная с 1946 года — связан с изобретением и вне- дрением в практическую деятельность электронно-вычислительных машин (компьютеров). Задачи информационной безопасности решались, в основном, методами и способами ограничения физического доступа к оборудованию средств добывания, пе- реработки и передачи информации; –

– VI этап — начиная с 1973 года — связан с использованием сверхмобильных коммуникационных устройств с широким спектром задач. Угрозы информационной безопасности стали гораздо серьёз- нее. Для обеспечения информационной безопасности в компьютер- ных системах с беспроводными сетями передачи данных потребова- лась разработка новых критериев безопасности. Образовались сооб- щества людей-хакеров, ставящих своей целью нанесение ущерба информационной безопасности отдельных пользователей, организа- ций и целых стран. Информационный ресурс стал важнейшим ресур- сом государства, а обеспечение его безопасности — важнейшей и обязательной составляющей национальной безопасности. Формиру- ется информационное право — новая отрасль международной право- вой системы; – VII этап — начиная с 1985 года — связан с созданием и разви- тием глобальных информационно-коммуникационных сетей с исполь- зованием космических средств обеспечения. Можно предположить, что очередной этап развития информационной безопасности, очевид- но, будет связан с широким использованием сверхмобильных комму- никационных устройств с широким спектром задач и глобальным охватом в пространстве и времени, обеспечиваемым космическими информационно-коммуникационными системами. Для решения задач информационной безопасности на этом этапе необходимо создание макросистемы информационной безопасности человечества под эги- дой ведущих международных форумов.

ЦЕННОСТЬ ИНФОРМАЦИИ

– сбор; – сортировку; – хранение; – передачу информации с целью управления чем-либо. Так как теория информации имеет дело не со смыслом информа- ции, а лишь с её количеством, то применять для определения ценно- сти информации формулу Шеннона вряд ли целесообразно. Для того чтобы убедиться, в чём это противоречит здравому смыслу, зададим следующий вопрос: «Какая книга содержит больше всего информации?» Вопрос, конечно, нужно стандартизировать, ука- зав размер книги, страницы и тип шрифта, а также множество ис- пользуемых знаков (алфавит). После этого ответ, очевидно, будет таким: «Больше всего инфор- мации содержит книга, текст которой является полностью случай- ным!». Каждый новый символ должен быть абсолютно неожидан- ным [9].

Можно вспомнить известный афоризм Ницше: «Ценность — это точка зрения». И всё же без информации нельзя! Есть же понятие — национальные информационные ресурсы. И, наверное, справедливо утверждение — кто владеет инфор- мацией, тот владеет миром! ЗАЩИТА ОТ ВНЕШНИХ ВТОРЖЕНИЙ Вирусы Вирусы1 или вредоносные программы — самая распространён- ная угроза в компьютерном мире. Раньше вирусы передавались в загрузочном секторе дискет, сейчас вирусы передаются посредст- вом электронной почты или Всемирной паутины [4, 6]. Цели вирусов могут быть следующие: – инфицирование других компьютеров, иначе это не вирус, а вредоносная программа; – рассылка спама; –

– кража конфиденциальной информации; – вымогательство. Обезопаситься от вирусов, вредоносных и шпионских программ можно путём установки хорошего антивируса и брандмауэра. Возможности Основные возможности программы: –

– эвристический анализ — способность антивируса обнаружить неизвестные антивирусным базам вредоносные программы; – защита от интернет-атак;

1 Разновидность компьютерных программ или вредоносный код, отличитель- ной особенностью которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие про- извольные действия, в том числе наносящие вред пользователю и/или компьютеру. 2 DoS-атака (атака типа «отказ в обслуживании», от англ. Denial of Service) — атака на вычислительную систему с целью довести её до отказа. Если атака выполня- ется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»). – защита от переполнения буфера — некоторые программы специально вызывают переполнение буфера, чтобы воспользоваться этим для получения дополнительных привилегий доступа; – защита от несанкционированного доступа и вирусов; – ежедневные автоматические обновления антивирусных баз; – изолирование подозрительных файлов в карантин для предот- вращения инфекции; – встроенный планировщик сканирования — можно создать расписание проверок компьютера, чтобы процесс проверки не мешал выполнению других программ; – сканирование на наличие вредоносных программ в безопасном режиме Windows; – возможность создания точек восстановления системы; –

Рис. 5.2.2.1 Во втором случае необходимо: – в появившемся окне нажать кнопку Comodo Internet Security,

рис. 5.2.2.2; Рис. 5.2.2.2 –

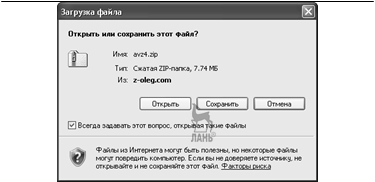

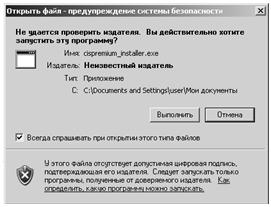

затем в появившемся окне Загрузка файла: предупреждение системы безопасности нажать кнопку Сохранить, рис. 5.2.2.3; –

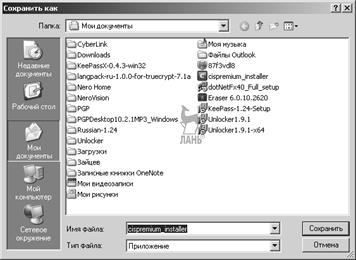

в появившемся окне Сохранить как подтвердить место со- хранения файла cispremium_installer, в данном случае папка Мои документы, и нажать кнопку Сохранить, рис. 5.2.2.4; Рис. 5.2.2.4 –

–

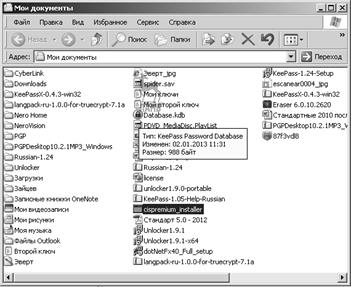

в появившемся окне Мои документы дважды щёлкнуть левой клавишей мышки по файлу cispremium_installer, рис. 5.2.2.6; Рис. 5.2.2.6 –

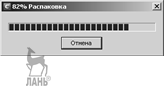

– далее в появившемся окне Распаковка наблюдать процесс распаковки, рис. 5.2.2.8;

–

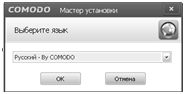

в появившемся окне Comodo Мастер установки выбрать язык и нажать кнопку ОК, рис. 5.2.2.9; Рис. 5.2.2.9 –

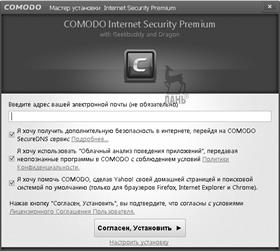

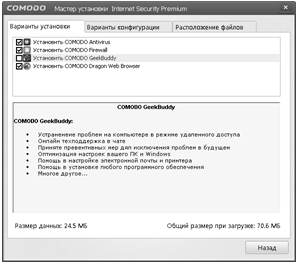

в появившемся окне Comodo Мастер установки Internet Security Premium, не вводя адрес своей электронной почты и, на- пример, не соглашаясь сделать Yahoo! своей домашней страницей в поисковой системе, можно уточнить опции установки, щёлкнув по строке Настроить установку, рис. 5.2.2.10; –

«живой» поддержки пользователей) и, вернувшись Назад, нажать кнопку Согласен, Установить, рис. 5.2.2.11, 5.2.2.10; Рис. 5.2.2.11 – –

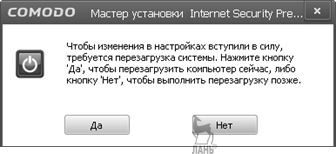

после завершения установки в появившемся изменённом окне Comodo Мастер установки Internet Security Premium выбрать ва- риант момента вступления в силу изменений в настройке, нажав кнопку Да или Нет, рис. 5.2.2.13; Рис. 5.2.2.13 – результатом установки Comodo Internet Security будет появ- ление на Рабочем столе следующих пиктограмм, рис. 5.2.2.14;

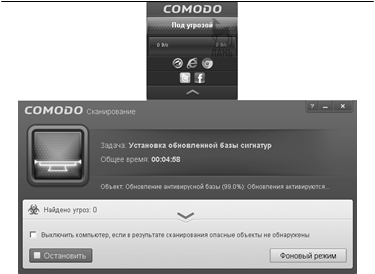

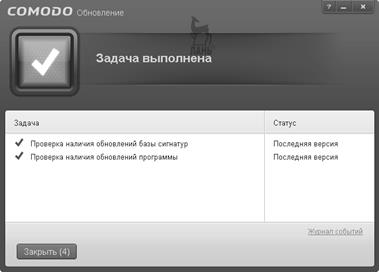

Рис. 5.2.2.14 – сразу же после установки Comodo Internet Security выпол- нится обновление базы сигнатур, рис. 5.2.2.15;

Рис. 5.2.2.15 –

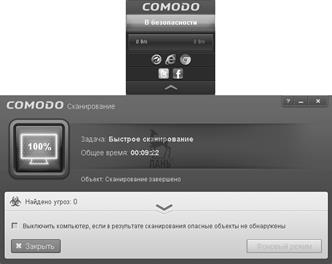

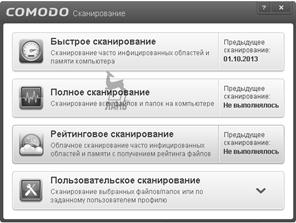

после этого выполнится сканирование в режиме Быстрое ска- нирование, рис. 5.2.2.16. Рис. 5.2.2.16

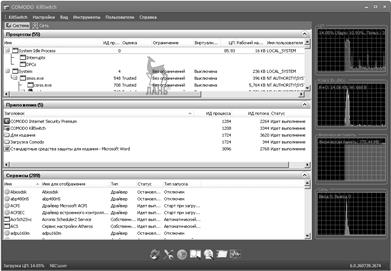

Рис. 5.2.3.1

Рис. 5.2.3.2 Рис. 5.2.3.3 –

после обновления антивирусной базы вернуться в окно Co- modo Internet Security Premium, рис. 5.2.3.2, щёлкнуть по разделу Сканирование и в появившемся окне Comodo Сканирование вы- брать Полное сканирование (хотя бы раз следует сделать), рис. 5.2.3.4; Рис. 5.2.3.4 –

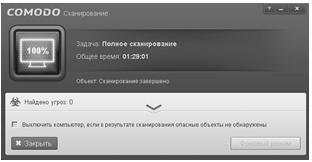

Остаётся только порадоваться за свой компьютер и надеяться, что аналогичные результаты будут получены и для антивируса AVZ и для сканера Dr.Web CureIt. Тогда можно быть уверенным в отсут- ствии вирусов и вредоносных программ на Вашем компьютере; –

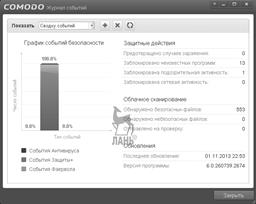

вернувшись в окно Comodo Internet Security Premium в окне Comodo Журнал событий можно просмотреть Сводку событий, из которой следует, что все-таки Заблокировано неизвестных программ 13 и Заблокирована подозрительная активность 1, рис. 5.2.3.6; Рис. 5.2.3.6 –

если на рис. 5.2.3.4 выбрать Рейтинговое сканирование, то в появившемся окне Comodo Рейтинговое сканирование можно уви- деть классификацию проверенных файлов, например Доверенные, Небезопасные и другие, а также возраст этих файлов, рис. 5.2.3.7. Рис. 5.2.4.1

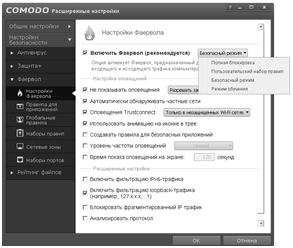

– в появившемся окне Comodo Расширенные настройки поставить «флажок» в разделе Включить Фаервол, выбрать в подменю Безопасный режим и нажать кнопку ОК, рис. 5.2.4.3; –

Рис. 5.2.4.3

–

щёлкнуть по команде Главное окно и в появившемся изме- нённом окне Comodo Internet Security Premium непосредственно убедиться в том, что Фаервол включен, рис. 5.2.4.5. Рис. 5.2.4.5 Рис. 5.2.5.3

Рис. 5.2.5.5 –

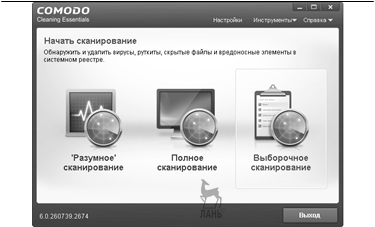

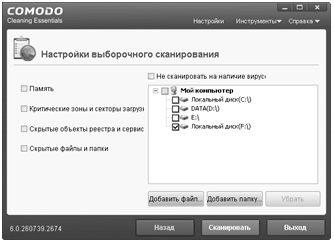

в появившемся изменённом окне Comodo Cleaning Essentials выбрать, например, Локальный диск (F:\) и нажать кнопку Скани- ровать, рис. 5.2.5.6; Рис. 5.2.5.6 –

Рис. 5.2.5.7 5.3. Программа AVZ (антивирус Зайцева) Возможности

– SpyWare3 (шпионских программ) и AdWare4 — модулей (рек- ламных модулей), которые могут применяться для слежения за поль- зователем — это основное назначение утилиты; – троянских программ-звонилок (Dialer5, Trojan.Dialer, Porn- Dialer);

3 Spyware (шпионское программное обеспечение) — программное обеспече- ние, осуществляющее деятельность по сбору информации о конфигурации компьюте- ра, деятельности пользователя и любой другой конфиденциальной информации без согласия самого пользователя. 4 Adware (англ. ad, advertisement — «реклама» и software — «программное обеспечение») — программное обеспечение, содержащее рекламу. Также термином «adware» называют вредоносное программное обеспечение, основной целью которого является показ рекламы во время работы компьютера. 5 Диалер (от англ. dialer), программа дозвона или «звонилка» — это про- грамма, которая, будучи запущена на компьютере пользователя, делает попытку ус- тановить модемное соединение с модемным пулом.

– BackDoor6 модулей (программ для скрытного удаленного управления компьютером); – сетевых и почтовых червей; – троянских программ (включая все их разновидности, в частно- сти TrojanSpy7, TrojanDownloader, TrojanDropper, Trojan-PSW, Trojan-Downloader). Установка AVZ Скачать программу AVZ можно с сайта разработчика http:// z-oleg.com/secur/avz/download.php: –

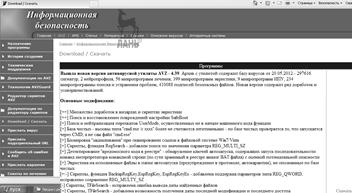

в появившемся окне Информационная безопасность щёлк- нуть по разделу меню Downloader/Скачать, рис. 5.3.2.1; Рис. 5.3.2.1 – в появившемся окне Загрузка файла нажать кнопку Сохра- нить, рис. 5.3.2.2; –

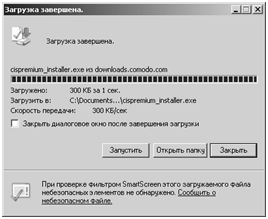

– в появившемся окне Загрузка завершена нажать кнопку От- крыть папку, рис. 5.3.2.4; –

в появившемся окне Мои документы увидеть появившуюся ZIP -папку avz4 и, щёлкнув по ней два раза левой клавишей мышки, раскрыть её, рис. 5.3.2.5; 6 Бэкдор, backdoor (от англ. backdoor, чёрный ход) — программы, которые ус- танавливает взломщик на взломанном им компьютере после получения первоначаль- ного доступа с целью повторного получения доступа к системе. 7 Мобильный вирус. Общие сведения: известен троян Trojan-Spy.SymbOS. Zbot.a, работающий в совокупности с популярным вирусом Zbot для обычных ПК.

Рис. 5.3.2.2

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2021-01-14; просмотров: 149; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.119.126.80 (0.175 с.) |

Рис. 5.2.2.8

Рис. 5.2.2.8

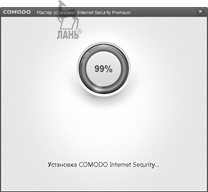

далее в появившемся изменённом окне Comodo Мастер уста- новки Internet Security Premium наблюдать процесс установки, рис. 5.2.2.12;

далее в появившемся изменённом окне Comodo Мастер уста- новки Internet Security Premium наблюдать процесс установки, рис. 5.2.2.12;