Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Аутентификация, авторизация и учетСодержание книги

Поиск на нашем сайте

Цель работы: ознакомление студентов с типовой структурой корпора- тивной сети и с процедурами аутентификации, авторизации и учета. Общие сведения

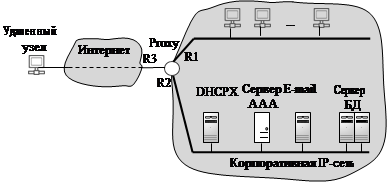

• вспомогательный (Proxy) сервер, основными функциями которого яв- ляется коммутация трафика между интерфейсами Int-1, Int-2 и Int-3 в соответ- ствии со списками доступа администратора; • хосты локального и удаленного пользователя; • серверы: − DHCP для конфигурирования хостов, − AAA для аутентификации, авторизации и учета, − е-mail для обработки почтовых сообщений, − баз данных (БД) для хранения документации группового использо- вания. В корпоративной сети последовательно осуществляются три администра- тивные процедуры: аутентификация, авторизация и учет. Аутентификация – установление легитимности абонента посредством за- проса его имени и пароля. При попытке подключения пользователя к корпора- тивной сети proxy-сервер запрашивает его имя и пароль. Полученный ответ

Рис. 8.3. Типовая схема корпоративной сети В протоколе PAP имя пользователя и пароль передаются в одном сооб- щении и в открытом виде. Они могут быть легко перехвачены злоумышленни- ком, поэтому протокол PAP используется только для аутентификации локаль- ных пользователей и не может быть использован для аутентификации удален- ных пользователей.

После успешной аутентификации пользователя proxy-сервер на основа- нии списка управления доступом производит авторизацию, т.е. определяет, к каким серверам DB1 и DB2 группового использования может обращаться поль- зователь, а сервера DB1 и DB2 определяют, какие операции (только чтение или чтение/запись) он может осуществлять. Процедура учета состоит в ведении записей истории соединений пользо- вателей для последующего возможного анализа успешных и неуспешных со- единений. Описание работы

= K1m), случайное число (V) 123456. Процедура перемешивания состоит в по- следовательном перемешивании полубайтов пароля и случайного числа. Вы- числение дайджеста состоит в вычислении остатка перемешенного числа по модулю Password.

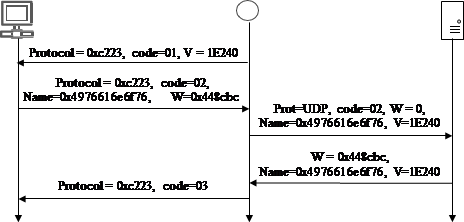

Удаленный узел Proxy Сервер AAA

Рис. 8.4. Процедура аутентификации пользователя Рассмотрим вычисление полей протокола аутентификации подробно. В первом сообщении proxy-сервер запрашивает (code=01) по протоколу аутентификации CHAP (Protocol = 0xc223) у удаленного пользователя ответ на случайное число V = 123456 = 0x1E240. Хост удаленного пользователя произ- водит следующие операции. 1.

Таблица кодов ASCII

2. Перемешивает байты пароля 0х 4b316d и случайного числа 0х 01e240, получая перемешанное число F=0x 4 0 b 1 3 e 1 2 6 4 d 0. 3. Вычисляет ответ как W = F mod Password = 40b13e1264d0 mod 0х4b316d = 71129994781904 mod 4927853 = 4493476 = 0x448cbc.

В третьем сообщении proxy-сервер запрашивает истинное значение W у ААА-сервера, посылая ему те же значения Name и V. В четвертом сообщении proxy-сервер получает от ААА-сервера истинное значение W, соответствующее Name=0x4976616e6f76 и V=0x1E240. В пятом сообщении proxy-сервер подтверждает (code=03) легитимность пользователя. Порядок выполнения 1. В виде рис. 8.4 представить процедуру аутентификации при следую- щих исходных данных: Имя пользователя (Name) – фамилия студента, Пароль (Password) - Y1Y2, Случайное число (V=Challenge) - Y3Y4. 2. Ответить на контрольный вопрос. Варианты для выполнения работы Варианты для выполнения работы приведены в таблице 8.11.

Маршрутизация в IP-сетях Цель работы: Ознакомление с правилами маршрутизации в IP-сетях. Общие сведения Маршрутизация пакета в публичной сети производится на основании классического IP-адреса номера сети, согласно табл. 4.2, приведенной в разде- ле 4.2.3 учебника. Номер сети принято обозначать с помощью маски, количество лидирую- щих «единиц» в маске показывает число старших разрядов, которые определя- ют номер сети. Запись маски производится в формате IP-адреса. Таким образом, для сети класса А стандартная маска имеет вид 255.0.0.0 (в двоичном коде 11111111.00000000.00000000.00000000), для сети класса В – 255.255.0.0 (11111111.11111111.00000000.00000000), для сети класса С – 255.255.255.0 (11111111.11111111.11111111.00000000). Наличие только четырех классов адресов часто бывает неудобно. Если администратору необходимо создать сеть из определенного количества узлов, то эта проблема решается с помощью создания подсетей, путем переназначения части битов узла в качестве битов сети.

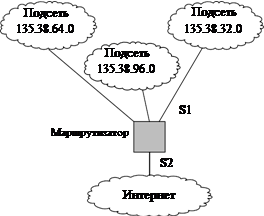

Описание работы Пусть из публичной сети (рис. 8.5) поступили следующие пакеты с IP- адресами назначения: 135.38.16.15, 135.38.56.211, 135.38.92.10. Определим, на какие интерфейсы они будут направлены. Для определения номера адресуемой подсети складываем по правилу (4.1) IP-адрес назначения первого пакета складываем с маской сети, получаем IP = 135.38.16.15 → 10000111. 00100110. 00010000. 00001111 Mask = 255.255.224.0 → 11111111. 11111111. 11100000. 00000000 –––––––––––––––––––––––––––––––––––––– Destination = 10000111. 00100110. 00000000. 000000002 → 135. 38.0.0.

IP=135.38.56.211 → 10000111. 00100110. 00111000. 11010011 Mask= 255.255.224.0 → 11111111. 11111111. 11100000. 00000000

Destination = 10000111. 00100110. 00100000. 000000002 → 135.38.32.0. Пакет будет направлен на интерфейс S1. Для третьего пакета IP=135.38.92.10 → 10000111. 00100110. 01011100. 00001010 Mask=255.255.224.0 → 11111111. 11111111. 11100000. 00000000

Destination = 10000111. 00100110. 01000000. 000000002 → 135.38.64.0. Такой записи в таблице маршрутизации нет, пакет уничтожается.

Рис. 8.5. Архитектура местоположения подсети 135.38.32.0

Имеется сеть 131.40.0.0. Администратор разбил ее на 6 подсетей по 8100 узлов в каждой. Изобразить деление адресов подсетей в виде табл. 4.3, приведенной в разделе 4.2.3. Составить таблицу маршрутов маршрутизатора R для обслуживания всех подсетей в виде табл. 4.4, приведенной в разделе 4.2.3 учебника. Определить на какие интерфейсы будут направлены пакеты с IP-адресами назначения 131.40.Y1.Y2, 131.40.Y2.Y3, 131.40.Y3. Y4. Варианты для выполнения работы Варианты для выполнения лабораторной работы приведены в табли- це 8.12.

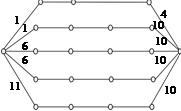

8.9. Статистическое оценивание функциональной надежности сети Цель работы: оценить функциональную надежность установления логи- ческого соединения на сети. Общие сведения Установить логическое соединение – это значит построить логический канал, связывающий узел источника с узлом адресата для последующей пере- дачи по нему данных. Таких логических каналов, связывающих источник и ад- ресата, может быть несколько. Совокупность кратчайших путей между источ- ником и адресатом образует гамак (рис. 8.6).

12 13

а б Рис. 8.6. Соединение между источником i и адресатом j: а – направление передачи; б – гамак кратчайших путей

«1» – канал занят, и данные по нему не пройдут, либо «0» – канал обладает тре- буемой скоростью для передачи данных. Повторные попытки установления соединения приводят к вынужденным возвращениям на предыдущие узлы. Поэтому число физических каналов, прой- денных вызовом при его доставке адресату, оказывается случайным числом.

Учет данного аспекта позволяет прибегнуть к имитационному моделированию для установления логического канала между источником i и адресатом j. Таким образом, время установления логического соединения t у.с опреде- лим как случайную величину, которая может быть найдена выражением n к n о t у.с = å t к i + å t о i + n п t п , (8.1) i =1 i =1 где n к − число физических каналов в логическом канале, построенном от источ- ника к адресату;

n п − число попыток в зафиксированной реализации процесса установления ло- гического канала; в общем случае 0≤ n п< n доп, где n доп − допустимое число попы- ток установления соединения;

i

t п − время переключения на другой логический канал. Каждый эксперимент на имитационной модели дает реализацию трех случайных величин: n к, n о и n п, что позволяет оценить время установления со- единения t у.с в соответствии с выражением (8.1). Полученное значение t у.с опре- деляет результат установления соединения: • если t у.с ≤ t доп, то логический канал установлен; • если t у.с > t доп, то логический канал установлен, но за время, превыша- ющее допустимое, и для данных срочной доставки это имеет критическое зна- чение, т. к. они могли потерять свою актуальность; • если n п> n доп, то соединение не установлено. Описание работы Исходными данными для моделирования являются: • множество логических каналов, которые могут быть построены от ис- точника i к адресату j, – обозначим как L ij. • характеристика физических каналов: время передачи сигнала-вызова по физическому каналу в прямом и обратном направлениях; • значения вероятностей полной занятости физических каналов; • допустимое время установления соединения; • число попыток установления соединения; • время, выделенное на повторную попытку – переключение на другой логический канал.

На всем множестве логических каналов L ij производится классификация по числу занятых физических каналов с, то есть (с = с min, …, с max). В отдельном

эксперименте разыгрывается число с номеров занятых физических каналов во множестве L ij и на полученной реализации имитируется процесс прохождения вызова от источника i к адресату j. По факту установления информационного взаимодействия фиксируются значения n тр, n от и n п. Процедура повторяется N раз. По результатам экспериментов производятся оценка времени установления информационного взаимодействия.

ческого канала z определяется по формуле z = éê Ud + 1ùú , где U − случайное число, U ∈[0,1], получаемое путем обращения к датчику случайных чисел. Скобки é ù означают округление в меньшую сторону. Физическому каналу с номером z при- сваивается «1» во множестве L ij. Процедура определения z повторяется c раз. Порядок выполнения работы Работа выполняется в программе Planet. Сначала создается структурная модель инфокоммуникационной сети, а потом проводится имитационный экс- перимент по оценке ее функциональной надежности. 1. Выбрать или создать структуру моделируемой сети, на которой будет производиться моделирование процесса установления соединения. Структура сети (топология) создается самостоятельно – задается нужное количество узлов коммутации, их взаимное соединение, каналы связи и их длина. Для создания структуры сети используются пункт меню Создать и команды Добавить, Уда- лить из меню Net Editor. Положение узла может быть задано в любом месте поля экрана, при этом номер узла и его производительность отображаются в правой части графиче- ского редактора. Физические каналы связи (КС) создаются указанием номеров узлов, которые он соединяет. Для каждого КС необходимо выбрать: пропуск- ную способность, в бодах; скорость прохождения физического канала в прямом t к i и обратном t о i направлениях

Выйти из графического редактора (ALT-X или пункт меню Файл- выход). 1. Составить план экспериментов с моделью установления соединения в ИКС. Цель эксперимента – построить зависимости абсолютных и вероятност- ных характеристик установления соединения, такие как количество установ- ленных соединений, вероятность установления информационного взаимодей- ствия P у.в и времени установления соединения t у.в от •количества непроводящих каналов с; •количества закрытых узловых точек N; •количества попыток n п. Результаты эксперимента позволят сделать рекомендации по выбору маршрутов, характеристик производительности узлов и каналов связи, позво- ляющих организовать взаимодействие между источником и адресатом с требу- емыми значениями P у.с и t доп

2. Провести численные эксперименты на выделенном направлении в со- ответствии с планом эксперимента: • выбрать узел-источник и узел-адресат (они окрасятся в красный цвет); • задать характеристики процесса установления соединения: время пере- ключения на другой маршрут t п, допустимое время на установление соединения

• задать параметры имитационной модели: скорости работы модели, приоритеты отправки пакетов, возможность визуализации (Да/Нет) процесса установления соединения (пункт меню Параметры → Приоритет отправки, Анимация). 3. Запустить имитационную модель установления соединеия (пункт меню Старт). Вся последовательность событий и текущих состояний отображается в нижнем углу поля, гамак кратчайших путей в правой части экрана. После за- вершения работы модели, на экране появляется статистика по основным и до- полнительным оценкам. 5. Оформить отчет о проделанной работе, в который должны войти вы- бранная структура сети, «гамак» кратчайших путей, набор исходных данных и полученные результаты в виде зависимостей п. 2. с разъяснениями и выводом.

ЗАКЛЮЧЕНИЕ Современные инфокоммуникационные технологии эволюционируют уже более 40 лет. Их задачи все эти годы постоянно усложнялись. Создавались и создаются новые технологии взаимодействия в распределенных информацион- ных системах.

В последнее десятилетие большое внимание уделяется разработке про- граммно-конфигурируемым сетей (Software-Defined Networks, SDN), работаю- щих на основе протокола OpenFlow. Сети SDN позволяют отделить уровень данных от уровня управления сетью. Благодаря такому решению сетевые адми- нистраторы получают детализированный контроль над трафиком, а протокол конфигурации OpenFlow (OF-CONFIG) предоставляет возможность удаленного конфигурирования обмена данными, что позволяет вносить оперативные изме- нения в работу сетевой инфраструктуры. Протокол OpenFlow также поддержи- вает специфический метод инкапсуляции.

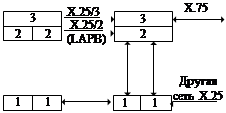

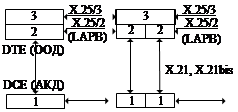

Приложение 1. Технологии построения глобальных сетей П1.1. Архитектура и технологии построения сетей X.25 Рекомендация (стандарт, технология) Х.25 имеет следующее название: «Интерфейс между оконечным оборудованием данных (ООД или DTE – Data Terminal Equipment) и аппаратурой окончания канала данных (АКД или DCE – Data Channel Equipment) для оконечных установок, работающих в пакетном режиме и подключенных к сетям передачи данных общего пользования по вы- деленному каналу». Рекомендация Х.25 включает описание процедур (протоколов) трех ниж- них уровней ЭМВОС: физического, звена данных и сетевого (а также частично транспортного).

Основными элементами сети являются оконечные устройства (асинхрон- ные старт-стопные терминалы), сборщики-разборщики пакетов (СРП или PAD – Packet Assembler-Disassembler) и узлы коммутации (packet switch), име- нуемые обычно центрами коммутации пакетов (ЦКП или PSE – Packet Switch- ing Exchange), каналы связи. PAD используется для доступа в сеть терминалов при асинхронном ре- жиме обмена информацией (посимвольном). Он обычно имеет несколько асин- хронных портов и один синхронный порт X.25. PAD накапливает поступающие через асинхронные порты данные, упаковывает их в пакеты и передает через порт X.25. Компьютеры (мэйнфреймы) и локальные сети обычно подключаются к сети Х.25 непосредственно через адаптер Х.25 или маршрутизатор, поддержи- вающий на своих интерфейсах протоколы Х.25. Стек (профиль) основных протоколов, от которого зависит архитектура сети Х.25, показан на рис. П1.1.

Биты

Рис. П1.1. Архитектура сети Х.25

Уровень звена данных. В Рекомендации Х.25/2 указывается на необхо- димость использования на уровне звена данных процедуры управления звеном LAPB (Link Access Protocol, Balanced), при котором обеспечивается обмен по двухточечному соединению. Процедура сбалансированная (симметричная).

Рис. П1.2. Формат кадра Х.25/2 (LAPB) Особенностью процедуры LAPB является обязательный запрос повторе- ния кадров, в которых обнаруживаются ошибки. Для этого используется проце- дура отрицательного подтверждения с помощью служебных S-кадров REJ. Не убедившись в правильном приеме очередного кадра, уровень звена данных не будет принимать следующие кадры. Это является одной из причин случайных и длительных задержек передачи информации в сетях Х.25. Сетевой уровень. В соответствии с Рекомендацией Х.25/3 протокол се- тевого уровня (PLP – Packet-Layer Protocol) предоставляет пользователю воз- можность информационного взаимодействия с другими пользователями сети посредством временных (SVC – Switch Virtual Circuit) или постоянных (PVC – Permanent Virtual Circuit) виртуальных каналов. Наиболее распространены временные соединения (SVC). Каждому виртуальному соединению присваиваются номера группы и ло- гического канала. Число групп равно 15, в каждой из них содержится 255 логи- ческих каналов. Каждому пользователю при его постановке на учет админи- страцией сети может выделяться множество логических каналов.

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2021-01-14; просмотров: 274; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.216.70.205 (0.013 с.) |

2 3 2 3

2 3 2 3 i 6 7 8 9 10 j i j

i 6 7 8 9 10 j i j

Пакеты кадры

Пакеты кадры

В соответствии с протоколом LAPB обмен данными осуществляется кад- рами, формат которых приведен на рис. П1.2.

В соответствии с протоколом LAPB обмен данными осуществляется кад- рами, формат которых приведен на рис. П1.2.