Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Технические каналы утечки акустической (речевой) информации ⇐ ПредыдущаяСтр 3 из 3

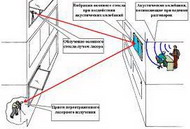

Под техническим каналом утечки информации (ТКУИ) понимают совокупность объекта разведки, технического средства разведки (TCP), с помощью которого добывается информация об этом объекте, и физической среды, в которой распространяется информационный сигнал. По сути, под ТКУИ понимают способ получения с помощью TCP разведывательной информации об объекте. Сигналы являются материальными носителями информации. По своей физической природе сигналы могут быть электрическими, электромагнитными, акустическими и т Шпионы — радиолюбители. Незримы и очень опасны

Любители коротковолновых радиопередач нередко натыкаются на загадочные станции, передающие бесконечные последовательности цифр. Непонятный код монотонно зачитывают на разных языках мужские, женские, а иногда и детские голоса. Странные передачи впервые появились в эфире около сорока лет назад; сигнал у подобных станций весьма сильный, но они никогда не сообщают ни о месте своего расположения, ни об аудитории, для которой предназначена трансляция. Обычно слушатели, наткнувшись на такую передачу, какое-то время еще пытаются разобрать нескончаемое три-пять-два-девять…, а потом, сбитые с толку, крутят ручку настройки дальше Установка закладок в телефоны и внесение изменений

Во многих случаях с телефоном вообще ничего не надо делать (например, Northern Telcom) для превращения его в превосходную комнатную закладку, а в большинстве случаев установка простого конденсатора (стоимостью в три цента) и разрезание одного проводка превращают ваш телефон в устройство для подслушивания очень хорошего качества. Телефонные аппараты имеют микрофоны, спикеры, звонки, преобразователи и электропитание. Явные предупреждающие признаки скрытого прослушивания или установки закладок

Это наиболее общий показатель. Воровство конфиденциальной информации является многомиллиардной ($) индустрией в Соединённых Штатах.

Вопросы для самоконтроля: 1. Какие 4 уровня защиты вы знаете? 2. Кто может быть компьютерным преступником? 3. Назовите признаки компьютерных преступлений? 4. Назовите методы совершения компьютерных преступлений? 5. Назовите признаки о наличии уязвимых мест в информационной безопасности 6. Назовите технику, которая используется для шпионажа Список литературы и ссылки на Интернет-ресурсы: 1. https://multiurok.ru/files/priezientatsiia-vviedieniie-v-informatsionnuiu-bie.html

|

||||

|

Последнее изменение этой страницы: 2020-11-28; просмотров: 157; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.136.97.64 (0.003 с.) |