Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Совершенствование сбо кии С помощью асу тпСодержание книги

Поиск на нашем сайте

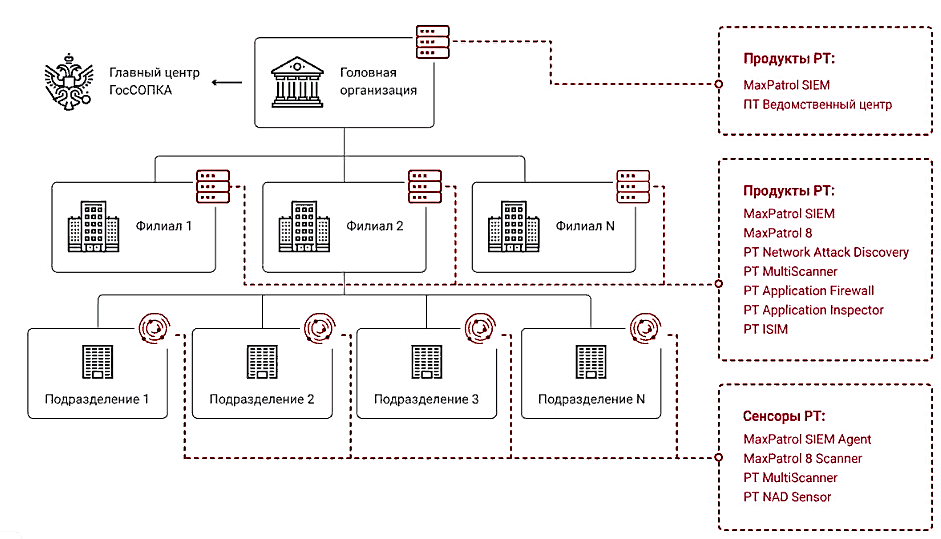

Сегодня 92% компаний, по данным исследовательской компании Gartner, не в состоянии обнаружить взломы на ранних стадиях, а именно таргетированные атаки, которые отличаются высокой скрытностью. Источниками угрозы являются как внешние злоумышленники, так и внутренние, а сама атака может быть направлена на любую информационную систему компании. Для построения единого контура информационной безопасности предприятия необходима информационная система, которая будет агрегировать информацию об инцидентах ИБ из разных источников, предупреждать об имеющихся и потенциальных угрозах сотрудников службы безопасности и выявлять закономерности между различными атаками. Для решения этих задач используются системы для мониторинга и управления информационной безопасностью (SIEM). Внедрение систем мониторинга и анализа событий позволяет быстро проанализировать инциденты информационной безопасности с разрозненных информационных систем, выполнить корреляцию и адекватно отреагировать на выявленные события. При многоуровневой инфраструктуре продукты Positive Technologies выстраиваются в иерархию. На нижних уровнях, где нет компетентных специалистов по ИБ или недостаточен объем бюджета на ИБ, устанавливаются сенсоры для сбора и передачи информации в крупные филиалы. Специалисты по ИБ в филиалах выявляют и расследуют атаки и отправляют данные об инцидентах в головную организацию, где консолидируется информация об инцидентах во всей компании и осуществляется взаимодействие с главным центром ГосСОПКА. На рис.2 представлен пример архитектуры решения многоуровневой инфраструктуры.

Рис.2 Пример архитектуры решения многоуровневой инфраструктуры Преимущества системы: 1. Единая экосистема продуктов - все продукты интегрируются между собой, что обеспечивает максимальную автоматизацию процессов и упрощает управление информационной безопасностью. 2. Единая техподдержка - техподдержка по всем продуктам, оказывается, через единое окно. Возможна расширенная поддержка в вариантах 8/5 и 24/7. 3. Отечественная разработка - продукты в составе решения включены в реестр российских программ и имеют сертификаты ФСТЭК России (PT ISIM и PT MultiScanner находятся на сертификации). Помимо внутренних требований компании относительно функциональности, к системам подобного класса, предъявляются требования к централизованному хранению и мониторингу событий информационной безопасность для соответствия отраслевым (СТО БР ИБСС, PCI DSS, ISO 27001) и государственным стандартам (ГосСОПКА).

Таблица 2 - Состав решения и покрываемые требования

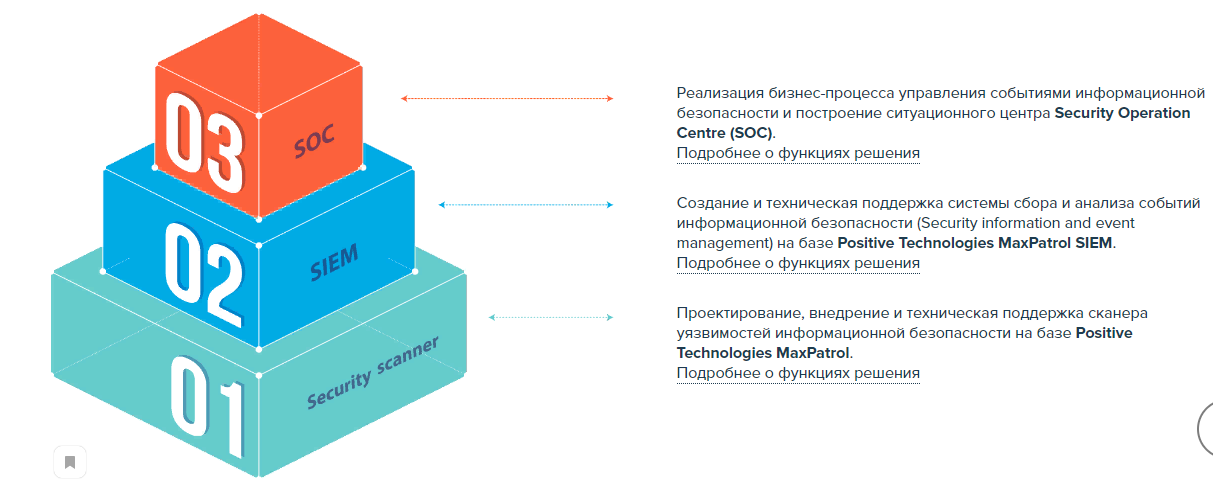

Соответствуйте требованиям законодательства Решение помогает реализовать меры защиты значимых объектов КИИ, обеспечить функционирование системы безопасности и взаимодействовать с ГосСОПКА в соответствии с требованиями закона № 187-ФЗ, приказов ФСТЭК и ФСБ России. Выявляйте атаки на ранней стадии и в ретроспективе Продукты Positive Technologies обнаруживают атаки на начальных этапах kill chain ("убийственной цепочки") в режиме реального времени и позволяют выявлять ранее не обнаруженные признаки взлома с помощью ретроспективного анализа. Непрерывно взаимодействуйте с ГосСОПКА Решение автоматизирует процесс реагирования на инциденты и позволяет взаимодействовать с ГосСОПКА в двустороннем формате в режиме онлайн-чата. На рис.3 представлена комплексная система управления информационной безопасностью организации.

Рис. 3 Комплексную систему управления информационной безопасностью организации

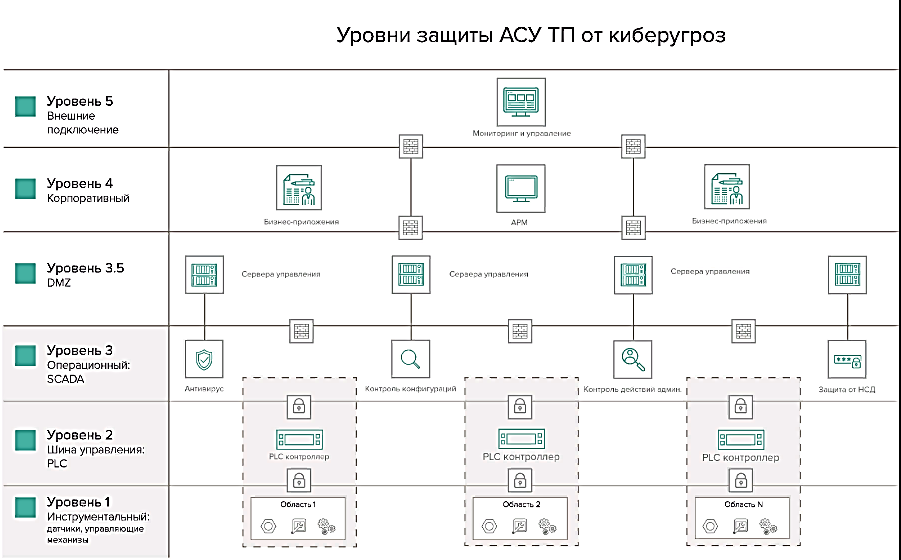

1. Security Operation Centre (SOC) Как верхний блок управления информационной безопасности создание SOC прежде всего направлен на выстраивание процесса, начиная от выявления уязвимости в системе мониторинга до процессов реагирования и дальнейшего предотвращения инцидентов информационной безопасности. 2. Positive Technologies MaxPatrol SIEM Создание и техническая поддержка системы сбора и анализа событий информационной безопасности (Security information and event management) на базе Positive Technologies MaxPatrol SIEM. 3. Positive Technologies MaxPatrol. Проектирование, внедрение и техническая поддержка сканера уязвимостей информационной безопасности на базе Positive Technologies MaxPatrol. На рис.4представлены уровни защиты АСУ ТП на КИИ.

Рис. 4 Уровни защиты АСУ ТП на КИИ

На уровне PLC (1уровень) основные векторы атак на уровни PLC – это изменение целостности устройства, перехват, или изменение информации, передаваемой между контроллером и SCADA-серверами. Для контроля изменения состояния целостности PLC-контроллера мы предлагаем промышленное решение Kaspersky Industrial Cyber Security for Nodes, которое в режиме реального времени сравнивает контрольные суммы с эталонными значениями и формирует событие информационной безопасности (ИБ) при отклонении. Контроль целостности и конфиденциальности передаваемой информации может быть реализован как на базе специализированного решения Positive technologies industrial security incident manager, так и на базе решения Kaspersky Industrial Cyber Security for Networks. Внедрение данной системы позволит: Отслеживать состояние топологии технологической сети и создавать инциденты при подключении любых неавторизованных сетевых устройств. Анализировать трафик, который передается с использованием промышленных протоколов на предмет наличия аномальной активности. Обнаруживать сетевые атаки, запускаемые из внутренних источников (например, вредоносное ПО на компьютере подрядчика). На уровне SCADA (3 уровень) защита АСУ ТП, в зависимости от модели угроз и модели нарушителя, на уровне серверов SCADA и АРМ-операторов может быть реализована с помощью отдельных технических решений или комплекса технических средств: специализированные промышленные средства антивирусной защиты, сертифицированные производителями SCADA-систем на базе Kaspersky Industrial Cyber Security for Nodes; средства защиты от несанкционированного доступа на базе решений Код Безопасности SecretNet или Dallas Lock; средства контроля действий привилегированных пользователей; расширенные средства аутентификации и авторизации на базе решения INDEED ENTERPRISE AUTHENTICATION; средства контроля уровня защищенности на базе решения Positive Technologies MaxPatrol 8 или Positive Technologies XSpider. На уровне DMZ (аналогичные корпоративному уровню средства защиты) (4 уровень) защита периметра технологической сети – это первостепенная задача, которую необходимо решить при реализации проекта защиты АСУ ТП: сегментирование сети; реализация подсистемы межсетевого экранирования и подсистемы предотвращения вторжений на стыках технологических сетей, корпоративных и других не доверенных сетей; организация безопасного удаленного доступа с использованием сертифицированных алгоритмов шифрования (ГОСТ); обеспечение защиты при передаче телемеханики сторонним организациям и контролирующим органам; организация однонаправленной передачи информации; анализ защищенности сети передачи данных. На уровне внешних подключений (5 уровень) многие информационные инфраструктуры имеют централизацию средств управления и мониторинга в головном офисе. Такая схема подходит как для процессов управления ИБ, так и для производственных. Таким образом, провели обследование автоматизированных систем управления технологическим процессом (АСУ ТП) предприятия, определили текущее состояние защищенности и сформировали перечень актуальных угроз. По итогам были сформулированы требования к средствам защиты с учетом специфики технологического процесса предприятия. Система защиты АСУ ТП построена на базе платформ отечественных производителей и включает в себя следующие подсистемы: 1. решение для защиты периметра сети, предотвращения вторжений и защищенного удаленного доступа, на базе продуктов РКСС («Российская корпорация средств связи», представляет решения в области систем передачи данных, информационной безопасности); 2. подсистему управления инцидентами кибербезопасности АСУ ТП и анализа защищенности, которая выявляет хакерские атаки и помогает в расследовании инцидентов на критически важных объектах, на базе PT Industrial Security Incident Manager; 3. подсистему антивирусной защиты; 4. подсистему резервного копирования. В результате возможно снизить риски возникновения инцидентов информационной безопасности, повысить доступность и надежность работы технологических процессов. Немаловажно, что при этом была подготовлена сетевая инфраструктура и платформа информационной безопасности, позволяющая в дальнейшем выполнить требования законодательства в части защиты КИИ – с 1 января 2018 вступил в силу федеральный закон № 187-ФЗ «О безопасности критической информационной инфраструктуры (КИИ)», регламентирующий процедуру предупреждения компьютерных инцидентов на объектах КИИ и обязанности лиц, ответственных за безопасность таких объектов).

Заключение

Таким образом, формирование требований представляет собой сложных, динамичный процесс принятия решений в условиях неопределенности исходной информации и ограничений по ресурсам, срокам разработки и ввода в эксплуатацию КИИ. Перечисленные обстоятельства обуславливают необходимость разработки алгоритма структуры процесса формирования требований СБО в перспективные КИИ. Объекту КИИ присваивается категория значимости, соответствующая наивысшему значению из присвоенных категорий при соотнесении возможного ущерба с показателями категорий значимости. Система защиты АСУТП построена на базе платформ отечественных производителей и включает в себя следующие подсистемы: 1. решение для защиты периметра сети, предотвращения вторжений и защищенного удаленного доступа, на базе продуктов РКСС («Российская корпорация средств связи», представляет решения в области систем передачи данных, информационной безопасности); 2. подсистему управления инцидентами кибербезопасности АСУ ТП и анализа защищенности, которая выявляет хакерские атаки и помогает в расследовании инцидентов на критически важных объектах; 3. подсистему антивирусной защиты; 4. подсистему резервного копирования. В результате возможно снизить риски возникновения инцидентов информационной безопасности, повысить доступность и надежность работы технологических процессов. Немаловажно, что при этом была подготовлена сетевая инфраструктура и платформа информационной безопасности, позволяющая в дальнейшем выполнить требования законодательства в части защиты КИИ. Используемая литература

1. Доктрина информационной безопасности Российской Федерации утверждена Указом Президента Российской Федерации от 5 декабря 2016г № 646; 2. Конституция Российской Федерации от 12 декабря 1993г; 3. Федеральный закон № 149 от 27.07.2006г (ред. от 18.03.2019г) "Об информации, информационных технологиях и о защите информации"; 4. Федеральный закон "О персональных данных" от 27.07.2006г № 152-ФЗ; 5. Федеральный закон "О безопасности критической информационной инфраструктуры Российской Федерации" от 26.07.2017г № 187-ФЗ; 6. ФСТЭК России от 21.12.2017г № 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования»; 7. Приказ ФСТЭК от 25.12.2017г № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации»; 8. Постановление Правительства РФ от 08.02.2018г № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры РФ, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры РФ и их значений»; 9. Жуков В.Г., Жукова М.Н., Стефаров А.П. Модель нарушителя прав доступа в автоматизированной системе // Программные продукты и системы. 2012. № 2 (98). С. 75–78. 10. Гришина Н.В. Модель потенциального нарушителя объекта информатизации // Изв. ЮФУ. Технич. науки. 2013. № 4. Т. 33. С. 356–358. 11. Климов С.М. Методы и модели противодействия компьютерным атакам. Люберцы: КАТАЛИТ, 2018. 316 с. 12. Домарева В.В. "Безопасность информационных технологий. Системный подход" - К.:ООО ТИД «Диасофт», 2004.-992 с.; 13. Мельников В. П. Информационная безопасность и защита информации: учебное пособие для студ. высш. учеб. заведений / В. П. Мельников, С. А. Клейменов, А. М. Петраков; под. ред. С. А. Клейменова. — 3-е изд., стер. — М.: Издательский центр «Академия», 2008. — 336 с.; 14. Баранова Елена Константиновна «Информационная безопасность и защита информации»: Учебное пособие / Баранова Е. К., Бабаш А. В. - 3-е изд. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2016. - 322 с.; 15. Милославская, Н.Г. Управление инцидентами информационной безопасности и непрерывностью бизнеса: учебное пособие для вузов / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – Москва: Горячая линия: Телеком, 2013. – 170 с. 16. Автор: Милославская Н. Г., Сенаторов М. Ю., Толстой А. И.№ 5 сентябрь-октябрь 2010 г. - Журнал «Защита информации - Инсайд» «Сертификация систем управления ИБ по требованиям стандарта»; 17. №07-08/2013 – Журнал «Открытые системы» «Эффективность защиты информации»; 18. Банк данных угроз информационной безопасности. Список уязвимостей. URL: http://www.bdu.fstec.ru/vul (дата обращения: 30.10.2019); 19. http://znanium.com/catalog/product/495249(дата обращения: 30.10.2019); 20. https://rvision.pro/blog-posts/kategorirovanie-obektov-kii-trebovaniya-k-sistemam-bezopasnosti-obespecheniyu-bezopasnosti-znachimyh-obektov-kii/ (дата обращения 4.12.2019); 21. https://www.securitylab.ru/blog/personal/plutsik/343744.php (дата обращения 4.12.2019); 22. https://acribia.ru/news/2018/safety_requirments_critical_infrastructure (дата обращения 4.12.2019); 23. https://cyberleninka.ru/article/n/analiz-i-sintez-trebovaniy-k-sistemam-bezopasnosti-obektov-kriticheskoy-informatsionnoy-infrastruktury/viewer (дата обращения 4.12.2019).

|

||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2020-12-19; просмотров: 267; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.142.131.51 (0.011 с.) |