Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

История предприятия (организации).Содержание книги Поиск на нашем сайте

ДНЕВНИК ПРАКТИКИ ПО ПРОФИЛЮ СПЕЦИАЛЬНОСТИ

(ТЕХНОЛОГИЧЕСКОЙ)

1. Отделение первое 2. Специальность 09.02.02 «Компьютерные сети» 3. Группа Пр-IV-4 4. Иванов Александр (Ф.И.О. студента) 5. Место практики ТОГ БПОУ «Котовский индустриальный техникум» 6. Время практики с по СОДЕРЖАНИЕ ВЫПОЛНЯЕМОЙ РАБОТЫ

Руководитель практики от организации __________________________________________ (должность, ф.и. о., подпись) «»20____г.

СОДЕРЖАНИЕ ВЫПОЛНЯЕМОЙ РАБОТЫ

Руководитель практики от организации __________________________________________ (должность, ф.и. о., подпись) «»20____г.

Зам. директора __________________________/Улуханова И.В.

«» __________ 20_____г.

Министерство образования и науки РФ Тамбовское областное государственное бюджетное профессиональное образовательное учреждение «Котовский индустриальный техникум» (наименование образовательного учреждения) ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ НА ПЕРИОД ПРАКТИКИ ПО ПРОФИЛЮ СПЕЦИАЛЬНОСТИ

Студенту группы Пр-IV-4 специальности 09.02.02. Иванова Александра (Ф.И.О.)

ТЕМА ЗАДАНИЯ: _ Исследование компьютерных систем на предприятии

ВОПРОСЫ, ПОДЛЕЖАЩИЕ ИЗУЧЕНИЮ

1. История предприятия (организации). 2. Структура предприятия (организации) и основные задачи структурного подразделения (по месту прохождения). 3. Исследование компьютерных систем на предприятии. Мониторинг сети. Обнаружение и устранение неисправностей. 4. Физическая топология локальной вычислительной сети предприятия (организации). 5. Обнаружение и устранение вредоносных программ. 6. Политика лицензирования предприятия.

РУКОВОДИТЕЛЬ ПРАКТИКИ от образовательного учреждения_________________________ /подпись/

«»20г. ЗА ПЕРИОД ПРАКТИКИ ПО ПРОФИЛЮ СПЕЦИАЛЬНОСТИ Тамбовское областное государственное бюджетное профессиональное образовательное учреждение «Котовский индустриальный техникум» (наименование образовательного учреждения) _______ Иванова Александра _________________________________ (Ф.И.О. студента)

Присвоен разряд Протокол № от «_____»_____________20г. Приказ № от «______»____________20г.

Руководитель практики от предприятия ________________ /подпись/ ____________________________________________________________

Печать.

ОТЗЫВ Тамбовское областное государственное бюджетное профессиональное образовательное учреждение «Котовский индустриальный техникум» (наименование образовательного учреждения)

Иванова Алексаедра (Ф.И.О. студента)

Курс 4 Группа Пр-IV-4 Специальность________ 09.02.02 _________

Прошёл практику по профилю специальности на_____________________ ________________________________________________________________ (наименование предприятия) С «» 2016 г. по «» 2016 г.

За время пребывания на практике проявил (проявила) себя следующим образом: ________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________ Степень выполнения программы практики ____________________________________________________________________________________________________________________________________ Трудовая дисциплина ______________________________________________________________________________________________________________________________________________________________________________________________________

Заслуживает оценку ________________________________________________

Печать

Руководители практики от предприятия ______________________________________________ (должность, ф.и. о., подпись)

«»20г. Исследование компьютерных систем на предприятии. Мониторинг сети. Обнаружение и устранение неисправностей. Топология сети Топология (topology), или «топология сети», — это стандартный термин, который используется профессионалами при описании базовой схемы сети. Он обозначает физическое расположение компьютеров, кабелей и других сетевых компонентов. Кроме этого термина для описания физической компоновки сети употребляют также следующие: • физическое расположение; • компоновка; • карта; • схема. Характеристики сети зависят от типа устанавливаемой топологии. В частности, выбор той или иной топологии влияет на: • состав необходимого сетевого оборудования; • возможности сетевого оборудования; • возможности расширения сети; • способ управления сетью. Если Вы изучите различные топологии, то поймете, какими возможностями обладают различные типы сетей. Чтобы совместно использовать ресурсы или выполнять другие сетевые задачи, компьютеры должны быть подключены друг к другу. Для этой цели в большинстве сетей применяется кабель. Однако просто подключить компьютер к кабелю, соединяющему другие компьютеры, недостаточно. Различные типы кабелей в сочетании с различными сетевыми платами, сетевыми ОС и другими компонентами требуют и различных методов реализации. Кроме того, при установке каждой топологии сети надо выполнить ряд условий. Например, требуется не только применить конкретный тип кабеля, но и проложить его особым образом. Топология также определяет способ взаимодействия компьютеров в сети. Различным видам топологий соответствуют различные методы взаимодействия, и они сильно влияют на работу сети. Все сети строятся на основе четырех базовых топологий, известных как: • «шина» (bus); • «звезда» (star); • «кольцо» (ring); • ячеистая (mesh).

«Шина» Топологию «шина» часто называют «линейной шиной» (linear bus). В ней используется один кабель, именуемый магистралью, к которому подключены все компьютеры сети. Этот вид топологии считается наиболее простым и весьма распространен.

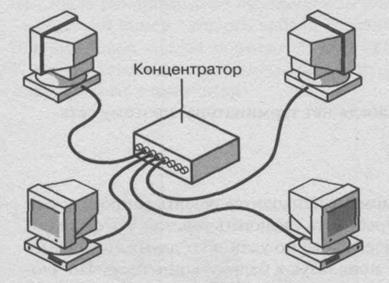

В ТОГ БОУ СПО «Котовский индустриальный техникум» используется топология «Звезда»

«Звезда» При топологии «звезда» все компьютеры с помощью сегментов кабеля подключаются к центральному компоненту — концентратору (hub). Сигналы от передающего компьютера поступают через концентратор ко всем остальным. Эта топология возникла на начальном этапе развития вычислительной техники, когда компьютеры подключались к центральному, главному, компьютеру.

«Кольцо» При топологии «кольцо» компьютеры подключаются к кабелю, замкнутому в кольцо. Поэтому у кабеля просто нет свободного конца, на который надо поставить терминатор. Сигналы передаются по кольцу в одном направлении и проходят через каждый компьютер. В отличие от пассивной топологии «шина», здесь каждый компьютер выступает в роли повторителя, усиливая сигналы и передавая их следующему компьютеру. Поэтому, если выйдет из строя один компьютер, прекращает действовать вся сеть.

Ячеистая топология Сеть с ячеистой топологией обладает высокой избыточностью и надежностью, так как каждый компьютер в такой сети соединен с любым другим отдельным кабелем. Сигнал от компьютера-отправителя до компьютера-получателя может проходить по разным маршрутам, поэтому разрыв кабеля не сказывается на работоспособности сети. Основной недостаток такой топологии — большие затраты на прокладку кабеля, что компенсируется высокой надежностью и простотой обслуживания. Ячеистая топология как правило применяется в комбинации с остальными топологиями при построении относительно больших сетей.

Изучение настроек браузера Как уже говорилось выше, вирусные проявления бывают явными, косвенными и скрытыми. Если первые обычно видны невооруженным глазом, то косвенные и тем более скрытые требуют от пользователя проявления изрядной доли интуиции. Они часто не мешают работе и для их обнаружения требуется знать где и что нужно искать. Явные проявления обычно выражаются в неожиданно появляющихся рекламных сообщениях и баннерах - обычно это следствие проникновения на компьютер рекламной утилиты. Поскольку их главная цель - это привлечь внимание пользователя к рекламируемой услуге или товару, то им сложно оставаться незаметными.

Также явные проявления могут вызывать ряд троянских программ, например утилиты несанкционированного дозвона к платным сервисам. Они вынуждены быть явными, поскольку используемые ими приложения сложно использовать незаметно от пользователя. В этом задании предлагается исследовать явные проявления вирусной активности на примере несанкционированного изменения настроек браузера. Этот механизм иногда используется для того, чтобы вынудить пользователей зайти на определенный сайт, часто порнографического содержания. Для этого меняется адрес домашней страницы, то есть адрес сайта, который автоматически загружается при каждом открытии браузера.

1.

2. Если у Вас открыт и настроен доступ в Интернет и после установки операционной системы стартовая страница изменена не была, должна открыться страница по умолчанию - http://www.msn.com/

Если доступ в Интернет не настроен, то выведется соответствующее уведомление:

3. Проверьте значение параметра, отвечающего за стартовую страницу. Для этого нужно воспользоваться меню Сервис. Откройте его и выберите пункт Свойства обозревателя

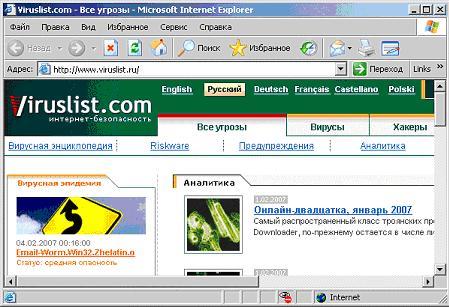

4. Адрес стартовой страницы указан в первом же поле открывшегося окна Свойства обозревателя, на закладке Общие. Значение этого поля совпадает с тем адресом, который был автоматически задан при открытии браузера. Измените это поле, введя адрес http://www.securelist.com/

5. Далее для подтверждения сделанных изменений нажмите ОК

6. Закройте и снова откройте браузер 7. Убедитесь, что теперь первым делом была загружена страница http://www.securelist.com/

В случае, если на Вашем компьютере доступ в Интернет не настроен, об этом можно догадаться по значению в поле Адрес:

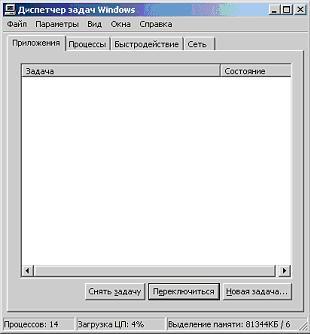

Таким образом, если Ваш браузер начал самостоятельно загружать посторонний сайт, в первую очередь нужно изучить настройки браузера: какой адрес выставлен в поле домашней страницы. Ряд вредоносных программ ограничиваются изменением этого параметра и для устранения последствий заражения нужно лишь исправить адрес домашней страницы. Однако это может быть только частью вредоносной нагрузки. Поэтому если Вы обнаружили несанкционированное изменение адреса домашней страницы, следует немедленно установить антивирусное программное обеспечение и проверить весь жесткий диск на наличие вирусов. Подозрительные процессы Одним из основных проявлений вредоносных программ является наличие в списке запущенных процессов подозрительных программ. Исследуя этот список и особенно сравнивая его с перечнем процессов, которые были запущены на компьютере сразу после установки системы, то есть до начала работы, можно сделать достаточно достоверные выводы об инфицировании. Это часто помогает при обнаружении вредоносных программ, имеющих лишь только скрытые или косвенные проявления. Однако необходимо четко понимать и уметь отличать легальные процессы от подозрительных. В этом задании необходимо ознакомиться с основным методом исследования запущенных процессов, а именно получить навыки работы с Диспетчером задач Windows, и изучить стандартный их набор. Диспетчер задач Windows - это стандартная утилита, входящая в любую Microsoft Windows NT -подобную операционную систему, в том числе Microsoft Windows XP. C ее помощью можно в режиме реального времени отслеживать выполняющиеся приложения и запущенные процессы, оценивать загруженность системных ресурсов компьютера и использование сети. Познакомьтесь с интерфейсом Диспетчера и проследите за изменениями в системе на примере запуска программы Paint. Изучение сетевой активности с помощью Диспетчера задач Windows будет продолжено в одном из последующих заданий. 1.

1. Открывшееся окно содержит пять закладок, отвечающих пяти видам активности, которые отслеживает Диспетчер: приложения, процессы, быстродействие (использование системных ресурсов),Сеть и Пользователи. По умолчанию открывается вторая закладка Процессы. Если на компьютере не запущены никакие пользовательские программы, список текущих процессов должен содержать только служебные процессы операционной системы. 2. Внимательно изучите представленный в окне список процессов. Если на компьютере не запущены никакие пользовательские программы, он должен содержать только служебные процессы операционной системы. При работе с домашним компьютером рекомендуется сразу после установки операционной системы ознакомиться со списком запускаемых ею процессов. В дальнейшем, при подозрении на заражение, можно будет вывести перечень процессов и сразу исключить из рассмотрения те, что были с самого начала. Описание большинства процессов можно найти в Интернет. Поэтому если к Вам закрались подозрения, немедленно обратитесь к всемирной сети.

1. Внимание! Эти процессы необходимы системе для стабильной работы

3. Для каждого процесса выводятся его параметры: имя образа (может не совпадать с именем запускаемого файла), имя пользователя, от чьего имени был запущен процесс, загрузка этим процессом процессора и объем занимаемой им оперативной памяти. Загрузка процессора представлена в процентах от максимальной. Поэтому для удобства пользователя в списке всегда присутствует пункт "Бездействие системы". С его помощью можно быстро узнать насколько загружен, вернее свободен процессор. Отсортируйте все процессы по использованию ресурсов процессора. Для этого нажмите на заголовок поля ЦП ( 4. Поскольку в данный момент не должна быть запущена ни одна пользовательская программа, процессор должен быть свободен. Следовательно, "Бездействие системы" должно оказаться внизу списка с достаточно большим процентом "использования" процессора. На рисунке это 95 %. Этот метод также можно использовать для того, чтобы в случае заметного снижения производительности определить, какая программа виновна в этом: столбец ЦП покажет загрузку процессора, а Память - оперативную память.

В ряде случаев может потребоваться вручную завершить некий процесс. Это можно сделать с помощью кнопки завершить процесс. Например, Вы обнаружили подозрительный процесс, на сайте вирусной энциклопедии http://www.securelist.com/ прочитали, что он однозначно принадлежит вирусу или троянской программе, но антивирусной программы на компьютере нет. Тогда нужно закрыть все работающие приложения и с помощью Диспетчера задач вручную завершить этот процесс. Чтобы исключить появление его снова настоятельно рекомендуется как можно быстрее установить полноценное антивирусное приложение и сразу же запустить проверку всего жесткого диска на наличие вирусов. 5. Выпишите все запущенный процессы на лист бумаги или в текстовый файл и перейдите к закладке Приложения 6. Поскольку в данный момент не запущено ни одно приложение, список запущенных приложений пуст

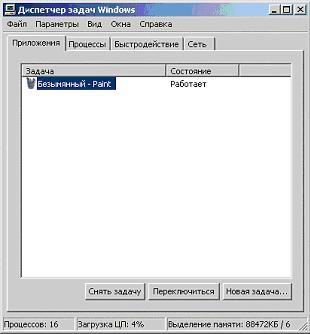

7. Не закрывая окна Диспетчера задач Windows, откройте программу Paint. Для этого воспользуйтесь системным меню Пуск / Программы / Стандартные / Paint

8. Дождитесь запуска Paint

9. Не закрывая приложение Paint, вернитесь к окну Диспетчера задач Windows и проследите за изменениями на закладке Приложения 10. Список запущенных приложений должен содержать строку, соответствующею Paint. Поскольку она сейчас работает, это же записано в строке Состояние. Иногда случается так, что программа вызывает ошибку - тогда в ее состоянии будет написано "Не отвечает". Если некое ранее бесперебойно работающее приложение начало часто без видимых причин переходить в состояние "Не отвечает", это может быть косвенным признаком заражения. Тогда первое, что можно сделать - это воспользоваться кнопкой Снять задачу и начать поиски причин. В иных случаях пользоваться этой кнопкой не рекомендуется.

11. Перейдите к закладке Процессы 12. Сравните список запущенных сейчас процессов с перечнем, составленным на шаге 5 этого задания. Найдите отличие

13. Убедитесь, что программе Paint соответствует процесс mspaint.exe. Для этого найдите его в списке запущенных процессов, не закрывая и не сворачивая окно Диспетчера задач Windows, вернитесь в окне Paint и закройте его 14. Проследите, что из списка запущенных процессов пропал mspaint.exe 15. Вернитесь к закладке Приложения и убедитесь, что она снова пуста

16. Перейдите к закладке Быстродействие 17. Внимательно изучите расположенные тут графики. Любые всплески на них должны по времени соответствовать неким действиям, например запуску требовательной к ресурсам программы. Если ничего похожего сознательно не производилось, это может быть причиной для более детального исследования компьютера

18. Закройте окно Диспетчера задач Windows Элементы автозапуска Для того, чтобы прикладная программа начала выполняться, ее нужно запустить. Следовательно, и вирус нуждается в том, чтобы его запустили. Для этого можно использовать два сценария: либо сделать так, чтобы пользователь сам его стартовал (используются обманные методы), либо внедриться в конфигурационные файлы и запускать одновременно с другой, полезной программой. Оптимальным с точки зрения вируса вариантом служит запуск одновременно с операционной системой - в этом случае запуск практически гарантирован. В этом задании предлагается изучить элементы операционной системы, отвечающие за автозапуск программ при ее загрузке, а именно: группу Автозагрузка в меню Пуск.

1. Проверьте папку Автозагрузка на Вашем компьютере. Она должна быть пустой

2. Добавьте в список автозагрузки свою программу. Для этого дважды щелкните левой клавишей мыши по названию группы Автозагрузка 3. В результате должно открыться соответствующее окно папки автозагрузки. Обратите внимание на полный адрес открывшейся папки. Все что нужно сделать, чтобы некая программа запускалась автоматически при старте операционной системы - это поместить в эту папку ее ярлык

4. Повторите действия пункта 2, но только для папки Пуск / Программы / Стандартные

5. В открывшемся окне найдите ярлык " Блокнот ". Щелчком правой клавиши мыши на нем выведите контекстное меню

6. В контекстном меню выберите пункт Копировать

7. Закройте окно стандартных программ и вернитесь в окно автозагрузки 8. В окне автозагрузки щелкните правой клавишей мыши где-нибудь на белом поле окна и в открывшемся контекстном меню выберите Вставить

9. В результате этих действий в окне должна появиться копия ярлыка Блокнота

10. Закройте окно и убедитесь, что теперь раздел Автозагрузка в системном меню Пуск / Программы не пуст

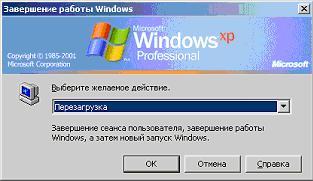

11. Перезагрузите компьютер (Пуск / Завершение работы) и войдите в систему под своей учетной записью

12. Убедитесь, что по завершению загрузки автоматически запустилась программа Блокнот

13. При обследовании компьютера нужно помнить, что отсутствие подозрительных ярлыков в разделе Автозагрузка системного меню Пуск / Программы не гарантирует, что ни одно приложение не запускается автоматически. Технически для автозапуска нужно добавить соответствующую запись в системный реестр операционной системы.

Несмотря на то, что реестр Windows очень большой, существует оболочка, позволяющая с ним работать напрямую. Но делать это рекомендуется только в крайнем случае. Для большинства ситуаций, связанных с автозапуском, достаточно использовать системную утилиту Настройка системы. 14. Удалите ярлык Блокнота из Пуск / Программы / Автозагрузка, вызвав контекстное меню (щелчок правой клавишей мыши) и выбрав Удалить

15. Для подтверждения своих намерений в следующем окне нажмите Да

16. Поместите ярлык программы Paint в Автозагрузку. 17. Отсутствие подозрительных ярлыков в разделе Автозагрузка системного меню Пуск / Программы, к сожалению, не гарантирует, что ни одна вредоносная программа не запускается автоматически. Технически для автозапуска нужно добавить соответствующую запись в системный реестр операционной системы.

Работа с реестром в Windows Реестр операционной системы Windows - это иерархически построенная база данных, где хранится информация о конфигурации системы. Этой информацией пользуются как операционная система Windows, так и другие программы. В некоторых случаях восстановить работоспособность системы после сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно, необходимо иметь копию реестра. Реестр формируется из различных данных. Чтобы получилось то, что видит пользователь, редактируя реестр, происходит следующее. Вначале, в процессе установки и настройки Windows, на диске формируются файлы, в которых хранится часть данных относительно конфигурации системы. Затем, в процессе каждой загрузки системы, а также в процессе каждого входа и выхода каждого из пользователей, формируется некая виртуальная сущность, называемая "реестром" — объект REGISTRY\. Данные для формирования "реестра" частично берутся из тех самых файлов (Software, System …), частично из информации, собранной ntdetect при загрузке (HKLM\Hardware\Description).

То есть часть данных реестра хранится в файлах, а часть данных формируется в процессе загрузки Windows. Характеристики основных разделов реестра представлены в таблице.

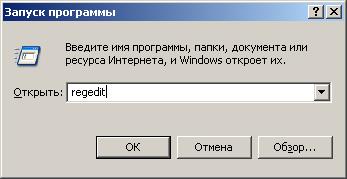

Основным средством для просмотра и редактирования записей реестра служит специализированная утилита "Редактор реестра". Для того чтобы открыть редактор реестра откройте Пуск->Выполнить. В окне введите regedit.

Откроется окно редактора реестра.

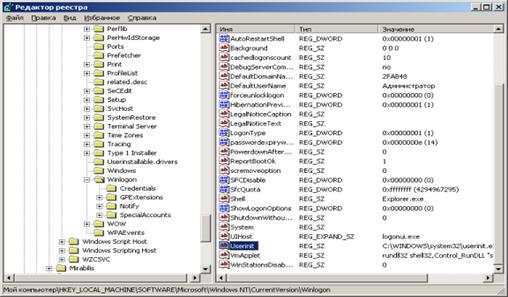

В левой части окна находится дерево ключей реестра, ключи изображены в виде папок. В правой части окна отображаются записи, относящиеся к выбранному ключу. В ключе могут находиться и записи — параметры настройки, и другие ключи — группы параметров настройки. Вредоносные программы, как и любые программы, для работы нуждаются в запуске. Поэтом они часто используют реестр, в частности, его разделы, отвечающие за автоматический запуск программ при загрузке операционной системы. 1. Откройте Редактор реестра. 2. В ветви HKEY_LOCAL_MACHINE выберите Software\Microsoft\WindowsNT\CurrentVersion\Winlogon. 3. В правой половине окна появится список ключей для данной ветви. Найдите ключ Userinit и проверьте его содержимое.

Нормальным значением данного ключа является запись C:\WINDOWS\system32\userinit.exe. Наличие в ключе других записей может свидетельствовать о наличии на компьютере вредоносных программ. Для удаления из ключа подозрительной записи щелкните на нем два раза левой кнопкой мыши. После редактирования нажмите ОК.

Далее перейдите в папку, где находится подозрительный файл и удалите его вручную. После этого перезагрузите систему. Если после перезагрузки в ключе удаленное значение не появилось снова – система вылечена. Как уже говорилось выше, любимым местом вредоносных программ являются разделы реестра, отвечающие за автозапуск. В реестре автозагрузка представлена в нескольких местах: o HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run - программы, которые запускаются при входе в систему. Данный раздел отвечает за запуск программ для всех пользователей системы.

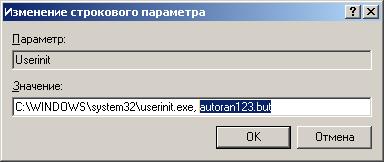

o HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce - программы, которые запускаются только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра. Данный раздел отвечает за запуск программ для всех пользователей системы. o HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx - программы, которые запускаются только один раз, когда загружается система. Этот раздел используется при инсталляции программ, например для запуска настроечных модулей. После этого ключи программ автоматически удаляются из данного раздела реестра. Данный раздел отвечает за запуск программ для всех пользователей системы. o HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run - программы, которые запускаются при входе текущего пользователя в систему o HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce - программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра. o HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices - программы, которые загружаются при старте системы до входа пользователя в Windows. o HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce - программы отсюда загружаются только один раз, когда загружается система. 1. Откройте Редактор реестра 2. Откройте следующий раздел HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run 3. В правой части окна вызовите правой кнопкой мыши контекстное меню и выберите Создать -> Строковый параметр

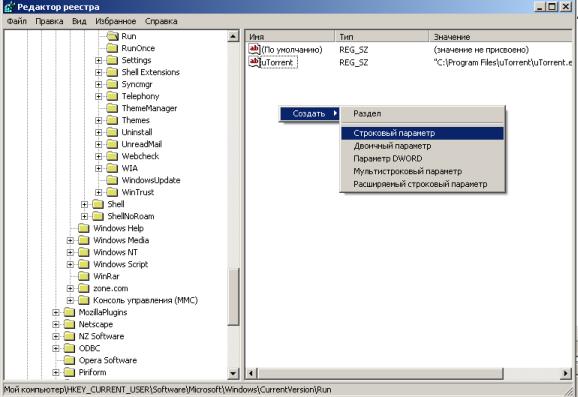

4. Задайте имя для создаваемого параметра.

5. Откройте вновь созданный параметр и задайте ему значение в виде пути к исполняемому файлу Paint - C:\WINDOWS\System32\mspaint.exe 6. Нажмите ОК и перезагрузите компьютер. Paint загрузится автоматически после загрузки операционной системы. ДНЕВНИК ПРАКТИКИ ПО ПРОФИЛЮ СПЕЦИАЛЬНОСТИ

(ТЕХНОЛОГИЧЕСКОЙ)

1. Отделение первое 2. Специальность 09.02.02 «Компьютерные сети» 3. Группа Пр-IV-4 4. Иванов Александр (Ф.И.О. студента) 5. Место практики ТОГ БПОУ «Котовский индустриальный техникум» 6. Время практики с по СОДЕРЖАНИЕ ВЫПОЛНЯЕМОЙ РАБОТЫ

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2017-01-20; просмотров: 189; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.117.254.177 (0.012 с.) |

Откройте браузер Internet Explorer, воспользовавшись одноименным ярлыком на рабочем столе или в системном меню Пуск / Программы

Откройте браузер Internet Explorer, воспользовавшись одноименным ярлыком на рабочем столе или в системном меню Пуск / Программы

)

)