Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Уметь повторить п. 2 в классе (на оценку).Содержание книги

Поиск на нашем сайте

Выполнить указанные в тексте команды (cmd, msconfig, regedit и пр.) и действия (найти указанные ключи в реестре, конфигурационные файлы, запустить диспетчер задач и пр.) удостовериться в отсутствии вредоносного ПО. Уметь повторить п. 2 в классе (на оценку). Быть готовым к проверочной работе по этим трем лекциям и последней написанной в тетради лекции. Таким образом, на следующем занятии вам обеспечены три оценки, на основе которых будет выведена полугодовая оценка. Пересдачи, неявки и «я забыл(а) тетрадку», «меня не было», «я не знал» на оценку «неудовлетворительно» влияния не оказывают. Не забудьте поделиться информацией с одноклассниками. Лекция 1. Классификация вирусов

В лекции рассматриваются существующие типы вредоносных программ. Даются их определения, характеристики, способы распространения, вредоносная нагрузка, жизненный цикл.

Содержание · Введение · Вирусы · Черви · Трояны · Другие вредоносные программы Введение Созданием любой компьютерной программы ее автор преследует определенную цель или цели. Иногда им могут быть допущены ошибки, и написанная программа будет делать не совсем то, что первоначально задумывалось или даже совсем не то. Однако каждая программа обязательно несет в себе некоторую смысловую нагрузку - точно в соответствии с задумками программиста или же вследствие каких-либо причин немного видоизмененную. Например, электронный словарь должен помочь пользователю быстро и точно найти перевод заданного слова, браузер - просмотреть запрошенный веб-сайт, а калькулятор - вычислить квадратный корень. Ряд программ выполняют неявную цель - примером могут служить драйверы, которые в фоновом режиме обеспечивают взаимосвязь различных устройств компьютера. Все упомянутые выше программы предназначены для выполнения полезной нагрузки и не должны выполнять какие-либо дополнительные действия, не связанные с обеспечением возложенных на них задач - калькулятор не должен проверять орфографию введенных формул или показывать точное время. То есть в идеальном варианте все программы должны вести себя четко в соответствии с их описанием и приложенной документацией, при этом пользователь должен полностью контролировать установку и удаление программы на свой компьютер. Однако на деле это не всегда так. Существует класс программ, которые были изначально написаны с целью уничтожения данных на чужом компьютере, похищения чужой информации, несанкционированного использования чужих ресурсов и т. п., или же приобрели такие свойства вследствие каких-либо причин. Такие программы несут вредоносную нагрузку и соответственно называются вредоносными. Вредоносная программа – это программа, наносящая какой-либо вред компьютеру, на котором она запускается, или другим компьютерам в сети. Поскольку мало пользователей в здравом уме добровольно поставят себе на компьютер заведомо вредоносную программу, их авторы вынуждены использовать различные обманные методы или специальные технологии для несанкционированного проникновения в систему. Следовательно, классифицировать вредоносные программы удобно по способу проникновения, размножения и типу вредоносной нагрузки. Все вредоносные программы в соответствии со способами распространения и вредоносной нагрузкой можно разделить на четыре основные типа - компьютерные вирусы, черви, трояны и другие программы. Так исторически сложилось, что термином "компьютерный вирус" часто называют любую вредоносную программу. Это обусловлено в первую очередь тем, что первые широко известные вредоносные программы были именно вирусами и в течение следующих десятилетий число вирусов значительно превышало количество всех остальных вредоносных программ вместе взятых. Однако в последнее время наметились тенденции к появлению новых, невирусных технологий, которые используют вредоносные программы. При этом доля истинных вирусов в общем числе инцидентов с вредоносными программами за последние годы значительно сократилась. На сегодняшний день вредоносные программы - это уже большей частью именно не вирусы, хотя такие термины как "заражение вирусом", "вирусный инцидент" применяются по отношению ко всем вредоносным программам повсеместно. Поэтому далее в этом курсе, если не оговорено иначе, под термином "вирус" будет также пониматься и вредоносная программа.

Вирусы Основная черта компьютерного вируса - это способность к саморазмножению. Компьютерный вирус - это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению. Условно жизненный цикл любого компьютерного вируса можно разделить на пять стадий: 1. Проникновение на чужой компьютер 2. Активация 3. Поиск объектов для заражения 4. Подготовка копий 5. Внедрение копий Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения - фактически, все каналы, по которым можно скопировать файл. Однако в отличие от червей, вирусы не используют сетевые ресурсы - заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Например, скопировал или получил по почте зараженный файл и сам его запустил или просто открыл. После проникновения следует активация вируса. Это может происходить несколькими путями и в соответствии с выбранным методом вирусы делятся на такие виды:

Дополнительным отличием вирусов от других вредоносных программ служит их жесткая привязанность к операционной системе или программной оболочке, для которой каждый конкретный вирус был написан. Это означает, что вирус для Microsoft Windows не будет работать и заражать файлы на компьютере с другой установленной операционной системой, например Unix. Точно также макровирус для Microsoft Word 2003 скорее всего не будет работать в приложении Microsoft Excel 97. При подготовке своих вирусных копий для маскировки от антивирусов могут применять такие технологии как: · Шифрование - в этом случае вирус состоит из двух частей: сам вирус и шифратор. · Метаморфизм - при применении этого метода вирусные копии создаются путем замены некоторых команд на аналогичные, перестановки местами частей кода, вставки между ними дополнительных, обычно ничего не делающих команд. Соответственно в зависимости от используемых методов вирусы можно делить на шифрованные, метаморфные и полиморфные, использующие комбинацию двух типов маскировки. Основные цели любого компьютерного вируса - это распространение на другие ресурсы компьютера и выполнение специальных действий при определенных событиях или действиях пользователя (например, 26 числа каждого четного месяца или при перезагрузке компьютера). Специальные действия нередко оказываются вредоносными. Черви В отличие от вирусов черви - это вполне самостоятельные программы. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин "сетевой червь". Червь (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом. Жизненный цикл червей состоит из таких стадий: 1. Проникновение в систему 2. Активация 3. Поиск объектов для заражения 4. Подготовка копий 5. Распространение копий В зависимости от способа проникновения в систему черви делятся на типы: · Сетевые черви используют для распространения локальные сети и Интернет · Почтовые черви - распространяются с помощью почтовых программ · IM-черви используют системы мгновенного обмена сообщениями · IRC-черви распространяются по каналам IRC · P2P-черви - при помощи пиринговых файлообменных сетей После проникновения на компьютер, червь должен активироваться - иными словами запуститься. По методу активации все черви можно разделить на две большие группы - на тех, которые требуют активного участия пользователя и тех, кто его не требует. На практике это означает, что бывают черви, которым необходимо, чтобы владелец компьютера обратил на них внимание и запустил зараженный файл, но встречаются и такие, которые делают это сами, например, используя ошибки в настройке или бреши в системе безопасности операционной системы. Отличительная особенность червей из первой группы - это использование обманных методов. Это проявляется, например, когда получатель инфицированного файла вводится в заблуждение текстом письма и добровольно открывает вложение с почтовым червем, тем самым его активируя. В последнее время наметилась тенденция к совмещению этих двух технологий - такие черви наиболее опасны и часто вызывают глобальные эпидемии. Сетевые черви могут кооперироваться с вирусами - такая пара способна самостоятельно распространяться по сети (благодаря червю) и в то же время заражать ресурсы компьютера (функции вируса). Трояны Трояны или программы класса троянский конь, в отличие от вирусов и червей, не обязаны уметь размножаться. Это программы, написанные только с одной целью - нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Троян (троянский конь) - программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе. Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем - то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу. Нередко пользователи сами загружают троянские программы из Интернет. Следовательно, жизненный цикл троянов состоит всего из трех стадий: 1. Проникновение в систему 2. Активация 3. Выполнение вредоносных действий Как уже говорилось выше, проникать в систему трояны могут двумя путями - самостоятельно и в кооперации с вирусом или сетевым червем. В первом случае обычно используется маскировка, когда троян выдает себя за полезное приложение, которое пользователь самостоятельно копирует себе на диск (например, загружает из Интернет) и запускает. При этом программа действительно может быть полезна, однако наряду с основными функциями она может выполнять действия, свойственные трояну. После проникновения на компьютер, трояну необходима активация и здесь он похож на червя - либо требует активных действий от пользователя или же через уязвимости в программном обеспечении самостоятельно заражает систему. Поскольку главная цель написания троянов - это производство несанкционированных действий, они классифицируются по типу вредоносной нагрузки: · Клавиатурные шпионы, постоянно находясь в оперативной памяти, записывают все данные, поступающие от клавиатуры с целью последующей их передачи своему автору. · Похитители паролей предназначены для кражи паролей путем поиска на зараженном компьютере специальных файлов, которые их содержат. · Утилиты скрытого удаленного управления - это трояны, которые обеспечивают несанкционированный удаленный контроль над инфицированным компьютером. Перечень действий, которые позволяет выполнять тот или иной троян, определяется его функциональностью, заложенной автором. Обычно это возможность скрыто загружать, отсылать, запускать или уничтожать файлы. Такие трояны могут быть использованы как для получения конфиденциальной информации, так и для запуска вирусов, уничтожения данных. · Анонимные SMTP- сервера и прокси-сервера - такие трояны на зараженном компьютере организовывают несанкционированную отправку электронной почты, что часто используется для рассылки спама. · Утилиты дозвона в скрытом от пользователя режиме инициируют подключение к платным сервисам Интернет. · Модификаторы настроек браузера меняют стартовую страницу в браузере, страницу поиска или еще какие-либо настройки, открывают дополнительные окна, имитируют нажатия на рекламные баннеры и т. п. · Логические бомбы характеризуются способностью при срабатывании заложенных в них условий (в конкретный день, время суток, определенное действие пользователя или команды извне) выполнять какое-либо действие, например, удаление файлов. Отдельно отметим, что существуют программы из класса троянов, которые наносят вред другим, удаленным компьютерам и сетям, при этом не нарушая работоспособности инфицированного компьютера. Яркие представители этой группы - организаторы DDoS-атак. Содержание

Общие сведения В общем случае за обнаружение присутствия вирусов на компьютере должны отвечать антивирусы - специальные программы, способные быстро и эффективно не только обнаруживать, но и обезвреживать вредоносные программы. Однако известно, и тому есть объективные причины, что ни один антивирус не обеспечивает полную защиту от всех вредоносных программ. Следовательно, хоть и маловероятно, но возможно заражение компьютера, даже если на нем установлен антивирус. При отсутствии антивируса, вероятность проникновения на компьютер вредоносных программ многократно возрастает. Если компьютер заражен неизвестным вирусом, обычной практикой является самостоятельное обнаружение подозрительных файлов и отправка их на исследование в одну или несколько антивирусных компаний, как правило в ту, антивирус которой установлен на компьютере. Там эти файлы анализируют и при выявлении действительно неизвестного вируса или модификации вируса, выпускается обновление антивирусных баз, позволяющее обнаруживать и удалять этот вирус. Но чтобы отправить подозрительные файлы на анализ, нужно сначала эти файлы найти. А чтобы всерьез заняться поиском, нужно иметь основания для подозрений в том, что компьютер заражен. Для этого нужно знать, какие особенности функционирования компьютера могут быть проявлениями вредоносных программ. Виды проявлений Не все вредоносные программы стремятся скрыть свое присутствие на компьютере. Некоторые ведут себя весьма активно: выводят на экран сообщения, открывают страницы веб-сайтов и т. п. Такие проявления логично назвать явными. Другие вредоносные программы специальных сообщений не выводят, но могут провоцировать разного рода сбои в работе компьютера или прикладных программ. Например, одним из признаков попытки проникновения червя Sasser является появление на экране сообщения о сбое в процессе lsass.exe, в результате чего система будет перезагружена (см. рисунок 1).

Многие вредоносные программы пытаются отключить или полностью удалить антивирус, другие блокируют доступ к веб-серверам антивирусных компаний, чтобы сделать невозможным обновление антивирусных баз. Соответственно, если антивирус вдруг ни с того, ни с сего перестал запускаться, либо перестали открываться сайты антивирусных компаний при том, что в целом доступ в Интернет работает нормально, это могут быть проявления вирусов. Такого рода проявления будут называться косвенными. Наконец, есть вирусы, которые никак не выдают своего присутствия на компьютере, не выводят сообщений и не конфликтуют с другими приложениями. Их проявления незаметны на первый взгляд и могут состоять в наличии дополнительных процессов в памяти, в сетевой активности, в характерных изменениях системного реестра Windows. Такие проявления будут называться скрытыми. Таким образом проявления вредоносных программ можно условно разбить на три группы по тому, насколько легко их обнаружить: · Явные - вредоносная программа самостоятельно проявляет заметную активность · Косвенные - другие программы начинают выводить сообщения об ошибках или вести себя нестандартно из-за присутствия на компьютере вируса · Скрытые - ни явных ни косвенных проявлений вредоносная программа не имеет Имеет смысл обсудить все три группы проявлений подробнее и на конкретных примерах. Явные проявления Характерны для троянских и в особенности для рекламных программ. Это и понятно, т. к. основным признаком вирусов и червей является способность к заражению, для реализации которой необходимо время. Если сетевой червь при проникновении на компьютер сразу же себя обнаружит, пользователь сможет отключить компьютер от сети, воспрепятствовав дальнейшему распространению вредоносной программы. Напротив, троянские программы пишутся для выполнения какой-то конкретной вредоносной функции и скрытность им нужна в большей степени на этапе проникновения. Впрочем все зависит от типа трояна. С рекламными модулями все совсем просто: их основная цель - привлечение внимания к объекту рекламы (веб-сайту, программе и др.), а привлечь внимание, значит обнаружить свое присутствие. В настоящее время явные проявления, как правило, так или иначе связаны с сетью Интернет. Изменение настроек браузера Изменение стартовой страницы браузера, изменение стандартной страницы поиска, несанкционированное открытие новых окон, ведущих на определенные сайты - все это может быть следствием присутствия в системе вредоносной программы. Иногда к аналогичным эффектам может приводить выполнение вредоносного скрипта на одном из посещенных сайтов. В таком случае новые программы на компьютер не проникают, а настройки браузера с большими или меньшими усилиями можно восстановить и полностью решить проблему. Во всяком случае до следующего посещения сайта с вредоносным скриптом. Если же после восстановления настроек они снова меняются при следующем запуске браузера или после перезагрузки компьютера, значит причина изменений - наличие на компьютере вредоносной программы. Подобное поведение характерно для рекламных модулей, принудительно завлекающих пользователей на сайт, рекламирующий какую-либо продукцию. А также для троянских программ, которые направляют пользователя на сайты, содержащие другие вредоносные программы. Косвенные проявления В отличие от явных проявлений, косвенные проявления отнюдь не всегда являются преднамеренными и нередко вызваны ошибками, допущенными автором вредоносной программы. Блокирование антивируса Обычно вредоносная программа проникает на защищенный антивирусом компьютер либо если антивирус был отключен, либо если это сравнительно новая вредоносная программа, для которой не было записи в антивирусной базе. Понятно, что в скором времени антивирус будет включен, либо вирус будет внесен в антивирусную базу, и антивирус сможет его обнаружить и обезвредить. Чтобы воспрепятствовать этому, многие вредоносные программы небезуспешно пытаются выгрузить антивирус из памяти или даже удалить файлы антивируса с дисков компьютера. Поэтому внезапное завершение работы антивируса вполне может являться поводом для беспокойства. Почтовые уведомления Если компьютер заражен и рассылает инфицированные почтовые сообщения, они могут быть обнаружены на одном из серверов в Интернете и антивирус на сервере может отправить уведомление отправителю зараженного сообщения. Следовательно, косвенным признаком присутствия вируса может быть получение почтового сообщения о том, что с почтового адреса пользователя компьютера был отправлен вирус. Впрочем, в последнее время многие вирусы подменяют адрес отправителя и получение описанного уведомления не обязательно означает, что компьютер заражен. Из-за того, что формальный адрес отправителя, указанный в почтовом сообщении, может не иметь никакого отношения к зараженному компьютеру, антивирусные программы часто вообще не отсылают уведомлений отправителям зараженных сообщений. Скрытые проявления В отсутствие явных или косвенных проявлений о присутствии вируса можно судить, например, по необычной сетевой активности, когда ни одно сетевое приложение не запущено, а значок сетевого соединения сигнализирует об обмене данными. Другими признаками могут служить незнакомые процессы в памяти или файлы на диске. Однако в настоящее время на компьютерах обычно установлено так много различных программ, что большинство файлов и процессов неизвестны обычному пользователю. В то же время поиск скрытых проявлений это уже фактически поиск тех самых подозрительных файлов, которые нужно отправить на анализ в антивирусную компанию.

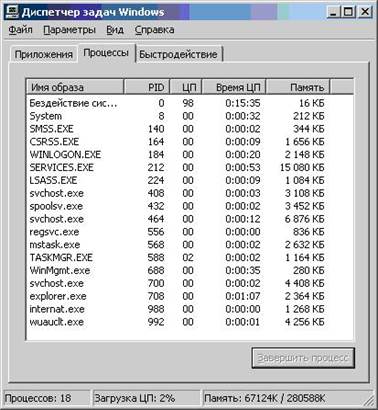

Где искать Как видно, ни косвенные, ни даже явные проявления не могут служить основанием для уверенности в том, что компьютер заражен. Всегда существует вероятность, что наблюдаемый эффект не является результатом действий вируса, а вызван обычными ошибками в используемых программах или же вредоносными скриптами, которые не оставили никаких файлов на компьютере. Для того чтобы подозрения переросли в уверенность нужно произвести дополнительный поиск скрытых проявлений вредоносных программ, имея конечной целью обнаружение файлов вредоносной программы. Скрытые проявления включают: · Наличие в памяти подозрительных процессов · Наличие на компьютере подозрительных файлов · Наличие подозрительных ключей в системном реестре Windows · Подозрительная сетевая активность Ключевым признаком во всех случаях является атрибут "подозрительный". Это означает, что пользователю неизвестно назначение данного процесса, файла или ключа, и более того, информации о подозрительном объекте нет ни в документации к операционной системе, ни в открытых источниках сети Интернет. Но прежде чем судить о подозрительности файлов и процессов, нужно сначала их выделить из общего числа и на этом имеет смысл остановиться подробней. Подозрительные процессы Процесс - это фактически запущенный исполняемый файл. Часть процессов относится к операционной системе, часть к запущенным программам. Чтобы получить список процессов, нужно вызвать диспетчер задач - стандартное средство Windows для управления процессами. В операционных системах Windows для вызова диспетчера задач нужно нажать комбинацию клавиш Ctrl + Shift + Esc или вызвать контекстное меню в системной панели (внизу экрана) и выбрать пункт Диспетчер задач. Характерный вид окна Диспетчера задач представлен на рисунке 2.

Рисунок 2 – Диспетчер задач в Windows 2000 Professional На закладке Процессы в колонке Имя образа содержатся имена файлов, которым соответствуют запущенные процессы. Процессы, которые видны на рисунке являются стандартными для свежеустановленной Windows 2000 Professional. Например, процесс svchost.exe отвечает за запуск служб в Windows 2000. Найти информацию о неизвестном процессе можно в сети Интернет. Недостатком диспетчера задач в Windows является то, что он не предоставляет информации обо всех запущенных процессах в системе. Поэтому для получения более полной информации приходится использовать дополнительные программы, например, утилиту Process Explorer (см. рисунок 3).

Рисунок 3 – Утилита Process Explorer

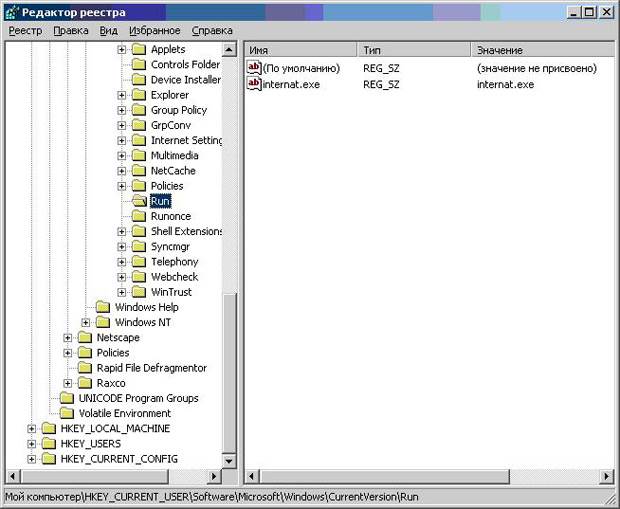

Автозапуск Отличительным признаком большинства червей и многих троянских программ является изменение параметров системы таким образом, чтобы файл вредоносной программы выполнялся автоматически при каждом запуске компьютера. Поэтому наличие незнакомых файлов в списке файлов автозапуска также является поводом для пристального изучения этих файлов. Где находится информация об автоматически запускаемых файлах? В множестве разных мест, и поэтому имеет смысл рассмотреть их по отдельности. Автозагрузка в меню Пуск Наиболее известный источник файлов автозапуска - это папка Автозагрузка в меню Программы, доступном при нажатии кнопки Пуск. Ярлыки, находящиеся в этой папке соответствуют запускаемым программам. Собственно, имя запускаемого файла можно определить через свойства ярлыка. Однако в связи с тем, что папка Автозагрузка известна большинству пользователей, вредоносные программы редко используют ее для автозапуска, предпочитая менее заметные способы. Системный реестр Windows В последнее время стандартным способом настройки автозапуска для большинства программ является использование специальных ключей реестра Windows. Системный реестр Windows - это основное хранилище большинства настроек операционной системы и многих приложений. Для доступа к системному реестру используется системная утилита regedit.exe, расположенная в папке операционной системы Окно утилиты представлено на рисунке 4. В левой его части находится дерево ключей реестра, ключи изображены в виде папок. В правой части окна отображаются записи, относящиеся к выбранному ключу. В ключе могут находиться и записи - параметры настройки, и другие ключи - группы параметров настройки.

На верхнем уровне реестр делится на несколько веток (пять или шесть, в зависимости от версии Windows). C точки зрения автозапуска наиболее важны две ветки:

Для настройки автозапуска в реестре Windows предназначено несколько ключей:

Каждая запись в ключе автозапуска соответствует одной запускаемой программе. Запись состоит из имени записи, типа записи (для параметров автозапуска тип записи - строковый, обозначается как REG_SZ) и значения, которое и является строкой запуска, т. е. включает имя исполняемого файла и параметры командной строки. Например, представленная на рисунке 4 запись "internat.exe" служит для автозапуска одноименной программы internat.exe. Эта программа является системной утилитой Windows, отвечающей за переключение раскладки (языка) клавиатуры. Кроме программы internat.exe, стандартными для Windows являются следующие строки запуска:

В зависимости от настроек Windows и установленных программ ключи автозапуска могут содержать множество различных строк для запуска различных программ. Поэтому все на первый взгляд подозрительные файлы нужно перепроверять - они могут оказаться вполне обычными программами. Ни в коем случае не следует изменять настройки системного реестра наугад - это может привести к полной неработоспособности компьютера и необходимости переустанавливать операционную систему. Вносить изменения в реестр можно только будучи абсолютно уверенным в своих действиях и полностью осознавая характер и последствия производимых модификаций. Другие источники Вместо того, чтобы собирать информацию об автоматически запускаемых приложениях из разных источников, можно воспользоваться системной утилитой msconfig.exe. Эта утилита входит в состав Windows и предоставляет сводную информацию обо всех источниках объектов автозапуска. Вид окна утилиты отличается в зависимости от операционной системы. В Windows XP она выглядит так, как изображено на рисунке 5.

На закладке Автозагрузка собраны данные о запускаемых программах из реестра и меню Пуск. В колонке Элемент автозагрузки приводится имя записи в реестре или имя ярлыка в меню Пуск. В колонке Команда - строка запуска программы, в колонке Расположение - ключ реестра, в котором расположена соответствующая запись, или Common Startup - для ярлыков меню Пуск. Данные о настройках файлов system.ini и win.ini расположены на одноименных закладках. Кроме этого имеется закладка Службы, содержащая информацию о запускаемых службах в Windows XP. Службы - это служебные компоненты Windows или прикладных программ, которые запускаются при старте компьютера, еще до того, как пользователь вошел в систему. Службы отвечают, например, за вывод на печать, за обнаружение новых устройств, за обеспечение сетевого взаимодействия компьютеров и т. п. Но в качестве служб могут регистрироваться и некоторые вредоносные программы. В то же время, обращаться со службами нужно не менее осторожно, чем с настройками реестра. Отключение важных служб может привести к тому, что компьютер вообще не загрузится. Сетевая активность Вредоносные программы могут проявляться не только в виде подозрительных процессов или файлов автозапуска, но и в виде сетевой активности. Черви используют сеть для распространения, троянские программы - для загрузки дополнительных компонентов и отсылки информации злоумышленнику. Некоторые типы троянских программ специально предназначены для обеспечения удаленного управления зараженным компьютером. Для обеспечения доступа к компьютеру по сети со стороны злоумышленника они открывают определенный порт. Что такое порт? Как известно, каждый компьютер обладает IP-адресом, на который этому компьютеру можно передавать данные. Но если на компьютере имеется несколько программ, работающих с сетью, например, почтовый сервер и веб-сервер, как определить, какие данные какой программе предназначены? Для этого и используются порты. За каждой программой, ожидающей данные из сети закрепляется определенное число - номер порта, а данные, пересылаемые на компьютер, кроме адреса компьютера содержат также и номер порта, чтобы было понятно, какая программа должна получить эти данные. Как правило, похожие по назначению программы используют одни и те же порты для приема соединений. Почтовый сервер использует порт 25 для приема исходящих писем от почтовых клиентов. Веб-сервер использует порт 80 для приема соединений от браузеров. Впрочем, никаких принципиальных ограничений на использование портов нет, кроме того, что две программы не могут использовать один и тот же порт. Аналогично почтовому серверу, вредоносные программы для приема команд или данных от злоумышленника используют определенный порт, постоянно ожидая сигналов на этот порт. В таких случаях принято говорить, что программа слушает порт. Определить, какие порты слушаются на компьютере можно при помощи команды netstat -n. Для ее выполнения сперва нужно запустить командную оболочку командой cmd.exe. Для запуска используются команды Выполнить в меню Пуск. После выполнения в командной оболочке команды netstat -a в том же окне отображаются данные об установленных соединениях и открытых портах (тех, которые слушаются). Выглядит это как на рисунке 6.

Результатом выполнения команды является список активных подключений, в который входят установленные соединения и открытые порты. Открытые TCP-порты обозначаются строкой LISTENING в колонке состояние. Часть портов связана с системными службами Windows и отображается не по номеру, а по названию - epmap, microsoft-ds, netbios-ssn. Порты, не относящиеся к стандартным службам, отображаются по номерам. UDP-порты обозначаются строкой UDP в колонке Имя. Они не могут находиться в разных состояниях, поэтому специальная пометка LISTENING в их отношении не используется. Как и TCP-порты они могут отображаться по именам или по номерам. Порты, используемые вредоносными программами, чаще всего являются нестандартными и поэтому отображаются согласно их номерам. Впрочем, могут встречаться троянские программы, использующие для маскировки стандартные для других приложений порты, например 80, 21, 443 - порты, используемые на файловых и веб-серверах. Просто обнаружить неизвестные системе (и пользователю) порты мало. Нужно еще узнать, какие программы используют эти порты. Команда netstat не позволяет этого сделать, поэтому потребуется воспользоваться сторонними утилитами, например, утилитой tcpview.exe. Эта утилита отображает более полную информацию о подключениях, включая данные о процессах, слушающих порты. Характерный вид окна утилиты представл

|

||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-12-17; просмотров: 314; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.119.119.191 (0.012 с.) |