Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Компьютерные вирусы, их классификации и действия на ПКСодержание книги

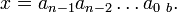

Поиск на нашем сайте ВОПРОСЫ ПО ИНФОРМАТИКЕ 50-59 Средства защита информации от несанкционированного доступа Получение доступа к ресурсам информационной системы предусматривает выполнение трех процедур: идентификация, аутентификация и авторизация. Идентификация - присвоение пользователю (объекту или субъекту ресурсов) уникальных имен и кодов (идентификаторов). Аутентификация - установление подлинности пользователя, представившего идентификатор или проверка того, что лицо или устройство, сообщившее идентификатор является действительно тем, за кого оно себя выдает. Наиболее распространенным способом аутентификации является присвоение пользователю пароля и хранение его в компьютере. Авторизация - проверка полномочий или проверка права пользователя на доступ к конкретным ресурсам и выполнение определенных операций над ними. Авторизация проводится с целью разграничения прав доступа к сетевым и компьютерным ресурсам. Защита информации в компьютерных сетях Локальные сети предприятий очень часто подключаются к сети Интернет. Для защиты локальных сетей компаний, как правило, применяются межсетевые экраны - брандмауэры (firewalls). Экран (firewall) - это средство разграничения доступа, которое позволяет разделить сеть на две части (граница проходит между локальной сетью и сетью Интернет) и сформировать набор правил, определяющих условия прохождения пакетов из одной части в другую. Экраны могут быть реализованы как аппаратными средствами, так и программными. Криптографическая защита информации Для обеспечения секретности информации применяется ее шифрование или криптография. Для шифрования используется алгоритм или устройство, которое реализует определенный алгоритм. Управление шифрованием осуществляется с помощью изменяющегося кода ключа. Извлечь зашифрованную информацию можно только с помощью ключа. Криптография - это очень эффективный метод, который повышает безопасность передачи данных в компьютерных сетях и при обмене информацией между удаленными компьютерами. Электронная цифровая подпись Для исключения возможности модификации исходного сообщения или подмены этого сообщения другим необходимо передавать сообщение вместе с электронной подписью. Электронная цифровая подпись - это последовательность символов, полученная в результате криптографического преобразования исходного сообщения с использованием закрытого ключа и позволяющая определять целостность сообщения и принадлежность его автору при помощи открытого ключа. Другими словами сообщение, зашифрованное с помощью закрытого ключа, называется электронной цифровой подписью. Отправитель передает незашифрованное сообщение в исходном виде вместе с цифровой подписью. Получатель с помощью открытого ключа расшифровывает набор символов сообщения из цифровой подписи и сравнивает их с набором символов незашифрованного сообщения. При полном совпадении символов можно утверждать, что полученное сообщение не модифицировано и принадлежит его автору. Позиционные системы счисления. Примеры записи чисел в системах счисления. Позиционная систе́ма счисле́ния (позиционная нумерация) — система счисления, в которой значение каждого числового знака (цифры) в записи числа зависит от его позиции (разряда). Определение Позиционная система счисления определяется целым числом [править] Представление числа Целое число без знака

Каждый базисный элемент Например, число сто три в десятичной системе счисления и в восьмеричной системе счисления записываются почти одинаково, а представляются по разному:

[править] Запись числа Если не возникает разночтений (например, когда все цифры представляются в виде уникальных письменных знаков), число

В ненулевых числах

Построение такой записи числа называют позиционным кодированием числа, а саму запись — позиционным кодом числа.

С помощью [править]Примеры · 2 — двоичная (в дискретной математике, информатике, программировании) · 3 — троичная система счисления · 4 — четверичная система счисления · 8 — восьмеричная (в программировании) · 10 — десятичная система счисления · 12 — двенадцатеричная (широко использовалась в древности, в некоторых частных областях используется и сейчас) · 16 — шестнадцатеричная (наиболее распространена в программировании, а также в шрифтах) · 40 — сорокаичная система счисления (применялась в древности: в частности, «сорок сороков» = 1600) · 60 — шестидесятеричная (измерение углов и, в частности, долготы и широты, измерение времени) Текстовый процессор

Неотъемлемым компонентом офисного программного обеспечения является текстовый процессор, позволяющий создавать и обрабатывать тексты.

Он позволяет изменять определенные свойства текста, такие как шрифт, выравнивание, а также добавлять сноски, верхние и нижние колонтитулы и оглавления. При этом действует принцип WYSIWYG (What You See Is What You Get, англ. "что видишь, то и получишь"). Это значит, что каким пользователь видит текст на экране, так же он будет выглядеть и в распечатанном виде.

Почти все текстовые процессоры имеют функцию проверки орфографии и грамматики. Проверка правописания в общем и целом работает качественно, при проверке же грамматики компьютер часто совершает ошибки.

Табличный процессор

Табличный процессор, или электронные таблицы – это программа для математических расчетов, в которой рабочий лист, отображаемый на экране, состоит из большого количества ячеек. В ячейку можно вводить число, текст или формулу. Формула указывает, что должно происходить со значениями в других ячейках. Например, таким образом можно производить расчет в нескольких ячейках, не повторяя многократно одну и ту же операцию, если включить в расчет значение из другой ячейки.

С помощью электронных таблиц можно производить как небольшие, так и весьма массивные расчеты.

Защита информации. Содержание понятия В то время как информационная безопасность — это общее понятие для защиты информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. Информационная безопасность организации — целенаправленная деятельность её органов и должностных лиц с использованием разрешённых сил и средств по достижению состояния защищённости информационной среды организации, обеспечивающее её нормальное функционирование и динамичное развитие. Кортеж защиты информации — это последовательность действий для достижения определённой цели. Информационная безопасность государства [3] — состояние сохранности информационных ресурсов государства и защищённости законных прав личности и общества в информационной сфере. В современном социуме информационная сфера имеет две составляющие[4]: информационно-техническую (искусственно созданный человеком мир техники, технологий и т. п.) и информационно-психологическую (естественный мир живой природы, включающий и самого человека). Соответственно, в общем случае информационную безопасность общества (государства) можно представить двумя составными частями: информационно-технической безопасностью и информационно-психологической (психофизической) безопасностью. [править] Стандартизированные определения Безопасность информации (данных) [1] — состояние защищённости информации (данных), при котором обеспечены её (их) конфиденциальность, доступность и целостность. Информационная безопасность [2] — это процесс обеспечения конфиденциальности, целостности и доступности информации. 1. Конфиденциальность: Обеспечение доступа к информации только авторизованным пользователям. 2. Целостность: Обеспечение достоверности и полноты информации и методов ее обработки. 3. Доступность: Обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости. Информационная безопасность (англ. information security)[5] — все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчётности, аутентичности и достоверности информации или средств её обработки. Безопасность информации (данных) (англ. information (data) security)[6] — состояние защищённости информации (данных), при котором обеспечиваются её (их) конфиденциальность, доступность и целостность. Безопасность информации (данных) определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе. Безопасность информации (при применении информационных технологий) (англ. IT security)[6] — состояние защищённости информации (данных), обеспечивающее безопасность информации, для обработки которой она применяется, и информационную безопасность автоматизированной информационной системы, в которой она реализована. Безопасность автоматизированной информационной системы [6] — состояние защищённости автоматизированной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчётность и подлинность её ресурсов. Информационная безопасность — защищённость информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений. Поддерживающая инфраструктура — системы электро-, тепло-, водо-, газоснабжения, системы кондиционирования и т. д., а также обслуживающий персонал. Неприемлемый ущерб — ущерб, которым нельзя пренебречь. [править] Существенные признаки понятия В качестве стандартной модели безопасности часто приводят модель из трёх категорий: · конфиденциальность (англ. confidentiality)[6] — состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на неё право; · целостность (англ. integrity)[7] — избежание несанкционированной модификации информации; · доступность (англ. availability)[8] — избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа. Выделяют и другие не всегда обязательные категории модели безопасности: · неотказуемость или апеллируемость (англ. non-repudiation)[5] — способность удостоверять имевшее место действие или событие так, что эти события или действия не могли быть позже отвергнуты; · подотчётность (англ. accountability)[9] — обеспечение идентификации субъекта доступа и регистрации его действий; · достоверность (англ. reliability)[5] — свойство соответствия предусмотренному поведению или результату; · аутентичность или подлинность (англ. authenticity)[5] — свойство, гарантирующее, что субъект или ресурс идентичны заявленным. ВОПРОСЫ ПО ИНФОРМАТИКЕ 50-59 Компьютерные вирусы, их классификации и действия на ПК Компьютерные вирусы являются одной из самых больших угроз для вашего компьютера, если вы работаете в сети Интернет. Для определения понятия «компьютерный вирус» существуют различные формулировки. Будем придерживаться следующей: Вирусы принято классифицировать по следующим признакам: По среде обитания, иначе говоря, по поражаемым объектам вирусы делятся на файловые, загрузочные, сетевые вирусы и макровирусы. • Файловые вирусы являются одними из самых распространенных типов компьютерных вирусов. Их характерной чертой является то, что они инициируются при запуске заражённой программы. Код вируса обычно содержится в исполняемом файле этой программы (файл с расширением.exe или.bat), либо в динамической библиотеке (расширение.dll), используемой программой. В настоящее время такие вирусы, как правило, представляют собой скрипты, написаны с использованием скриптового языка программирования (JavaScript, к примеру) и могут входить в состав веб-страниц. Они внедряются в исполняемые файлы, создают дубликаты файлов или используют особенности организации файловой системы для выполнения несанкционированных действий. • Загрузочные вирусы записываются в загрузочный сектор диска и запускаются при запуске операционной системы, становясь ее частью. • Сетевые вирусы, которые ещё называют сетевыми червями, имеют своим основным местом «проживания» и функционирования локальную сеть. Сетевой вирус, попадая на компьютер пользователя, самостоятельно копирует себя и распространяется по другим компьютерам, входящим в сеть. Они используют для своего распространения электронную почту, системы обмена мгновенными сообщениями (например, ICQ), сети обмена данными, а также недостатки в конфигурации сети и ошибки в работе сетевых протоколов. • Макровирусы поражают документы, выполненные в некоторых прикладных программах, имеющих средства для исполнения макрокоманд. К таким документам относятся файлы, созданные с помощью пакета программ Microsoft Office, который поддерживает создание макросов на языке программирования Visual Basic for Application. Весьма полезно перед открытием незнакомого файла, созданного в таких программах, как Word или Excel, удостовериться, что поддержка макросов отключена (Сервис – Параметры – Безопасность макросов). Либо, для версии Microsoft Word 2010, в разделе "Безопасность программы" проверьте, включен ли режим защищенного просмотра файлов и предотвращения выполнения данных.

Однако, можно сказать, что современный вирус зачастую можно отнести сразу к нескольким группам вирусов. Такими сочетаниями являются, например, файловые загрузочные вирусы или файловые сетевые черви. Пример последнего: сетевой макро- вирус, который не только заражает документы, созданные в программах Word или Excel, но и рассылает свои копии по электронной почте.

Большинство вирусов и вредоносных программ не только размножаются, они еще выполняют вредоносные действия, предусмотренные их автором. У разных вирусов эти дополнительные действия могут быть опасными или неопасными, бросающимися в глаза или скрытыми, трудно обнаружимыми. Рассказать обо всех проявлениях вирусов невозможно, так как для этого придется описать каждый вирус. Подробную информацию о вредоносных воздействиях вирусов можно найти в вирусных базах данных, размещенных на Web-сайтах разработчиков антивирусного ПО. Мы будем классифицировать вредоносные действия по их воздействию и эффектам: · визуальные и звуковые эффекты; · воздействие на файлы; · изменение содержимого секторов диска; · воздействие на базы данных; · воздействие на аппаратное обеспечение компьютера; · воздействие на систему в целом; · получение несанкционированного доступа и похищение информации; · компрометация пользователя; · социальный инжиниринг (провоцирование пользователя) Не все вирусы обладают явно выраженными вредоносными действиями. Однако даже те вирусы, которые не совершают вредоносных действий, могут представлять опасность из-за ошибок, допущенных авторами вирусов.

51. Средства способы защиты информации в компьютерных сетях. Электронная подпись

|

||

|

Последнее изменение этой страницы: 2016-12-17; просмотров: 342; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.62 (0.011 с.) |

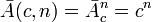

, называемым основанием системы счисления. Система счисления с основанием

, называемым основанием системы счисления. Система счисления с основанием  также называется

также называется  в

в  , где

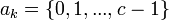

, где  — это целые числа, называемые цифрами, удовлетворяющие неравенству

— это целые числа, называемые цифрами, удовлетворяющие неравенству

в таком представлении называется разрядом (позицией), старшинство разрядов и соответствующих им цифр определяется номером разряда (позиции)

в таком представлении называется разрядом (позицией), старшинство разрядов и соответствующих им цифр определяется номером разряда (позиции)  (значением показателя степени).

(значением показателя степени).

, где

, где — размерность множества из которого берутся цифры

— размерность множества из которого берутся цифры  (основание системы кодирования),

(основание системы кодирования), — количество цифр

— количество цифр  в записи.

в записи. и показательной весовой функции

и показательной весовой функции  , при этом образуются системы счисления с равномерным распределением чисел на числовой оси c расстояниями между соседними числами на числовой оси равными

, при этом образуются системы счисления с равномерным распределением чисел на числовой оси c расстояниями между соседними числами на числовой оси равными  . Из-за этих двух свойств такие системы счисления получили наибольшее распространение.

. Из-за этих двух свойств такие системы счисления получили наибольшее распространение. до

до  (

( ), то есть всего

), то есть всего  различных чисел с расстояниями между соседними числами на числовой оси равными

различных чисел с расстояниями между соседними числами на числовой оси равными