Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Создание информационного профиля предприятияСодержание книги Похожие статьи вашей тематики

Поиск на нашем сайте ЛАБОРАТОРНАЯ РАБОТА №1 Задание

I. Подробно опишите реально существующее или вымышленное малое предприятие: сферу деятельности, состав и структуру информационной системы, особенности организации процесса защиты информации, применяемые методы и средства. II. Создайте бизнес-модель компании, и с помощью программы оцените риск для бизнеса, с которым компания сталкивается в данной отрасли и в условиях выбранной бизнес-модели.- создайте так называемый профиль риска для бизнеса (ПРБ). III. Проанализируйте используемые в компании политики, средств и механизмы защиты. IV. В случае неудовлетворительного положения дел с защитой, внесите коррективы в исходную бизнес-модель и повторите анализ рисков с помощью программы MSAT. Отчет по работе составляется в электронном виде (MS Word) и содержит: 1. Краткое описание анализируемого предприятия. 2. Скрин-шоты итогового отчета с вопросами и с вашими ответами на них. 3. Результаты проведенного программой анализа рисков предприятия. 4. Выводы по работе. Лабораторная работа №2 Работа с системой анализа защищенности XSpider

Цель работы: научиться работать с системой анализа защищенности XSpider. В процессе выполнения работы нужно создать профиль для сканирования уязвимостей ОС Windows XP Professional, затем выполнить сканирование и сгенерировать отчет о выполненной работе.

Сканер безопасности XSpider

Есть ряд особенностей, которые дают преимущества сканеру XSpider как системе анализа защищенности над другими продуктами данного класса. Как подчеркивают сами разработчики, главная особенность XSpider - это его сканирующее ядро, которое способно имитировать сценарий поведения потенциального злоумышленника. Также следует отметить мощную "интеллектуальную начинку" XSpider, которая реализуется во встроенных эвристических алгоритмах, позволяющих надежно идентифицировать еще не опубликованные новые уязвимости. Надежные и исчерпывающие проверки XSpider базируются, в частности, на следующих интеллектуальных подходах: · полная идентификация сервисов на случайных портах; · эвристический метод определения типов и имен серверов (HTTP, FTP, SMTP, POP3, DNS, SSH) вне зависимости от их ответа на стандартные запросы; · обработка RPC-сервисов с их полной идентификацией; · проведение проверок на нестандартные DoS-атаки. При запуске XSpider на экран будет выведено главное окно программы (Рисунок 1.2), в котором отобразится информация о текущей версии сканера.

В нижней части главного окна, в разделе "Документация" имеются ссылки на встроенные учебник и справочник по продукту XSpider, написанные на русском языке. Информация в учебнике изложена достаточно интересно и понятно. Весь материал, рассчитан на обычных пользователей-непрофессионалов в области информационной безопасности. XSpider 7 имеет многооконный интерфейс. Важно отметить, что каждое окно служит интерфейсом определенной задаче XSpider. Понятие "задача" является центральной концепцией сканера безопасности XSpider 7, она позволяет организовать и систематизировать процесс сканирования сети. Любое сканирование хостов всегда происходит в рамках определенной задачи, даже если для этого ничего специально не делалось: при первоначальном запуске XSpider всегда создается пустая задача. Любая задача в XSpider определяется следующими атрибутами: · список проверяемых хостов (в задачу объединяют хосты, которые планируется проверять сходным образом); · журнал историй сканирований данной задачи; · профиль сканирования. Задача может быть сохранена в виде файла (по умолчанию каталог Program Files\Positive Technologies\XSpider\Tasks), и первые два атрибута - список хостов и журнал истории сканирований - будут записаны в ее структуру данных. Профиль сканирования - это еще одна концепция сканера XSpider, представляющая набор настроек, которые определяют параметры сканирования хостов. Профиль можно назначить задаче, как только она сформирована. Если этого не сделать, то будет использоваться профиль по умолчанию (Default - Стандартный). После установки сканера безопасности XSpider 7 пользователю доступны 14 базовых профилей (Рисунок 2.2). Важно понимать, что с профилями можно работать независимо от задач, их можно редактировать, создавать новые и сохранять в отдельные файлы (по умолчанию каталог Program Files\Positive Technologies\XSpider\Profiles). В задаче хранится ссылка только на тот профиль, из которого ей нужно брать параметры сканирования.

Порядок выполнения лабораторной работы ЛАБОРАТОРНАЯ РАБОТА №3

Цель работы

Изучить назначение и основные принципы функционирования протокола ARP, получить практические знания по указанным вопросам путем анализа ARP-трафика и применения утилит ОС Windows 2000, ознакомиться с принципами защиты ARP от атак и взломов.

1.2 Методические указания по организации самостоятельной работы студентов

1.2.1 Основные понятия

Протокол ARP В пределах локальной сети Ethernet МАС-адрес служит для идентификации сетевой карты. Его длина составляет 6 байт, он является уникальным во всемирном масштабе и хранится в постоянном запоминающем устройстве каждой сетевой карты. Однако приложения, выполняющиеся на отдельных хостах в локальной сети, используют для адресации известный им IP-адрес партнера по коммуникации. Сетевой протокол ARP в соответствии с эталонной моделью TCP/IP находится на межсетевом уровне. Зная IP-адрес партнера в той же подсети, хост, собирающийся начать передачу, может посредством ARP установить его МАС-адрес, чтобы в итоге сформировать кадр Ethernet с необходимыми данными. В оптимальном случае хост определяет МАС-адрес желаемого партнера без дополнительных запросов по сети: каждый хост ведет собственную таблицу ARP, где содержится известное число пар IP-МАС. Эта таблица, как правило, изменяется динамически. Если соответствующая запись для желаемого IP-адреса отсутствует, то хост должен запросить сведения о нем в подсети: в обычном режиме любая сетевая карта обращает внимание только на кадры Ethernet, в заголовке которых имеется ее собственный МАС-адрес, пропуская все остальные. Для одновременной адресации сетевых карт всех хостов сегмента Ethernet хост использует так называемый широковещательный адрес Ethernet (FF-FF-FF-FF-FF-FF в шестнадцатеричной форме). Таким образом, вопрос относительно МАС-адреса у IP-адреса 192.168.1.3 звучит следующим образом: «Я, 192.168.1.2, с МАС-адресом 12-34-56-78-9А-01, хочу знать, кто такой 192.168.1.3?» Этот запрос называется запросом ARP. Его просматривает каждая сетевая карта и каждый хост. При получении хостом запроса ARP, где содержится его IP-адрес, последний отсылает ответ — отклик ARP. Поскольку в пределах по крайней мере одного сегмента Ethernet один IP-адрес может использоваться единственным хостом, то теоретически ответ ARP также может отсылать только один хост. В ответе ARP он передает запрашивающему хосту свой МАС-адрес: «192.168.1.3 — это я, мой МАС-адрес 12-34-56-78-9А-01!» Таблица ARP выглядит тогда следующим образом (флаг «С» означает, что запись закончена): # arpIP-адрес МАС-адрес Флаги192.168.1.2 12-34-56-78-9А-01 С192.168.1.3 12-34-56-78-9А-02 С

Зная МАС-адрес получателя, передающий хост может теперь отправить первый инкапсулированный в кадр Ethernet пакет IP. Новый МАС-адрес он сохраняет в своей таблице ARP так же, как и получатель сохраняет у себя пару IP-МАС отправителя, если она не была известна ему до сих пор. Отправляя запросы ARP, хосты исходят из того, что отклик ARP правилен и аутентификации данных не производится. Таблицы ARP организованы как кэш-память: если запись не используется на протяжении определенного времени (зависящего от реализации, но обычно — несколько минут), она становится недействительной и удаляется из таблицы. Кроме того, наиболее редко запрашиваемые записи переписываются также в числе первых. ARP — протокол без учета состояния. Получив ответ ARP, хост его обрабатывает независимо от того, посылал ли он запрос ARP или нет. Такой образ действий — слабое место ARP, но он был реализован по причинам производительности. Протоколы верхнего уровня не могут отличить случай повреждения в среде ethernet от случая отсутствия машины с искомым IP-адресом. Во многих реализациях в случае, если IP-адрес не принадлежит локальной сети, внешний порт сети (gateway) или маршрутизатор откликается, выдавая свой физический адрес (режим прокси-ARP). Функционально формат пакета, ARP делится на две части. Одна - определяет физический адрес при посылке пакета, другая отвечает на запросы других машин. ARP-таблицы имеют динамический характер, каждая запись в ней "живет" определенное время после чего удаляется. Администратор сети может осуществить запись в ARP-таблицу, которая будет храниться "вечно". ARP-пакеты вкладываются непосредственно в ethernet-кадры. Формат arp-пакета показан на рисунке 3.1.

Рисунок 3.1 - Формат пакета ARP

HA-Len - длина аппаратного адреса; PA-Len – длина протокольного адреса (длина в байтах, например, для IP-адреса PA-Len=4). Тип оборудования - это тип интерфейса, для которого отправитель ищет адрес; код содержит 1 для Ethernet. Ниже представлена таблица 3.1 кодов оборудования и таблица 3.2 кодов протоколов.

Таблица 3.1 - Коды оборудования

Таблица 3.2 - Коды протоколов (для IP это 0800H).

Поле код операции определяет, является ли данный пакет ARP-запросом (код = 1), ARP-откликом (2), RARP-запросом (3), или RARP-откликом (4). Это поле необходимо, как поле тип кадра в Ethernet пакетах, они идентичны для ARP-запроса и отклика. ARP-таблицы строятся согласно документу RFC-1213 и для каждого IP-адреса содержит четыре кода:

Утилита ОС Windows для работы с arp-таблицами

C:\ arp

Отображение и изменение таблиц преобразования IP-адресов в физические, используемые протоколом разрешения адресов (ARP).

ARP -s inet_addr eth_addr [if_addr] ARP -d inet_addr [if_addr] ARP -a [inet_addr] [-N if_addr]

-a Отображает текущие ARP-записи, опрашивая текущие данные протокола. Если задан inet_addr, то будут отображены IP и и физический адреса только для заданного компьютера. Если более одного сетевого интерфейса используют ARP, то будут отображаться записи для каждой таблицы. -g То же, что и ключ -a. inet_addr Определяет IP-адрес. -N if_addr Отображает ARP-записи для заданного в if_addr сетевого интерфейса. -d Удаляет узел, задаваемый inet_addr. inet_addr может содержать символ шаблона * для удаления всех узлов. -s Добавляет узел и связывает internet адрес inet_addr с физическим адресом eth_addr. Физический адрес задается 6 байтами (в шестнадцатеричном виде), разделенных дефисом. Эта связь является постоянной. eth_addr Определяет физический адрес. if_addr Если параметр задан, - он определяет интернет адрес интерфейса, чья таблица преобразования адресов должна измениться. Eсли не задан, - будет использован первый доступный интерфейс. Пример: > arp -s 157.55.85.212 00-aa-00-62-c6-09... Добавляет статическую запись. > arp -a... Выводит ARP-таблицу.

Уязвимости и потенциальные точки атак. По мнению многих администраторов, прослушивание невозможно, когда сегменты сети Ethernet связаны посредством коммутатора, т. е. имеют топологию «звезда» с выделенным соединением для каждого хоста: благодаря коммутатору хост видит лишь те пакеты данных, которые посланы именно ему. При этом коммутатору известно, какому из подключенных к его портам хостов он должен отправить кадр Ethernet в зависимости от МАС-адреса. Две следующие атаки называются спуфингом (подделкой). Первый метод известен также как «отказ в обслуживании»: атакующий отправляет хосту поддельный ответ ARP, в результате IP-адресу маршрутизатора подсети ставится в соответствие несуществующий МАС-адрес. Доверившись этой информации, хост оказывается изолированным. Те кадры, которые он после этого отправляет в другой сегмент, не могут его покинуть. Наиболее неприятные последствия для целостности передаваемых данных следует ожидать от атаки с промежуточной инстанцией Man in the Middle. В этом случае атакующему в локальной сети удается поставить МАС-адрес своего хоста в соответствие IP-адресу другого. Например, злоумышленник М собирается просматривать трафик между хостами А и В. IP-адрес участника х обозначим как IP-х, соответствующий МАС-адрес — как МАС-х. На основании предшествующего наблюдения за сетью атакующий М знает пары IP-МАС для А и В. М отсылает ответ ARP с IP-адресом В, но со своим МАС-адресом участнику А. Как уже упоминалось, ARP — протокол без учета состояния. А не замечает, что он не отсылал запроса ARP на МАС-адрес В путем широковещания в подсети и, не сомневаясь в подлинности пары запроса ARP, включает пару (IP-B, MAC-M), в свою таблицу ARP. Аналогичный поддельный ответ ARP (IP-адрес А и собственный МАС-адрес М) М посылает В. На Рисунке 3.2 представлена ситуация без спуфинга и с успешным спуфингом ниже.

. Рисунок 3.2 - а) ситуация до спуфинга, b) после нападения.

Теперь любая коммуникация между А и В проходит через М. Пока М не предпринимает никаких действий, эта ситуация не заметна ни для А, ни для В. Если А и В не являются обычными хостами в сети, т. е., к примеру, А — это персональный компьютер, а В — маршрутизатор подсети, создается пикантное положение, когда М может читать трафик А в полном объеме, включая трафик Internet. Это прослушивание распространяется на все — от паролей до персональных данных. Предположительно безопасные соединения по протоколу SSL, который в случае защищенных страниц Web используется, в частности, при интерактивных банковских операциях, или по протоколу SSH — для организации шифруемого сеанса с сервером — при определенных обстоятельствах также могут просматриваться атакующим. Контрмеры. Превентивным методом является статичный ARP. В этом случае каждому хосту приписывается пара адресов IP-MAC, которая в таблице ARP определяется как «статичная» (в приведенной таблице ARP у каждой такой записи в столбце «Флаги» стояла бы буква «М»). Указанные записи больше не изменяются при получении запросов и ответов ARP. Однако подобная мера влечет за собой чрезмерные издержки на администрирование и потому неприемлема в крупных сетях. Кроме того, в Microsoft Windows версий 9x, NT и 2000 статические записи ARP все равно можно изменять при помощи соответствующих запросов ARP. Простое решение для обнаружения злоумышленников предлагает программа ARPwatch: она наблюдает за сегментом локальной сети и ведет собственную таблицу пар адресов IP-МАС. При появлении отклика ARP с известным IP-адресом, но с МАС-адресом, не содержащимся в ее внутренней таблице, ARPwatch извещает системного администратора по электронной почте. Система обнаружения вторжения Snort также обладает препроцессором arpspoof, функциональность которого соответствует ARPwatch. Правда, администратор должен сам задавать действительную таблицу ARP. Против перечисленных контрмер говорят ошибки при реализации (статический ARP в Microsoft Windows) или слишком высокие издержки администрирования, когда администратору приходится самому составлять фиксированные пары адресов IP-МАС. Средние и крупные предприятия с сотнями и тысячами хостов уже не смогут воспользоваться этим методом. ARPwatch лучше всего подходит для небольших сетевых сред. Однако в современных сетях в качестве основного нокаут-критерия выступает протокол динамической конфигурации хоста (Dynamic Host Configuration Protocol, DHCP), который используется для динамического распределения IP-адресов между хостами. ARPwatch отреагировал бы на него множеством сообщений о псевдоатаках.

Решение ARP Guard компании ISL призвано ликвидировать опасность спуфинга ARP и восполнить недостающие звенья в семействе продуктов для распознавания. Система ARP Guard состоит из датчиков для определения атак спуфинга ARP и системы управления для оценки и дальнейшей обработки сообщений от этих датчиков. В случае нападения система управления автоматически оповещает о случившемся лиц, ответственных за безопасность. Датчики ARP Guard анализируют сообщения ARP в отдельных сетевых сегментах, для чего подключаются к каждому коммутатору локальной сети через имеющийся зеркальный порт. Датчики ARP Guard для локальных сетей могут устанавливаться на отдельных персональных компьютерах и на любых не слишком загруженных рабочих станциях. Каждый из них может наблюдать за восемью коммутаторами. В более крупных сетях датчики каскадируются и распределяются по отдельным сетевым сегментам (см. рисунок 3.3). Для еще более крупных сетей, где повсеместное наблюдение при помощи датчиков слишком дорого, ISL разработала решение, где их функции возлагаются на маршрутизаторы с поддержкой SNMP. Один датчик SNMP обеспечивает наблюдение за таблицами ARP нескольких сотен маршрутизаторов и информирует обо всех происходящих изменениях с помощью средств управления.

Рисунок 3.3 - Датчики системы ARP Guard распознают смену отношений IP-MAC.

Отдельные датчики ARP Guard взаимодействуют с системой управления ARP Guard посредством шифруемых соединений IP. Система управления анализирует сообщения и готовит их для сетевого администратора, которого она оповещает по SMS или электронной почте. Кроме того, все изменения в таблицах ARP протоколируются и доступны для просмотра через внешний интерфейс Web. С помощью этого интерфейса администратор может конфигурировать систему. Кроме того, ARP Guard работает с DHCP и учитывает смену пар адресов IP-MAC вследствие динамического распределения IP-адресов. Сама система защищена от атак спуфинга ARP.

ЛАБОРАТОРНАЯ РАБОТА №4

Недостатки DHCP Освобождая сетевых администраторов от множества рутинных операций, DHCP оставляет нерешенными ряд проблем, которые рано или поздно могут возникнуть в реальной сетевой среде. К недостаткам этого протокола, прежде всего, следует отнести крайне низкий уровень информационной безопасности, что обусловлено непосредственным использованием протоколов UDP и IP. В настоящее время не существует практически никакой защиты от появления в сети несанкционированных DHCP-серверов, способных рассылать клиентам ошибочную или потенциально опасную информацию - некорректные или уже задействованные IP-адреса, неверные сведения о маршрутизации и т.д. И наоборот, клиенты, запущенные с неблаговидными целями, могут извлекать конфигурационные сведения, предназначенные для <законных> компьютеров сети, и тем самым оттягивать на себя значительную часть имеющихся ресурсов. Понятно, что возможности административного ограничения доступа, о которых говорилось выше, не способны закрыть эту брешь в системе информационной безопасности. По мнению некоторых экспертов, в настоящее время DHCP недостаточно отказоустойчив. Протоколу явно недостает механизма активного уведомления клиентов об экстремальных ситуациях (например, о систематической нехватке адресов) и серверного подтверждения об освобождении адреса, иногда в сети наблюдаются всплески числа запросов на повторное использование адресов и т.д. Впрочем, работа над протоколом еще не завершена, и не исключено, что некоторые недостатки будут устранены в последующих редакциях.

ЛАБОРАТОРНАЯ РАБОТА №1 Создание информационного профиля предприятия

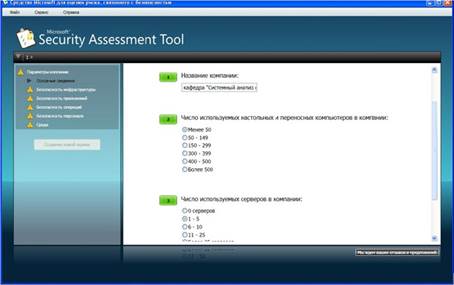

В ходе данной лабораторной работы мы познакомимся с разработанной Microsoft программой для самостоятельной оценки рисков, связанных с безопасностью - Microsoft Security Assessment Tool (MSAT). Она бесплатно доступна на сайте Microsoft по ссылке http://www.microsoft.com/downloads/details.aspx?displaylang=ru&FamilyID=cd057d9d-86b9-4e35-9733-7acb0b2a3ca1. Как отмечают разработчики, приложение предназначается для организаций с числом сотрудников менее 1000 человек, чтобы содействовать лучшему пониманию потенциальных проблем в сфере безопасности. В ходе работы, пользователь, выполняющий роль аналитика, ответственного за вопросы безопасности, отвечает на две группы вопросов (скриншот рабочего окна программы приведен на рисунке 1.1).

Рисунок 1.1 - скриншот рабочего окна программы

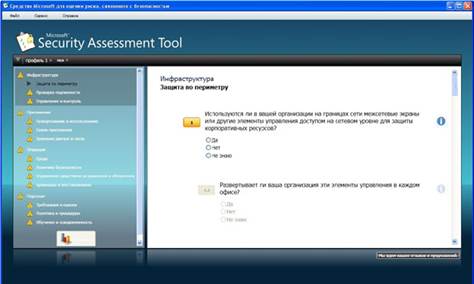

Первая группа вопросов посвящена бизнес-модели компании, и призвана оценить риск для бизнеса, с которым компания сталкивается в данной отрасли и в условиях выбранной бизнес-модели. Создается так называемый профиль риска для бизнеса (ПРБ). 1. Информация о компании Вопросы этого этапа разбиты на 6 групп. Первая (Рисунок 1) касается общих сведений о компании - название, число компьютеров, серверов и т.д. Вторая группа вопросов озаглавлена "Безопасность инфраструктуры". Примеры вопросов - "использует ли компания подключение к Интернет", "размещаются ли службы, используемые как внешними, так и внутренними клиентами, в одном и том же сегменте" и т.д. Остальные группы - "Безопасность приложений", "Безопасность операций", "Безопасность персонала", "Среда". Когда проведен первый этап оценки, полученная информация обрабатывается (для этого требуется подключение к Интернет), после чего начинается второй этап анализа. Для технических специалистов он будет более интересен, т.к. касается используемых в компании политик, средств и механизмов защиты (Рисунок 1.2).

Вопросы организованы в соответствии с концепцией многоуровневой (эшелонированной) защиты. Сначала рассматривается защита инфраструктуры (защита периметра, аутентификация…), затем вопросы защиты на уровне приложений, далее проводится анализ безопасности операций (определена ли политика безопасности, политика резервного копирования и т.д.), последняя группа вопросов касается работы с персоналом (обучение, проверка при приеме на работу и т.д.). После ответа на все вопросы программа вновь обращается к удаленному серверу и генерирует отчеты. Наибольший интерес для технических специалистов представляет "Полный отчет". В частности, он содержит предлагаемый список приоритетных действий. Фрагмент списка представлен в таблице 1.

Задание

I. Подробно опишите реально существующее или вымышленное малое предприятие: сферу деятельности, состав и структуру информационной системы, особенности организации процесса защиты информации, применяемые методы и средства. II. Создайте бизнес-модель компании, и с помощью программы оцените риск для бизнеса, с которым компания сталкивается в данной отрасли и в условиях выбранной бизнес-модели.- создайте так называемый профиль риска для бизнеса (ПРБ). III. Проанализируйте используемые в компании политики, средств и механизмы защиты. IV. В случае неудовлетворительного положения дел с защитой, внесите коррективы в исходную бизнес-модель и повторите анализ рисков с помощью программы MSAT. Отчет по работе составляется в электронном виде (MS Word) и содержит: 1. Краткое описание анализируемого предприятия. 2. Скрин-шоты итогового отчета с вопросами и с вашими ответами на них. 3. Результаты проведенного программой анализа рисков предприятия. 4. Выводы по работе. Лабораторная работа №2

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-12-10; просмотров: 533; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 216.73.216.170 (0.013 с.) |