Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

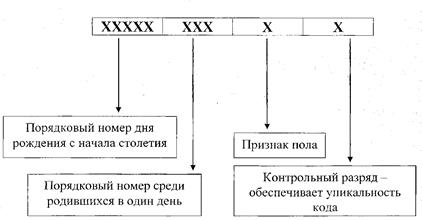

Системы кодирования экономической информации. ⇐ ПредыдущаяСтр 4 из 4 Среди многообразия систем кодирования экономической информации выделим две принципиальные - идентификационную (порядковую) и классификационную. Идентификационная система заключается в присвоении очередному объекту следующего по порядку кода. Такая система проста в построении, требует минимальных затрат памяти, но неудобна в использовании, код не несет смысловой нагрузки. При классификационной системе код состоит из ряда полей (например, для студента - номер факультета, номер специальности, год поступления, номер группы, наконец, номер студента в группе), занимает больше места в памяти, сложен в построении, зато удобен в использовании, при сортировке и поиске. Часто в код добавляют контрольный разряд (обычно туда заносят последнюю цифру суммы остальных разрядов), чтобы компьютер мог распознавать ошибочно введенные коды. В качестве еще одного примера классификационного подхода можно привести идентификационный номер (код) физического лица в Государственном реестре физических лиц (рис).

28.Угрозы для компьютерной безопасности организации, основные каналы утечки информации. Угрозы для компьютерной безопасности организации можно разделить на: 1) угрозы, не связанные с человеческой деятельностью - случайные сбои программного и аппаратного обеспечения, форс-мажорные обстоятельства (пожары, наводнения); 2)угрозы, связанные с человеческой деятельностью - неумышленные (лояльные сотрудники) и умышленные (сотрудники-инсайдеры, хакеры) действия. Неумышленные действия - утечка или порча информации, возникшая вследствие ошибки или невнимательности сотрудников организации. По оценкам экспертов от 75% до 90% всех сбоев, удалений и повреждений происходит вследствие неумышленных действий сотрудников. Умышленные действия - это деятельность инсайдеров и хакеров. Известно, что сотрудник компании, имеющий легальный доступ --корпоративную сеть может нанести своей компании гораздо больший ущерб, чем хакер, взламывающий корпоративную сеть через Интернет. Основные каналы утечки информации в организации 1)Электронная почта. 2) Внешние накопители информации, подключаемые через USB-порты {flas/2-диски, МРЗ-плееры и т.д.). 3)Отправка серверов или жестких дисков в ремонт. 4) Перевозка компьютеров из одного офиса в другой, например, при переезде. 5)Утилизация компьютеров, серверов, жестких дисков. Сетевые черви. Сетевой червь — это компьютерная программа, распространяющая свои копии по локальным и глобальным сетям с целью проникновения на компьютер-жертву, запуска своей копии на этом компьютере и дальнейшего распространения. Для своего распространения сетевые черви используют компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файлообменные сети, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д. Для проникновения на компьютер-жертву черви используют несколько путей: самостоятельный (пакетные черви), социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл или ссылку на зараженный ресурс), ошибки в службах безопасности операционных систем и приложений. Классические компьютерные вирусы. Вирусы не пользуются сетью для своего распространения. Вирусы делятся на классы по среде обитания, а эти классы, в свою очередь, делятся на подклассы по способу заражения. По среде обитания вирусы делятся на файловые (используют для заражения файловую систему ОС), загрузочные (заражают загрузочный сектор), макро- (заражают документы MS Office) и скриптовые (написанные на скрипт-языках, например РНР). По способу заражения вирусы делятся на: Перезаписывающие вирусы. Самый распространенный способ заражения. Вирус переписывает код программы (заменяет его своим), после чего она перестает работать. Паразитические вирусы. Это все вирусы, которые изменяют содержимое файла, но при этом оставляют его работоспособным. В дальнейшем, при запуске зараженного файла управление получает сначала вирус, а потом уже файл-жертва. Вирусы-компаньоны. В этом случае вирус создает файл-двойник, при этом код файла-жертвы не изменяется. Обычно вирус изменяет расширение файла (например, с.ехе на.com), потом создает свою копию с именем, идентичным имени файла-жертвы, и дает ему расширение, тоже идентичное. Таким образом, пользователь при запуске программы на самом деле активизирует вирус. Троянские программы. Троянская программа {Trojan) - это вредоносная программа, совершающая несанкционированные пользователем действия (уничтожение или модификация информации, использование ресурсов машины в преступных целях). Троянские программы являются наиболее распространенными типами вредоносных программ, так как существует множество конструктеров, позволяющих даже неопытному пользователю создавать собственные программы данного типа. Троянские программы различаются между собой по тем действия, которые они производят на зараженном компьютере. Backdoor — троянские утилиты удаленного администрирования (управления) компьютером Trojan-PSW — воровство паролей Trojan-Downloader — доставка вредоносных программ Trojan-Dropper — инсталляторы вредоносных программ Trojan-Spy — шпионские программы И.т,д. 32.Авторское право, имущественные и неимущественные права. Авторское право – часть гражданского права, которая регулирует порядок использования произведений литературы, науки и искусства. Объектами авторского права так же признаются компьютерные программы и электронные базы данных. Личные (неимущественные) права: право авторства – право требовать признание своего авторства, упоминания своего имени в связи с использованием произведений, если это практически возможно; право на имя – право использовать или разрешать использовать произведение под подлинным именем автора либо анонимно; право на защиту репутации автора – право на защиту произведений от всякого искажения или иного посягательства, способного повредить чести и репутации автора; право на обнародование – право обнародовать или разрешать обнародовать произведение в любой форме, включая право на отзыв. Имущественные права: обладателю авторского права принадлежит исключительное право разрешить или запретить: воссоздание произведений; распространение путем продаж; перевод произведений; публичный показ; передачу в эфир; сдачу в наем. 33.Основные позиции и заблуждения по отношению к авторскому праву. Все произведения в Интернете соответствуют признакам авторского права. Широкая доступность Интернета привела к некоторым заблуждениям: *если не проставлен знак уведомления об авторском праве ©, то произведение не охраняется. Это не так - авторское право на произведение или программу возникают в силу их создания. Проставлять знак © не обязательно; *авторское право не нарушается, если нарушитель не извлекает прибыль. Это неверно. Использовать произведения без согласия автора – нарушение в любом случае; *произведения, размещенные в Интернете, являются общим достоянием. Это возможно только по истечению срока охраны или если автор не выразил такое желание; *размещение чужого произведения в Интернете считается личным использованием. Это не так – воспроизведение не является нарушением авторских прав, если осуществляется исключительно в личных целях. 34.Авторские права на компьютерные программы. Компьютерные программы – один из наиболее сложных объектов авторского права. Основанием для отнесения компьютерных программ к литературным произведениям служит некая общность отображения строк литературного произведения и компьютерной программы: и строки литературного произведения, и строки компьютерной программы автор наполняет символами-литерами или символами-операторами. Авторское право на компьютерную программу не распространяется на заложенные в ней: идеи, процессы, методы деятельности или математические концепции как таковые, на которых основана компьютерная программа (включая часть программы, которая обеспечивает диалог с пользователем и совместимость ее с элементами аппаратуры), логику ее работы, алгоритмы и языки программирования. Таким образом, автор компьютерной программы должен понимать, что если он в своей программе изложил некий алгоритм решения задачи, то сам этот алгоритм не будет охраняться. Иными словами, авторским правом защищается текст (код) программы, а не функции, которые она выполняет. С целью устранения этого недостатка авторского права в Украине подаются Заявки на получение патента на изобретение (полезную модель) с целью охраны и защиты алгоритма (способа) работы компьютерной программы по решению конкретной задачи.

|

|||||

|

Последнее изменение этой страницы: 2016-08-26; просмотров: 236; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.227.190.93 (0.004 с.) |