Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Захист GSM. Алгоритми захистуСодержание книги Поиск на нашем сайте

По данным многих источников, 80% населения планеты в той или иной степени подвергается слежке. Самый простой способ для отслеживания человека - это прослушивание его телефонных разговоров. Спецслужбы могут тайком подключиться к абоненту сети столь популярного в мире GSM-стандарта и получать информацию о гражданине. Так как любая мобильная связь производится посредством передачи информации по радиоканалу, она автоматически становится подверженной внешнему незаконному доступу. Для того, чтобы максимально ограничить доступ к персональным данным, сотовые сети стандарта GSM оснащены тремя степенями защиты информации. Первая степень - это идентификация пользователя. На данном этапе происходит кодировка информации посредством активации SIM-карты. Однако этот этап не столь надежен, так как при регистрации карты в сети оператор не получает точных сведений о пользователе. На этой стадии возможно подключение другого пользователя, который будет способен считывать информацию, передаваемую или получаемую основным пользователем. Аутентификация является второй степенью защиты от третьих лиц. Суть ее заключается в проверке подлинности абонента при подключении его к сети. Данная проверка происходит путем верификации пароля при каждом новом входе в сеть оператора. Для этого каждая SIM-карта оснащена уникальным ключом абонента (Ki), который способен отправлять информацию о пользователе на точку доступа и принимать ее в ответ. Причем, этот ключ каждый раз формирует новую информацию для взлома пароля со стороны. Сети стандарта GSM являются сетями с простейшей защитой, однако и в них информация не передается в чистом виде. Для максимальной безопасности ее передачи существует третья, последняя, степень защиты - шифрование. Вся информация передается и принимается в цифровом формате mod2, который имеет наименее низкий коэффициент защиты. Существует множество алгоритмов для шифрования данных и их передачи, как простых, так и сложных. Однако самый простой способ не говорит о неэффективности. Постоянное увеличение количества пользователей сетей GSM-стандарта - яркое тому подтверждение. Смарт-карта (SIM) Смарт-карти (англ. smart card) являють собою пластикові карти з вбудованою мікросхемою. У більшості випадків смарт-карти містять мікропроцесор і операційну систему, контролюючу пристрій і доступ до об'єктів в його пам'яті. Крім того, смарт-карти, як правило, володіють можливістю проводити криптографічні обчислення.

Призначення смарт-карт - одно-і двофакторна аутентифікація користувачів, зберігання ключової інформації і проведення криптографічних операцій у довіреній середовищі. Смарт-карти знаходять все більш широке застосування в різних областях, від систем накопичувальних знижок до кредитних і дебетових карт, студентських квитків, телефонів стандарту GSM і проїзних квитків. Види смарт-карт Всі смарт-карти можна розділити за способом обміну із зчитуючим пристроєм на: - Контактні смарт-карти з інтерфейсом ISO 7816. (Контактні смарт-карти мають зону зіткнення, що містить кілька невеликих контактних пелюсток. Коли карта вставляється в зчитувач, чіп стикається з електричними коннекторами, і зчитувач може вважати і \ або записати інформацію з чіпа. Контактні карти не містять батарейок; енергія підтримується зчитувачами. Найбільш масові контактні смарткарти - це SIM картки стільникового зв'язку, таксофонні картки, деякі банківські картки.) Автентифікація та шифрування Алгоритмы аутентификации

Шифрование

Автентифікація (AuC) 1)Мобільна станція (МС) посилає IMSIв БС(базова станцыя) (15 цифр) 2)БС- знаходить відповідний К1 (128 біт) 3)БС відсилає 128-бітове число рандом 4) МС –на основі КОМ128(хеш-функція) обчислює SRES(використовуючи RAND та Ki з SIM)—відправляє потім на базу 5)БС – порівнює,якщо співпало – автентифікацію пройдено. Алгоритм А5 А5 — это поточный алгоритм шифрования, используемый для обеспечения конфиденциальности передаваемых данных между телефоном и базовой станцией в европейской системе мобильной цифровой связи GSM (Group Special Mobile). Шифр основан на побитовом сложении по модулю два (булева операция XOR) генерируемой псевдослучайной последовательности и шифруемой информации. В A5 псевдослучайная последовательность реализуется на основе трёх линейных регистров сдвига с обратной связью. Регистры имеют длины 19, 22 и 23 бита соответственно. Сдвигами управляет специальная схема, организующая на каждом шаге смещение как минимум двух регистров, что приводит к их неравномерному движению. Последовательность формируется путём операции XOR над выходными битами регистров.

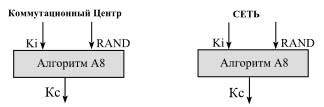

Регистр сдвига с линейной обратной связью, Управління ключами у GSM Ключ Кс до начала шифрования должен быть согласован мобильной станцией и сетью. Особенность стандарта GSM заключается в том, что ключ Кс вычисляется до начала шифрования во время процесса аутентификации. Затем Кс вводится в энергонезависимую память внутри SIM с тем, чтобы он хранился там даже после окончания сеанса связи. Этот ключ также хранится в сети и используется для шифрования.

Рис. 3. Блок-схема вычисления Кс

Злом А5. Злом A5/2

[править] Известные уязвимости С появлением данных о стандарте A5, начались попытки взлома алгоритма, а также поиска уязвимостей. Огромную роль оказали особенности стандарта, резко ослабляющие защиту, а именно:

На основе этих «дыр» в алгоритме, построены схемы взлома. [править] Известные атаки Ключом является сессионный ключ длиной 64 бита, номер кадра считается известным. Таким образом, сложность атаки основанной на прямом переборе равна 264. Первые обзоры шифра (работа Росса Андерсона) сразу выявили уязвимость алгоритма — из-за уменьшения эффективной длины ключа (зануление 10 бит) сложность упала до 245 (сразу на 6 порядков). Атака Андерсона основана на предположении о начальном заполнении коротких регистров и по выходным данным получения заполнения третьего. В 1997 году Йован Голич опубликовал результаты анализа А5. Он предложил способ определения первоначального заполнения регистров по известному отрезку гаммы длиной всего 64 бита. Этот отрезок получают из нулевых сообщений. Атака имеет среднюю сложность 240. В 1999 году Вагнеру и Голдбергу без труда удалось продемонстрировать, что для вскрытия системы, достаточно перебором определить начальное заполнение R4. Проверка осуществляется за счёт нулевых кадров. Сложность этой атаки равна 217, таким образом, на современном компьютере вскрытие шифра занимает несколько секунд. Алгоритми A3 та A8 А3 – алгоритм аутентификации, защищающий телефон от клонирования; А8 – алгоритм генерации сеансового ключа для потокового шифрования информации в канале связи между сотовым телефоном и базовой станцией после аутентификации; A5 – собственно алгоритм шифрования оцифрованной речи для обеспечения конфиденциальности переговоров. В GSM используются две основные разновидности алгоритма: A5/1 - "сильная" версия шифра для избранных стран и A5/2 - ослабленная для всех остальных. Мобильные станции (телефоны) снабжены смарт-картой, содержащей A3 и A8, а в самом телефоне имеется ASIC-чип с алгоритмом A5. Базовые станции также снабжены ASIC- чипом с A5 и "центром аутенитификации", использующим алгоритмы A3-A8 для идентификации мобильного абонента и генерации сеансового ключа.

Вся эта архитектура при надлежащем исполнении и качественных алгоритмах призвана гарантировать надежную аутентификацию пользователя, обеспечивая защиту мобильных станций от клонирования и прочих методов мошенничества, а также качественное шифрование конфиденциальных переговоров. Именно это и декларируется компаниями, успешно занимающимися подключению к GSM по всему миру и уже охватившими услугами связи около 1 миллиарда населения планеты. Алгоритм А3. Необходимо сразу отметить, что каждый отдельный оператор выбирает принцип действия алгоритма A3. Таким образом, A3 не является стандартизованным, а определяется оператором. Однако если оператор не хочет придумывать свой алгоритм A3, он может воспользоваться стандартной реализацией алгоритма. С помощью заложенной в SIM информации в результате взаимного обмена данными между подвижной станцией и сетью осуществляется полный цикл аутентификации и разрешается доступ абонента к сети. Процедура проверки сетью подлинности абонента реализуется следующим образом. Сеть передает случайный номер (RAND) на подвижную станцию. Подвижная станция определяет значение отклика (SRES), используя RAND, Ki и алгоритм A3: SRES = Ki [RAND]. Подвижная станция посылает вычисленное значение SRES в сеть, которая сверяет значение принятого SRES со значением SRES, вычисленным сетью. Если оба значения совпадают, подвижная станция может осуществлять передачу сообщений. В противном случае связь прерывается, и индикатор подвижной станции должен показать, что опознавание не состоялось. По причине секретности вычисление SRES происходит в рамках SIM. Несекретная информация (такая как Ki) не подвергается обработке в модуле SIM. Алгоритм А8. Для обеспечения секретности передаваемой по радиоканалу информации вводится следующий механизм защиты. Все конфиденциальные сообщения должны передаваться в режиме защиты информации. Алгоритм формирования ключей шифрования (А8) хранится в модуле SIM. После приема случайного номера RAND подвижная станция вычисляет, кроме отклика SRES, также и ключ шифрования (Кс), используя RAND, Ki и алгоритм А8: Кс = Ki [RAND]. Ключ шифрования Кс не передается по радиоканалу. Как подвижная станция, так и сеть вычисляют ключ шифрования, который используется другими подвижными абонентами. По причине секретности вычисление Кс происходит в SIM. Система защиты сетей GSM имеет серьезные недостатки на многих уровнях защиты, т.к. имеет бреши в различных частях сети оператора GSM. Саму схему нельзя признать удачной. Даже если применять стойкие алгоритмы шифрования, вся система все равно не защищена от различных «социальных» сценариев, например если злоумышленник работает в компании-операторе. Злом A3-A8(все, що знайшов..) Взлом A3-A8: слишком элементарен: достаточно прочитать описание и если не понятно все еще, то обратить внимание на факт,изменяя байты i+16,i+24 ввода COMP128 мы можем надеятся на коллизию в байтах i,i+8,i+16,i+24 после двух раундов шифрования. Парадокс дней рождения (если считать, что дни рождения распределены равномерно, то в группе из 24 человек с вероятностью 0,5 у двух человек празднования дней рождения совпадут) гарантирует это довольно быстро (так как всего 4 байта). Коллизия в втором раунде будет обнаруженна после выявления коллизия в общем выводе COMP128. И каждая коллизия может использоватся для изучения байт i,i+8 ключа на основе дифференционального анализа.

|

|||||||||

|

Последнее изменение этой страницы: 2016-08-06; просмотров: 332; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.191.93.201 (0.012 с.) |

[3]

[3]