Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Побудова підсистеми інформаційної безпеки та комерційні вимогиСодержание книги

Поиск на нашем сайте

Корпоративні інформаційні системи (КІС) відносяться до розподілених комп'ютерних систем, що здійснюють автоматизовану обробку інформації. При створенні або модернізації корпоративної мережі необхідно поклопотатися про створення або модернізацію підсистеми інформаційної безпеки (ПІБ) своєї КС. Поняття ПІБ включає весь комплекс засобів і заходів по захисту інформації в КС. Для успішного виконання поставленої задачі проектувальник ПІБ, перш за все, повинен чітко уявляти собі цю систему на найзагальнішому, концептуальному рівні з тим, щоб правильно визначити основні пріоритети її побудови і взаємозв'язок між її окремими компонентами. Побудова будь-якої КС починається з установки робочих станцій, отже, ПІБ КС починається із захисту саме цих об'єктів. Для цього можна використовувати відомі штатні засоби захисту операційних систем, антивірусні пакети, додаткові пристрої автентифікації користувача і засобу захисту робочих станцій від НСД, засоби шифрування прикладного рівня і т.д. На базі перерахованих засобів захисту інформації (СЗІ) будується перший рівень ПІБ КС – рівень захисту робочих станцій мережі (рис. 5).

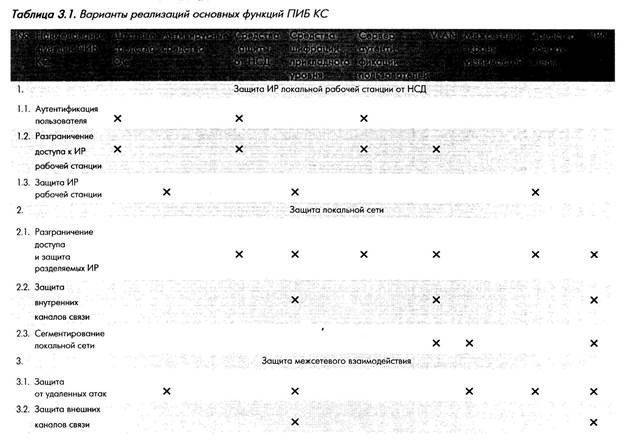

(рис. 5) Чотирьохрівнева модель підсистеми інформаційної безпеки На другому етапі розвитку КС (який на практиці часто відбувається одночасно з першим) окремі робочі станції об'єднуються в локальні мережі, встановлюються виділені сервери і звичайно організовується вихід з локальної мережі в Internet. На даному етапі в дію включаються СЗІ другого рівня – рівня захисту локальної мережі: - засоби безпеки мережевих ОС; - засоби розмежування доступу до тих, що розділяються ІР; - засоби захисту домену локальної мережі; - сервери автентифікації користувачів; - міжмережеві екрани (МЕ) і proxy-сервери; - засоби організації VLAN; - засоби виявлення атак і уразливостей захисту локальної мережі і т.д. Очевидно, СЗІ другого рівня набагато складніше технологічно, ніж СЗІ першого рівня, що, природно, відображається на їх вартості і трудомісткості установки і супроводу. Третій етап розвитку КС, який активно розвивається в даний час, полягає в об'єднанні локальних мереж декількох філіалів компанії в загальну корпоративну intranet-мережу на базі сучасних інформаційних технологій підтримки QoS (ATM, FR, DiffServ, MPLS і ін.), використовуючи як комунікаційне середовище відкриті мережі, включаючи, звичайно, Internet. При цьому безпека обміну інформацією через відкриті мережі забезпечується за рахунок застосування технологій захищених віртуальних мереж VPN, які і складають основу третього рівня ПІБ КІС. VPN-технології, як правило, достатньо глибоко інтегровані із засобами захисту інформації першого рівня (засоби автентифікації користувача і захисту від НСД) і другого рівня (міжмережеві екрани і мережеві ОС). Захищений VPN-канал може «доходити» не тільки до маршрутизаторів доступу і прикордонних МЕ, але і до конкретних серверів і робочих станцій локальної мережі, складаючи, таким чином, свого роду ―скелет‖ ПІБ КС. Четвертим етапом розвитку КС буде, мабуть, організація захищеного міжкорпоративного обміну інформацією (externet-мережі), який зажадає якісно нові технології забезпечення ІБ для роботи «всіх зі всіма», тобто, іншими словами, для формування системи електронного бізнесу (е-бізнесу). Як технологічна і методологічна основа для створення інфраструктури е-бізнесу найбільш вірогідним кандидатом є група технологій і методів, що дозволяють будувати системи управління публічними ключами і сертифікатами PKI. Відповідно, PKI є, швидше за все, останнім кількісним рівнем ПІБ КС. Процес побудови підсистеми інформаційної безпеки включає наступні етапи - експертиза захищеності корпоративної інформаційної системи; - розробка концепції і політики інформаційної безпеки компанії; - проектування корпоративної системи в захищеному виконанні; - поставка і введення в досвідчену експлуатацію засобів захисту; - супровід систем інформаційної безпеки; - модернізація і розвиток систем інформаційної безпеки. Розглянемо основні етапи побудови підсистеми інформаційної безпеки. На першому етапі проводиться експертиза захищеності існуючої або планованої до реалізації корпоративної системи, при цьому рекомендується спочатку провести чітку класифікацію існуючих інформаційних ресурсів компанії по ступеню їх конфіденційності. Тут навмисно не розглядається випадок, коли серед корпоративних інформаційних ресурсів (ІР) існує інформація, що становить державну таємницю або комерційну таємницю іншої компанії (материнської компанії, компанії-партнера, замовника і т.д.). Це особливий (і достатньо складний!) випадок, який необхідно розглядати окремо. В рамках будь-якої компанії цілком обгрунтованою є вимога про додання інформації – наприклад, фінансового відділу або відділу розробки – статусу конфіденційної, доступ до якої необхідно обмежити перш за все для співробітників самої компанії. Дана вимога актуальна з тієї причини, що згідно світовій статистиці абсолютна більшість (до 90%) випадків НСД до ІР КС походить саме з внутрішніх мереж. Цю задачу, як правило, можна вирішити як організаційними методами, так і технічними засобами, проте найефективнішим способом є застосування якогось комбінованого рішення. У останніх двох випадках, швидше за все, потрібно перегляд або переконфігурування топології існуючих локальних мереж або удосконалення (upgrade) мережевого устаткування, щоб з'явилася можливість чітко виділити ті сегменти КС, в яких обробляється конфіденційна інформація, а також обмежити число контрольованих точок взаємодії цих сегментів з рештою сегментів КС. Взаємодія з відкритими мережами робочих станцій і серверів цих сегментів, якщо воно необхідне, краще всього організувати не напряму, а через довірче середовище КС. На цьому етапі виконується аналіз можливих загроз КС і ризиків підключення організації до Internet. Аналіз ризиків підключення організації до Internet включає визначення вразливих місць, оцінку вірогідності реалізації загроз, матеріального збитку від їх здійснення, ризику від прояву загрози як твору вірогідності прояву загрози і витрат на її запобігання, необхідного і достатнього переліку заходів захисту. Існують спеціальні програмні пакети для автоматизації процесу аналізу ризиків. Однією з розробок в цій області є ПО Riskwatch for Physical Security Riskwatch Inc. для середовища Windows. Результат роботи пакету – список знайдених ризиків і можливих загроз для телекомунікаційного устаткування, комп'ютерної мережі і прикладних систем. Ця система може бути конфігурована так, щоб виявляти місця можливого проникнення в корпоративну мережу зловмисників, оцінювати можливість спричинення збитку службовцям організації, в якій функціонує дана мережа. Результати аналізу служать основою для виконання наступного етапу. На другому етапі формулюється концепція і політика інформаційної безпеки КС. Наявність в КС численних засобів захисту (міжмережевих екранів, VPN-шлюзів, VPN-клієнтів, систем автентифікації, контролю доступу за змістом і т.п.), розподілених по території, вимагає централізованого управління. Централізоване управління засобами безпеки має на увазі наявність єдиної глобальної ПБ. ПБ визначає особливості процесу захисту інформаційних ресурсів КС і деталізує за допомогою правил безпеки двох типів: - правила, що регламентують процедури доступу до інформаційних об'єктів, таким як сервери, робочі станції, канали зв'язку, бази даних, окремі файли, ресурси ОС. Ці правила звичайно оформляються у вигляді списків доступу (Access Lists), завантажуваних в пам'ять мережевих пристроїв – маршрутизаторів, робочих станцій, комутаторів, серверів, спеціалізованих захисних комплексів і т.п. Для реалізації правил безпеки цього типу розроблено достатньо багато інструментальних засобів (наприклад, спеціалізовані модулі мережевих операційних систем), контролюючих процес дотримання правил безпеки на призначеному для користувача рівні; - правила, пов'язані з аналізом вмісту мережевих пакетів і, відповідно, з настройкою засобів мережевого моніторингу і засобів виявлення вторгнень зловмисників. З технічної точки зору ця задача складніша і припускає залучення досить досконалих апаратних і програмних засобів захисту. На третьому етапі можна приступити безпосередньо до вибору технічних засобів, які в сукупності з організаційними заходами дозволили б успішно вирішувати поставлені перед підсистемою інформаційної безпеки задачі. Деяким орієнтиром при виконанні цього роду робіт може служити табл.1, де розглянуто (у першому наближенні) відповідність найпопулярніших СЗІ загальним вимогам по захисту корпоративних інформаційних систем (або функціональності ПІБ КС). Слід помітити, що наявність «хрестиків» в одному рядку таблиці щодо різних СЗІ зовсім не означає, що ці СЗІ повністю взаємозамінні. Наприклад, задачу захисту локальної мережі від атак ззовні (див. п. 3.1 табл.1) можуть вирішити (абсолютно по-різному) п'ять СЗІ, закриваючи, таким чином, певну частину «дір» в захисті локальної мережі.

Таблиця 1. Варіанти реалізації ПІБ КС Очевидно, що високу надійність ПІБ можна забезпечити лише шляхом застосування раціонального комплексного рішення, що на практиці, на жаль, не завжди можливо. Тому мистецтво проектувальника ПІБ на даному етапі полягає в тому, щоб «меншими засобами вирішити велику задачу». Загальною метою розробників мережевих систем безпеки є досягнення прозорості систем безпеки, що забезпечують безпеку без значного впливу на роботу мережі і користувачів, що не вимушують, відмовлятися від корисних мережевих послуг. При остаточному виборі СЗІ конкретного виробника, крім базових вимог до продукту (набір функціональності, відносна вартість необхідних функцій, сумісність з іншими СЗІ, умови технічної підтримки продукту виробником або дистриб'ютором і т.д.) необхідно надати увагу наступним двом критеріям: - швидкодія даного СЗІ; - наявність сертифікату відповідності. Вимога по швидкодії СЗІ відноситься, головним чином, до засобів захисту міжмережевої взаємодії (міжмережеві екрани, proxy-сервери, VPN-пристрої), оскільки саме тут, як правило, виникає жорстка вимога до швидкості обробки інформації. Перш за все, це відноситься до СЗІ, що застосовує методи криптографічного перетворення інформації (засоби шифрування прикладного рівня, VPN-пристрої і ін.), оскільки подібна обробка трафіку в реальному масштабі часу вимагає серйозних обчислювальних ресурсів, які необхідно заздалегідь оцінити. Наявність сертифікату відповідності на вибране СЗІ строго обов'язково, взагалі кажучи, тільки для державних установ, а також для тих недержавних установ, які використовують інформацію, віднесену державою (в рамках існуючого законодавства) до конфіденційної (секретної), наприклад, для установ, що працюють по державному замовленню, або що мають доступ до персональної інформації громадян або до відомостей про здобич і обробки стратегічної корисної копалини і т.д. Після того, як на основі вибраних організаційних і технічних вимог вдалося визначити круг необхідних СЗІ (СКЗІ), настає час етапу технічного проектування ПІБ і всіх добре відомих подальших етапів, що ведуть до введення готової системи в експлуатацію. При проектуванні ефективної підсистеми інформаційної безпеки слід також враховувати ряд загальних принципів забезпечення ІБ. До числа цих принципів відносяться наступні: - економічна ефективність – вартість засобів захисту повинна бути менше, ніж розміри можливого збитку; - мінімум привілеїв – кожен користувач повинен мати мінімальний набір привілеїв, необхідний для роботи; - простота – захист тим ефективніше, чим легше користувачу з нею працювати; - можливість відключати захист – при нормальному функціонуванні захист не повинен відключатися. Тільки в особливих випадках співробітник із спеціальними повноваженнями може відключити систему захисту; - відвертість проектування і функціонування механізмів захисту – спеціалісти, що мають відношення до системи захисту, повинні повністю уявляти собі принципи її функціонування і у разі виникнення скрутних ситуацій адекватно на них реагувати; - загальний контроль – будь-які виключення з безлічі контрольованих суб'єктів і об'єктів захисту знижують захищеність автоматизованого комплексу обробки інформації; - незалежність системи захисту від суб'єктів захисту – особи, що займалися розробкою системи захисту, не повинні бути в числі тих, кого ця система контролюватиме; - звітність і підконтрольність – система захисту повинна надавати докази коректності своєї роботи; - відповідальність – мається на увазі особиста відповідальність осіб, що займаються забезпеченням безпеки інформації; - ізоляція і розділення – об'єкти захисту доцільно розділяти на групи так, щоб порушення захисту в одній з груп не впливало на безпеку інших; - повнота і узгодженість – надійна система захисту повинна бути повністю специфікована, протестована і узгоджена; - параметризація – захист стає ефективнішим і гнучкішим, якщо вона допускає зміну своїх параметрів з боку адміністратора; - принцип ворожого оточення – система захисту повинна проектуватися з розрахунку на вороже оточення. Розробники повинні виходити з припущення, що користувачі мають якнайгірші наміри, скоюватимуть серйозні помилки і шукатимуть шляху обходу механізмів захисту; - залучення людини – найважливіші і критичніші рішення повинні ухвалюватися людиною; - відсутність зайвої інформації про наявність механізмів захисту – їх існування слід по можливості приховати від користувачів, робота яких повинна контролюватися. Етап супроводу підсистеми інформаційної безпеки КС, а також етап модернізації і розвитку підсистеми інформаційної безпеки КС здійснюються компанією – системним інтегратором відповідно до укладеного договору. Спроектувати і побудувати броньований автомобіль набагато складніше, ніж звичний. Тому ні у кого не виникає питань, чому перший стоїть у декілька разів дорожче за другий. Аналогічним чином, захищена КС повинна коштувати дорожче незахищеної, причому «кількість раз» – залежить як від вимог внутрішньо корпоративної ПБ, так і від спектру вживаних СЗІ. Проте на практиці слід прагнути до того, щоб вартість ПІБ не перевищувала 10-20% від вартості самій КС.

Висновок Якісний аналіз передбачає виявлення можливих видів ризику (ідентифікацію ризиків), загроз, які вони становлять, а також визначення факторів ризику, що чинять вплив на результати прийнятих рішень і виконуваних робіт. В цій курсовій роботі я розглянув визначення інформаційної безпеки, побачив, що воно є комплексним і багатозначним. Інформаційна безпека є невід’ємною складовою національної безпеки. Саме тому різні органи державної влади мають приділяти особливу увагу гарантуванню цієї безпеки, особливо в контексті неухильного руху розвинених суспільств (до яких активно, в силу нещодавніх політичних змін, намагається долучитися і наше суспільство) до всеохопної інформатизації всіх сфер їх життєдіяльності. Особливо це стосується правоохоронних органів та органів безпеки, які мають не лише протидіяти інформаційним атакам всередині держави та на міжнародному рівні, в контексті інформаційної війни, та й бути готовими до боротьби з новою категорією злочинів: кіберзлочинами — правопорушеннями в сфері інформаційних технологій. Також в цій роботі я торкнувся практичних аспектів інформаційної безпеки. Зокрема, розглянув небезпечні моменти використання мережі Інтернет на підприємствах, в організаціях, установах. Крім цього зачепив нові тенденції в розвитку систем безпечної передачі захищеної інформації, їх недоліки та переваги.

|

||||

|

Последнее изменение этой страницы: 2016-07-16; просмотров: 556; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.222.67.8 (0.013 с.) |