Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Возможные пути проникновения злоумышленниковСодержание книги

Поиск на нашем сайте

Таблица 1.7

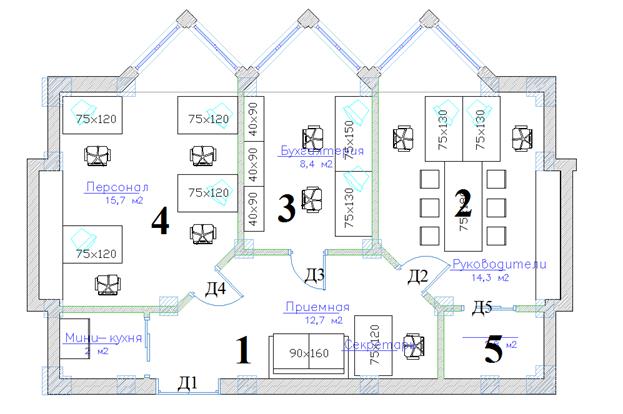

Рисунок 1.2. Схема объекта защиты Глава 2. Моделирование мероприятий инженерно-технической защиты информации на объекте. Мероприятия по технической защите информации можно условно разделить на три направления: пассивные, активные и комбинированные. Пассивная защита подразумевает обнаружение и локализацию источников и каналов утечки информации. Активная — создание помех, препятствующих съему информации. Комбинированная — сочетает в себе использование двух предыдущих направлений и является наиболее надежной. Однако пассивная и активная защиты уязвимы в некотором смысле. Например, при использовании исключительно пассивной защиты приходится проводить круглосуточный мониторинг, так как неизвестно, когда включаются средства съема, или теряется возможность использовать оборудование обнаружения при проведении деловой встречи. Активная защита может заметно осложнить жизнь людям, ведущим наблюдение за вами, а вы можете использовать ее вхолостую, не зная точно, есть ли наблюдение. Комбинированная защита позволяет устранить эти недостатки. На маршрутизаторе объекта, через который имеют выход в глобальную вычислительную сеть все ПЭВМ, необходимо настроить межсетевой экран. Также предполагается установка средств защиты, которые отражены в таблице 3.1. План технических мероприятий по активному скрытию объекта защиты Таблица 3.1

Модель защиты информации от утечки по техническим каналам с объекта защиты

Таблица 3.2

Номенклатура средств системы охранной и пожарной сигнализации Таблица 3.4

Рисунок 3.1.Размещение средств системы охранной и пожарной сигнализации на объекте защиты

Глава 3. Оценка эффективности и возможностей средств защиты информации.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-07-16; просмотров: 1132; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.16.255.54 (0.009 с.) |