Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Технологии организации коммуникационной инфраструктурыСодержание книги

Поиск на нашем сайте

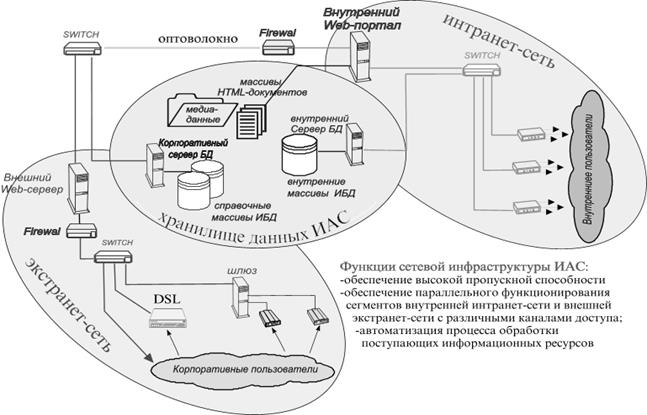

К ним относятся: -технологии удаленного доступа; -технологии зонирования (сегментирования) сетей; -технологии виртуальных частных сетей. Использование на практике технологий удаленного доступа как средства ЗИ позволяет, прежде всего, обеспечить отсутствие физического доступа пользователей как в помещения, в которых установлены ТС обработки защищаемой информации, так и к самим ТС. Необходимость взаимодействия пользователей с КС через созданные для этого коммуникационные каналы позволяет накладывать различные ограничения, не влияющие на эффективность КС, но затрудняющие их несанкционированное использование. Вариантами данной технологии являются системы удаленных терминалов, локальные, корпоративные и глобальные сети, различные сети связи. При наличии необходимости физически разделить некую корпоративную сетевую инфраструктуру по признаку структурной принадлежности или степени конфиденциальности циркулирующей информации без нарушения логической целостности сетей используют технологии их зонирования (сегментирования). Для реализации данных технологий используются различные технические средства (коммутаторы, маршрутизаторы, гальванические развязки...) и программные системы (брандмауэры, шлюзы, разделители протоколов...). Пример подобной сегментированной сети приведен на рис. 39.

Рис. 39. Пример построения сегментированной сети Концептуальными реализациями технологии зонирования являются сети типов интранет и экстранет. Интранет является (как правило) узкокорпоративной сетью одной организации в одном или нескольких зданиях. Экстранет предполагает подключение к сети и работе в ней внешних по отношению к базовой организации пользователей. На рис.40 приведена концептуальная схема гетерогенной сети с сегментами экстранет, интранет и информационных ресурсов корпоративного использования.

Рис. 40. Концептуальная схема гетерогенной сети Технологии VPN (virtual private network - виртуальная частная сеть) позволяют эффективно решать задачи территориального расширения корпоративных сетей, подключения к ним удаленных пользователей, объединения партнеров и т.п. Технология VPN обеспечивает связь между сетями, а также между удаленным пользователем и корпоративной сетью с помощью защищенного канала (тоннеля), "проложенного" в общедоступной сети типа Интернет. Данные, передаваемые по виртуальной частной сети, упаковываются в зашифрованные IP-пакеты. Виртуальная частная сеть может быть развернута на базе Интернет или построена на инфраструктуре других транспортных сетей: IP, Frame Relay или ATM.

Технологические решения различных производителей на базе VPN очень разнообразны: от интегрированных многофункциональных и специализированных устройств до чисто программных продуктов: -Интегрированные VPN-решения включают функции межсетевого экрана, маршрутизации и коммутации. Главное преимущество такого подхода состоит в централизации управления компонентами и снижении расходов на сетевое оборудование, когда все функции сосредоточены в одном устройстве. При этом следует отметить, что чем больше функций исполняется одним устройством, тем чаще становятся заметными потери в производительности. -Специализированные VPN-системы обеспечивают более высокую производительность, так как шифрование в них осуществляется специализированными микросхемами (объем вычислений, которые необходимо выполнить при обработке VPN-пакета, в 50-100 раз превышает тот, который требуется для обработки обычного пакета). Специализированные VPN-устройства обеспечивают также более высокий уровень безопасности. -Программные VPN-решения уступают по производительности специализированным устройствам, однако обладают достаточной мощностью для реализации VPN-сетей. При создании модемного соединения даже у мобильного компьютера хватает вычислительной мощности. Существуют четыре основных протокола, используемых для создания VPN-сети: -РРТР (Point-to-Point Tunneling Protocol – тоннельный протокол "точка-точка"); -L2F (Layer 2 Forwarding – протокол продвижения пакетов на втором уровне); -L2TP (Layer 2 Tunneling Protocol - тоннельный протокол второго уровня); -IPSec (IP Security Protocol - протокол шифрования IP-пакетов). Существует также несколько типов физических реализации VPN-технологий, каждая из которых характиризуется определенным набором функциональных требований. Можно выделить три основных вида архитектуры применения VPN-продуктов: а) Intranet VPN - создание VPN-ceтей между внутренними корпоративными отделами и удаленными филиалами, для нее характерны:

-применение мощных криптографических протоколов шифрования данных для защиты конфиденциальной информации; -надежность функционирования при выполнении критических приложений, таких, как системы автоматизированной продажи и системы управления базами данных; - гибкость управления для более эффективного размещения быстро возрастающего количества новых пользователей, новых офисов и новых программных приложений. б) Remote Access VPN - создание VPN-сетей, объединяющих корпоративную сеть и удаленных или мобильных служащих. Ее свойства: -мощная система установления подлинности удаленных и мобильных пользователей, которая должна с максимальной точностью и эффективностью провести процедуру аутентификации; -эффективная система централизованного управления для обеспечения высокой степени гибкости при увеличении количества пользователей, работающих с VPN; в) Extranet VPN - создание VPN-ceтей, объединяющих корпорацию с ее стратегическими партнерами, клиентами и поставщиками. Для нее используются стандартизированные VPN-продукты, гарантирующие способность к взаимодействию с различными VPN-решениями, которые деловые партнеры могли бы применять в своих сетях. Преимуществами использования VPN-продуктов являются: -независимость от криптографии - возможность подключения модулей криптографии от третьих производителей, что позволяет их использовать в любой стране мира в соответствии с принятыми национальными стандартами; -масштабируемость продуктов позволяет подбирать оптимальное по стоимости и надежности решение с возможностью постепенного наращивания мощности системы защиты; -наличие открытых интерфейсов для интеграции с другими программными системами и бизнес-приложениями; -гибкость установки и настройки позволяет внедрить систему безопасности, не меняя сетевой конфигурации корпоративной сети; -экономичность - при использовании VPN-продуктов не требуются специальные каналы для передачи конфиденциальной информации; -поддержка международных стандартов, совместимость продуктов с продуктами RSA, Baltimore, Entrust, VeriSign, SSH, Siemens, Microsoft и др.

|

||||||

|

Последнее изменение этой страницы: 2016-04-26; просмотров: 371; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.141.19.115 (0.01 с.) |