Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

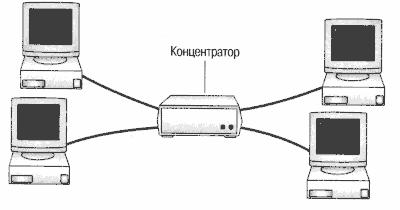

Предложения по нейтрализации угроз В ооо «партнерские технологии» ⇐ ПредыдущаяСтр 4 из 4 При построении системы защиты необходимо учитывать все каналы утечки информации. Всегда следует помнить, что злоумышленник не обязательно может получить весь объем конфиденциальной информации, используя только какой-либо один канал. Следовательно, нужно обеспечивать блокирование каналов утечки комплексно.[25] Для того чтобы предотвратить утечку информации по оптическим каналам необходимо использовать ряд организационных мер: · На время проведения конфиденциальных совещаний, а также переговоров с клиентами жалюзи должны закрываться; · При приёме посетителей на столе не должно находиться конфиденциальных документов, если в этом нет необходимости; · Монитор не должен быть развёрнут экраном к окну; · Во время проведения конфиденциальных совещаний дверь должна быть плотно закрыта. Так же возможно поставить около двери доверенного сотрудника компании, например, секретаря. Необходимо усовершенствовать систему ответственности для персонала, чтобы пресечь разглашение конфиденциальной информации сотрудниками. Рекомендуется провести сегментирование сети для упрощения управления защитой. Например, доверенным пользователям в каждом сегменте можно дать полномочия определять и реализовывать правила и процедуры безопасности, в то время как администратор сохраняет контроль над коммуникациями между сегментами. Ограничение доступа пользователя данным сегментом не решает все проблемы информационной безопасности, но позволяет свести их к минимуму.[26] Для отслеживания посещений рекомендуется использовать журнал учета для записи всех посетителей, а так же разработать пропускную систему с использованием магнитных ключей для сотрудников ООО «Партнерские технологии». Для повышения надежности сети рекомендуется изменить топологию «шина» на топологию «звезда». В сетях с топологией «звезда» подключение кабеля и управление конфигурацией сети централизованны (Рисунок 2). Если из строя выйдет один компьютер (или кабель, соединяющий его с концентратором), то лишь этот компьютер не сможет передавать или принимать данные по сети. На остальные компьютеры в сети это не повлияет.

Рисунок 2 – Топология сети «звезда» Для обеспечения целостности и конфиденциальности информации необходимо регулярно обновлять антивирусные базы. Помимо этого, учитывая, что ООО «Партнерские технологии» находится в сейсмоактивной зоне, рекомендуется использовать корпуса серверов в сейсмоустойчивом исполнении. Таким образом, можно говорить о том, что организация должна провести ряд мер для усовершенствования защиты своей информации. Это позволит усовершенствовать существующую систему защиты и уменьшить влияние различных угроз. Заключение Для выбора оптимальных средств обеспечения информационной безопасности в организации был проведен анализ угроз безопасности организации. Проведена оценка эффективности существующей системы безопасности. Существующая система безопасности в ООО «Партнерские технологии» нуждается в доработке. Чтобы обеспечить наиболее полную защиту, необходимо обратить внимание на наиболее уязвимые места организации: контрольно-пропускной пункт, принадлежность к сейсмоактивной зоне, топологию сети, антивирусную защиту, дисциплину сотрудников. Система безопасности организации будет эффективной только в случае комплексного подхода к обеспечению безопасности и устранению различных каналов утечки информации.

Библиографический список 1. Закон РФ «Об участии в международном информационном обмене» a. (утратил силу в 2006 году в связи с вступлением в силу 149-фз) 2. Гражданский кодекс РФ (ГК РФ) от 30.11.1994 N 51-ФЗ ст.139 (Утратила силу с 1 января 2008 года. - Федеральный закон от 18.12.2006 N 231-ФЗ) 3. Афонин И.В. Управление развитием предприятия: Стратегический менеджмент, инновации, инвестиции, цены: Учебное пособие М.: Издательско-торговая корпорация "Дашков и Ко", 2002. - 380с. 4. Бендиков М.А. Экономическая безопасность промышленного предприятия в условиях кризисного развития // Менеджмент в России и за рубежом, 2000 -№2 5. Бизнес-планирование: Учебник / Под ред. В. М. Попова и С. И. Ляпунова. - М.: Финансы и статистика, 2002. - 672 с. 6. Вихорев С., Кобцев Р. Как определить источники угроз.//Открытые системы. – 2006. - №07-08.- С.43. 7. Галатенко В.А. Основы информационной безопасности. - ИНТУИТ. РУ "Интернет-университет Информационных Технологий", 2006. - 208 с. 8. Гафнер В. В. Информационная безопасность: учеб. - Ростов н/Д: Феникс, 2010. - 324 с. 9. Драга А.А. Обеспечение безопасности предпринимательской деятельности. - М.: Издательство МГТУ им. Н. Э. Баумана.2004.- 304 с. 10. Емельянова Н.З., Партыка Т.А., Попов И. Основы построения автоматизированных информационных систем: учебное пособие для студ. СПО. М.: Форум; Инфра-М, 2009. 416 с. 11. Защита информации. Конфидиент: Информационно-методический журнал. - М.: Конфидиент, 2002, №43. 12. Люкшинов А.Н. Стратегический менеджмент: Учебное пособ. для вузов М.: ЮНИТИ- ДАНА, 2000. - 375 с. 13. Макаренко С. И. Информационная безопасность. Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. - 372 с. 14. Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации. Учеб. Пособие для вузов.- М.: Горячая линия-Телеком, 2004. - 89 с. 15. Мельников В. П. Информационная безопасность и защита информации: учебное пособие для студ. высш. учеб. Заведений. - Издательский центр Академия, 2008. - 332 с. 16. Мур А., Хиарнден К. Руководство по безопасности бизнеса: Практическое пособие по управлению рисками. - М.: Информационно-издательский дом «Филинъ», 1998. - 328 с. 17. Некрасова М. Наша служба безопасна...// БОСС, 2003 - №8 18. Нестеров С.А. Информационная безопасность и защита информации: учеб. пособие/ С. А.Нестеров. – СПб.: Изд-во Политехн. ун-та, 2009. – 126 с 19. Олифер В.Г., Олифер Н.А.,Компьютерные сети. Принципы, тех-нологии, протоколы, 2-е изд., СПб, Питер-пресс, 2006. 54 с. 20. Основы информационной безопасности. Белов Е.Б, Лось В.П. и др. - М.: Горячая линия - Телеком, 2006. - 544 с. 21. Петраков А.В. Основы практической защиты информации. 3-е изд. Учебное пособие – М.: Радио и связь, 2007.43 с. 22. Петренко С.А., Курбатов В.А. Политики информационной безопасности. - М.: Компания АйТи, 2006. - 400 с. 23. Скиба В. Ю., Курбатов В. А. Руководство по защите от внутренних угроз информационной безопасности, СпБ, Питер, 2008. 65 с 24. Судоплатов А.П., Лекарев С.В. Безопасность предпринимательской деятельности: Практическое пособие. - М.: ОЛМА-ПРЕСС, 2001.-382 с. 25. Трояновский В. М. Математическое моделирование в менеджменте. Учебное пособие. 2-е изд., испр. и доп. - М:. Издательство РДЛ, 2000. - 256с. 26. Управление организацией: Учебник / Под ред. А.Г. Поршнева, З.П. Румянцевой, Н.А. Саломатина. 2-е изд., перераб. и доп. - М.: ИНФРА-М, 1998. - 305 с. 27. Фатхутдинов Р.А. Стратегический менеджмент: Уч-к для вузов. - М.: ЗАО "Бизнес-школа","Интел-Синтез", 2003 – 416 28. Черкасов В.Н. Бизнес и безопасность. Комплексный подход. - М.: Армада-пресс, 2001. - 384 с. 29. Экономика и организация безопасности хозяйствующих субъектов: Учебник. Под редакцией В.С. Гусева. - СПб.: ИД «Очарованный странник», 2001. -256 с. 30. Экономическая стратегия фирм. Под редакцией Н.Н. Градова. - СПб.: Спецлитература, 1995. - 400 с. 31. Ярочкин В.И. Безопасность информационных систем. - М.: Ось-89, 1996. - 137 с. 32. Ярочкин В.И. Предприниматель и безопасность. - М.: Ось-89, 1994. - 230 с. 33. Ярочкин В.И. Служба безопасности коммерческого предприятия. - М.: Ось-89, 1995. - 300 с. 34. Ярочкин В.И., Бузанова Я.Н. Недобросовестная конкуренция. - М.: Ось-89, 2000. - 245 с. 35. Ярочкин В.И. Информационная безопасность. - М.:Академический Проект, 2008. - 544.

[1] Закон РФ «Об участии в международном информационном обмене»(утратил силу в 2006 году в связи с вступлением в силу 149-фз) [2] Ярочкин В.И. Безопасность информационных систем. - М.: Ось-89, 1996. -с.31 [3] Основы информационной безопасности. Белов Е.Б, Лось В.П. и др. - М.: Горячая линия - Телеком, 2006. - 56 с.

[4] Ярочкин В.И. Безопасность информационных систем. - М.: Ось-89, 1996. с.45 [5] Гражданский кодекс РФ (ГК РФ) от 30.11.1994 N 51-ФЗ ст.139 (Утратила силу с 1 января 2008 года. - Федеральный закон от 18.12.2006 N 231-ФЗ) [6] В.П. Мельников, С.А. Клейменов, А.М. Петраков. Информационная безопасность и защита информации. – М.: Академия, 2008. с. 61. [7] Черкасов В.Н. Бизнес и безопасность. Комплексный подход. - М.: Армада-пресс, 2001. - 121 с. [8] В.П. Мельников, С.А. Клейменов, А.М. Петраков. Информационная безопасность и защита информации. – М.: Академия, 2008. с. 64. [9] Драга А.А. Обеспечение безопасности предпринимательской деятельности. - М.: Издательство МГТУ им. Н. Э. Баумана. 2004. - 304 с [10] Макаренко С. И. Информационная безопасность. Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. с.65 [11] Галатенко В.А. Основы информационной безопасности. - ИНТУИТ. РУ "Интернет-университет Информационных Технологий", 2006. - 112 с. [12] Защита информации. Конфидиент: Информационно-методический журнал. - М.: Конфидиент, 2002, №43 [13] Нестеров С. А. Информационная безопасность и защита информации: учеб. пособие/ С. А. Нестеров. – СПб.: Изд-во Политехн. ун-та, 2009. –с.35 [14] Галатенко В.А. Основы информационной безопасности. - ИНТУИТ. РУ "Интернет-университет Информационных Технологий", 2006. – с. 122 [15] А.А. Хорев «Способы и средства защиты информации» с.25 [16] Корнюшин П.Н., Костерин С.С. «Информационная безопасность» с.26 [17] Скиба В. Ю., Курбатов В. А. Руководство по защите от внутренних угроз информационной безопасности, СпБ, Питер, 2008. – 69 с. [18] Нестеров С. А. Информационная безопасность и защита информации: учеб. пособие/ С. А.Нестеров. – СПб.: Изд-во Политехн. ун-та, 2009. – с. 121 [19] Абалмазов Э. И. «Методы и инженерно-технические средства противодействия информационным угрозам» стр. 57 [20] Ярочкин В.И. «Информационная безопасность» стр.25 [21] Олифер В.Г., Олифер Н.А.,Компьютерные сети. Принципы, технологии, протоколы, 2-е изд., СПб, Питер-пресс, 2006. 48 с.

[22] Петраков А.В. Основы практической защиты информации. 3-е изд. Учебное пособие – М.: Радио и связь, 2007.43 с. 154 [23] Бизнес-планирование: Учебник / Под ред. В. М. Попова и С. И. Ляпунова. - М.: Финансы и статистика, 2002. – 125 с. [24] Гафнер В. В. Информационная безопасность: учеб. - Ростов н/Д: Феникс, 2010. – 114 с. [25] Черкасов В.Н. Бизнес и безопасность. Комплексный подход. - М.: Армада-пресс, 2001. – 96 с. [26] Макаренко С. И. Информационная безопасность. Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. – 79 с.

|

||

|

Последнее изменение этой страницы: 2016-04-26; просмотров: 217; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 13.59.9.236 (0.003 с.) |