Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Коммуникационное оборудование сетей.Содержание книги

Поиск на нашем сайте

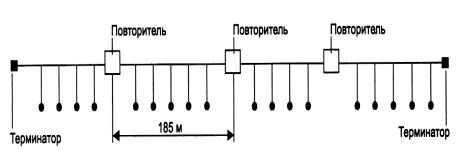

Повторитель (repeater) – простейшее из коммуникационных устройств. Повторитель передает сигналы, приходящие из одного сегмента сети, в другие ее сегменты. Повторитель позволяет преодолеть ограничения на длину линий связи за счет улучшения качества передаваемого сигнала - восстановления его мощности и амплитуды, улучшения фронтов и т. п. Используется для физического соединения различных сегментов кабеля локальной сети с целью увеличения общей длины сети.

Повторитель позволяет увеличить длину сети Ethernet

Концентратор (Hub) – устройство, которое позволяет присоединить к себе несколько рабочих станций. Точка подключения к концентратору называется портом. Устройство может иметь 5, 8, 12, 16, 24, 32 порта. Концентратор передает полученный кадр данных на все свои порты. Концентраторы могут подключаться каскадом.

Использование концентраторов в локальных сетях

Коммутатор (Switch) – устройство, которое позволяет сегментировать сеть, т. е. отделять одну часть сети от другой. В разных сегментах сети можно устанавливать разные скорости обмена.

Мост (Bridge) – устройство (программно-аппаратное средство), позволяющее соединять между собой отдельные сети в более сложные распределенные системы. Мост обеспечивает соединение двух сетей одного или разных типов, когда технические ограничения (например, на длину соединительного кабеля) не позволяют создать сеть большего размера.

Мосты могут быть внутренними и внешними. Внутренний мост соединяет локальные сети посредством сетевых плат, подключаемых к файловому серверу. Внешний мост – специальный компьютер с двумя сетевыми платами от двух разнотипных ЛВС.

Маршрутизатор (Router) – компьютер, который используется для соединения двух и более сетей, работающих по одному протоколу обмена. С помощью специального ПО передает пакеты из одной сети в другую, основываясь на адресе сети назначения и направляя данные по оптимально выбранному маршруту.

Шлюз (Gateway) – устройство, которое позволяет соединять между собой отдельные сети, работающие по разным протоколам обмена. Под шлюзом обычно подразумевается программный процесс соединения двух различных стеков протоколов для определенного приложения (например, электронной почты или передачи файлов).

Ресурсы глобальной сети.

Ресурсы Интернет Электронная почта Специальные почтовые серверы получают сообщения от клиентов и пересылают их по цепочке к почтовым серверам адресатов, где эти сообщения накапливаются. При установлении соединения между адресатом и его почтовым сервером происходит автоматическая передача поступивших сообщений на компьютер адресата. Почтовая служба основана на двух прикладных протоколах: — SMTP (Simpl Mail Transfer Protocol) – протокол передачи; — POP3 (Post Office Protocol Version 3) – протокол приема.

Telnet – работа с удаленным компьютером, т.е. установив связь с нужным компьютером, можно пользоваться его ресурсами. FTP (File Transfer Protocol) – протокол передачи файлов. Дает возможность получать файлы программного обеспечения с FTP-сервера. Gopher – служба доступа к информации с помощью иерархических каталогов. Серверы этого ресурса позволяют получать текстовую и мультимедийную информацию. Usenet новости – телеконференции, которые осуществляются по протоколу передачи NNTP (Net News Transfer Protocol). Серверы новостей отправляют электронные сообщения по определенной тематике. Каждый пользователь может направить в ту или иную группу новостей собственное сообщение, которое прочтут абоненты сервера новостей, подписанные на эту группу. IRC (Internet Relay Chat) – предоставляет возможность пользователям Интернета участвовать в чатах в режиме реального времени. WWW (World Wide Web) – всемирная паутина, обеспечивающая доступ к гипертекстовым документам, написанным на языке HTML (Hyper Text Marker Language – язык гипертекста). Для получения данных с Web-сервера необходима специальная программа-клиент (браузер), например, Internet Explorer, Netscape Navigator, Google Chrome и др. Адрес информации задается с помощью URL (Uniform resource locator – унифицированный локатор ресурсов), который состоит из трех частей: ¢ протокол передачи – HTTP (Hyper Text Transfer Protocol); ¢ имя сервера; ¢ путь до файла. Например: http://www.ustu.ru/cnit/rcnit/mail.htm

Способы защиты информации.

Защита информации связана с предотвращением несанкционированного доступа посторонних лиц либо программ к защищаемой информации и программам.

Методы защиты. Резервное копирование Защищает данные и программы от появления ошибок и стирания во время отказов, возникающих в информационной системе или сети. Для резервного копирования необходимо часто снимать копии файлов. Существуют три способа резервного копирования: ¢ случайный; ¢ систематический (через определенные промежутки времени); ¢ многоступенчатый (создается до трех поколений копий).

Методы защиты. Конфиденциальность Это метод обеспечения секретности сведений государственной и предпринимательской деятельности. Задачей конфиденциальности является такая организация работы систем и сетей, при которой доступ к данным и программам разрешается только тем пользователям и программам, которые имеют на это необходимые полномочия. Методы защиты. Дополнение данных Добавление случайных символов - в результате данные могут быть понятны только ограниченному кругу пользователей. Криптография Способ изменения кодов программ и данных с целью сделать их непонятными для непосвященных.

Методы защиты. Идентификация Отождествление анализируемого объекта с одним из известных. Виды идентификаторов

Виды идентификаторов. Электронная цифровая подпись (ЭЦП) Реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи. ЭЦП позволяет: 1) идентифицировать лицо, подписавшее документ; 2) установить отсутствие искажения информации в электронном документе (наличие изменений в документе после подписи ).

Методы защиты. Аутентификация Возникает в результате проведения идентификации, представляет собой установление подлинности обращающегося к информационному ресурсу пользователя либо программы. Выполняется два вида аутентификации: 1) источника; 2) потребителя.

Методы защиты. Верификация Процедура проведения анализа с целью определить подлинность имени объекта.

Понятие целостности информации Сохранение информации в том виде, в котором она была подготовлена авторами.

Методы защиты. Экранирование Преобразование данных, обеспечивающее защиту целостности.

|

||||

|

Последнее изменение этой страницы: 2016-04-19; просмотров: 889; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.119.162.226 (0.006 с.) |