Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Задачи и классификация методов и средств инженерно-технической

Защиты информации Под инженерно-технической защитой понимается совокупность специальных мер, персонала, технических средств, направленных на предотвращение разглашения, утечки и несанкционированного доступа и других форм незаконного вмешательства в информационные ресурсы и информационные технологи, принадлежащие физическому или юридическому лицу. По функциональному назначению средства инженерно-технической защиты можно разделить на следующие группы: — Технические средства передачи, обработки, хранения и отображения информации ограниченного доступа (ТСПИ). В ряде случаев ТСПИ рассматривают самостоятельно и не включая в состав средств инженерно-технической защиты. — Физические средства. Они включают различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объект информационной безопасности, к материальным носителям конфиденциальной информации и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий. — Аппаратные средства. Сюда входят приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. Основная задача аппаратных средств – обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности. В настоящем подразделе рассматриваются две последние группы средств инженерно-технической защиты, при этом ракурс их рассмотрения иной по сравнению с подразделом 1.7. Инженерно-техническая зашита информации решает следующие задачи: ■ предотвращение проникновения злоумышленника к источникам информации в целях ее уничтожения, хищения или изменения; ■ защита носителей информации от уничтожения в результате воздействия стихийных сил, и прежде всего пожара и воды (пены) при его тушении; ■ предотвращение утечки информации по различным техническим каналам. Инженерно-техническая защита информации представляет собой достаточно быстро развивающуюся область науки и техники на стыке теории систем, физики, оптики, акустики, радиоэлектроники, радиотехники, электро- и радиоизмерений и других дисциплин. Круг вопросов, которыми вынуждена заниматься инженерно-техническая защита, широк и обусловлен многообразием источников и носителей информации, способов и средств ее добывания, а следовательно, и защиты.

Для обеспечения эффективной инженерно-технической защиты информации необходимо определить: ■ что защищать техническими средствами в конкретной организации, здании, помещении; ■ каким угрозам подвергается защищаемая информация со стороны злоумышленников и их технических средств; ■ какие способы и средства целесообразно применять для обеспечения безопасности информации с учетом как величины угрозы, так и затрат на ее предотвращение; ■ как организовать и реализовать техническую защиту информации в организации. Так как органам безопасности, занимающимся защитой информации, противостоит разведка с мощным аппаратом и средствами, находящимися на острие научно-технического прогресса, то возможности способов и средств защиты не должны, по крайней мере, уступать возможностям разведки. Исходя их этих исходных положений, в основу защиты должны быть положены следующие принципы: ■ непрерывность защиты информации, характеризующая постоянную готовность системы защиты к отражению угроз безопасности информации в любое время; ■ активность, предусматривающая прогнозирование действий злоумышленника, разработку и реализацию опережающих мер по защите; ■ скрытность, исключающая ознакомление посторонних лиц со средствами и технологией защиты информации; ■ целеустремленность, предполагающая сосредоточение усилий по предотвращению угроз наиболее ценной информации; ■ комплексное использование различных способов и средств защиты информации, позволяющее компенсировать недостатки одних достоинствами других. В общем случае защита информации техническими средствами обеспечивается в следующих вариантах:

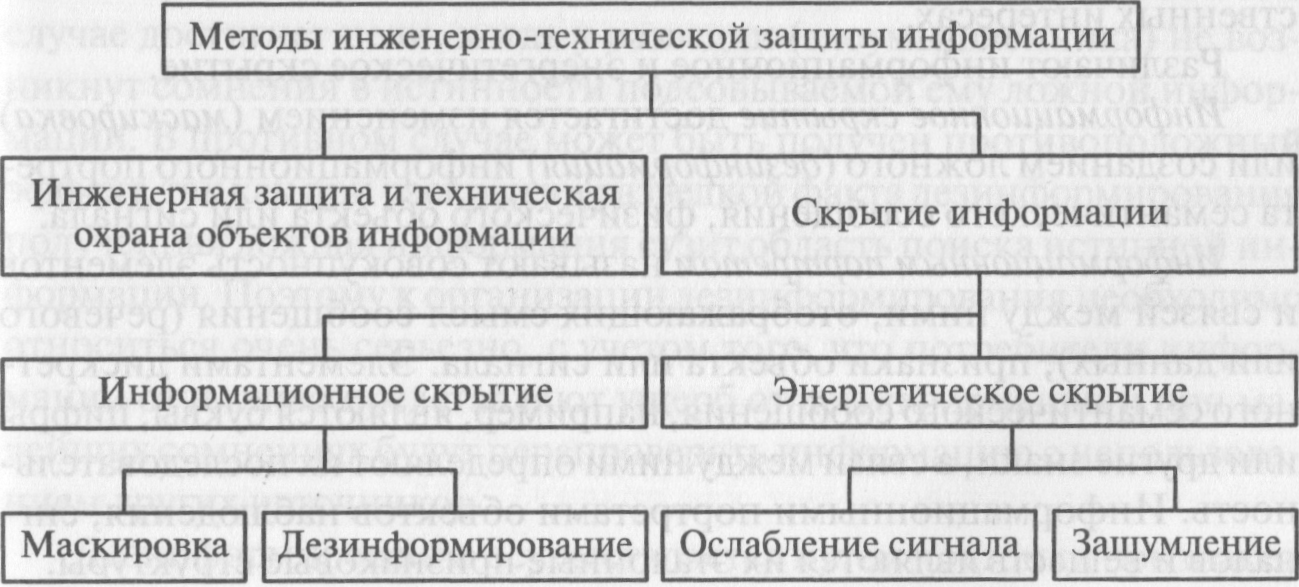

Эти варианты реализуют следующие методы защиты: ü воспрепятствование непосредственному проникновению злоумышленника к источнику информации с помощью инженерных конструкций и технических средств охраны; ü скрытие достоверной информации; ü «подсовывание» злоумышленнику ложной информации. Классификация методов инженерно-технической защиты представлена на рис. 2.33.

Рис. 2.33. Классификация методов инженерно-технической защиты информации

Применение инженерных конструкций и охрана – наиболее древний метод защиты людей и материальных ценностей. Способы защиты на основе инженерных конструкций в сочетании с техническими средствами охраны также распространены в настоящее время. Они объединены в блоке рис. 2.33, названном «Инженерная зашита и техническая охрана объектов информатизации (ИЗТООИ)». Основной задачей ИЗТООИ является недопущение (предотвращение) непосредственного контакта злоумышленника или сил природы с объектами защиты. Под объектами защиты понимаются как люди и материальные ценности, так и носители информации, локализованные в пространстве. К таким носителям относятся бумага, машинные носители, фото- и кинопленка, продукция, материалы и т.д., т.е. все, что имеет четкие размеры и вес. Носители информации в виде электромагнитных и акустических полей, электрического тока не имеют четких границ, и для защиты информации на этих носителях методы ИЗТООИ неприемлемы – поле с информацией нельзя хранить, например, в сейфе. Для защиты информации на таких носителях применяют методы скрытия информации (см.ниже). В основе системы защиты и охраны объекта, ее информации и организации функционирования лежит принцип создания последовательных рубежей, в которых угрозы должны быть своевременно обнаружены, а их распространению будут препятствовать надежные преграды. Такие рубежи (или зоны безопасности) должны располагаться последовательно – от забора вокруг территории защищаемого объекта до главного, особо важного помещения, такого, как хранилище ценностей и информации. Чем сложнее и надежнее защита каждой зоны безопасности, тем больше времени потребуется на ее преодоление и тем больше вероятность того, что расположенные в зонах средства обнаружения угроз подадут сигнал тревоги, а, следовательно, у сотрудников охраны останется больше времени для преодоления причин тревоги и организации эффективного отражения и ликвидации угрозы. Основу планировки и оборудования зон безопасности составляет принцип равнопрочности их границ. Действительно, если при оборудовании периметра здания на одном из окон первого этажа не будет металлической решетки или ее конструкция ненадежна, то прочность и надежность других решеток окон этого этажа не имеют никакого значения – зона будет достаточно легко и быстро преодолена злоумышленником через незащищенное (или слабозащищенное) окно. Следовательно, границы зон безопасности не должны иметь незащищенных участков.

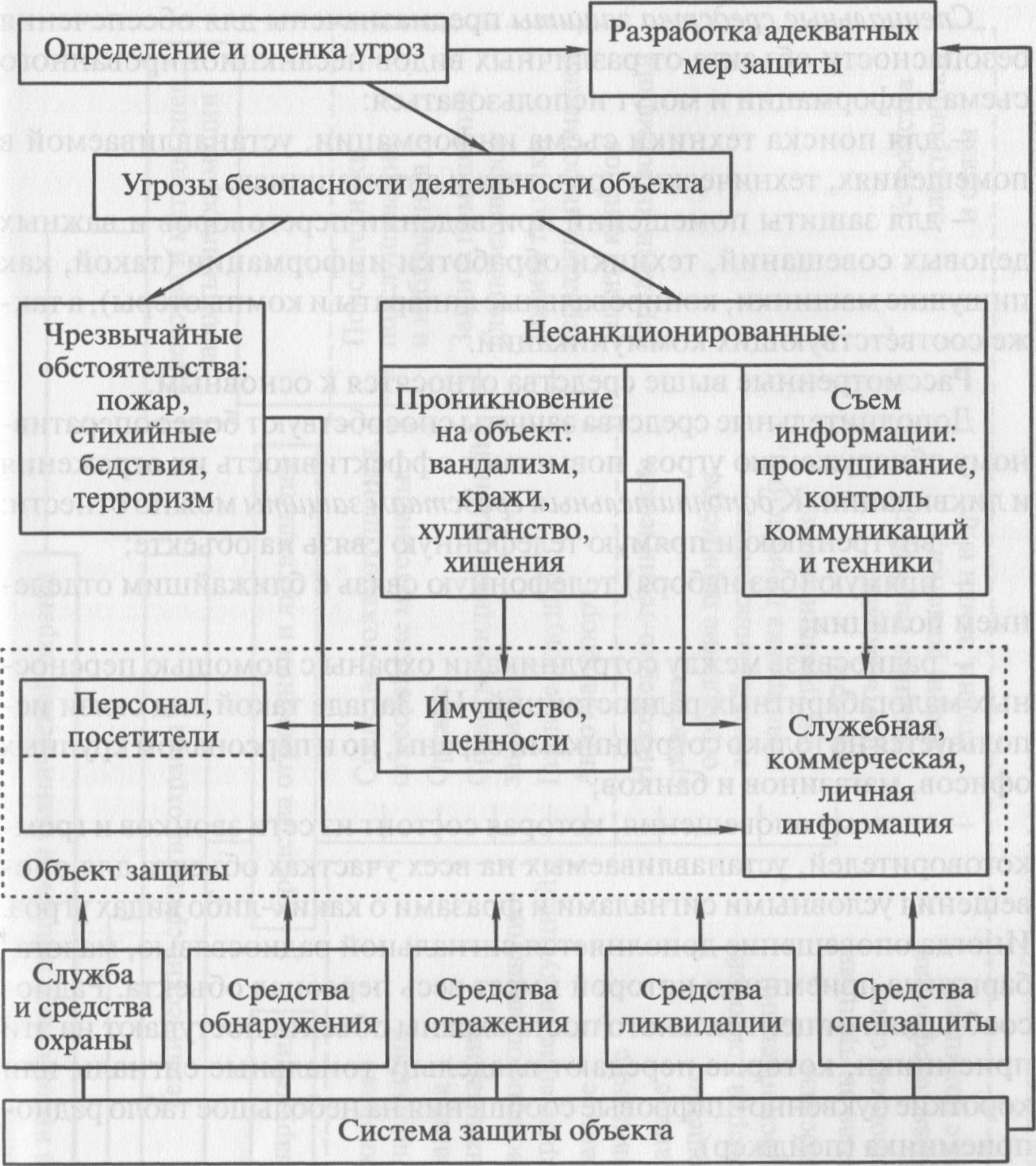

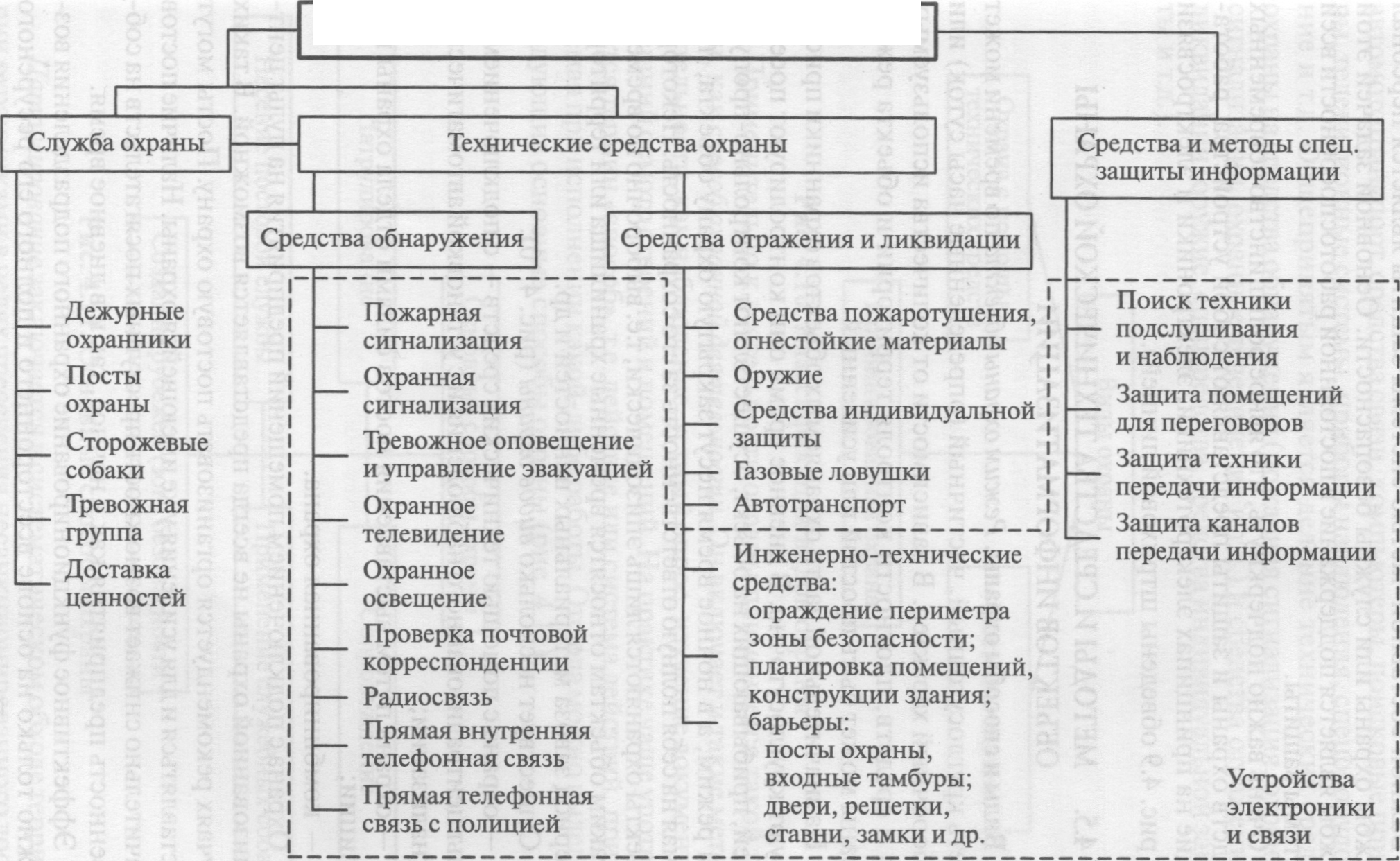

Информация добывается в целях захвата в конечном итоге имущества, ценностей. Самую точную информацию получают через людей (сотрудников, персонал, посетителей), которых, кстати, для добычи ценностей и информации берут даже в заложники. На рис. 2.34 представлена концептуальная схема системы инженерной защиты и технической охраны объекта (предприятия, организации, учреждения), на которой отображены основные угрозы ИБ, объекты защиты, включая персонал и посетителей, и основные средства защиты. На рис. 2.35 приведена обобщенная схема системы инженерной защиты и технической охраны объекта (офиса, предприятия и т.д.), на которой раскрыт состав средств защиты. К средствам обнаружения угроз относятся охранная сигнализация и охранное телевидение. Их основная задача – зафиксировать приближение или начало самых разнообразных видов угроз – от пожара и аварий до попыток проникновения на объект (предприятие, склад). К средствам обнаружения относится и пожарная сигнализация, которая представляет собой более разветвленную, чем другие виды сигнализаций, систему и обычно охватывает все помещения здания. Заборы и ограждения вокруг территории объекта – это средства отражения несанкционированного проникновения на территорию. Усиленные двери, стены и потолки также относят к средствам отражения, они защищают от стихийных бедствий и аварий, а кроме того, в определенной мере служат защитой и от подслушивания. К средствам ликвидации угроз относятся, например, система автоматического пожаротушения (для ликвидации пожара) и тревожная группа службы охраны (служба безопасности), которая должна задержать и обезвредить злоумышленника, проникшего на объект. В последнее время в связи с ростом случаев экстремизма и террористических актов одним из важных направлений защиты становится проверка поступающей на объект корреспонденции на наличие взрывчатых веществ. Следует также проверять и заезжающие на территорию объекта автомашины персонала и посетителей.

Рис. 2.34. Концепция инженерной защиты и технической охраны объекта

Специальные средства защиты предназначены для обеспечения безопасности объекта от различных видов несанкционированного съема информации и могут использоваться:

— для поиска техники съема информации, устанавливаемой в помещениях, технических средствах и автомашинах; — для защиты помещений при ведении переговоров и важных деловых совещаний, техники обработки информации (такой, как пишущие машинки, копировальные аппараты и компьютеры), а также соответствующих коммуникаций.

Рис. 2.35. Обобщенная схема инженерной защиты и технической охраны объекта информатизации

К специальной защите относятся все мероприятия и техника борьбы со съемом информации. Несмотря на то, что составными элементами специальной защиты также являются средства обнаружения, отражения и ликвидации угроз съема информации, эту часть системы защиты необходимо выделить отдельно. Специфика и продолжительность подготовки специалистов по защите от съема информации, конфиденциальность и своеобразие их деятельности требуют выделения ее в отдельное направление. Рассмотренные выше средства относятся к основным. Дополнительные средства защиты способствуют более оперативному обнаружению угроз, повышают эффективность их отражения и ликвидации. К дополнительным средствам защиты можно отнести: — внутреннюю и прямую телефонную связь на объекте; — прямую (без набора) телефонную связь с ближайшим отделением полиции; — радиосвязь между сотрудниками охраны с помощью переносных малогабаритных радиостанций. На Западе такой вид связи используется не только сотрудниками охраны, но и персоналом крупных офисов, магазинов и банков; — систему оповещения, которая состоит из сети звонков и громкоговорителей, устанавливаемых на всех участках объекта для оповещения условными сигналами и фразами о каких-либо видах угроз. Иногда оповещение дополняется сигнальной радиосвязью, малогабаритные приемники которой имеет весь персонал объекта. Радиосообщения от центрального поста охраны объекта поступают на эти приемники, которые передают владельцу тональные сигналы или короткие буквенно-цифровые сообщения на небольшое табло радиоприемника (пейджер). Важной составной частью системы защиты является персонал службы охраны или службы безопасности. Основной задачей этой службы является поддержание в постоянной работоспособности всей системы защиты. Необходимо подчеркнуть, что явное большинство современных средств охраны и защиты представляют собой устройства, работающие на принципах электротехники, электроники и электросвязи (на рис. 2.35 обведены штриховой линией). Скрытие информации (вторая по важности группа методов инженерно-технической защиты информации – см. выше рис. 2.33) предусматривает такие изменения структуры и энергии носителей информации, при которых злоумышленник не может непосредственно или с помощью технических средств выделить информацию с качеством, достаточным для использования ее в собственных интересах. Различают информационное и энергетическое скрытие.

Информационное скрытие достигается изменением (маскировка) или созданием ложного (дезинформация) информационного портрета семантического сообщения, физического объекта или сигнала. Информационным портретом называют совокупность элементов и связей между ними, отображающих смысл сообщения (речевого или данных), признаки объекта или сигнала. Элементами дискретного семантического сообщения, например, являются буквы, цифры или другие знаки, а связи между ними определяют их последовательность. Информационными портретами объектов наблюдения, сигналов и веществ являются их эталонные признаковые структуры. Возможны следующие способы маскировки: — удаление части элементов и связей, образующих информационный узел (наиболее информативную часть) портрета; — изменение части элементов информационного портрета при сохранении неизменности связей между оставшимися элементами; — удаление или изменение связей между элементами информационного портрета при сохранении их количества. Другой метод информационного скрытия заключается в трансформации исходного информационного портрета в новый, соответствующий ложной семантической информации или ложной признаковой структуре, и «навязывании» нового портрета органу разведки или злоумышленнику. Такой метод защиты называется дезинформированием. Принципиальное отличие маскировки от дезинформирования состоит в том, что первый метод направлен на затруднение обнаружения объекта с информацией среди других объектов (фона), а второй – на создании на этом фоне признаков ложного объекта. Дезинформирование относится к числу наиболее эффективных способов защиты информации по следующим причинам: — создает у владельца защищаемой информации запас времени, обусловленный проверкой нарушителем подлинности информации средствами разведки; — достоверность полученной нарушителем информации, несмотря на ее ложный семантический характер; — последствия принятых конкурентом на основе ложной информации решений могут быть для него худшими по сравнению с решениями, принимаемыми при отсутствии добываемой информации. Однако этот метод защиты практически сложно реализовать. Основная проблема заключается в обеспечении достоверности ложного информационного портрета. Дезинформирование только в том случае достигнет цели, когда у разведки (злоумышленника) не возникнут сомнения в истинности подсовываемой ему ложной информации. В противном случае может быть получен противоположный эффект, так как при раскрытии разведкой противника факта дезинформирования полученная ложная информация сузит область поиска истинной информации. Поэтому к организации дезинформирования необходимо относиться очень серьезно, с учетом того, что потребители информации отчетливо представляют ущерб от дезинформации и при малейших сомнениях будут перепроверять информацию с использованием других источников. Дезинформирование осуществляется путем подгонки признаков информационного портрета защищаемого объекта под признаки информационного портрета ложного объекта, соответствующего заранее разработанной версии. От тщательности подготовки версии и безукоризненности ее реализации во многом зависит правдоподобность дезинформации. Версия должна предусматривать комплекс распределенных во времени и пространстве мер, направленных на имитацию признаков ложного объекта. Причем, чем меньше при дезинформации используется ложных сведений и признаков, тем труднее вскрыть ее ложный характер. Другим эффективным методом скрытия информации является энергетическое скрытие. Оно заключается в применении способов и средств защиты информации, исключающих или затрудняющих выполнение энергетического условия разведывательного контакта. Энергетическое скрытие достигается уменьшением отношения энергии (мощности) сигналов, содержащих информацию (электромагнитного или акустического полей, электрического тока), и помех. Уменьшение отношения сигнал / помеха возможно двумя методами: снижением мощности сигнала или увеличением мощности помехи на входе приемника. Воздействие помех приводит к изменению информационных параметров носителей: амплитуды, частоты, фазы. Если носителем информации является амплитудно-модулированная электромагнитная волна, а в среде распространения канала присутствует помеха в виде электромагнитной волны, имеющая одинаковую с носителем частоту, но случайную амплитуду и фазу, то происходит интерференция этих волн. В результате этого значения информационного параметра (амплитуды суммарного сигнала) случайным образом изменяются, и информация искажается. Чем меньше отношение мощностей, а, следовательно, амплитуд, сигнала и помехи, тем значительнее значения амплитуды суммарного сигнала будут отличаться от исходных (устанавливаемых при модуляции) и тем больше будет искажаться информация. Атмосферные и промышленные помехи, которые постоянно присутствуют в среде распространения носителя информации, оказывают наибольшее влияние на амплитуду сигнала, в меньшей степени – на его частоту. Но ЧМ сигналы имеют более широкий спектр частот. Поэтому в функциональных каналах, допускающих передачу более широкополосных сигналов, например, в УКВ диапазоне, передачу информации осуществляют, как правило, ЧМ сигналами как более помехоустойчивыми, а в узкополосных ДВ, СВ и КВ диапазонах – AM сигналами. В общем случае качество принимаемой информации ухудшается с уменьшением отношения сигнал / помеха. Характер зависимости качества принимаемой информации от отношения сигнал / помеха отличается для различных видов информации (аналоговой, дискретной), носителей и помех, способов записи на носитель (вида модуляции), параметров средств приема и обработки сигналов. Наиболее жесткие требования к качеству информации предъявляются при передаче данных (межмашинном обмене): вероятность ошибки знака по плановым задачам, задачам статистического и бухгалтерского учета оценивается порядка – 10-5-10-6, по денежным данным – 10-8-10-9. Для сравнения: в телефонных каналах хорошая слоговая разборчивость речи обеспечивается при 60–80% прохождения сигнала без помех, т.е. требования к качеству принимаемой информации существенно менее жесткие. Это различие обусловлено избыточностью речи, которая позволяет при пропуске отдельных звуков и даже слогов восстанавливать речевое сообщение. Вероятность ошибки знака 10-5 достигается при его передаче двоичным AM сигналом и отношении мощности сигнала к мощности флуктуационного шума на входе приемника приблизительно 20, при передаче ЧМ сигналом – около 10. Для обеспечения разборчивости речи порядка 85% превышение амплитуды сигнала над шумом должно составлять около 10 дБ, для получения удовлетворительного качества факсимильного изображения – приблизительно 35 дБ, качественного телевизионного изображения – более 40 дБ. В общем случае при уменьшении отношения сигнал/помеха до единицы и менее качество информации настолько ухудшается, что она не может практически использоваться, в том числе, конечно, и обладателями информации. На практике для конкретных видов информации и модуляции сигнала существуют граничные значения отношения сигнал / помеха, ниже которых обеспечивается энергетическое скрытие информации. Так как разведывательный приемник в принципе может быть приближен к границам контролируемой зоны организации, то значения отношения сигнал / помеха измеряются, прежде всего, на границе этой зоны. Обеспечение на границе зоны значений отношения сигнал / помеха ниже минимально допустимой величины гарантирует безопасность защищаемой информации от утечки за пределами контролируемой зоны. На практике чаще всего оказывается достаточным уровень естественных помех (природных и производственных). Поэтому для снижения отношения сигнал / помеха на границе контролируемой зоны, как правило, снижают мощность сигнала. Назовем некоторые применяемые для этого средства: - светомаскировка для предотвращения утечки информации по оптическим каналам; - использование звукопоглощающих веществ, звукоизоляции для предотвращения утечки информации по звуковым каналам; - экранирование элементов и узлов аппаратуры, фильтрация сигналов в цепях питания и заземления для защиты информации от утечки по электромагнитным каналам.

|

||||||||||

|

Последнее изменение этой страницы: 2021-06-14; просмотров: 95; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.147.65.65 (0.044 с.) |

источник и носитель информации локализованы в пределах границ объекта защиты и обеспечена механическая преграда от контакта с ними злоумышленника или дистанционного воздействия на них полей его технических средств добывания информации;

источник и носитель информации локализованы в пределах границ объекта защиты и обеспечена механическая преграда от контакта с ними злоумышленника или дистанционного воздействия на них полей его технических средств добывания информации;