Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Ордена Трудового Красного ЗнамениСтр 1 из 6Следующая ⇒

Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации Ордена Трудового Красного Знамени Федеральное государственное бюджетное Образовательное учреждение высшего образования «Московский технический университет связи и информатики» Центр индивидуального обучения Кафедра: «Информатика»

Курсовая работа По дисциплине «Языки программирования» ТЕМА: «Защита информации техническими средствами»

Выполнил: Студент гр. УБСС2002 Кушников П.П. Проверил: Доцент кафедры «Информатика», к.п.н. Гуриков С.Р.

Москва 2021 г. Оглавление

Введение Актуальность темы. В современном глобальном мире сетевая безопасность имеет решающее значение. Предприятиям необходимо обеспечивать безопасный доступ для сотрудников к сетевым ресурсам в любое время, для чего современная стратегия обеспечения сетевой безопасности должна учитывать ряд таких факторов, как увеличение надежности сети, эффективное управление безопасностью и защиту от постоянно эволюционирующих угроз и новых методов атак. В данной курсовой работе представлены материалы, посвященные рассмотрению технических каналов утечки информации, возникающих при работе технических средств обработки информации, технических мер и средств защиты, предотвращающих возможность перехвата информации с использованием этих каналов. Защита информации рассматриваться как Государственная политика информационной безопасности.

В настоящее время в Российской Федерации сформулирована Концепция информационной безопасностикак составной части национальной безопасности России. В рамках проекта этой Концепции изложены основные положения государственной политики обеспечения информационной безопасности, имеющие большое значение для построения как государственной, так и ведомственных систем защиты информации. Контроль состояния защиты информации (ЗИ) осуществляется с целью своевременного выявления и предотвращения утечки информации по техническим каналам, несанкционированного доступа к ней, преднамеренных программно–технических воздействий на информацию и оценки защиты ее от промышленного шпионажа, в том числе и иностранных технических разведок (ИТР).Контроль заключается также в проверке выполнения актов законодательства Российской Федерации по вопросам, решений Гостехкомиссии России, а также в оценке обоснованности и эффективности принятых мер за–щиты для обеспечения выполнения утвержденных требований и норм по ЗИ.

Техническое задание

Введение

Изучение и рассмотрение технических каналов утечки информации, возникающих при работе технических средств обработки информации, технических мер и средств защиты, предотвращающих возможность перехвата информации сиспользованием этих каналов.Защита информации рассматриваться как Государственная политика информационной безопасности. В настоящее время в Российской Федерации сформулирована Концепция информационной безопасностикак составной части национальной безопасности России. В рамках проекта этой Концепции изложены основные положения государственной политики обеспечения информационной безопасности, имеющие большое значение для построения как государственной, так и ведомственных систем защиты информации.

Общие сведения

Сущность промышленного шпионажа – это стремление к овладению секретами конкурентов с целью получения максимальной коммерческой вы–годы.Он заключаетсяв получении любой информации о новейших научно–технических разработках, коммерческих планах, состоянии дел и т.п. Ведется всеми доступными средствами, включая применение специальных технических средств и подкуп должностных лиц.Однако, несмотряна то, что промышленный шпионаж в прямой постановке не затрагивает интересы государства, он является незаконным видом деятельности, так как покушается на конституционные права граждан. Государство стоит на защите этих прав, а значит, их нарушение ведет к уголовной ответственности. Основанием разработки является описание методов и средств защиты информации для увеличений знаний в области защиты информации.

Предмет разработки Предметом разработки является приложения на базе Windows, для показа и манипуляций с текстом. Назначение приложения: – Предоставление информации пользователю; – Возможность проверить знания по прочитанному материалу; – Возможность узнать результат пройденного теста.

Требования к приложению Требования к дизайну приложения

При разработке приложения должны быть использованы не яркие и не контрастные цвета. Кнопки навигации приложения должны быть крупными и заметными, не должны сливаться с фоном и иметь легко читаемый формат. Не допускается использование картинок и различных иллюстраций запрещенных на территории РФ. Навигация в приложении должна разрабатываться, что бы пользователь мог интуитивно нажимать. Оформление должно быть разработано согласно ГОСТ 7.32–2017.

Требования к внутренним окнам приложения

Окна должны быть не большого размера, соблюдая общие требования к дизайну приложения. Создается отдельное окно с авторизацией пользователя где он вводит свои данные для входа. Данные пользователя не должны сохранятся внутри приложения, для устранения кражи личной информации. В форме авторизации должны присутствовать текстовые поля и кнопка отправки формы. Данные для доступа (авторизации): Логин – адрес электронной почты пользователя или же имя пользователя. Пароль – строка содержащая от 8 символов, состоящая из A–z, 0–9. При неудачной попытке авторизации – появляется приглашение для повторной попытки.

Программное обеспечение Требования к программному обеспечению

Желательно использования Windowsот версии – Windows 7 – WindowsNT 6.1 (2009) – Windows 8– WindowsNT 6.2 (2012) – WindowsServer 2012– Windows NT 6.2 (2012) – Windows 8.1– Windows NT 6.3 (2013) – Windows Server 2012 R2– Windows NT 6.3 (2013) – Windows 10– WindowsNT 10.0 (2015)

Требования к техническому обеспечению

32 – разрядный (x86) или 64 – разрядный (x64) процессор 1 ГГц; 1 гигабайт (ГБ) (для 32–разрядной системы) или 2 ГБ (для 64–разрядной системы) оперативной памяти (RAM); 16 гигабайт (ГБ) (для 32–разрядной системы) или 20 ГБ (для 64–разрядной системы) на жестком диске; графическое устройство DirectX 9 с драйвером WDDM версии 1.0 или выше.

Требования к приемке сдачи работы Требования к документированию, ГОСТы

ГОСТ 7.90–2007 СИБИД. Универсальная десятичная классификация. Структура, правила ведения и индексирования. ГОСТ 8.417–2002 Государственная система обеспечения единства измерений (ГСИ). Единицы величин (с Поправками). ГОСТ 7.32–2017 СИБИД. Отчет о научно–исследовательской работе. Структура и правила оформления (с Поправками).

Требование к персоналу

Для эксплуатации интерфейса приложения не должно требоваться специальных технических навыков, знания технологий или программных продуктов, за исключением общих навыков работы с персональным компьютером.

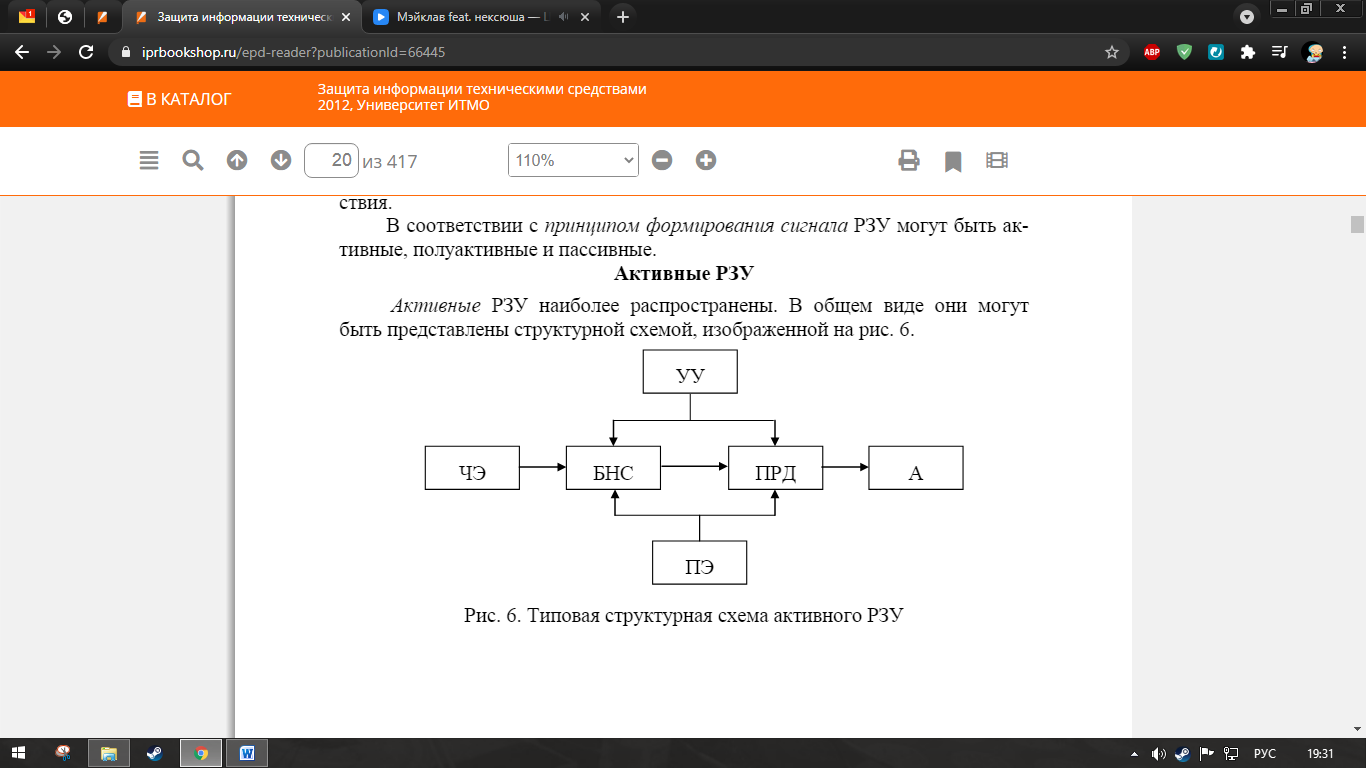

Радиозакладки Наиболее широкое применение в практике промышленного шпионажа нашли устройства с радиоканалом передачи перехватываемой информации, так называемые, радиозакладные устройства (РЗУ), или просто радиозакладки. Повышенный интерес к использованию РЗУ связан с их исключительно широкими возможностями по наблюдению за мобильными объектами, находящимися на значительном расстоянии. Радиозакладные устройства как радиотехнические средства обладают рядом специфических особенностей, не свойственных другим ЗУ. В соответствии с этими особенностями для классификации радиозакладок могут быть использованы следующие классификационные признаки: принцип формирования сигнала, способ закрытия передаваемой информации и дальность действия. В соответствии спринципом формирования сигналаРЗУ могут быть активные, полуактивныеи пассивные. Активные РЗУ наиболее распространены. В общем виде они могут быть представлены структурной схемой, изображенной на рис. 2.

Рисунок 2 – Типовая структурная схема активного РЗУ

На рисунок 2 приняты обозначения: УУ–устройство управления (например, акустоматили приемник сигналов от блока дистанционного управления); ЧЭ – чувствительный элемент (микрофон, вибро – датчик или специальная антенна для перехвата электромагнитных полей коммуникационных линийи т.п.); БНС – блок накопления и сжатия информации, предназначенный для уменьшения времени работы РЭУ на излучение (до нескольких секунд за сеанс передачи); ПРД– передатчик, работающий на частотах, лежащих в диапазоне 100 – 1000 МГц; А – антенна (как правило, встроенная либо в виде отрезка изолированного провода длиной L = λ/4, где λ – длина волны излучения); ПЭ – питающий элемент (может отсутствовать, если РЭУ подключенок линии, находящейся под напряжением). Полуактивные РЗУ характеризуются существенно большим временем функционирования от автономного источника питания: до 4000 часов. Положительный эффект достигается за счет комплексного использования энергии внешнего специально сформированного мощного зондирующего сигнала и энергии собственного питающего элемента. При этом энергия собственного аккумулятора тратится лишь на модуляцию принимаемого высокочастотного сигнала и его усиление.

Принцип действия пассивных РЗУ был разработан еще в середине 40–х годов. Одна из таких радиозакладок в течение многих лет проработала в посольстве США в Москве, спрятанная в гипсовый герб Соединенных Штатов, установленный над рабочим столом в кабинете посла. Выявлена она былас большим трудом и только после того, как ЦРУ стало точно известно, что утечка информации происходит именно из этого кабинета.Однако пассивные РЗУ в настоящее время не нашли достаточно широкого применения. Это связано с необходимостью использования столь высоких уровней излучаемой мощности передатчиков, что обслуживающий персонал вынужден работать с применением защитных средств (например, свинцовых фартуков).

Направленные микрофоны

В наиболее общем виде любой направленный микрофон можно представить как некоторый комплекс, состоящий из чувствительного элемента (собственно микрофона), осуществляющего акустико–электрическое преобразование, и механической системы (акустической антенны), обеспечивающей направленные свойства комплекса. В зависимости от принципа действия микрофоны делят на следующие типы: – Порошковые угольные; – Электродинамические; – Электростатические (конденсаторные и электретные); – Полупроводниковые; – Пьезоэлектрические; – Электромагнитные. Порошковый угольный микрофонвпервые был сконструирован русским изобретателем Махальским в 1878 году и позже, независимо от него, Голубицким в 1883–м. Принцип действия такого микрофона основан на том, что угольная или металлическая мембрана под действием звуковых волн колеблется, изменяя плотность и, следовательно, электрическое сопротивление угольного порошка, находящегося в капсюле и прилегающего к мембране. Вследствие неравномерного механического давления сила тока, протекающего через микрофон, изменяется в акустический сигнал. Электродинамический микрофонкатушечного типа изобрели американские ученые Венте и Терас в 1931 году. В нем применена диафрагма из полистирольной пленки или алюминиевой фольги. Катушка, сделанная из тонкой проволоки, жестко связана с диафрагмой и постоянно находится в кольцевом зазоре магнитной системы. При колебаниях диафрагмы под действием звуковой волны витки катушки пересекают магнитные силовые линии и в обмотке наводится электродвижущая сила (ЭДС), создающая переменное напряжение на выходе микрофона. Вконденсаторноммикрофоне,изобретенном американским ученым Э. Венте в 1917 году, звуковые волны действуют на тонкую металлическую мембрану, изменяя расстояние и, следовательно, электрическую емкость между мембраной и металлическим неподвижным корпусом, которые представляют собой пластины электрического конденсатора. При подведении к пластинам постоянного напряжения изменение емкости вызывает появление токачерез конденсатор, сила которого изменяется в такт с колебаниями звуковых частот.

Электретный микрофон,изобретенный японским ученым Егути в начале 20–х годов ХХ века, по принципу действия и конструкции схож с конденсаторным. Только роль неподвижной обкладки конденсатора и источника постоянного напряжения в нем играет пластина из электрета. Недостатком такого микрофона является высокое выходное сопротивление, которое приводит к большим потерям сигнала, поэтому в корпус элемента, как правило, встраивают истоковый повторитель, что позволяет снизить выходное сопротивление до величины не более 3–4 кОм. Впьезоэлектрическом микрофоне, впервые сконструированном советскими учеными Ржевкиным и Яковлевым в 1925 году, звуковые волны воздействуют на пластинку из вещества, обладающего пьезоэлектрическими свойствами (например, из сегнетовой соли), вызывая на ее поверхности появление электрических зарядов. Вэлектромагнитном микрофонезвуковые волны воздействуют на мембрану, жестко связанную со стальным якорем, находящимся в зазоре постоянного магнита. На небольшом расстоянии вокруг якоря намотана обмотка неподвижной катушки. В результате воздействия акустических волн на такую систему на выводах обмотки появляется ЭДС.

Диктофоны Осуществление негласной (скрытой) звукозаписи является одним из наиболее распространенных приемов промышленного шпионажа. Полученные записи используют для получения односторонних преимуществ в коммерческих сделках, оказания давления на партнеров, шантажа и т.д. Для того чтобы уберечь себя от подобных последствий, необходимо знать основные особенности скрытой звукозаписи, факторы, влияющие на качество фиксации информации, характерные приемы. Эти знания помогут обратить внимание на особенности поведения людей, пытающихся вас записать, правильно выбрать место конфиденциальной встречи, исключить нахождение «случайно забытых» вещей в вашем рабочем кабинете или офисе. Многие современные диктофоны позволяют выбирать между встроенным и выносным микрофонами в зависимости от условий ведения звукозаписи. Конечно, встроенный микрофон делает устройство более компактным и эргономичным. Однако его возможности по ведению скрытой фиксации аудиоинформации существенно ограничены, так как такие микрофоны обладают достаточно скромными характеристиками из – за предельно малых размеров, а их размещение полностью определяется размером и камуфляжем всего записывающего устройства. В зависимости от используемой модели диктофон может иметь встроенный или выносной микрофон. Встроенный микрофон существенно уступает выносному микрофону по техническим характеристикам. Кроме того, он имеет меньшие возможности по скрытому применению. Поэтому на практике чаще используют выносные акустические приемники.Выносной микрофон может быть закамуфлирован под любой элемент личных вещей. Часто он изготавливается в виде пуговицы и вставляется в петлицу на одежде. А так как пуговицы взаимозаменяемые, то достаточно просто провести общую маскировку из предлагаемого ассортимента. Например, стандартный вариант – белая пуговица на светлой рубашке. В основном при проведении сеансов «деловой» звукозаписи с помощью диктофонов используются встроенные или выносные электретные микрофоны, входящие в комплект магнитофона. В штатный комплект профессионального магнитофона микрофоны, как правило, не входят, поэтому приходится подбирать их из числа имеющихся в продаже и подходящих для данной модели магнитофона.При выборе микрофона для «деловой» звукозаписи следует в первую очередь обращать внимание на следующие параметры: 1. Чувствительность – отношение величины напряжения, развиваемого микрофоном на номинальном сопротивлении нагрузки, к величине звукового давления, воздействующего на диафрагму микрофона. Чувствительность профессиональных конденсаторных и электретных микрофонов может достигать 20 мВ/Па и выше, бытовых – до 3 мВ/Па, электродинамических микрофонов до 2 мВ/Па. 2. Номинальный частотный диапазон – характеризует зависимость чувствительности микрофона от частоты акустических колебаний. Чем шире и равномернее частотный диапазон, тем выше качество микрофона. Для профессиональных микрофонов он может достигать 20 – 20000 Гц. 3. Номинальное сопротивление нагрузки сопротивление, при котором обеспечиваются заданные параметры микрофона. Оно должно быть согласовано с входным сопротивлением магнитофона. 4. Диаграмма направленности графическое изображение зависимости чувствительности микрофона от угла между направлением его максимальной чувствительности (рабочей осью) и направлением на источник звука. Наиболее часто встречаются круговая, косинусоидальная и кардиоидная диаграммы направленности. Каждый сеанс деловой звукозаписи по своему уникален и, поэтому, требует продуманной организации и четкой реализации оператором всех заранее намеченных действий в ходе его проведения. Из многочисленных факторов, оказывающих влияние на выбор аппаратуры звукозаписи, оптимальные варианты ее размещения и тактику построения оператором предстоящей беседы особое внимание следует уделять предварительному выяснению следующих из них: –где будет проводиться беседа; –характер акустической обстановки в месте предполагаемого проведения сеанса звукозаписи (наличие в помещении звуковоспроизводящей аппаратуры, вентиляторов, кондиционеров, шумов с улицы, будет ли во время беседы приниматься пища, беседа будет проходить в тихом кабинете, шумном зале, в автомобиле, на шумной улице или в загородных условиях и т.д.); –характерные особенности и привычки собеседника (наличие дефектов речи, привычки обниматься при встрече, похлопывать по карманам, говорить со своим окружением на другом языке и т, п. –имеющиеся в распоряжении средства деловой звукозаписи (мало–габаритный микрокассетный магнитофон, портативный кассетный магнитофон, закамуфлированные средства звукозаписи и т.д.) и их максимальные ресурсы записи; –возможные места размещения аппаратуры звукозаписи (наличие при операторе носимых предметов типа сумки, атташе–кейса, может ли он надеть на встречу верхнюю одежду свободного покроя, темную плотную сорочку и т.д.); –ожидаемая продолжительность встречи, в какой период ее проведения предполагается обсудить наиболее значимые вопросы; –возможность управления магнитофоном в процессе проведения мероприятия.

Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации Ордена Трудового Красного Знамени Федеральное государственное бюджетное Образовательное учреждение высшего образования «Московский технический университет связи и информатики» Центр индивидуального обучения Кафедра: «Информатика»

Курсовая работа По дисциплине «Языки программирования» ТЕМА: «Защита информации техническими средствами»

Выполнил: Студент гр. УБСС2002 Кушников П.П. Проверил: Доцент кафедры «Информатика», к.п.н. Гуриков С.Р.

Москва 2021 г. Оглавление

Введение Актуальность темы. В современном глобальном мире сетевая безопасность имеет решающее значение. Предприятиям необходимо обеспечивать безопасный доступ для сотрудников к сетевым ресурсам в любое время, для чего современная стратегия обеспечения сетевой безопасности должна учитывать ряд таких факторов, как увеличение надежности сети, эффективное управление безопасностью и защиту от постоянно эволюционирующих угроз и новых методов атак. В данной курсовой работе представлены материалы, посвященные рассмотрению технических каналов утечки информации, возникающих при работе технических средств обработки информации, технических мер и средств защиты, предотвращающих возможность перехвата информации с использованием этих каналов. Защита информации рассматриваться как Государственная политика информационной безопасности. В настоящее время в Российской Федерации сформулирована Концепция информационной безопасностикак составной части национальной безопасности России. В рамках проекта этой Концепции изложены основные положения государственной политики обеспечения информационной безопасности, имеющие большое значение для построения как государственной, так и ведомственных систем защиты информации. Контроль состояния защиты информации (ЗИ) осуществляется с целью своевременного выявления и предотвращения утечки информации по техническим каналам, несанкционированного доступа к ней, преднамеренных программно–технических воздействий на информацию и оценки защиты ее от промышленного шпионажа, в том числе и иностранных технических разведок (ИТР).Контроль заключается также в проверке выполнения актов законодательства Российской Федерации по вопросам, решений Гостехкомиссии России, а также в оценке обоснованности и эффективности принятых мер за–щиты для обеспечения выполнения утвержденных требований и норм по ЗИ.

Техническое задание

Введение

Изучение и рассмотрение технических каналов утечки информации, возникающих при работе технических средств обработки информации, технических мер и средств защиты, предотвращающих возможность перехвата информации сиспользованием этих каналов.Защита информации рассматриваться как Государственная политика информационной безопасности. В настоящее время в Российской Федерации сформулирована Концепция информационной безопасностикак составной части национальной безопасности России. В рамках проекта этой Концепции изложены основные положения государственной политики обеспечения информационной безопасности, имеющие большое значение для построения как государственной, так и ведомственных систем защиты информации.

Общие сведения

Сущность промышленного шпионажа – это стремление к овладению секретами конкурентов с целью получения максимальной коммерческой вы–годы.Он заключаетсяв получении любой информации о новейших научно–технических разработках, коммерческих планах, состоянии дел и т.п. Ведется всеми доступными средствами, включая применение специальных технических средств и подкуп должностных лиц.Однако, несмотряна то, что промышленный шпионаж в прямой постановке не затрагивает интересы государства, он является незаконным видом деятельности, так как покушается на конституционные права граждан. Государство стоит на защите этих прав, а значит, их нарушение ведет к уголовной ответственности. Основанием разработки является описание методов и средств защиты информации для увеличений знаний в области защиты информации.

Предмет разработки Предметом разработки является приложения на базе Windows, для показа и манипуляций с текстом. Назначение приложения: – Предоставление информации пользователю; – Возможность проверить знания по прочитанному материалу; – Возможность узнать результат пройденного теста.

Требования к приложению Требования к дизайну приложения

При разработке приложения должны быть использованы не яркие и не контрастные цвета. Кнопки навигации приложения должны быть крупными и заметными, не должны сливаться с фоном и иметь легко читаемый формат. Не допускается использование картинок и различных иллюстраций запрещенных на территории РФ. Навигация в приложении должна разрабатываться, что бы пользователь мог интуитивно нажимать. Оформление должно быть разработано согласно ГОСТ 7.32–2017.

Требования к внутренним окнам приложения

Окна должны быть не большого размера, соблюдая общие требования к дизайну приложения. Создается отдельное окно с авторизацией пользователя где он вводит свои данные для входа. Данные пользователя не должны сохранятся внутри приложения, для устранения кражи личной информации. В форме авторизации должны присутствовать текстовые поля и кнопка отправки формы. Данные для доступа (авторизации): Логин – адрес электронной почты пользователя или же имя пользователя. Пароль – строка содержащая от 8 символов, состоящая из A–z, 0–9. При неудачной попытке авторизации – появляется приглашение для повторной попытки.

Программное обеспечение Требования к программному обеспечению

Желательно использования Windowsот версии – Windows 7 – WindowsNT 6.1 (2009) – Windows 8– WindowsNT 6.2 (2012) – WindowsServer 2012– Windows NT 6.2 (2012) – Windows 8.1– Windows NT 6.3 (2013) – Windows Server 2012 R2– Windows NT 6.3 (2013) – Windows 10– WindowsNT 10.0 (2015)

Требования к техническому обеспечению

32 – разрядный (x86) или 64 – разрядный (x64) процессор 1 ГГц; 1 гигабайт (ГБ) (для 32–разрядной системы) или 2 ГБ (для 64–разрядной системы) оперативной памяти (RAM); 16 гигабайт (ГБ) (для 32–разрядной системы) или 20 ГБ (для 64–разрядной системы) на жестком диске; графическое устройство DirectX 9 с драйвером WDDM версии 1.0 или выше.

Требования к приемке сдачи работы Требования к документированию, ГОСТы

ГОСТ 7.90–2007 СИБИД. Универсальная десятичная классификация. Структура, правила ведения и индексирования. ГОСТ 8.417–2002 Государственная система обеспечения единства измерений (ГСИ). Единицы величин (с Поправками). ГОСТ 7.32–2017 СИБИД. Отчет о научно–исследовательской работе. Структура и правила оформления (с Поправками).

Требование к персоналу

Для эксплуатации интерфейса приложения не должно требоваться специальных технических навыков, знания технологий или программных продуктов, за исключением общих навыков работы с персональным компьютером.

|

|||||||||||||||

|

Последнее изменение этой страницы: 2021-05-27; просмотров: 97; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.141.47.221 (0.105 с.) |