Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Настройка механизмов безопасностиСодержание книги

Поиск на нашем сайте

1) На маршрутизаторе BR1 настройте пользователей с ограниченными правами. a) Создайте пользователей user1 и user2 с паролем cisco b) Назначьте пользователю user1 уровень привилегий 8. Пользователь должен иметь возможность выполнять все команды пользовательского режима, а также выполнять перезагрузку, а также включать и отключать отладку с помощью команд debug. c) Создайте и назначьте view-контекст sh_view на пользователя user2 i) Команду show cdp neighbor ii) Все команды show ip * iii) Команду Ping iv) Команду traceroute v) Команды, необходимые для управления интерфейсов Loopback 666 (в том числе, и для его создания) c) Убедитесь, что пользователи не могут выполнять другие команды в рамках присвоенных контекстов и уровней привилегий. 2) На порту F0/10 коммутатора SW2, включите и настройте Port Security со следующими параметрами: a) не более 5 адресов на интерфейсе b) адреса должны динамически определяться, и не сохраняться в конфигурации. c) при попытке подключения устройства с адресом, нарушающим политику порт должен быть отключен Настройка параметров мониторинга и резервного копирования 1) На маршрутизаторе HQ1 и межсетевом экране FW1 настройте журналирование системных сообщений на сервер SRV1, включая информационные сообщения. 2) На маршрутизаторе HQ1 и межсетевом экране FW1 настройте возможность удаленного мониторинга по протоколу SNMP v3. a) Задайте местоположение устройств MSK, Russia b) Задайте контакт support@wsr.ru c) Используйте имя группы WSRGROUP. d) Создайте профиль только для чтения с именем RW. e) Используйте для защиты SNMP шифрование AES128 и аутентификацию SHA1. f) Используйте имя пользователя: snmpuser и пароль: snmppass g) Для проверки вы можете использовать команду snmp_test на SRV1. 3) На маршрутизаторе HQ1 настройте резервное копирование конфигурации a) Резервная копия конфигурации должна сохраняться на сервер SRV1 по протоколу TFTP при каждом сохранении конфигурации в памяти устройства b) Для названия файла резервной копии используйте шаблон <hostname>_Config.text

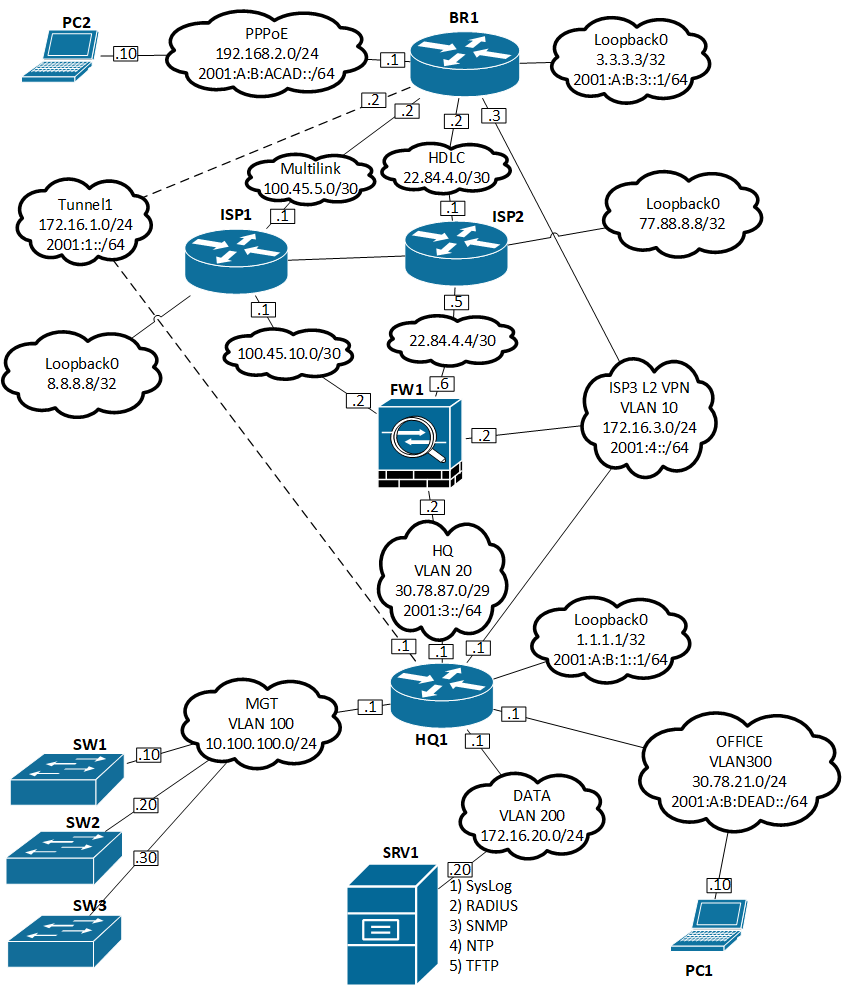

Конфигурация частных виртуальных сетей 1) Между HQ1 и BR1 настройте GRE туннель со следующими параметрами: a) Используйте в качестве VTI интерфейс Tunnel1 b) Используйте адресацию в соответствии с L3-диаграммой c) Режим — GRE Point-To-Point d) Интерфейс-источник — Loopback-интерфейс на каждом маршрутизаторе. e) Обеспечьте работу туннеля с обеих сторон через провайдера ISP1 2) Защита туннеля должна обеспечиваться с помощью IPsec между BR1 и FW1. a) Обеспечьте шифрование только GRE трафика. b) Используйте аутентификацию по общему ключу. c) Параметры IPsec произвольные

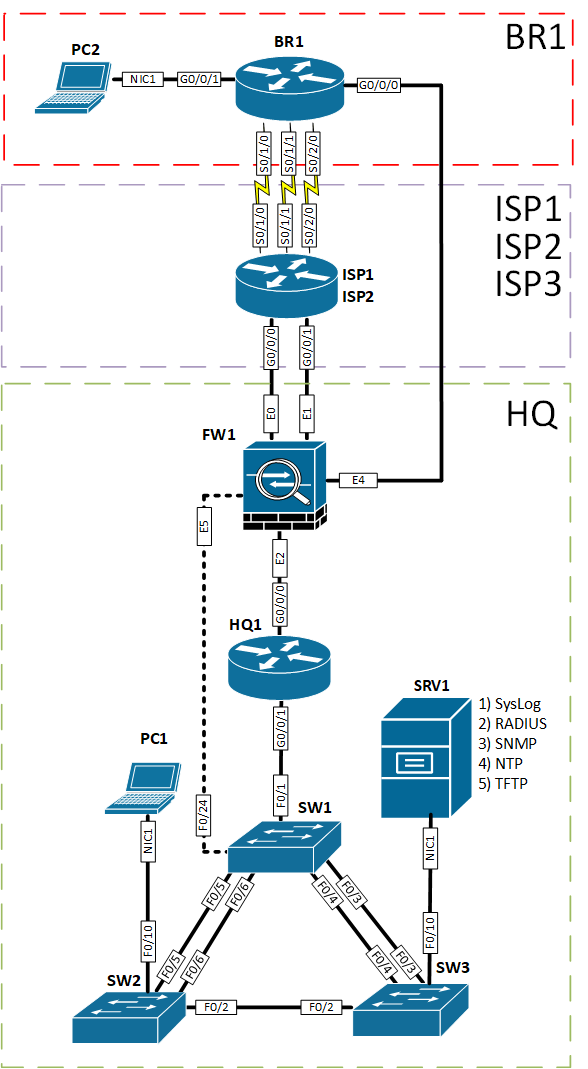

ТОПОЛОГИЯ L1

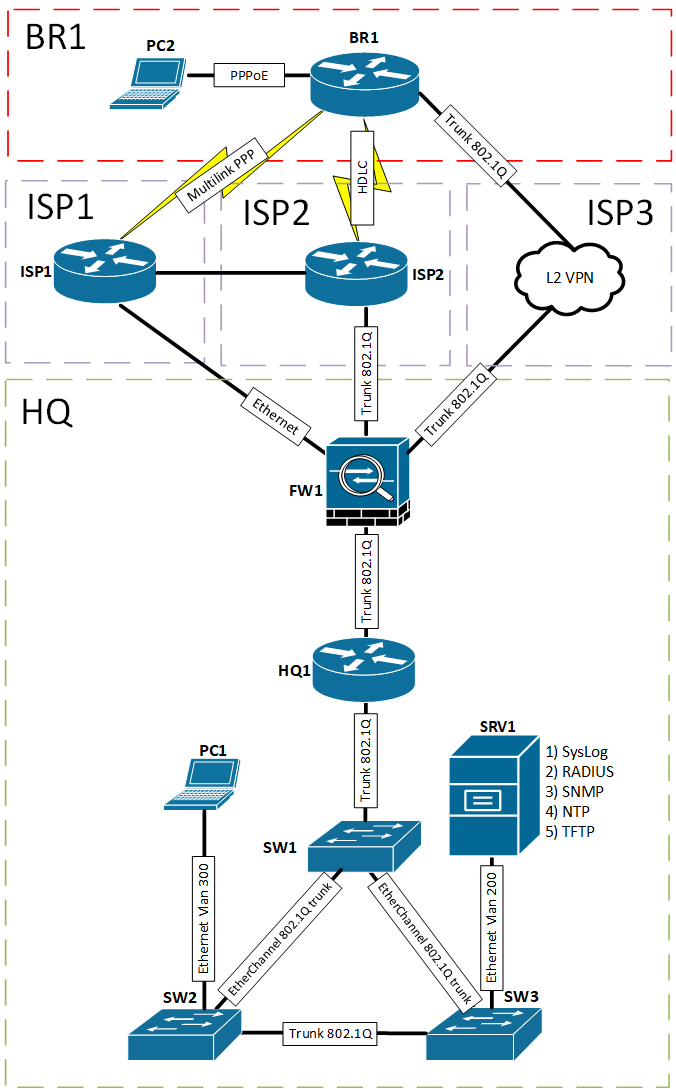

ТОПОЛОГИЯ L2

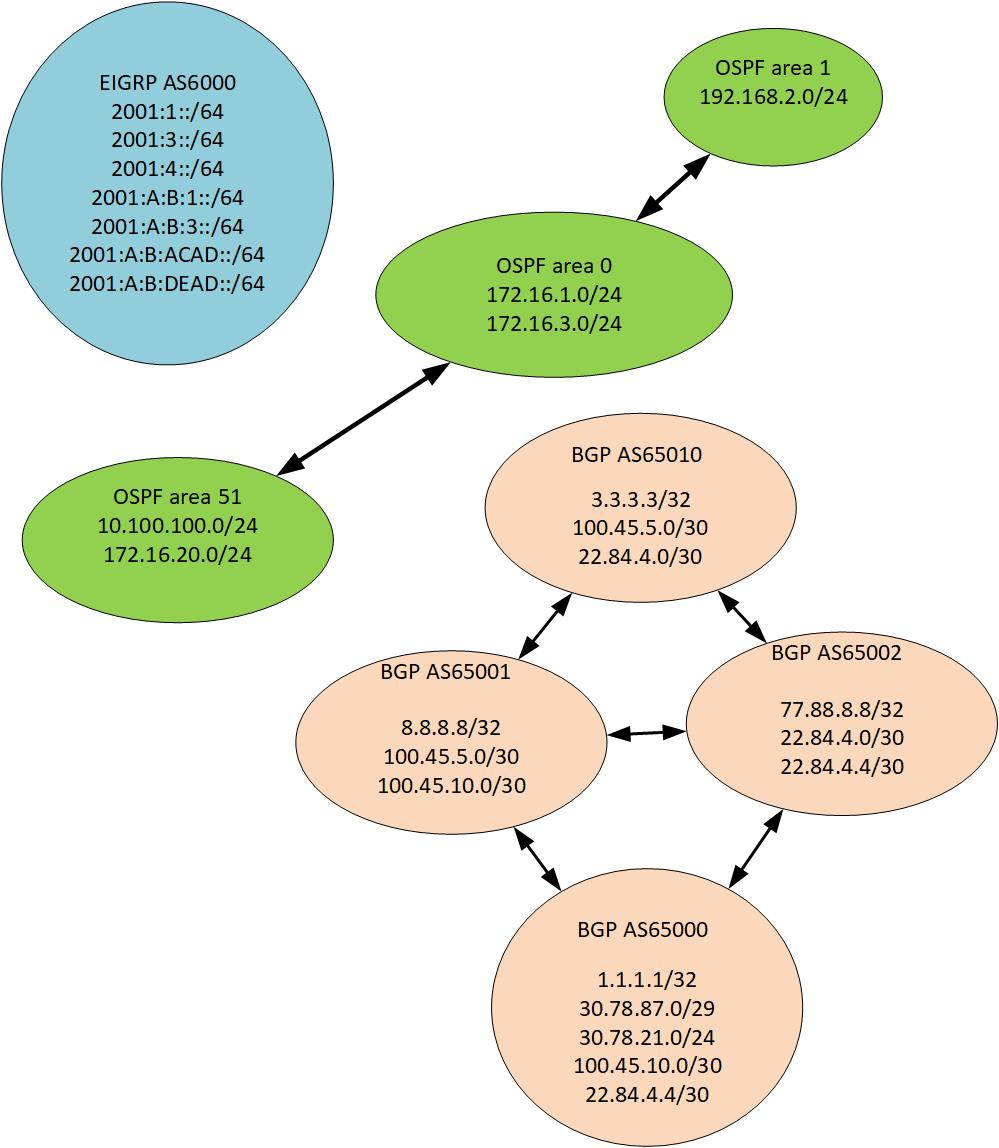

ROUTING-ДИАГРАММА

Приложения к заданию 1 Приложение 1 Дополнительные настройки модуля B

Приложение 1 Дополнительные настройки модуля B

ПРИЛОЖЕНИЕ ВВЕДЕНИЕ. Настоящие дополнения содержат описание вида предустановок, описание используемых операционных систем, рекомендации по выделению ресурсов для виртуальных машин. ОПИСАНИЕ ПРЕДУСТАНОВОК 1. На SRV1 должно быть установлено четыре (или пять) жестких диска: один не менее – 25 Gb, три (четыре) – 5 Gb. 2. Все остальные жесткие диски всех виртуальных машин должны иметь объем не менее 25 Gb. 3. После установки на всех виртуальных машинах необходимо выполнить сценарий Sysprep c опцией generalize. 4. После выполнения работ перезагрузка стендов остается на усмотрение экспертов.

|

||||

|

Последнее изменение этой страницы: 2021-04-12; просмотров: 432; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.145.41.108 (0.006 с.) |

ТОПОЛОГИЯ L3

ТОПОЛОГИЯ L3