Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Соответствие уровня зрелости организации и ее потребностей в области ибСодержание книги

Поиск на нашем сайте

Концептуальная схема проведения обследования по методу CRAMM

Процесс анализа и управления рисками по методу CRAMM На первом этапе создаются следующие виды отчетов:

На втором этапе проведения обследования создаются следующие виды отчетов:

По результатам третьего этапа обследования создаются следующие виды отчетов:

К сильным сторонам метода CRAMM относится следующее:

К недостаткам метода CRAMM можно отнести следующее:

ГОСТ Р ИСО/МЭК 27002-2012 Следуя рекомендациям ГОСТ Р ИСО/МЭК 27002-2012: оценки рисков следует выполнять периодически, чтобы учитывать изменения в требованиях безопасности и в ситуации, связанной с риском, например, в отношении активов, угроз, уязвимостей, воздействий, оценивания рисков. Прежде чем рассмотреть обработку некоего риска, организация должна выбрать критерии определения приемлемости или неприемлемости рисков. В процессе оценки риска устанавливается ценность информационных активов, выявляются потенциальные угрозы и уязвимости, которые существуют или могут существовать, определяются существующие меры и средства контроля и управления и их воздействие на идентифицированные риски, определяются возможные последствия и, наконец, назначаются приоритеты установленным рискам, а также осуществляется их ранжирование по критериям оценки риска, зафиксированным при установлении контекста. В результате оценки риска согласно ГОСТ Р ИСО/МЭК 27003-2012 необходимо:

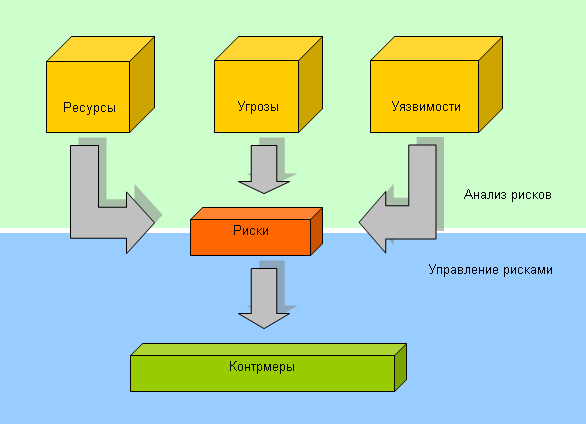

Этапы анализа рисков Анализ рисков состоит в том, чтобы выявить существующие риски и оценить их величину (дать им количественную оценку). Его можно разделить на несколько последовательных этапов:

Идентификация ресурсов Ресурсы АС делятся на три категории:

В каждой категории ресурсы можно разделить на классы и подклассы. Необходимо идентифицировать только те ресурсы, которые определяют функциональность АС и существенны с точки зрения обеспечения безопасности. Оценка стоимости ресурсов Важность (или стоимость) ресурса определяется величиной ущерба, наносимого в случае нарушения конфиденциальности, целостности или доступности этого ресурса. В ходе оценки стоимости ресурсов определяется величина возможного ущерба для каждой категории ресурсов:

Вычисление рисков Уровень риска определяется на основе стоимости ресурса, уровня угрозы и величины уязвимости. С увеличением стоимости ресурса, уровня угрозы и величины уязвимости возрастает и уровень риска. На основе оценки уровня рисков определяются требования безопасности. Управление рисками Задача управления рисками включает выбор и обоснование выбора контрмер, позволяющих снизить уровни рисков до приемлемой величины. Управление рисками включает в себя оценку стоимости реализации контрмер, которая должна быть меньше величины возможного ущерба. Разница между стоимостью реализации контрмер и величиной возможного ущерба должна быть тем больше, чем меньше вероятность причинения ущерба. Контрмеры могут уменьшать уровни рисков различными способами:

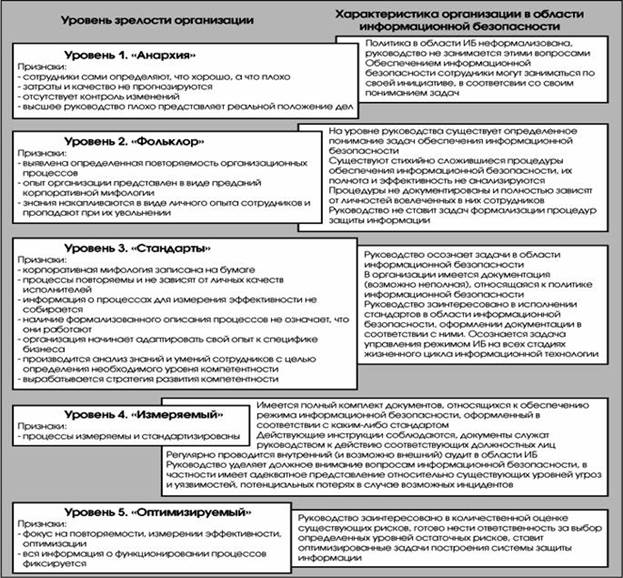

Соответствие уровня зрелости организации и ее потребностей в области ИБ Основным фактором, определяющим отношение организации к вопросам информационной безопасности, является степень ее зрелости. В соответствии с одной из моделей организации с позиции их зрелости, предлагаемой Carnegie Mellon University выделяется 5 уровней зрелости, которым, как правило, соответствует различное понимание проблем информационной безопасности организации.

Уровень 1. "Анархия" Признаки:

Характеристика организации в области информационной безопасности: Политика в области ИБ неформализована, руководство не занимается этими вопросами. Обеспечением ИБ сотрудники могут заниматься по своей инициативе, в соответствии со своим пониманием задачи. Уровень 2. " Фольклор" Признаки:

Характеристика организации в области информационной безопасности: На уровне руководства существует определенное понимание задач обеспечения ИБ, но оно не ставит задач формализации процедур защиты информации. Существует стихийно сложившееся процедуры обеспечения ИБ, их полнота и эффективность не анализируются. Уровень 3. " Стандарты" Признаки:

Характеристика организации в области информационной безопасности:

Признаки:

Характеристика организации в области информационной безопасности

Уровень 5. " Оптимизируемый" Признаки:

Характеристика организации в области информационной безопасности: Руководство заинтересовано в количественной оценке существующих рисков, готово нести ответственность за выбор определенных уровней остаточных рисков, ставит оптимизированные задачи построения системы защиты информации Политика информационной безопасности организации Политика безопасности - совокупность технических, организационных, административных, юридических, физических мер, методов, средств, правил и инструкций, четко регламентирующих все вопросы обеспечения безопасности информации. Исходные данные для формирования ПБ:

Необходимо описать:

Используемые на предприятии средства вычислительной техники и программное обеспечение:

Организация и структура информационных потоков и их взаимодействие:

Общая характеристика автоматизированных систем организации:

Угрозы информационной безопасности:

Документ «Политика информационной безопасности организации» определяет:

Правила, инструкции и требования:

Методологии оценки рисков Оценку рисков ИБ необходимо проводить на постоянной основе, при этом проводить ее рекомендуется не менее чем раз в год. Это связано с быстрым развитием ин-формационных технологий и, как следствие, с возникновением новых рисков ИБ, возможным устареванием и исключением некоторых ранее принятых рисков или потерей эффективности мер, принятых ранее. Риски ИБ необходимо регулярно отслеживать, для чего необходимо внедрять систему мониторинга рисков. Помимо ежегодного повторного анализа рисков, необходимы следующие мероприятия.

Предлагаемые меры позволят своевременно реагировать на вновь возникающие угрозы, а также отсеивать из рассмотрения те угрозы, которые по тем или иным причинам потеряли свою актуальность. Применяемая для оценки риска методология должна предусматривать следующие действия:

Помимо указанных действий в организации должен предусматриваться и мониторинг рисков. Должны подвергаться мониторингу и переоценке риски и их факторы (т.е. ценность активов, влияние, угрозы, уязвимости, вероятность возникновения) с целью определения любых изменений в контексте организации на ранней стадии, и должно поддерживаться общее представление обо всей картине риска. Процесс менеджмента риска ИБ подлежит постоянному мониторингу, анализу и улучшению. В настоящее время есть несколько методологий, с помощью которых осуществляется оценка рисков, среди них:

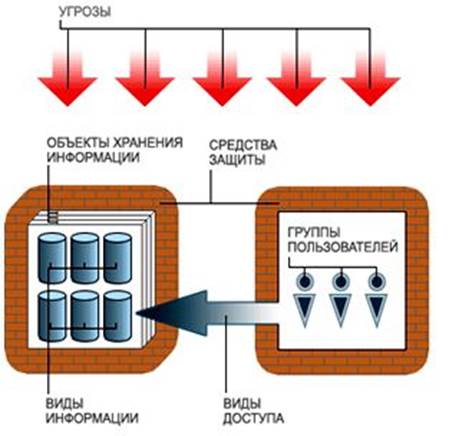

Схема анализа рисков

Полный анализ рисков включает необходимость построения полной модели анализируемой информационной системы. Модель должна включать: виды ценной информации, объекты ее хранения; группы пользователей и виды доступа к информации; средства защиты (включая политику безопасности), виды угроз. Метод CRAMM (www.cramm.com) Метод CRAMM (the UK Goverment Risk Analysis and Managment Method) был разработан Службой Безопасности Великобритании (UK Security Service) по заданию Британского правительства и взят на вооружение в качестве государственного стандарта. Он используется, начиная с 1985 г. правительственными и коммерческими организациями Великобритании. За это время CRAMM приобрел популярность во всем мире. Фирма Insight Consulting Limited занимается разработкой и сопровождением одноименного программного продукта, реализующего метод CRAMM. . Метод CRAMM [крэм] выбран нами для более детального рассмотрения и это не случайно. В настоящее время CRAMM – это довольно мощный и универсальный инструмент, позволяющий, помимо анализа рисков, решать также и ряд других аудиторских задач, включая: Проведение обследования ИС и выпуск сопроводительной документации на всех этапах его проведения; Проведение аудита в соответствии с требованиями Британского правительства, а также стандарта BS 7799:1995 — Code of Practice for Information Security Management BS7799; Разработка политики безопасности и плана обеспечения непрерывности бизнеса. основе метода CRAMM лежит комплексный подход к оценке рисков, сочетая количественные и качественные методы анализа. Метод является универсальным и подходит как для больших, так и для мелких организаций, как правительственного, так и коммерческого сектора. Версии программного обеспечения CRAMM, ориентированные на разные типы организаций, отличаются друг от друга своими базами знаний (profiles). Для коммерческих организаций имеется Коммерческий профиль (Commercial Profile), для правительственных организаций – Правительственный профиль (Government profile). Правительственный вариант профиля, также позволяет проводить аудит на соответствие требованиям американского стандарта ITSEC («Оранжевая книга»). Грамотное использование метода CRAMM позволяет получать очень хорошие результаты, наиболее важным из которых, пожалуй, является возможность экономического обоснования расходов организации на обеспечение информационной безопасности и непрерывности бизнеса. Экономически обоснованная стратегия управления рисками позволяет, в конечном итоге, экономить средства, избегая неоправданных расходов.

|

||||

|

Последнее изменение этой страницы: 2021-04-04; просмотров: 144; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.138.120.112 (0.014 с.) |