Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Аппаратное обеспечение состоит из компьютера и периферийных устройств.

Программное обеспечение: · Операционная система Windows (включение, тестирование, работа) · Текстовый процессор Microsoft Word (оформление и редактирование документов, составление протоколов на МП, при обыске, при ППНМ и др. СД) · Электронные таблицы Microsoft Excel (расчет и оформление таблиц) · Базы данных Access (ТЛФ база, адресная база) · Банки данных ИЦ ГУВД, ГИБДД ГУВД, «Рубеж», «Ермак» · Программы оптического распознавания текста FineReader · Графические редакторы Adobe Fhotoshop, Corel Draiv, 3d max, Flach · Программы, обеспечивающие работу электонной почты – браузер Microsoft Internet Explorer, Clone · Использование специальных программ (Папилон, Портрет) · Создание рабочих мест экспертов (Арсенал), следователей, ОУР · Справочные правовые системы «КонсультантПлюс», «Гарант», «Законодательство России» (рис. 87).

Рис. 87. Программное обеспечение информационных технологий

Универсальные программы (информационно-поисковой системы, редакторы, электронные таблицы и т.п.) общего назначения не только повышают производительность труда и эффективность работы по выявлению, раскрытию и расследованию преступлений, но и поднимают ее на качественно новый уровень. Специализированные программы могут быть ориентированы на непосредственное их применение при осуществлении оперативно-розыскных мероприятий в направлении борьбы с информационной (в т.ч. компьютерной) преступностью. Возможности современного программного обеспечения: 1) контроль процесса попыток взлома компьютерной системы или сети; 2) определение индивидуального почерка работы программиста и идентификационных характеристики разработанных им программ; 3) определение перечня электронных адресов и сайтов Интернет, с которыми работал пользователь; 4) регистрация перечня программ, с которыми работает пользователь; 5) определение пути, а в некоторых случаях и конкретный адрес, исходящей угрозы для компьютерных систем; 6) осуществление негласного контроля над программистом, определяя характер разрабатываемых продуктов; 7) обнаружение латентной и закодированной информации в компьютерной системе; 8) идентификация компьютерных систем по следам применения на различных материальных носителях информации; 9) исследование следов деятельности оператора в целях его идентификации;

10) диагностика устройств и систем телекоммуникаций на возможность осуществления несанкционированного доступа к ним; 11) исследование материальных носителей с целью поиска заданной информации; 12) исследование компьютерных технологий для установления возможности решения конкретных преступных задач (крекинг, хакинг, фрикинг и т.п.); 13) исследование программ для ЭВМ и базы данных для определения их возможного предназначения для преступных действий (наличие программных закладок, подпрограмм класса «троянский конь» и т.п.). Решение задач поиска, отбора и систематизации такого рода информации предполагает использование интегрированной информационной системы. Получение любой информации о преступной деятельности требует определенных тактических усилий и организационных форм: действий негласных сотрудников, оперативно-поисковых групп, оперативных контактов с гражданами. Преступления в области информационных технологий довольно часто можно получить лишь изучением отношений, то есть глубинных явлений, часто никак не фиксируемых визуально и по материальным следам.

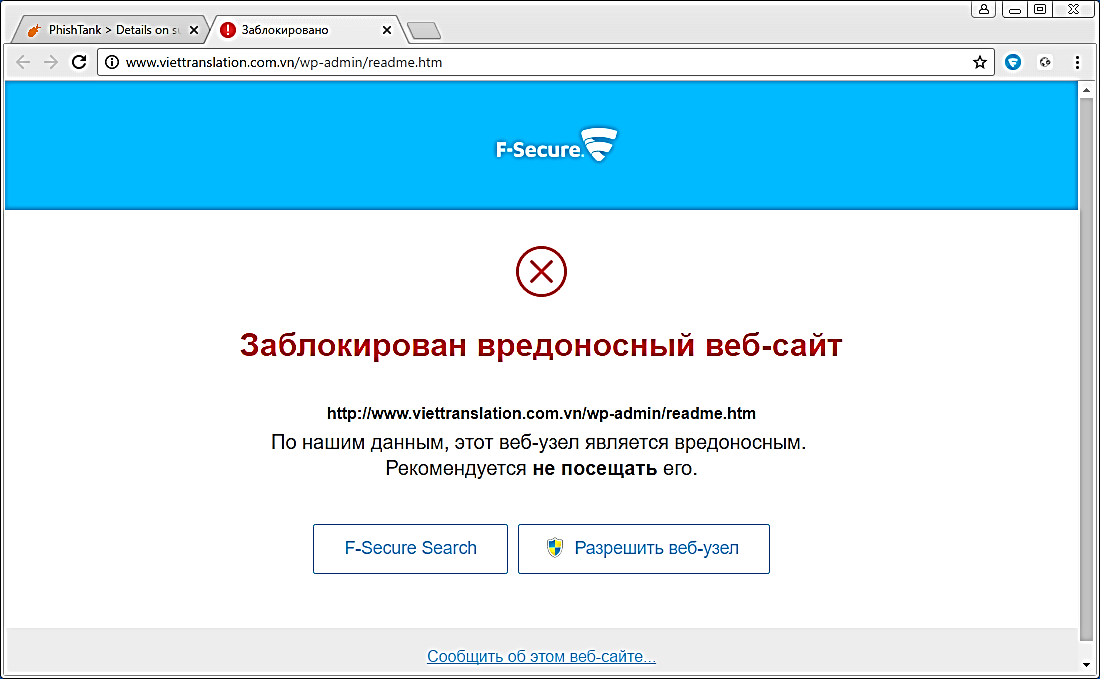

Рис. 88. Окно заблокированного вредоносного веб-сайта Учитывая, что основным местом преступления является Интернет (или с использованием Интернета), то процесс сбора оперативной информации легко автоматизировать путем использования специальных программ, называемых интеллектуальными агентами (в среде программистов еще называемы «пауками»). Они способны проводить · анализ сайтов (рис. 88) · проводить целевой поиск информации в Интернет и тем самым находить потенциальных преступников.

|

|||||

|

Последнее изменение этой страницы: 2020-11-11; просмотров: 516; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.17.162.247 (0.005 с.) |