Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Собственная страничка в ИнтернетеСтр 1 из 34Следующая ⇒

Лекция 8: Всемирная паутина (WWW)

Ключевые слова: WWW, Web, всемирная паутина, HTML, сервер, компьютер, програм - ма, приложение, пользователь, запрос, браузер, ПО, URL, гипертекст, hypertext, очередь, связь, электронный документ, гипермедиа, CD-ROM, ссылка, цифровая информация, ресурс, home, паутина, сайт, адрес, отображение, Интернет, информация, доступ, модем, опыт, хостинг, host, провайдер, пространство, доменная имя, домен, минимум, compression, язык гипертекстовой разметки, форматирование, шрифт, управляющие, tag, определение, пункт, HTTP, протокол HTTP, список, Internet, Windows, целый, архивирование, онлайн, анимация, текстовый редактор, офисные приложения, word, средства разработки, Filtered, html-редактор, WYSIWYG, frontpage, редактор кода, mx/s, валидатор, cross-section, юзабилити, parking, billing

WWW (World Wide Web, Всемирная паутина) - самый популярный сервис Интернета, который определил столь массовое обращение к ресурсам Сети. В самом общем плане WWW - это система Web -серверов, поддерживающая форматированные специальным образом документы (HTML -документы). Под термином Web - сервер, в зависимости от контекста, может подразумеваться как аппаратная, так и программная часть. Аппаратный Web - сервер – это компьютер, на котором выполняется программа Web - сервер - приложение, получающее запросы и выполняющее определенные действия в соответствии с этими запросами. Например, оно может запускать приложения и генерировать документы. Служба WWW реализована в виде клиент-серверной архитектуры. Пользователь с помощью клиентской программы (браузера) (рис. 4.8.) осуществляет запрос той или иной информации на сервере, а Web - сервер обслуживает запрос браузера.

Рис. 4.8. Схема обращения браузера к искомому ресурсу на сервере

Современный браузер – это программа с графическим интерфейсом, которая обеспечивает обращение к искомому ресурсу на сервере по его URL (универсальному адресу ресурса). Браузер считывает запрашиваемый документ, форматирует его для представления пользователю и демонстрирует на клиентском компьютере. Для того чтобы объяснить механизм просмотра документов на Web -сервере, рассмотрим понятие " гипертекст " подробнее. Гипертекст и Web-страницы Гипертекст (Hypertext) - это документ (в первую очередь текстовый1), содержащий гиперссылки. Гиперссылка - это связь слова или содержащегося в документе изображения с другим ресурсом, которым может быть как еще один документ, так и раздел текущего документа. Подобные "связанные" слова или картинки документа, как правило, выделяются по оформлению из общего текста. Общепринятой является практика подчеркивания слова или предложения, связанного гиперссылкой.

Следует отметить, что идея нелинейного прочтения текста возникла задолго до появления компьютеров. Еще в Библии применялись специальные пометки на полях, отсылающие читателя к другим страницам книги. Практическое применение идеи и сам термин " гипертекст " появился с возникновением электронных документов, задолго до появления службы WWW. Поскольку современные электронные документы содержат не только текст, но и мультимедиа-информацию, понятие гипертекста было расширено до понятия гипермедиа. Гипермедиа - это метод организации мультимедиа-информации на основе ссылок на разные типы данных. Гипермедиа -документы могут использоваться не только в WWW, но и, например, в электронной энциклопедии на CD-ROM, где ссылка в тексте часто ведет на аудио- или видеоролик. Особенно продуктивной идея гипертекста оказалась применительно к объединению цифровой информации, распределенной на серверах во всем мире. Вот здесь мы непосредственно подходим к понятию всемирной паутины. Документ, доступный через Web, называют Web -страницей, а группы страниц, связанных общим именем, темой и объединенных навигационно, - Web -сайтами. Первую страницу, которую видит пользователь при обращении на тот или иной ресурс, называют стартовой, домашней или индексной страницей (home page2). Система гиперссылок определяет структуру Web -сайта. Страницы на сайте могут иметь линейную древовидную структуру, но чаще на каждой странице имеется несколько ссылок, что и позволяет говорить о структуре " паутина " (рис. 4.9).

Рис. 4.9. Различные варианты структуры сайта

Для того чтобы лучше понять идею организации Всемирной паутины, обратимся к условному примеру (рис. 4.10), в котором пользователь из США ищет Web - сайт с московскими новостями, не зная адреса сервера, представляющего эту информацию. Предположим, что он набирает известный ему адрес Web -сайта, который физически расположен на компьютере в США и посвящен теме "Новости в мире". Не исключено, что на данном сервере нет искомой информации но, скорее всего, есть ссылки на новостные сайты разных регионов. Возможно выбрав, ссылку "Европа" (рис. 4.10) пользователь соединится уже с другим компьютером, например расположенным где-то в Европе, затем по ссылке "Россия" перейдет на компьютер в России и далее по ссылке "Москва" соединится с четвертым сервером, с помощью которого получит необходимые данные. Важно отметить, что при переходе с одного сервера на другой пользователю не нужно каждый раз задавать адреса серверов и тем более знать, где они физически находятся. То есть пользователь воспринимает просмотр информации как перелистывание страниц одной огромной книги по принципу "нажми и получи". Процесс перемещения по документам с помощью гипертекстовых ссылок получил название навигации или серфинга. В том, что для серфинга не требуется знать местоположение искомых документов, как раз и заключается основное удобство службы WWW.

Рис. 4.10. При переходе с одного сервера на другой пользователю не нужно каждый раз задавать адрес сервера и тем более знать, где он физически находится

Браузеры Как отмечалось выше, в браузерах реализованы две основные функции - запрос информации у Web -сервера и отображение этой информации на компьютере. Кроме этих основных функций браузеры обладают дополнительными, например, обеспечивают упрощение поиска, хранение закладок, указывающих на избранные страницы, и т.п. Созданные первоначально для просмотра HTML -документов, браузеры постепенно стали универсальными Интернет -клиентами. Современный браузер можно представить как приложение, в которое интегрированы несколько клиентских программ (рис. 4.11). Браузер прочитывает URL и, в зависимости от указанного протокола, "понимает", как нужно обрабатывать данные. Например, достаточно часто браузеры используют для просмотра и передачи файлов по FTP-протоколу. Более подробно о работе браузеров мы поговорим после того, как расскажем о строении Web -страниц.

Рис. 4.11. Современный браузер можно представить как приложение, в котором в рамках общего интерфейса интегрировано несколько клиентских программ

Механизм работы Web-сервера Определив понятие языка HTML, можно более подробно описать механизм работы Web -сервера и браузера. Рассмотрим пример обращения к ресурсу www.translate.ru (рис. 4.12).

Рис. 4.12. Схема работы Web-сервера

В адресной строке браузера набираем необходимый URL (рис. 4.12, пункт 1), после чего браузер получает информацию об используемом протоколе (http) и имени сервера (www.translate.ru). Браузер устанавливает связь с искомым Web -сервером и, используя протокол HTTP, запрашивает искомый ресурс. Сервер посылает браузеру HTML -страницу, которая хранится на сервере (рис. 4.12, пункт 2).Обычно даже простая Web -страница содержит не только текст, но и графику, т.е. состоит из нескольких файлов разного типа. Браузер считывает HTML -тэги, воссоздает страницу на экране компьютера, и мы видим результат своего запроса (рис. 4.12, пункт 3).

В данном случае мы рассмотрели пример работы так называемых статических страниц. Статические страницы представляют собой точную копию файлов, лежащих в каталогах Web -cервера, и не изменяются до тех пор, пока разработчик сам в них что-то не поменяет. Однако страницы могут формироваться динамически, т.е. во время обработки запроса по какой-то программе, а не из готового файла на диске. Вы наверняка сталкивались со страницами, которые были созданы по вашему запросу динамически,- как говорится, "сформированы на лету". Например, любая книга отзывов на Web -сайте предоставляет определенную форму, в которую вы добавляете свой текст, когда вы в следующий раз открываете эту страницу, она содержит новое сообщение. Аналогично, когда поисковой машине дается запрос по поводу некоторого документа и она выдает список ссылок, очевидно, что этот список формировался именно на данный запрос, а не хранился в Сети заранее. Кэширование Web-страниц Просматривая Web -ресурсы, многие, вероятно, сталкивались с тем, что отдельные страницы загружаются значительно медленнее других. Часто документ передается с задержкой, если сервер, с которого он скачивается, имеет низкоскоростной канал выхода в Интернет или работает в режиме перегрузки. Возникает вопрос - как ускорить загрузку. Одно из решений состоит в том, чтобы не скачивать данные с удаленных серверов по нескольку раз. При навигации в Web часто возникает необходимость, как в книге, "перелистнуть страницу назад", т.е. загрузить ее повторно. Очевидно, что когда вы в браузере нажимаете кнопку "Назад" для того, чтобы вернуться к просмотренной ранее статичной странице, нет смысла повторно скачивать ее с сервера. Логично сохранить просмотренный документ на диске компьютера в специальной буферной зоне (кэше) и быстро отобразить его, если пользователь захочет вернуться по ссылкам назад. Именно так и поступают современные браузеры. В современных браузерах (таких, как Internet Explorer и Netscape Navigator) существует возможность настройки объема папки, в которой сохраняются кэшированные документы. Интернет-переводчики Одно из наиболее эффективных применений программ-переводчиков - это перевод страниц при навигации в Web. Когда пользователь ищет в Интернете сайты по некоторой тематике и обращается к ресурсам на разных языках, здесь основная задача - понять, о чем идет речь на сайте, и решить, нужно изучать содержимое данного сайта или нет. В подобном случае программа-переводчик просто незаменима.

Сделать перевод можно непосредственно в онлайне. Для этого достаточно обратиться на сайт онлайнового перевода компании ПРОМТ, который находится по адресу www.translate.ru. Функционирует данный сервис следующим образом. Пользователь обращается к ресурсу www.translate.ru, где ему предоставляется форма (рис. 4.14, пункт 1). В этой форме пользователь указывает адрес Web-странички, перевод которой он хочет получить, выбирает направление перевода, указывает тематику с целью подбора соответствующего тематического словаря при переводе. Далее с сервера www.translate.ru (пункт 2) идет обращение к Web-серверу, на котором находится искомая страница (пункт 3), затем осуществляется ее перевод на сервере www.translate.ru, и готовый результат в виде переведенной страницы (пункт 4) высылается клиенту. Отметим, что служба www.translate.ru является бесплатной.

Рис. 4.14. Схема работы сервиса www.Translate.ru

FrontPage 2003 Разработчик: Microsoft Сайт программы: www.microsoft.com/frontpage Microsoft FrontPage - это простой в освоении и удобный Web-редактор для проектирования, подготовки и публикации Web-сайтов. Благодаря интеграции с семейством продуктов MS Office, привычному интерфейсу и обилию шаблонов программа позволяет быстро освоить работу даже начинающим пользователям, если они знакомы с основами работы в MS Word. При этом FrontPage нельзя назвать решением "для начинающих": программа предоставляет широкие функциональные возможности и разнообразные средства оптимизации коллективной разработки, а также позволяет быстро создавать динамические комплексные Web-узлы практически любой сложности. Усовершенствованная поддержка графики упрощает работу во FrontPage 2003 с изображениями из других приложений. FrontPage 2003 удачно сочетает в себе возможности использования визуального конструктора и средства редактирования кода. В этой версии программы появилось разделенное окно (режим Split), которое состоит из двух областей - "Конструктор" (Design) и "Код" (Code). В окне Design ведется разработка в режиме WYSIWYG, а в окне Code идет автоматическое обновление кода при внесении изменений в макет.

Рис. 4.17. В программе FrontPage 2003 доступен двухоконный режим, объединяющий подходы "Конструктор" и "Код"

Комплексные средства проектирования позволяют повысить качество создаваемого кода и усовершенствовать навыки программирования. FrontPage 2003 генерирует эффективный HTML-код, не содержащий избыточности, характерной для кода, генерируемого Microsoft Word. Средства написания сценариев обеспечивают возможность интерактивного общения с посетителями. Функция интеллектуального поиска и замены осуществляет поиск и замену атрибутов или тэгов на заданных страницах. При этом можно указывать сложные правила поиска и замены, что позволяет быстро выполнять обновления Web-узла. FrontPage предоставляет возможность оптимизации HTML-кода, написанного в других приложениях за счет удаления избыточных тэгов, пробелов и т.п.

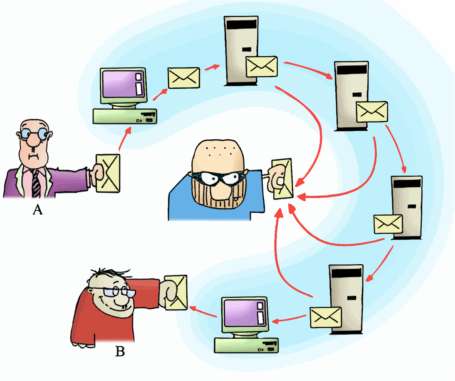

HomeSite 5.0 Разработчик: Macromedia Сайт программы: www.macromedia.com В то время как Dreamweaver - это прежде всего визуальный редактор, программа HomeSite предназначена для разработчиков, которые предпочитают работать с исходными кодами и обычно используют не только HTML. Macromedia удалось усовершенствовать данный редактор для работы с большими сайтами. HomeSite 5.0 - это HTML-редактор для профессиональных разработчиков. Web-разработчики, которые пишут код HTML, высоко оценили HomeSite. Этот кодовый редактор, имеющий массу настроек, прекрасно работает с другими приложениями Macromedia. Еще одним плюсом HomeSite является интуитивно понятный, удобный интерфейс, который позволяет редактировать несколько документов одновременно. Программа имеет встроенные средства проверки кода, предоставляет подсказки тэгов, обеспечивает проверку и оптимизацию кода. CoffeeCup HTML Editor 9.5 Разработчик: CoffeeCup Software Сайт программы: www.coffeecup.com CoffeeCup не имеет визуальных средств редактирования, но, как редактор кода, снабжена очень удачным набором функций. Программа предлагает многочисленные графические заготовки, встроенные Web-шаблоны, средства опубликования материалов на сайте, встроенный оптимизатор HTML-кода, настраиваемый под пользователя интерфейс и многое другое. Что такое криптография? До сих пор мы рассматривали проблему ограничения доступа к информации лиц, которые заранее имеют пароль, обеспечивающий им вход в систему. Однако если говорить о безопасных коммуникациях, то здесь возникают более сложные задачи. Допустим, нам необходимо переслать документ по Сети. Если мы защитим документ паролем, то для того, чтобы тот, кто получит защищенный документ, смог его открыть, необходимо сообщить пароль и ему, но как сделать так, чтобы пароль оказался недоступен другим лицам? Рассмотрим конкретный пример. Пусть сотрудник А отправляет своему коллеге В важный документ по электронной почте (рис. 10.1.).

Рис. 10.1. Электронное письмо можно без труда прочитать в промежуточных пунктах его путешествия по Сети, например на сервере провайдера

Известно, что письмо и прикрепленные файлы можно без труда прочитать в промежуточных пунктах его путешествия по Сети, например на сервере провайдера. Поэтому, получая письмо, В задает себе следующие вопросы. Действительно ли данный документ был отправлен А, а не другим лицом, которое выдает себя за " А "? Не был ли документ перехвачен и изменен в процессе доставки? Не был ли документ прочитан кем-либо, кроме него? Иными словами, его волнуют вопросы проверки аутентификации отправителя и послания и обеспечения конфиденциальности сообщения. Как будет показано ниже, все перечисленные проблемы решает современная криптография. Криптография (от греч. cryptos - "тайный") - это наука и технология шифрования важной информации для защиты ее от изменений и неавторизованного1 доступа. Криптография служит не только для перевода текстов в нечитаемую зашифрованную форму, но и позволяет решать задачи аутентификации и идентификации пользователей при работе в Сети. Следует отметить, что в Сети мы общаемся не только с людьми, но и с различными службами. Например, когда мы собираемся скачать с какого-либо сервера программу, нам тоже важно знать, что данный сервер принадлежит именно фирме-разработчику, а не фирме-пирату, распространяющему нелицензионное ПО, которое может содержать вирусы. Шифрование с помощью ключа Процесс шифрования с помощью ключа рассмотрим на конкретном примере. Предположим, нам нужно зашифровать открытый текст "Привет Вася" с помощью простейшего алгоритма - замены букв их номерами в алфавите. В результате мы получим зашифрованный текст вида: 17 18 10 3 6 20 3 1 19 33. Очевидно, что если посторонний узнает алгоритм шифрования, то использовать его в дальнейшем будет невозможно. Этого несложно избежать, если использовать шифрование с ключом. Для того чтобы пояснить суть процесса шифрования с ключом, приведем простой пример (рис. 10.2).

Рис. 10.2. Принцип шифрования с секретным ключем

Выпишем буквы текста и под ними запишем их номера в алфавите. Третьей строчкой запишем буквы ключа, повторяя это слово на всю строку. Под буквами ключа запишем их номера в алфавите, а в четвертой строчке запишем сумму, которая и будет зашифрованным сообщением: 20 19 29 36 и т.д. Зная ключ и алгоритм, легко расшифровать сообщение: 20 - 3 = 17, а 17-я буква алфавита - это "П" и т.д. Даже если злоумышленнику известен алгоритм, но неизвестен ключ, прочитать сообщение без длительной процедуры подбора ключа невозможно. Таким образом, один алгоритм можно использовать со многими ключами для разных каналов связи, закрепив за каждым корреспондентом отдельный ключ. Чем длиннее ключ шифра, тем больше потребуется переборов различных комбинаций при расшифровке и тем, соответственно, сложнее раскодировать сообщение. Асимметричное шифрование Асимметричное шифрование, или шифрование с помощью публичного ключа, основано на использовании пары ключей: закрытого (частного) и открытого (публичного). Послание можно зашифровать и частным, и публичным ключом, а расшифровать только вторым ключом из пары. То есть послание, зашифрованное частным ключом, можно расшифровать только публичным, и наоборот. Частный ключ известен только владельцу и его нельзя никому передавать, в то время как публичный ключ распространяется открыто и известен всем корреспондентам. Пару ключей - частный и публичный - можно использовать как для решения задач аутентификации, так и для обеспечения секретности (конфиденциальности). Согласно первой схеме (рис. 10.4), пользователь А заранее отсылает публичный ключ своим корреспондентам В и С, а затем отправляет им сообщение, зашифрованное его частным ключом.

Рис. 10.4. Сообщение мог послать только А (лишь он обладает частным ключом), т.е. проблема аутентификации решена. Но, например, B не уверен, что письмо не прочитал также С. Таким образом, конфиденциальность не обеспечена

Схема, обеспечивающая секретность (конфиденциальность), представлена на рис. 10.5.

Рис. 10.5. Сообщение может прочесть только А, так как лишь он обладает частным ключом, раскрывающим сообщение, то есть проблема конфиденциальности решена. Но А не может быть уверен, что сообщение не прислал С, выдающий себя за В. Таким образом, аутентификация не обеспечивается

Таким образом, для того чтобы обеспечить конфиденциальный обмен сообщениями в переписке двух лиц, необходимо иметь две пары ключей. При шифровании с помощью ключевой пары (рис. 10.5) у А нет необходимости рассылать свой публичный ключ всем корреспондентам. Гораздо удобнее выложить этот ключ в Сети на некоем сервере с открытым доступом. Тогда каждый может скачать данный ключ и послать А секретное сообщение, которое, кроме него, никто не прочтет. Цифровые сертификаты При использовании схемы шифрования с открытым ключом нужно распространить открытый ключ своим корреспондентам или выложить его в Сети на открытом сервере. Однако злоумышленник может назваться вашим именем и распространять открытый ключ от вашего лица. Для того чтобы определить, кто является истинным владельцем публичного ключа, нужна третья сторона, которой доверяют все корреспонденты. С этой задачей справляются центры сертификации CA (Certification Authority). Они выдают сертификаты - цифровые данные, подписанные цифровой подписью поручителя, подтверждающие соответствие открытого ключа и информации, идентифицирующей его владельца. Сертификат содержит публичный ключ, информацию о владельце ключа, название сертификационного центра, время, в течение которого сертификат действителен, и т.д. Каждая копия сертификата имеет цифровую подпись организации, выдавшей сертификат, так что каждый, кто получит сертификат, может удостовериться в его подлинности. Сертификат является аналогом удостоверения личности. Проблема идентификации существует и при личной встрече (паспорта, водительские удостоверения и т.д.). В Сети, где мы общаемся с партнером, которого не видим, удостоверение личности еще более необходимо. Классы сертификатов Личные сертификаты могут быть разных классов. Для получения сертификата низшего уровня требуется минимальный уровень проверки владельца публичного ключа. При выдаче сертификата высшего уровня проверяются не только личные данные владельца, но и уровень его кредитоспособности. В этом случае сертификат может выступать аналогом "кредитной карты", подтверждающей кредитоспособность при сделках в Web. Для получения личного сертификата пользователь обязан внести плату, которая тем больше, чем выше класс сертификата. Подлинность сертификата подтверждается подписью сертификационного центра, выдавшего сертификат. Система сертификации может иметь многоуровневый характер (рис. 10.7.).

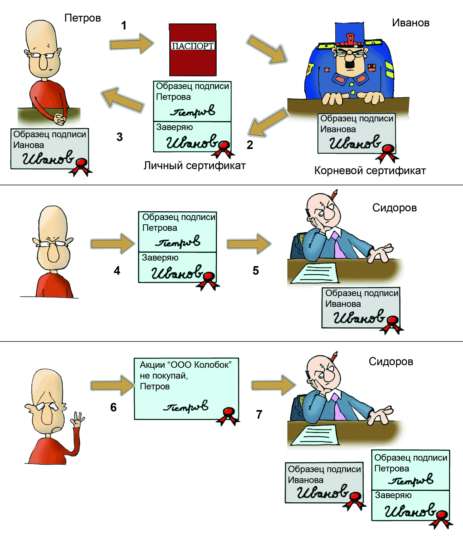

Рис. 10.7. Система сертификации имеет многоуровневый характер Для того чтобы понять, как организована выдача и использование сертификатов, можно прибегнуть к аналогии с условной схемой заверки обычной подписи. Пусть имеется сотрудник центра сертификации Иванов, уполномоченный выдавать сертификаты, заверяющие принадлежность подписи владельцу. Рассмотрим, как может быть организована работа такой службы по почте (рис. 10.8.).

Рис. 10.8. Выдача и использование сертификатов может быть проиллюстрирована условной схемой заверки обычной подписи

Изначально у всех должен храниться корневой сертификат, в котором имеется образец подписи Иванова. Если некто Петров (рис. 10.8, пункт 1) хочет получить личный сертификат, он направляет в центр сертификации свой паспорт и в ответ получает личный сертификат, заверенный подписью Иванова (пункт 2-3). У Петрова имеется образец подписи Иванова, поэтому он верит, что сертификат пришел именно от Иванова. Петров сохраняет этот сертификат и рассылает его копии своим корреспондентам (пункт 4), одним из которых является некто Сидоров. Сидоров получает сертификат, заверенный подписью Иванова, и поэтому не сомневается, что сертификат действительный (пункт 5). После того как Сидоров получил сертификат Петрова, тот может написать Сидорову, в полной уверенности, что его не примут за кого-то еще (пункт 6). Сидоров получает письмо с подписью Петрова (пункт 7), сравнивает ее с подписью в личном сертификате Петрова и убеждается, что письмо от Петрова. В случае с электронными подписями механизм проверки и сравнения подписей происходит автоматически, и весь сложный процесс аутентификации осуществляется прозрачно для пользователя. При этом просматривается полная аналогия с обычными подписями. В браузере (например, в Internet Explorer) уже предустановлены корневые сертификаты известных центров сертификации. Например, такого как Verisign. Корневой сертификат содержит публичный ключ и информацию о его владельце. Когда вы получаете личный сертификат вашего корреспондента, заверенный подписью Verisign, вы можете убедиться в его подлинности и сохранить его на своем компьютере. При этом под термином "корреспондент" мы можем подразумевать не обязательно человека, а, например, сервер с которого вы хотите скачать ПО. Во вновь полученном сертификате находится публичный ключ вашего корреспондента, который позволяет убедиться в подлинности его подписи. Для получения личного сертификата нужно обратиться на Web-сервер издателя сертификатов, сообщить личные данные, необходимые для получения конкретного сертификата, и выбрать длину закрытого ключа. Перед отправкой формы браузер сгенерирует пару ключей (публичный и частный) и внесет их в защищенную паролем базу данных. Закрытый ключ не должен быть известен никому, в том числе и сертификационному центру. Открытый ключ отсылается вместе с другими данными в сертификационный центр для включения его в сертификат. После получения оплаты сертификационный центр выпускает сертификат и указывает URL, откуда его можно скачать. После получения сертификата браузер пользователя автоматически запускает процедуру установки. Безопасность при переписке Как было показано в предыдущих разделах, для обеспечения секретности и аутентификации отправителя необходимо шифрование данных и подтверждение подлинности документов с помощью электронной подписи. Рассмотрим систему безопасности почты на примере программы Outlook 2003. Получить доступ к системе безопасности можно по команде Сервис -> Параметры -> Безопасность (рис. 10.10).

Рис. 10.10. Вкладка "Безопасность" панели "Параметры" Outlook 2003

Для того чтобы воспользоваться системой безопасности, точно так же, как и для работы с защищенными Web-ресурсами, необходимо получить личное цифровое удостоверение - цифровой сертификат, который выдается независимым центром сертификации на конкретный адрес электронной почты. Если у пользователя имеется несколько адресов электронной почты, ему необходимо иметь несколько сертификатов. На основе цифрового сертификата пользователь получает индивидуальную электронную подпись и пару ключей (открытый и закрытый). Кнопка "Получить удостоверение" (рис. 10.10) должна отсылать пользователя на сайты организаций, предоставляющих сертификаты. В качестве источника получения сертификата можно назвать www.verisign.com или www.thawte.com. Получив цифровое удостоверение, пользователь может подписывать свои письма. Для этого необходимо поставить флажок в строке "Добавлять цифровую подпись к исходящим сообщениям". В этом случае все сообщения, которые пользователь отправит, будут содержать его подпись и открытый ключ, и каждый, кто получит такое письмо, сможет отправить в ответ зашифрованное сообщение. Установить флажок "Шифровать содержимое и вложения исходящих сообщений" имеет смысл в том случае, если у пользователя имеются подписи (открытые ключи) всех, с кем он переписывается. Outlook 2003 позволяет сохранять цифровые сертификаты от любых корреспонден-тов, которые посылают вам подписанную почту, просматривать их, проверять или удалять.

Контент секьюрити Понятие " контент - секьюрити1 охватывает вопросы безопасности содержания информации и включает широкий спектр тем - опасность утечки конфиденциального контента (содержания), риск попадания нежелательного контента в корпоративную сеть и т.д.

Рис. 14.1. Спам - это навязывание рекламы за счет средств и времени получателя

Если речь идет о корпоративных пользователях, то в понятие " контент -секьюрити" включаются также вопросы ограничений на личную почту, личный доступ к Интернету из организации и т.п. Одной из проблем контент секьюрити является проблема нежелательных писем или спама. Электронная почта - это важнейшее средство общения как между домашними пользователями, так и между сотрудниками предприятий. Но уникальные возможности Интернета по доставке сообщений сотням тысяч получателей одновременно оборачиваются болезнью нового века - рассылкой нежелательных сообщений, или спама (по-английски Junk e-mail или spam). Спам - это те сообщения, которые вы бы не хотели получать, но которые все равно кто-то настойчиво вам присылает. Чаще всего это реклама каких-нибудь товаров и услуг, иногда такие письма носят явно криминальный характер. Откликнувшись на предложение в спам-письме, легко стать жертвой финансового мошенничества. Обычно спамер принимает все меры для того, чтобы избежать ответственности за послание, прибегая к фальсификации адреса отправителя. В последнее время в связи с развитием борьбы со спамом путем фильтрации почты спамеры стали модифицировать свои сообщения так, чтобы обмануть антиспамерские фильтры. В результате на разбор завалов ненужных сообщений уходит драгоценное рабочее время сотрудников, причем в потоке спама можно не заметить и стереть нужное послание, а кроме того, пользователи электронной почты вынуждены оплачивать провайдерам лишний трафик, получая ненужную рекламу. Согласно закону Меткалфа, ценность сети нелинейно увеличивается в зависимости от числа ее пользователей. Суть закона показана на рис. 14.2. В группе из двух членов возможна только одна коммуникация, в группе из пяти членов число возможных коммуникаций возрастает до 10 и т.д.

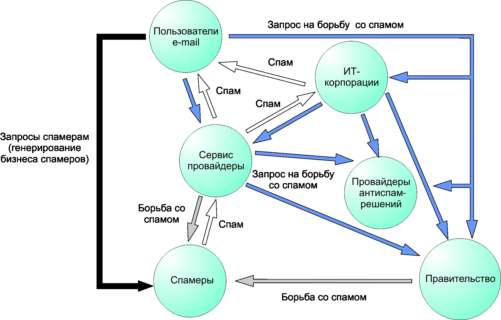

Рис. 14.2. Число коммуникаций нелинейно возрастает по мере увеличения количества узлов сети Однако утверждение об увеличении ценности сети по мере роста числа коммуникаций справедливо лишь в том случае, если коммуникации позволяют накапливать полезную информацию. Когда пользователи (помимо их воли) начинают получать ненужную им рекламу от огромного числа спамеров, ценность сети переходит в свою противоположность. Причина живучести спама в том, что пользователи электронной почты - это смешанная аудитория, которая ведет себя по-разному (рис. 14.3).

Рис. 14.3. Схема функционирования спам-экосистемы

С одной стороны, люди пользуются предложениями спамеров и таким образом поддерживают их бизнес, а с другой - недовольные большим объемом спама, они обращаются к разного рода организациям: сервис-провайдерам, ИТ-корпорациям, провайдерам антиспам-решений и государственным органам с просьбой принять меры против спама. Государство вводит санкции против спамеров, штрафует их. Сервис-провайдеры и ИТ-корпорации обращаются к провайдерам антиспам-решений, которые создают различные системы защиты. Сервис-провайдеры предлагают своим пользователям решения, ограничивающие спам, фильтруют спам-сообщения, блокируют домены спамеров, ведут черные списки и получают деньги за дополнительные услуги. Спамеры пытаются обмануть фильтры, придумывают новые формы сообщений, невидимые для них, в надежде сохранить свой бизнес. В результате идет эволюция спам-фильтров и параллельно развиваются средства доставки спама, а оплачивают этот процесс пользователи электронной почты. Распространение спама привело к тому, что доверие к рассылкам по электронной почте, даже не являющимся спамом, значительно снизилось. Однако для организации потери связаны не только с получением спама. Те личные письма, которые сотрудники корпорации отправляют (читают) в рабочее время, для организации тоже являются причиной потери времени и денег. Обычно спамер принимает все меры предосторожности, чтобы избежать ответственности за свою деятельность. Он может заразить компьютеры других пользователей и рассылать спам с них, а может рассылать спам со своего компьютера, но попытаться подделать адрес отправителя. В любом случае ручной анализ всей входящей электронной корреспонденции занимает слишком много времени. Поэтому на практике используются фильтры спама, которые призваны отсеять нежелательные сообщения. Процент ложных срабатываний такого фильтра (когда полезное письмо принимается за спам) должен быть минимален. Опасность не получить нужное письмо намного выше опасности получить ненужные письма. Проблема усугубляется еще и тем, что 30% сотрудников в своих частных письмах вольно или невольно отсылают информацию конфиденциального характера. Выявление личной переписки на рабочем месте - довольно тонкий момент. В России право на тайну переписки гарантируется любому гражданину РФ в соответствии с п. 2 ст. 23 Конституции и подтверждается ст. 138 УК РФ ("Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений граждан"). Вместе с тем есть целый ряд федеральных и других законов ("Об информатике, информатизации и защите информации", "О коммерческой тайне " и др.), позволяющих организации защищать свою информацию от утечки. Также очевидно, что компания-работодатель не хочет оплачивать личную переписку своих сотрудников. Статистика говорит о том, что в более чем 60% случаев вирусы распространяются как раз вместе со спамом. Ежедневно в мире отправляется миллиарды электронных сообщений, и более 70% из них приходится на спам! Рассмотрение комплексных решений для предотвращения утечки конфиденциальной информации в результате преднамеренных и неумышленных действий сотрудников компании выходит за рамки нашей книги. Существует целый ряд компаний, которые помогут грамотно составить политику внутренней безопасности компании и учесть все юридические тонкости, провести аудит уже существующей информационной инфраструктуры и внедрить в нее комплексное решение для предотвращения утечки конфиденциальной информации, а также обучить персонал и правильно эксплуатировать имеющиеся продукты. Более подробную информацию можно найти, например, на сайте компании InfoWatch (www.infowatch.ru).

|

|||||||||

|

Последнее изменение этой страницы: 2020-03-26; просмотров: 162; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.119.131.72 (0.122 с.) |