Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Анализ технической службы доставки зоотоваров «гав’с».Стр 1 из 5Следующая ⇒

Курсовая работа по дисциплине «Информационная безопасность»

на тему: «Проектирование системы информационной безопасности (на примере Службы доставки зоотоваров «Гав’с»

Выполнил: студент гр. 13-ПИ Саутин Д.А.

Руководитель: к.т.н., доц. Демиденко А.И.

Брянск 2016 ЗАДАНИЕ

на курсовую работу по дисциплине "Информационная безопасность"

Студент ____________________________ Группа _____________ Тема ___________________________________________________ _______________________________________________________ _______________________________________________________ _______________________________________________________

ГРАФИК ВЫПОЛНЕНИЯ РАБОТЫ

Название раздела: дата выполнения:

Задание выдано ________________

Предварительная защита ________________

Защита курсового проекта ________________

Руководитель Демиденко А.И.

Аннотация Данная курсовая работа представляет собой проектирование системы информационной безопасности на выбранном нами объекте с информационной системой. В качестве такого объекта был выбран автосервис «Сенатор». Основной текст курсовой работы разделен на четыре раздела. Первый – анализ исходных данных. Здесь приводится описание организации с указанием организационно-штатной структуры с необходимыми комментариями. В дополнение составляется технический паспорт анализируемого автосервиса. Второй раздел – расчет информационных рисков. Оценка рисков производится экспертом, в качестве которого выступает сам студент и определяет показатели. На данном этапе производится идентификация информационных активов и ресурсов. По имеющимся формулам расчета осуществляется оценка участия активов, их важности и стоимости. Далее проводится расчет стоимости информационных ресурсов и составляется оценочная матрица информационных ресурсов. Результатом анализа выступает перечень информационных ресурсов с их полной стоимостью и величиной максимального риска. Также в данном разделе производится анализ угроз и уязвимостей и оценка их риска. Третий раздел определяет разработку мероприятий по защите информации и подбор технических средств. Здесь ведется расчет рисков по материалам анализа информации и анализа угроз безопасности информации, а затем проводится перекрестная оценка всех уязвимостей системы и указывается метод их предотвращения.

Четвертый раздел представляет собой непосредственно разработку политики информационной безопасности службы доставки зоотоваров «Гав’c». Содержание Аннотация. 2 Введение. 4 1.Анализ исходных данных. 6 1.1 Характеристика предприятия. 6 1.2 Анализ технической службы доставки зоотоваров «Гав’с». 8 2. Расчет информационных рисков. 13 2.1 Анализ информации, циркулирующей в организации. 13 2.2. Оценка угроз информационной безопасности. 22 3. Разработка мероприятий по защите информации и подбор технических средств защиты.. 27 3.1.Расчет рисков. 27 4.Разработка политики информационной безопасности. 39 Графическая часть. 41 Список используемой литературы.. 42 Приложения. 43

Введение На современном этапе развития нашего общества многие традиционные ресурсы человеческого прогресса постепенно утрачивают свое первоначальное значение. На смену им приходит новый ресурс, единственный продукт не убывающий, а растущий со временем, называемый информацией. Информация становится сегодня главным ресурсом научно-технического и социально-экономического развития мирового сообщества. Чем больше и быстрее внедряется качественной информации в народное хозяйство и специальные приложения, тем выше жизненный уровень народа, экономический, оборонный и политический потенциал страны. В настоящее время хорошо налаженная распределенная сеть информационно-вычислительных комплексов способна сыграть такую же роль в общественной жизни, какую в свое время сыграли электрификация, телефонизация, радио и телевидение вместе взятые. Ярким примером этому стало развитие глобальной сети Internet. Уже принято говорить о новом витке в развитии общественной формации - информационном обществе. Информационной безопасностью называют меры по защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе. Информационная безопасность включает в себя меры по защите процессов создания данных, их ввода, обработки и вывода. Целью информационной безопасности является обезопасить ценности системы, защитить и гарантировать точность и целостность информации, и минимизировать разрушения, которые могут иметь место, если информация будет модифицирована или разрушена. Информационная безопасность требует учета всех событий, в ходе которых информация создается, модифицируется, к ней обеспечивается доступ или она распространяется.

Создание систем защиты информации связано с большим числом трудностей. Они обусловлены многими факторами: быстрым развитием технологий, что приводит к появлению новых каналов утечки информации, явно выраженным антагонизмом между злоумышленником и владельцем информации, большой зависимостью системы защиты информации от опыта специалистов, которые её обслуживают и т.д. Целью выполнения курсовой работы является систематизация и закрепление знаний, полученных при изучении дисциплины "Информационная безопасность", выработки комплексного подхода и развитие навыков к самостоятельной работе при проектировании систем информационной безопасности предприятия (организации). В задачи курсового проектирования входят: 1. Изучение особенностей службы доставки зоотоваров «Гав’c» 2. Анализ возможных подходов и методов решения задачи построения системы информационной безопасности службы доставки зоотоваров «Гав’c» и обоснование выбранного подхода. 3. Выработка навыков математического моделирования и разработки структурно - функциональных схемы моделей объектов защиты информации. 4. Получение практического опыта по построению системы информационной безопасности службы доставки зоотоваров «Гав’c» на основе теоретических разработок. 5. Развитие умения разработки необходимой документации по обеспечению информационной безопасности.

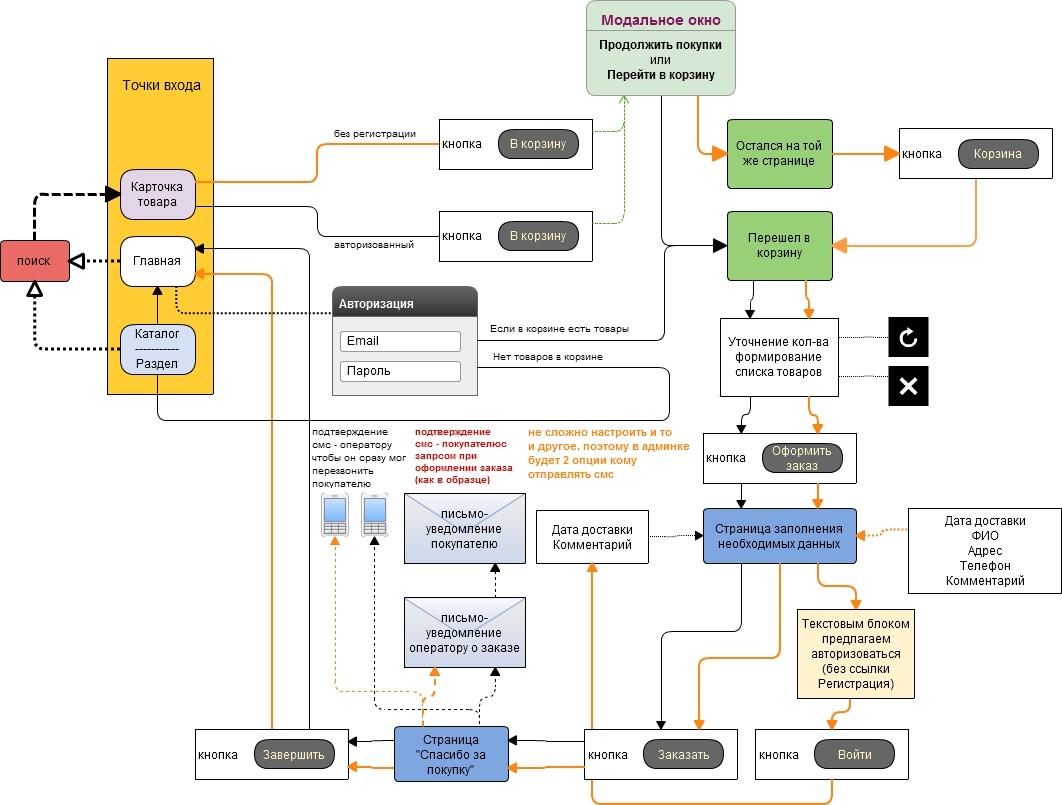

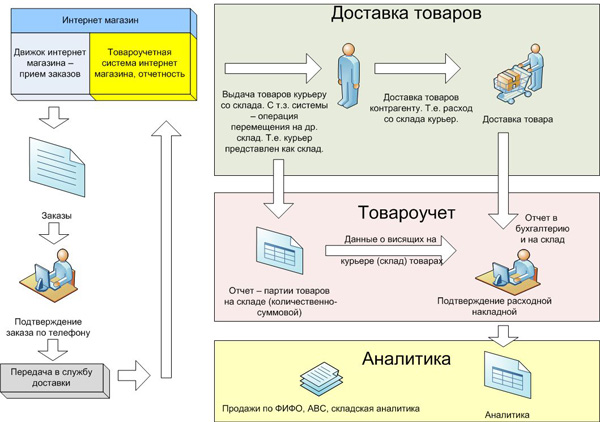

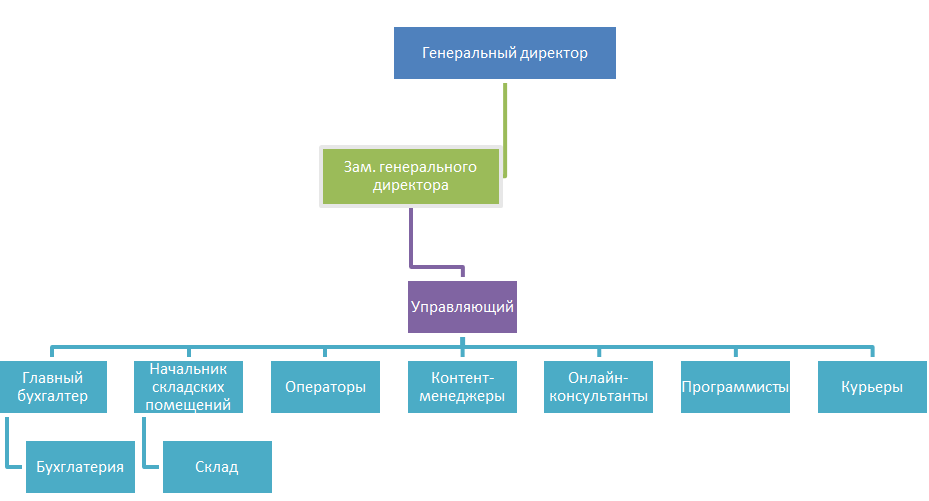

Анализ исходных данных. Характеристика предприятия. Служба доставки была создана 08 июня 2005 года с целью облегчения взаимоотношений животных с их владельцами. Главной миссией «Гав’с» является обеспечение своевременного ухода за домашними животными путем продажи и доставки зоотоваров клиентам по оптовым ценам. Заказ товаров осуществляется непосредственно через сайт службы доставки зоотоваров «Гав’c»: http://www.gaws.ru/ (Приложение 1). «Гав’с» имеет два направления бизнеса: 1. Продажа и доставка товаров с помощью сайта. 2. Прямая продажа товара непосредственно через магазин, расположенный по адресу г. Брянск, ул. Ростовская д.4 К целям «Гав’с» относятся: 1. Развитие в вышеперечисленных сферах благодаря взаимной выгоде для компании и потребителей. 2. Высокий доход путем продажи товаров по самым оптимальным ценам на сегодняшний день. 3. Увеличение количества заказов. 4. Увеличение количества поставщиков, а так же долгосрочные и надежные отношения с ними. 5. Наиболее качественно и быстро удовлетворять потребности клиентов Среднесписочная численность персонала «Гав’с» составляет 53 человека. Организационная структура «Гав’с» (Рис.1).

Рис.1 Организационная структура «Гав’с».

1. Генеральный директор – глава службы доставки зоотоваров «Гав’с». Функции генерального директора заключаются в общем руководстве деятельностью компании. 2. Зам. Генерального директора – лицо, имеющее все основные полномочия генерального директора во время его отсутствия.

3. Главный бухгалтер – должностное лицо предприятия, обеспечивающее организацию бухгалтерского учета, контроль и отражение на счетах бухгалтерского учета всех осуществляемых предприятием, учреждением хозяйственных' операций, предоставление оперативной информации, составление в установленные сроки бухгалтерской отчетности. Свою деятельность осуществляет на основании требований нормативных документов правительства РФ. В пределах утверждённых должностных обязанностей взаимодействует с государственными предприятиями, учреждениями и общественными организациями. 4. Начальник складских помещений – ответственное лицо за все действия, происходящие на складе, в том числе за прием товара на склад и до передачи товара курьеру. 5. Операторы – осуществляют общение с клиентом. Обязаны обговорить сумму заказов с бухгалтером, а так же направить курьера по необходимому адресу. 6. Контент-менеджеры – специалисты по созданию, распространению и курированию контента, редакторы сайтов. В обязанности контент-менеджера входит наполнение сайта текстовой, графической и другими видами информации, полезной и удобной для восприятия выбранной целевой группой (контентом). 7. Онлайн-консультанты – лица, в обязанность которых входит: консультирование клиентов по тому или иному товару, о его начилии на складе; уточнение цены на товар; подбор товара с интересующими клиента характеристиками. 8. Программисты – специалисты по программированию, задача которых обеспечивать стабильную работу сайта, корректное отображение торговых позиций, обновление дизайна. 9. Курьеры – лица, в задачу которых входит прием заказанного товара на складе «Гав’c» и доставка клиенту по его адресу в намеченные сроки.

Услуги, предоставленные «Гав’c»: · Продажа зоотоваров по оптовым ценам. · Доставка – компания «Гав’c» обладает развитой системой доставки зоотоваров как по Москве и Подмосковью, так и по многим регионом России. При заказе от 2000 рублей и более, доставка осуществляется бесплатно. · Бесплатная консультация клиентов по выбору зоотоваров для определенных пород животных. «Гав’c» предлагает разнообразную продукцию для животных:

Расчет рисков В настоящее время одним из важнейших условий обеспечения безопасности любого предприятия, ориентированного на получение стабильных прибылей и эффективную работу, является разработка программы управления рисками предприятия. Ее целями и задачами являются: а) идентификация, анализ, определение количества и оценка всех рисков предприятия, сопутствующих его операционной, финансовой и стратегической деятельности. Такие риски состоят из традиционных страховых рисков, а также финансовых, товарных, юридических, экологических и других рисков, которые угрожают стабильности доходов (например, введение торгового эмбарго, или потеря престижа торговой марки); б) выработка конкретных рекомендаций по борьбе с выявленными рисками; в) контроль за ходом выполнения рекомендованных мероприятий и внесение необходимых корректив.

Обеспечение информационной безопасности — одна из главных задач современного предприятия. Угрозу могут представлять не только технические сбои, но и несогласованность данных в различных учетных системах, которая встречается едва ли не у каждой второй компании, а также неограниченный доступ сотрудников к информации. Информационные риски — это опасность возникновения убытков или ущерба в результате применения компанией информационных технологий. Иными словами, IT-риски связаны с созданием, передачей, хранением и использованием информации с помощью электронных носителей и иных средств связи. [7] Информационный риск вызывается внутренними или внешними причинами. Если причины информационного риска порождаются внутри предприятия, то такой риск относится к внутренним. Внешним информационным риском считается риск, причины возникновения которого находятся за пределами предприятия.

Информационные риски можно разделить на две категории: -риски, вызванные утечкой информации и использованием ее конкурентами или сотрудниками в целях, которые могут повредить бизнесу; -риски технических сбоев работы каналов передачи информации, которые могут привести к убыткам.

Для разработки комплекса мероприятий по защите информации необходимо провести анализ информационных рисков, который включает:

1. Расчета рисков. 2. Перекрёстного анализа.

Расчет рисков ведётся по материалам анализа информации и анализа УБИ. (табл.10).

Таблица 10

Расчет информационных рисков

Продолжение табл.10

Продолжение табл. 10

Продолжение табл.10

Окончание табл.10

Для разработки организационно-технических мероприятий необходимо провести перекрёстную оценку всех уязвимостей системы. Результаты оценки должны представлены в табл. 11.

Таблица 11 Совокупная оценка уязвимости информационной системы

Продолжение табл. 11

Окончание табл. 11

Программно-технические меры защиты информации - это совокупность аппаратных и программных средств и мероприятий по их использованию в интересах защиты конфиденциальности информации.[4]

Программно-аппаратные средства защиты информации: 1. Антивирусная система Касперского для Windows Servers Enterprise Edition. Обеспечивает: · Постоянная антивирусная защита и проверка по требованию Приложение проверяет все запускаемые и модифицируемые файлы, проводит лечение или удаление зараженных объектов, а также помещает подозрительные объекты в карантин для дальнейшего анализа. Приложение также проводит антивирусную проверку заданных областей по запросу администратора. · Проактивная защита от вредоносного ПО Современная система антивирусной защиты позволяет обнаружить вредоносные программы, даже если они еще не внесены в антивирусные базы. · Гибкие настройки проверки Антивирус Касперского для Windows Servers Enterprise Edition позволяет: o настраивать глубину проверки; o указывать, какие типы файлов следует проверять всегда; o задавать действия программы при обнаружении подозрительных и зараженных объектов в зависимости от типов угроз. · Оптимизированная производительность Фирменные технологии «Лаборатории Касперского» iSwift и iChecker позволяют экономить время и повышать скорость работы приложения, т.к. проверка выполняется только для новых и измененных файлов. · Проверка критических областей системы Отдельная задача позволяет проверять области ОС, наиболее подверженные заражению — например, объекты автозапуска и оперативную память. · Защита терминальных серверов Программа защищает терминальные серверы Microsoft Terminal Services и Citrix XenApp, обеспечивает защиту конечных пользователей, работающих в режиме публикации рабочего стола и приложений, o информирует конечных пользователей о событиях средствами службы терминалов и обеспечивает аудит всех действий, o производимых над файлами и скриптами. · Поддержка виртуализированных сред С сертификатом VMware Ready и проверенной поддержкой Hyper-V антивирус Касперского для Windows Server Enterprise Edition обеспечивает надежную защиту виртуализированной инфраструктуры. · Поддержка кластеров Созданное для работы на кластерах серверов со сложной архитектурой, приложение защищает локальные диски сервера и общие диски кластера, которыми в текущий момент владеет защищаемый узел. 2.Сканер уязвимостей XSpider - сетевой сканер уязвимостей проверяющий все возможные уязвимости независимо от программной и аппаратной платформы узлов. Универсальный сетевой сканер уязвимостей XSpider способен проводить тестирование уязвимостями на различных уровнях. XSpider включает в себя функции сканера безопасности сайтов и позволяет проводить глубокий контроль защищенности WEB-серверов и WEB-приложений. Функциональные возможности сетевого сканера XSpider: · Полная идентификация сервисов на случайных портах Дает возможность проверки на уязвимость серверов со сложной нестандартной конфигурацией, когда сервисы имеют произвольно выбранные порты · Эвристический метод определения типов и имен серверов (HTTP, FTP, SMTP, POP3, DNS, SSH) вне зависимости от их ответа на стандартные запросы Служит для определения настоящего имени сервера и корректной работы проверок в тех случаях, если конфигурация WWW-сервера скрывает его настоящее имя или заменяет его на другое · Обработка RPC-сервисов (Windows и *nix) с их полной идентификацией Обеспечивает возможности определения RPC-сервисов и поиска уязвимостей в них, а также определения детальной конфигурации компьютера в целом · Проверка слабости парольной защиты Производится оптимизированный подбор паролей практически во всех сервисах, требующих аутентификации, помогая выявить слабые пароли · Глубокий анализ контента WEB-сайтов Анализ всех скриптов HTTP-серверов (в первую очередь, пользовательских) и поиск в них разнообразных уязвимостей: SQL инъекций, инъекций кода, запуска произвольных программ, получения файлов, межсайтовый скриптинг (XSS), HTTP ResponseSplitting. · Анализатор структуры HTTP-серверов Позволяет осуществлять поиск и анализ директорий доступных для просмотра и записи, давая возможность находить слабые места в конфигурации · Проведение проверок на нестандартные DoS-атаки Существует возможность включения проверок "на отказ в обслуживании", основанных на опыте предыдущих атак и хакерских методах · Специальные механизмы, уменьшающие вероятность ложных срабатываний В различных видах проверок используются специально под них разработанные методы, уменьшающие вероятность ошибочного определения уязвимостей · Ежедневное добавление новых уязвимостей и проверок Оригинальная технология обновления программы не только позволяет пользователям каждый день иметь актуальную базу уязвимостей при минимальном трафике и временных затратах не прекращая при этом работы программы, но и обеспечивает регулярный update программных модулей по мере их совершенствования. 3.ZecurionZserver (StorageSecurity) является комплексом криптографических решений для защиты данных, которые хранятся на серверах, магнитных лентах, оптических дисках, в хранилищах и на внешних площадках. С помощью шифрования носителей ZecurionZserver (StorageSecurity) защищает данные в процессе использования, хранения и транспортировки. 4.StaffCopEnterprise – программа слежения за пользователями компьютеров в локальной сети и терминальных серверов. Продукт обеспечивает удаленный контроль за сотрудниками, анализ эффективности труда и защиту информации от утечек. StaffCop осуществляет мониторинг запущенных программ, приложений и веб-сайтов на рабочих ПК. Выполняет перехват сообщений в ICQ, Skype, e-mail и других мессенджерах. Делает снимки экрана монитора, записывает нажатие клавиш и многое другое, входящее в понятие "контроль компьютера". Мониторинг https-трафика, перехват сообщений по e-mail, skype, ICQ в социальных сетях и другие функции StaffCop позволят вам вовремя выявить попытки передачи корпоративных сведений сторонним лицам и получить доказательства для расследования инцидентов информационной безопасности. Блокировка USB-накопителей обеспечит защиту от копирования с рабочих компьютеров, данных, имеющих коммерческую ценность. Оценочная стоимость предлагаемого комплекса программных продуктов представлена в табл. 12 Таблица 12 Оценочная стоимость предлагаемых продуктов

Таким образом, для защиты информации на предприятии необходимо провести комплекс мероприятий, который предполагает затраты на сумму 166 500 руб. Введение Политика информационной безопасности Службы доставки зоотоваров «Гав’c» определяет цели и задачи системы обеспечения информационной безопасности (ИБ) и устанавливает совокупность правил, требований и руководящих принципов в области ИБ, которыми руководствуется в своей деятельности. Цели Основными целями политики ИБ являются защита информации организации и обеспечение эффективной работы всего информационно-вычислительного комплекса при осуществлении деятельности, указанной в его Уставе. Общее руководство обеспечением ИБ осуществляет директор автосервиса». Ответственность за организацию мероприятий по обеспечению ИБ и контроль за соблюдением требований ИБ несет сотрудник отвечающий за функционирование автоматизированной системы и выполняющий функции администратора информационной безопасности. Сотрудники учреждения обязаны соблюдать порядок обращения с конфиденциальными документами, носителями ключевой информации и другой защищаемой информацией, соблюдать требования настоящей Политики и других документов ИБ. Задачи Политика информационной безопасности направлена на защиту информационных активов от угроз, исходящих от противоправных действий злоумышленников, уменьшение рисков и снижение потенциального вреда от аварий, непреднамеренных ошибочных действий персонала, технических сбоев, неправильных технологических и организационных решений в процессах обработки, передачи и хранения информации и обеспечение нормального функционирования технологических процессов. Наибольшими возможностями для нанесения ущерба организации обладает собственный персонал. Действия персонала могут быть мотивированы злым умыслом, либо иметь непреднамеренный ошибочный характер. Риск аварий и технических сбоев определяется состоянием технического парка, надежностью систем энергоснабжения и телекоммуникаций, квалификацией персонала и его способностью к адекватным действиям в нештатной ситуации. Необходимо учитывать, что с течением времени меняется характер угроз, поэтому следует своевременно, используя данные мониторинга и аудита, обновлять модели угроз и нарушителя.[11] Задачами настоящей политики являются: · описание организации системы управления информационной безопасностью в Управлении; · определение Политик информационной безопасности, а именно: · определение порядка сопровождения ИС компании. Графическая часть

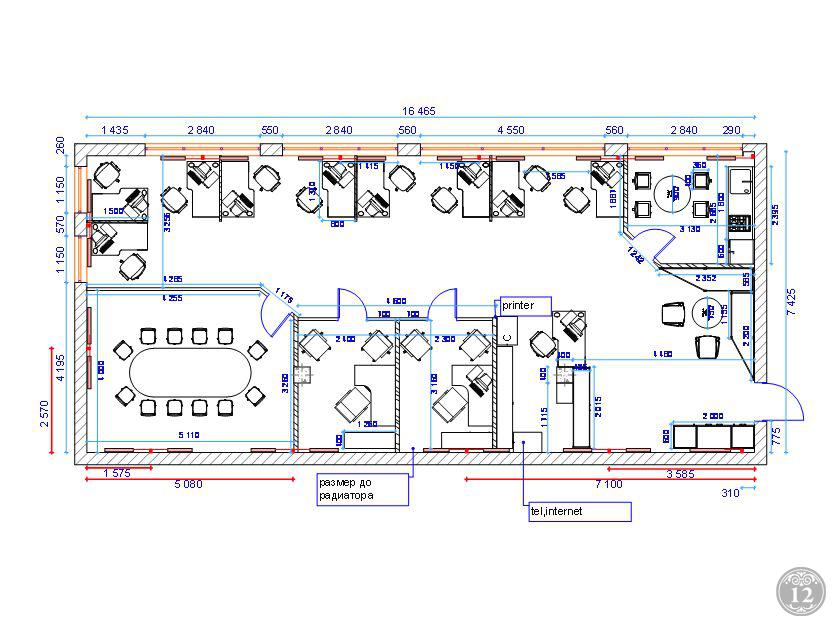

Рис.6 План помещения

Табл. 1 Базовые экономические показатели Службы доставки зоотоваров «Гав’c»

Список используемой литературы 1. Бабаш. А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие/ А.В. Бабаш, Е.К.Баранова, Ю.Н. Мельников. –М.: КноРус, 2013. – 136с. 2. Гафнер. В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. –Рн/Д: Феникс, 2010. – 324с. 3. Громов Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. – Ст. Оскол: ТНТ, 2010.-384с. 4. Гулак М.Л., Рытов М.Ю. Основы компьютерной безопасности: Учеб. Пособие / Брян. гос. техн. ун-т.- Брянск: изд-во БГТУ, 2013.-215 с. 5. Обеспечение информационной безопасности машинострои-тельных предприятий: Учеб. для ВУЗа: в 2 ч.ч. 2 / Клейменов С.А., Мельников В.П., Схиртладзе А.Г., Борискин В.П. - Старый Оскол: ТНТ, 2011. 429 С 6. Коноплева И.А., Богданов И.А. Управление безопасностью и безопасность бизнеса: Учеб. пособие для вузов.- М.: ИНФРА-М, 2014. 446 с. 7. Зегжда, Д.П., Ивашко, А.М. Основы безопасности информационных систем. - М.: Интуит, 2010. 8. Стандарты информационной безопасности. 9. Федеральный закон Российской Федерации от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации». 10. http://ru. wikipedia.org/wiki/ 11. http://www.infosecurity.ru/

Приложения Приложение 1

Приложение 2

Курсовая работа

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2017-02-19; просмотров: 389; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.143.168.172 (0.137 с.) |

Корма для кошек, собак, рыб, черепах, попугаев, канареек, грызунов, лошадей;

Корма для кошек, собак, рыб, черепах, попугаев, канареек, грызунов, лошадей;