Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Анализ состояния проблемы обеспечения безопасности предприятия.Стр 1 из 7Следующая ⇒

Основы защиты информации

Анализ состояния проблемы обеспечения безопасности предприятия. 1 Безопасное деятельность предприятия (организация). 2 Угрозы безопасности 3 Анализ современного состояния проблемы безопасности. Первый вопрос Обеспечение безопасности (безопасной производственно-хозяйственной деятельности) не зависимо от форм собственности необходимо для любых предприятий. отличие будет состоять лишь в том, какие средства методы и в каком объеме нужны для конкретного предприятия для его безопасности. Прежде чем начать подробный анализ современного состояния проблемы безопасности необходимо определить, что может подлежать защите на предприятии. По сложившейся международной практике по безопасности объектами защиты на предприятии могут быть: 1. Человек (работник). 2. Информация. 3. Материальные ценности. Если приоритет сохранение безопасности людей является естественным, то приоритет информации над материальными ценностями требует более подробного рассмотрения. Это касается не только информации, которая представляет собой коммерческую тайну предприятия, но и открытой информации. Считается что информация предприятия становится уязвимой за счет её обработки средствами вычислительной техники и её уничтожение может привести к банкротству предприятия. Рыночные отношения с их неотъемлемой частью конкуренции обязательно требует от предприятия использовать так называемый принцип выживания. Суть его в том, что каждому предприятию следует противодействовать различным внешним и внутренним угрозам. Понятие «безопасное деятельность» для любого предприятия содержи в себе: 1. Физическую безопасность. 2. Экономическую безопасность. 3. Информационную безопасность. 4. Материальную безопасность. Для обеспечения всех этих безопасностей предусматривается создание специального структурного подразделения предприятия — служба безопасности. Второй вопрос Угрозы технической безопасности В настоящее время имеют место случаи нападения на физических лиц — потенциальных носителей особо важной информации или обладающий значительными материальными ценностями. К угрозам физической безопасности можно отнести:

1. Психологический террор т.е. угрозы, запугивание, шантаж вымогательства. 2. Грабежи целью овладению материальными ценностями ли документами. 3. Похищение руководителей предприятий и членов их семей. 4. Убийство. Одним из реальный мероприятий обеспечение физической безопасности является доведение к лицам которых может угрожать опасность обязательных правил поведений в такой ситуации, либо возможного времени и места реализации угрозы. Угрозы экономической безопасности К данному виду угроз в первую очередь относят: 1. Угрозы от отдельных сотрудников предприятия 2. Угрозы от криминальных местных структур 3. Угрозы от криминальных заграничных структур 4. Угрозы от международных криминальных структур. В тяжелых условиях становлениях рынка положение коммерческих предприятий усугубляется сильным давлением со стороны криминального мира. В условиях текущей экономической ситуации при наличии разного рода угроз, является естественным объединение усилий коммерческих предприятий для сохранности экономической безопасности. Примером могут быть соглашения между предприятием. Угрозы информационной безопасности Как считают западные специалисты утечка 20% коммерческой информации в 60 случаях из 100 приводит к банкротству предприятия. Не одна даже самая процветающая фирма не просуществует больше 3 суток если её информация, которая представляет собой коммерческую тайну станет известной. Поэтому экономическая и информационная безопасность тесно связаны. Уменьшение угрозы экономической деятельности предприятия предусматривает получение подробной информации о конкурентах. При этом естественно, что уменьшение этой угрозы для одних предприятий влечет за собой увеличение угрозы для других. Убыток от деятельности конкурентов, которые используют метод шпионажа составляют в мире до 30% всего ущерба. С помощью средств промышленного шпионажа не только разными способами подслушиваю и подсматривают за действиями конкурент, но и получают информацию, которая непосредственно обрабатывается в средствах вычислительной техники. Поэтому в последнее время широко развивается компьютерная преступность. Противодействовать такой преступности сложно так как эта проблема достаточно новая, сложно идентифицировать злоумышленника и трудно собирать, и юридически оформлять доказательство по этому компьютерному преступлению.

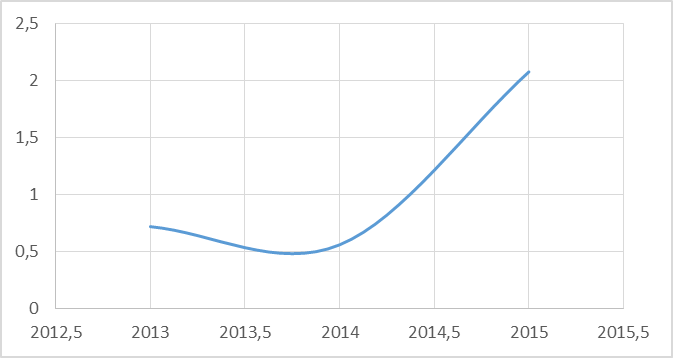

Пример изобразить динамику убытков от компьютерных преступлений в стоимостном преступлении на графике. Известно, что общая сумма убытков за 2013 — 12млн условных единиц. В 2014 — 14млн условных единиц. И в 2015 — 26млн условных единиц. Доля убытков от компьютерных преступлений. Соответственно по годам составляла 6%,4%,8%. 12 — 100% Х —6% Х1 = 6*12/100 =0,72 млн Х2 = 4*14/100 = 0,56 млн Х3 = 8*26/100 = 2,08

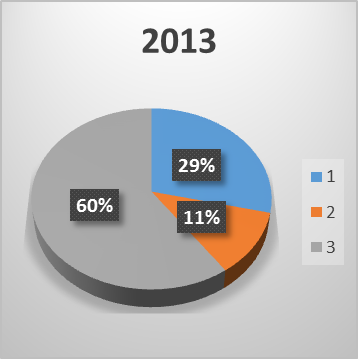

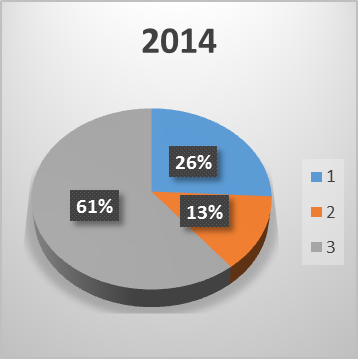

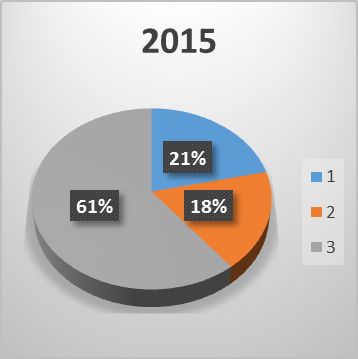

Источниками информации о конкурентах является: 1. Информация, которая содержится в СМИ. 2. Сведения, которые распространятся непосредственно конкурентом. 3. Финансовые отчеты. 4. Непосредственное наблюдение за объектами. 5. Переговоры со служащими и клиентами. 6. Сайты предприятий. Угрозы материальной безопасности. Особую проблему представляет обеспечение безопасности при перевозке грузов и материальных средств. Также различные бедствия (пожары, взрыв, землетрясения) трудно предсказуемы, относительно редкие, но могут привезти к значительным убыткам. Восстановление деловой активности предприятия после подобных ситуаций должны быть четко спланированы службой безопасности. Централизованное управление процессом восстановления важно для поддержания деятельности предприятия, а также важна способность предприятия предоставлять заказчикам хотя бы минимум услуг иначе банкротство предприятия неизбежно. Третий вопрос Можно выделить три основные составляющие проблемы сохранения безопасности: 1. Правовая защита 2. Организационная защита 3. Инженерно-техническая защита Правовая защита подразумевает наличие правовых актов. Организационная защита включает в себя охрану и режим работы объекта Инженерно-техническая защита понимается совокупность инженерных и программных средств которые направлены на то что бы исключить угрозу безопасности. Для каждого вида угроз безопасности должны использоваться различные правовые организационные и инженерно-технические мероприятия. При этом целью анализа является рассмотрение всех возможностей системы безопасности, а также выявление и устранение угрозы. Мировой уровень технического состояния противодействия попытка нарушения безопасности предприятия достаточно высоки, но для практической деятельности необходимо выполнение двух основных условий: 1. Наличие средств на закупку и эксплуатацию 2. Наличие необходимого уровня подготовки персонала. Пример. Объем финансирования системы безопасности на предприятиях представлены в таблице.

Изобразить в виде круговых диаграмм структуру финансирования по предприятиям.

Тема 2 1 Основные понятия и терминология 2 Классификация угроз. 3 Охраняемые сведения. 4 Общая классификация методов защиты информации. Первый вопрос Под информацией будем понимать сведения о лицах, предметах, фактах, событиях и процесса. Информация может существовать в виде бумажного документа, физических полей и сигналов, и биологических полей. Среда, в которой информация создается, передается, обрабатывается и хранится будем называть информационным объектом.

Под безопасностью информационного объекта понимается его защищенность от случайного или преднамеренного вмешательства. Т.е. природа воздействия на информационный объект может быть двух видов: 1. Непреднамеренной — стихийные бедствия, отказы оборудования, ошибки персонала 2. Преднамеренные — различные действия злоумышленников. Все воздействия могут привести к последствиям (ущербу) трех видов: 1. Нарушение конфиденциальности — нарушение свойства информации быть известной только определённым субъектом. 2. Нарушение в целостности —несанкционированное изменение, искажение и уничтожение информации. 3. Нарушение доступности — при этом нарушается работа-способность объекта. По угрозой информационной безопасности будем понимать возможные воздействия, которые могут привезти к ущербу, а свойство объекта, которое делает возможным возникновение угрозы будем называть уязвимостью. Все действия злоумышленника называется атакой. Защищенный информационный объект — объект который имеет все средства защиты. Комплексная защита информационного объекта – совокупность методов и средств которые включают в себя правовые физические, технические, программные и др. Политика безопасности — совокупность норм и правил, которые регламентируют работу средств защиты. Второй вопрос В настоящее время известно большое количество угроз. Все эти угрозы можно классифицировать по разным признакам. Например, по виду различают следующие виды угроз: 1. Физической и логической целостности (полное уничтожение или искажение информации) 2. Конфиденциальности (несанкционированное получение информации) 3. Доступности (работоспособность) 4. Право собственности По происхождению угрозы могут быть: 1. Случайные (отказы, сбои, ошибки и стихийные бедствия) 2. Преднамеренные (действия злоумышленника) По источникам угрозы могут быть от: 1. Людей (либо от персонала, либо от посторонних) 2. Технических устройств 3. Модели алгоритмов и программ 4. От внешней среды (атмосфера, шумы и сигналы) Случайные угрозы обусловлены недостаточной надёжностью аппаратуры и программных продуктов, а также ошибками персонала предприятия.

Преднамеренные угрозы связаны с действиями работников спецслужб, самого объекта и хакеров. Третий вопрос Технические средства и системы, а также другие объекты защиты обладают определёнными характерными для них свойствами. А их функционирование сопровождается различными процессами. Выявление и анализ таких свойств и процессов позволяет получить представление и о самом объекте защиты, и об информации, которая циркулирует в его элементах. Среди сведений, получаемых об объекте защиты могут быть так называемые охраняемые сведения, которые содержат государственную тайну или другую категории конфиденциальной информации В соответствии с законом «о государственных секретах» к охраняемым сведениям могут быть отнесены те несанкционированные распространение которых создает угрозу национальной безопасности РБ, а также правам и свободам граждан. Источником информации об охраняемых сведениях могут быть различные характеристики объектов защиты, их элементов и создаваемых ими физических полей. С учетом доступности всех этих характеристик вводят понятие демаскирующих признаках. Демаскирующие признаки — характеристики любого рода которые подаются обнаружению с помощью специальной аппаратуры и которые являются источником информации для разведки противника. Демаскирующие признаки делятся на первичные и вторичные. Первичные демаскирующие признаки представляют собой физические характеристики объектов и среды. Примером таких первичных признаком могут быть напряженность электромагнитного поля, частота переменного тока, уровень радиационного излучение, яркость и длина волны светового излучения и т.д. Именно первичные демаскирующие признаки являются источником информации получаемых с помощью технических средств. Вторичные демаскирующие признаки — признаки, которые могут быть получены путем накопления и обработки первичных демаскирующие признаки. Примерами могут служить различного рода изображения, диаграммы, химический состав и процессы. Для разработки и реализации эффективных мероприятий по защите информации необходимо наличие максимально достоверных перечней охраняемых сведений и их демаскирующие признаки. Четвертый вопрос Все методы защиты информации по характеру проводимых действий можно разделить на законодательные (правовые, организационные, технические и комплексные). Для обеспечения защиты объектов информационной безопасности должны быть соответствующие правовые акты, они должны устанавливать порядок защиты и ответственность за его нарушение. Законы по информационной безопасности должны давать ответы на следующие вопросы: 1. Что такое информация 2. Кому она принадлежит 3. Как может с ней поступать собственник 4. Что является посягательством на его права 5. Как он имеет право защищаться 6. Какую ответственность несть прав собственника информации.

Все установленные законом нормы реализуются через комплекс организационных мер, которые проводятся прежде всего государством и собственником информации. К таким мерам можно отнести издание так называемых подзаконных актов. Это различные положения, инструкции и стандарты. Также государственное регулирование осуществляется через систему лицензирования сертификации и аттестации. Поскольку в настоящее время основное количество информации генерируется, обрабатывается, передается и хранится с помощью технических средств, то для конкретной защиты необходим специальные технические устройства. Наибольший положительный эффект достигается в том случае, если все перечисленные способы применятся совместно т.е. комплексно. Допустим имеется информационный объект, который при нормальном функционировании создает положительный экономический эффект, обозначим его «

Тема 3 Первый вопрос Правовое обеспечение включает в себя: 1. Нормотворческую деятельность по созданию законодательства, которая регулирует общественные отношения в области защиты информации. 2. Исполнительную и правоприменительную деятельность по исполнению законодательства в области информации информатизации, защиты информации и управления. В свою очередь нормотворческая деятельность может включать: 1. Оценку состояния действующего законодательства, а также разработку программы его совершенствования. 2. Создание организационно правовых механизмов по обеспечению защиты информации. 3. Формирование правового статуса всех субъектов в системе защиты информации, а также определение их ответственностей. 4. Разработку организационно правового механизма, сбора и анализа, статистических данных о воздействии угроз информационной безопасности. 5. Разработку законодательных и других нормативных актов, регулирующих порядок ликвидации последствий воздействии угроз 6. Разработку состава правонарушений с учетом специфики уголовной, гражданской, административной и дисциплинарной ответственности. Деятельность о правовому обеспечению информационной безопасности всегда строиться на 3 фундаментальных положениях: 1. Соблюдение законностей (предполагает наличие законов их применение и исполнение). 2. Баланс интересов отдельных субъектов и государства (ориентация на свободы, права и интересы граждан). 3. Неотвратимость наказания (выполняют роль самого важного профилактического инструмента). Нормативно правовая база в области защиты информации основывается как на общегосударственных документах, так и на ведомственных. Общегосударственным документам можно отнести: 1. Законы 2. Кодексы 3. Указы президента 4. Постановление совета министров Важное место среди нормативно правовых актов занимает уголовный кодекс Республики Беларусь. В нем устанавливается ответственность за незаконное распространение информации, нарушение тайной переписки, разглашение государственной тайны и другие преступление в данной сфере. В таможенном кодексе Республики Беларусь также содержатся нормы, которые устанавливаю режим защиты различных видов информации. Кодексом Республики Беларусь «об административных правонарушений» предусмотрена ответственность за отказ предоставлении информации, за не санкционированный доступ к компьютерной информации, за незаконную деятельность в области защиты информации, за разглашение служебной тайны и т.д. Трудовым кодексом Республики Беларусь для работников устанавливается обязанность хранить служебную тайну, а также коммерческую тайну 3 лиц. Налоговый кодекс Республики Беларусь (общая часть) также включает норму определяющий порядок защиты различных видов информации. Важную роль в правовом регулировании обеспечение информационной безопасности играют указы президента РБ, законы и постановления. Основными является указ презента (2010 г.) «об утверждении концепции национальной безопасности Республики Беларусь», закон Республики Беларусь (2008 г.) «об информации информатизации и защите информации», постановление советов министра (2003 г.) по вопросам лицензирования, закон Республики Беларусь (2009 г.) об электронном документе и электронно-цифровой подписи. Второй вопрос Государство занимает важное место в системе защиты информации в любой стране. Государственная политика обеспечение информационной безопасности исходит из положений концепции национальной безопасности Республики Беларусь. Система информационной безопасности является составной частью общей системой безопасности страны. Такая система представляет собой совокупность взаимодействующих субъектов которые обеспечиваю национальную безопасность, а также совокупность средств, которые используются субъектом. В состав системы входят: 1. Органы государственной власти и управления. Они решают задачи обеспечение информационной безопасности в пределах своей компетенции 2. Государственные и межведомственные комиссии и советы, которые специализируются на проблемах информационной безопасности 3. Структурные и межотраслевые подразделения по защите информации органов государственной власти 4. Научно-исследовательские проектные и конструкторские организации выполняющие работы по обеспечению информационной безопасности 5. Учебные заведения, осуществляющие подготовку и переподготовку кадров для работы в системе обеспечения информационной безопасности. Государственную систему защиты информации Республики Беларусь составляют: 1. Оперативно аналитический центр при президенте Республики Беларусь 2. Структурные подразделения по защите информации органов государственного управления предприятий и организаций. 3. Сертифицированные и испытательные центры, лаборатории, предприятия и организации различных форм собственности, по оказанию услуг в области защиты информации. Основными функциями системы информационной безопасности страны являются: 1. Разработка и реализация стратегий обеспечения информационной информации 2. Оценка состояния информационной безопасности в стране 3. Выявление источников внутренних и внешних угроз информационной безопасности 4. Координация и контроль деятельности субъектов системы информационной безопасности Что касается основных организационно технических мероприятий по защите информации, то к ним можно отнести лицензирование деятельности предприятий в области защиты информации, аттестация объектов информатизации, сертификация средств защиты информации. К международным договором в области информационной безопасности можно отнести соглашения о сотрудничестве государств в области обеспечения информационной безопасности (2013 г.), соглашение между правительством Республики Беларусь и правительством РФ в области защиты информации и такое же соглашение Республики Беларусь и правительством Республики Казахстан. Пример. Изучить динамику рентабельности продаж и рентабельность затрат организации, которая специализируется на защите информации. Известно, что выручка этой информации в 2013 — 810 тыс. руб. в 2014 —920 тыс. руб.,2015 —901 тыс. руб. Общая сумма затрат в соответствии составлял 767 тыс. руб., 779 тыс. руб., 785 тыс. руб. Динамику рентабельности продаж изобразить на графике. 810-767 = 43 920-779 = 141 901-785 = 116 Затрат 43/767*1005=5,6% 141/779*100%=18,1% 116/785*100%=14,8% Продаж 43/810*100%=5,3% 141/920*100%=15,3% 116/901*100% = 12,9%

Первый вопрос Деятельность юридических и физических лиц по защите информации лицензируется. Положение по лицензированию области защиты информации разработана государственным центром безопасности информации при совете безопасности Республики Беларусь. Это же организация выдает лицензии. К основным терминам лицензируемой деятельности можно отмести: 1. технические средства защиты и контроля защищенности информации. Под ними понимаются технические средства защиты специального назначения, защищенные от модификации и разрушения средства вычислительной техники, связи, хранения, отображения и размножение информации. 2. Разработка и производства технических средств. К нему относят цикл исследований согласно техническому заданию до сдачи заказчику технического средства. 3. Монтаж и наладка технических средств. он включает установку, сборку и приведение в рабочее состояние технических средств. 4. Специальные исследования технических средств. Это комплекс мероприятий по качественному и количественному исследованию возможностей утечки информации. 5. Проведение работ по контролю праведности информации. Это постоянное или периодическое проведение работ, которые обеспечиваю проверку выполнению мероприятий по защите информации. 6. Разработка программных средств защиты информации. Это разработка специальных программ с помощью которых осуществляется предупреждение от несанкционированного использования информации. 7. Производство программно-аппаратных средств защиты информации. Это производство средств, содержащих в своем составе элементы, которые реализуют функции защиты информации. 8. Наладка программных средств защиты информации. Это приведение их в рабочее состояние и установка антивирусных программ. К организациям, претендующим на право получение лицензии на работы по защите информации предъявляется требования по уровню квалификации специалистов, по наличию и качества измерительной базы, по наличию и качества помещению, а также по наличию необходимой нормативно-технической и методической документации Второй вопрос В соответствии со статьей 24 закон о Республики Беларусь «об информатизации» технические и программные средства защиты информационных ресурсов подлежат обязательной сертификации. Основным документом, который регламентирует вопросы сертификации Республики Беларусь является ГОСТ Республики Беларусь «Национальная система сертификации Республики Беларусь». Органам по сертификации средств защиты информации является государственным центр безопасности информации Числу основных задач органа о сертификации средств защиты информации могут быть отнесены: 1. Разработка нормативных документов на средство защиты и их классификации. 2. Разработка нормативных документов на методов испытаний средств защиты 3. Сертификация средств защиты информации и выдача сертификатов на их применение. 4. Введение реестра сертифицированных средств защиты информации 5. Приостановка или отмена действия выданных сертификатов. Для интеграции систем защиты информации и удешевление их стоимости проектные решения по система защиты информации должны быть общими в рамках международных организациях, отдельных государств, областей деятельности, конкретных предприятий. Международной классификации по стандартизации разработаны международные стандарты, связанные с защитой информацией. Основным стандартом по системе защите информации является стандарт «системы обработки информации …». В этом документе рассмотрены основные термины по защите информации, приводится общие описание служб и механизмов защиты и др. вопросы. Третий вопрос Организационно администрирование органы регламентирую процессы создания и эксплуатации информационных объектов, а также взаимодействие пользователи и систем. Эти методы защиты информации охватывают все компоненты автоматизированных информационных систем. К организационно административным мероприятий можно отнести: 1. Выделение специальных защищенных помещений для размещение компьютеров и средств связи и хранение носителей информации 2. Выделение специальных компьютеров для обработки конфиденциальной информации. 3. Использование в работе с конфиденциальной информацией технических и программных средств, которые имеют сертификат защищенности. 4. Организация специального делопроизводства для конфиденциальной информации 5. Установление запрета на использование открытых каналов связи для передачи конфиденциальной информации. 6. Разработка и внедрение специальных нормативно правовых и распорядительных документов. 7. Постоянный контроль за соблюдением установленных требований по защите информации Четвёртый вопрос Эти методы охватывают все структурные элементы автоматизированных информационных систем на всех этапах жизненного цикла. Организационно техническая защита информации обеспечивается осуществлением следующих мероприятий: 1. Ограничение доступа посторонних лиц за счет установки механических заборных устройств или замков. 2. Отключение персональных компьютеров от локальной сети при обработке конфиденциальной информации. При использовании обычных дисплеев и принтеров рекомендуется включать устройство, создающее дополнительный шумовой эффект или обрабатывать другую информацию на рядом стоящем компьютере. 3. Установка клавиатуры и печатающих устройств на мягкие прокладки с целью снижения утечки информации по акустическому каналу. 4. Размещение оборудования для обработки конфиденциальной информации на расстояние не менее 2,5м от устройств освещения, связи, металлических труб, кондиционирования, а также теле и радио аппаратуры. 5. Организация электропитания персональных компьютеров от отдельного блока питания (с защитой от побочной электромагнитных излучений) 6. Использование бесперебойных источников питания. Основное назначение таких источников — это поддержание работы компьютера после исчезновение напряжения в электрической сети. Это обеспечивается за счет встроенных аккумулятор, которые заряжаются во время нормальной работы. Пятый вопрос Определение защитных свойств технических средств осуществляется путем непосредственных испытаний. При этом заключение сертификационного центра должно явится основой для страховых гарантий. Для предотвращение информационных рисков необходимо страхования:

1. Электронного документа оборота при заключении и исполнении договора на предприятии 2. От несанкционированного доступа в информационную сеть 3. От разрушения потери информации 4. От убытков, связанных с незаконным использованием программных средств. 5. От потерь рабочего времени и ухудшение качества работы предприятия

Первый вопрос К техническим каналам утечки информации – совокупность источника конфиденциальной информации среды распространения и средства технической разведки. Технический канал утечки информации можно представить в виде следующей схемы: | Источник конфиденциальной информации |->| Среда распространения |->| Средства технической разведки | Каналы утечки информации можно классифицировать по физическим принципам на следующие группы: · Акустический · Материально-вещественный · Визуально-оптический · Электромагнитный В случае, когда источником информации является голосовой аппарат человека информация называется речевой. Речевой сигнал – сложный акустический сигнал, основная энергия которого сосредоточена в диапазоне частот от 300 до 4 тыс. Гц. Голосовой аппарат человека является первичным источником акустических колебаний, которые представляют собой возмущения воздушной среды в виде волн. Под действием акустических колебаний в ограждающих строительных конструкциях и в помещениях, в которых находится речевой источник возникает вибрационные колебания. Преобразователи этих колебаний являются вторичными источниками. К ним можно отнести громкоговорители, телефоны, микрофоны и др. устройства. В акустических каналах средой распространения является воздух и для перехвата сигнала используются высокочувствительные микрофоны. Автономные устройства, которые объединяют микрофоны, и передатчики называют закладными устройствами перехвата речевой информации. Использование портативных диктофонов и закладных устройств требует проникновения в контролируемые помещения. В том случае, когда это не удаётся для перехвата речевой информации используют направленный микрофон (прямой акустический канал). В вибро-акустических каналах средой распространения являются стены, потолки, трубы и т.п. В этом случае для перехвата речевых сигналов используются вибро-датчики. Существуют также акустоэлектрические каналы. Они возникают за счёт преобразование акустических сигналов в электрические. Акустооптический канал образуется при облучении лазерным лучом вибрирующих оконных стёкол и зеркал. Отражённое лазерное излучение преобразуется в речевую информацию. Утечка информации по материально вещественному каналу обусловлено хищением, копированием и ознакомлением с информацией, которая представлена на бумажном, электронном или др. носителе. Визуально оптический канал образуется в следствии получения информации путём применения различных оптических приборов. Электрический канал утечки информации возникает за счёт наводок электромагнитных излучений Существует также индукционный канал и параметрический электромагнитный канал.

Второй вопрос Элементы, цепи, соединительные провода и линии связи любых электронных систем. Постоянно находятся под воздействием собственных (внутренних) и сторонних (внешних) электромагнитных полей различного происхождения. Такое воздействие называют электромагнитным влиянием или просто влиянием на элементы цепи. Так как такое влияние образуется непредусмотренными связями, то говорят о вредных (паразитных) связях и наводках. Они так же могут привести к образованию каналов утечки информации. Основными видами паразитных связей являются ёмкостные, индуктивные, электромагнитные и электромеханические связи. Паразитные ёмкостные связи обусловлены наличием электрической ёмкости между элементами и проводниками-усилителями. Индуктивные связи обусловлены наличием взаимоиндукции между проводниками и деталями. Следует отметить, что паразитная индуктивная связь может ослабиться при уменьшении размеров трансформаторов. Электромагнитные связи обычно возникают между проводниками усилительных элементов. Электромеханические связи проявляются в устройствах, корпус которых имеет жёсткую механическую связь с включённым громкоговорителем. Также эти связи наблюдаются в усилителях, которые расположены близко от громкоговорителя, а также в усилителях, которые подвергаются вибрации или сотрясения. Третий вопрос Технические средства, не являющиеся передающими устройствами могут является источниками нежелательных электромагнитных излучений. Такие излучения называются побочными. Существуют различные причины их возникновения ведь в цепях различных устройств протекают переменные электрические токи которые и порождают электромагнитные поля. Такие электромагнитные излучения являются основными потенциальными носителями опасного сигнала. Технические средства различного назначения могут иметь в своем составе устройства, которые для выполнения основных функций генерируют электромагнитные колебания. Причины возникновения нежелательных обратных связей можно разделить на 2 группы: внутренние и внешние. Побочные излучения технических средств обработки информации могут иметь место в различных участках частотного диапазона. Низкочастотными являются, например, усилительные устройства. А на более частотных высотах излучаю различные измерительные генераторы. Четвертый вопрос Выделяют следующие виды 1. утечки информации утечка информации по путям заземления. Заземление называется соединение объекта с заземляющим устройством. При этом создается система электрических соединений и проводящих поверхностей одной из причин попадания опасного сигнала в систему заземления является наличие электромагнитного поля — носителя опасного сигнала. 2. Утечка информации по путям электро-сигнала. Как правило провода общей сети питания распределяются по различным помещениям вследствие с этим образуется нежелательная связь между отдельными техническими средствами.

|

|||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2017-02-17; просмотров: 192; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.216.186.164 (0.123 с.) |

». несанкционированный доступ к объекту уменьшает полезный эффект на величину

». несанкционированный доступ к объекту уменьшает полезный эффект на величину  Э. тогда эффективность функционирования с учетом воздействия несанкционированного доступа можно обозначить Э =

Э. тогда эффективность функционирования с учетом воздействия несанкционированного доступа можно обозначить Э =