Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Топология, используемая стандартом EthernetСодержание книги

Поиск на нашем сайте

Топология, используемая стандартом Ethernet A. кольцо B. кольцо и шина C. ячеистая D. дерево E. звезда и шина 8.Сеть, которая обладает множественным доступом с контролем несущей и обнаружением коллизий: A) нет правильного ответа B) Arcnet C) TokenRing D) Ethernet E) FDDI Метод доступа с передачей маркера предотвращает коллизии благодаря A) использованию зон управления интенсивность сетевого трафика B) использование кода, который помогает избежать столкновений маркера C) наличию нескольких маркеров, перемещающихся по разным маршрутом D) наличию нескольких маркеров, перемещающихся по одному маршруту E) одномоментному использованию маркера только одним компьютером Аналоговые линии (стандартные речевые каналы), используемые в телефонной связи, известны также как A) асинхронные линии B) синхронные линии C) выделенные линии D) коммутируемые линии E) непосредственные цифровые линии При множественных отказах данная сеть может полностью восстанавливать свою работоспособность A) такой сети не существует B) FDDI С) Ethernet D) TokenRing E) ArcNet 12.Эталонная сетевая модель: A. OSI B. Xerox C. IEEE D. Ethernet E. ASCII Национальная организация США, определяющая сетевые стандарты A. NIC B. IANA C. IOS D. IEEE E. OSI На этом уровне может выполняться шифрование и дешифрование данных A. транспортный B. физический. C. канальный D. сетевой E. представительный Кадры в OSIмодели формируются на A. прикладном уровне B. транспортном уровне C. физическом уровне D. сетевом уровне E. канальном уровне Уровень, определяющий маршрут между компьютером- отправителем и Компьютером-получателем A. Канальный B. Прикладной C. Сетевой D. Транспортный E. Сеансовый Протоколы обеспечивающие взаимодействие приложений и обмен данными между ннми- A. Канальные B. Маршрутные C. Сетевые D. Прикладные E. Транспортные Длина IP адреса A. длина зависит от принадлежности к классу сети B. имеет переменную длину C. 1 байт D. 4 байта E. 6 байт Длина MAC- адреса (физического) A. 1 Мбайт B. длина зависит от технологии C. 4 байта D. 2 байта E. 6 байт Пакет должен быть доставлен сразу нескольким узлам, которые образуют группу с номером, указанным в поле адреса A. multicast B. limited multicast C. limited broadcast D. broadcast E. loopback Для увеличения пропускной способности сети протокол TCPиспользует A. сжатие данных B. шинный арбитраж C. время существования D. скользящее окно E. протокол передачи файлов Обмен подтверждениями между отправителем и получателем называется A. достоверность B. квитирование C. согласие D. подтверждение E. упорядочивание Некоммерческая организация, заведующая системой названия доменов и присвоения протокольных номеров в Интернете A. головная организация Интернета B. корпорация Интернет по выделенным именам и номерам (ICANN) C. совет по архитектуре Интернета (LAB) D. рабочая инженерная группа по Интернету (IETF) E. аккредитованные регистраторы

24. Служба, предназначенная для обмена текстовыми сообщениями между пользователями, подключенных к Internetкомпьютеров A. Telnet B. USENET C. WWW D. BitTorrent E. ICQ Совокупность мероприятий, направленных на обеспечение конфиденциальности и целостности обрабатываемой информации, а также доступности информации для пользователей называется A. Защита пользователей B. Защита компании C. Система защиты D. Профилактические меры E. Защита информации Какая схема лежит в основе DESи ГОСТ 28147-89 A. Кантора B. Пратта C. Виженера D. Цезаря E. Фейстеля Атрибут, с помощью которого меняем содержимое окна фрейма A. SRC B. HEAD C. URL D. TARGET E. HREF К клиентским языкам программирования Web-приложений относятся A. Javascript, VBscript B. Fscript, Delphi C. PhpScript, Java D. Perl, Php E. Fortran, iavuRciipt Операция IN проверяет A. вхождение одного множества в другое B. отрицание принадлежности элемента указанному множеству C. отрицание вхождения одного множества в другое D. пересечение множеств E. Принадлежность какого-нибудь элемента множества указанному множеству 42.Оператор Withиспользуется при работе с типом данных. Записи для... A. для выбора поля записи B. обращения к имени переменной определяемой от записи C. для быстрого поиска записи D. обращения непосредственно к имени поля записи E. обращения к имени записи Основные принципы ООП - A. Инкапсуляция, наследование, делегирование B. Инкапсуляция, наследование, полиморфизм C. наследование, дедукция, инкапсуляция D. Индукция, наследование, полиморфизм E. Полиграфия, делегирование, наследование Модем- это A. Манипулятор, используемый в компьютерных играх B. Устройства для хранение данных на магнитной ленте C. Устройства для чтение компакт дисков D. Устройства для вывода на печать текстовой и графической информации E. Устройство для обмена информации с другими компьютерами по разным линиям связи Стример- это A. Манипулятор используемый в компьютерных играх B. Устройства для чтение компакт дисков C. Устройство для обмена информации с другими компьютерами через телефонн сеть D. Устройства для вывода на печать текстовой и графической информации E. Устройства для хранение данных на магнитной ленте Основные модули MS-DOS A. msdos.sys, Bios, io.sys, command.com, утилиты B. Bios, Boot record, io.sys, msdos.sys, command.com, программы C. Утилиты, Bios, io.sys, command.com, D. Config.sys, Boot record, io.sys, msdos.sys, command.com, программы E. Bios, Boot record, io.sys, msdos.sys, command.com, утилиты 78.Укажите команду просмотра оглавления каталога: A. CHDIR B. MKDIR C. RMDIR D. DIR/P E. MM/P 79.Укажите команду создания каталога: A. ССМК B. DIR/P C. CHDIR D. MKDIR E. RMDIR 80.В процессе преобразования текстового файла из кодировки MS-DOSв кодировку Windowsпроисходит... A. изменений символов не происходит B. редактирование документа C. форматирование документа D. печать документа E. перекодировка символов 81.Укажите команду переименования файла: A. MD B. RENAME C. TYPE D. RMDIR E. COPY 82.Команда "dir?D*" выведет на экран A. список только файлов, в имени которых есть буква D B. список только каталогов, в имени которых вторая буква D C. список только файлов, в имени которых вторая буква D D. список каталогов и файлов, в имени которых вторая буква D E. список каталогов и файлов, в имени которых есть буква D Создание подкаталога A. CTRL + F8 B. F2 C. Shift + F4 D. Shift + F7 E. ALT + F9 92.Загрузочные вирусы характеризуются тем, что: A. запускаются при загрузке компьютера; B. изменяют весь код заражаемого файла; C. всегда меняют начало и длину файла. D. поражают программы в начале их работы; E. поражают загрузочные сектора дисков; 93.Файловый вирус: A. всегда меняет начало и длину файла. B. всегда изменяет код заражаемого файла; C. всегда меняет длину файла; D. поражает загрузочные сектора дисков; E. всегда меняет начало файла; Массивы бывают A. Одномерные и многомерные B. Символьные или файловые C. Числовые и вещественные D. Строчные и числовые E. Одномерные и разномерные 44. Компонент создания списка... A. ListBox B. Edit C. Button D. Memo E. Label Процедура Rewrite (f) A. Открывает файл и удаляет данные в нем B. Меняет курсор на следующую позицию C. Если файл уже создан, процедура удаляет файл, создает новый и открывает его для записи D. Присваивает файловую переменную на внешний файл E. Меняет курсор на переднюю позицию Главное меню предназначено A. Для работы с деловыми документами B. Для вызова системного меню C. Для вызова контекстного меню D. Для вызова системного и контекстного меню E. Для запуска приложений, поиска папок, настройки параметров системы 73. Для того, чтобы создать папку нужно выполнить команду: A. меню выбрать команды Создать, Папку B. выбрать команды Создать, Папку C. Щелкнуть левой кнопкой мышки на рабочем поле, в контекстном D. Щелкнуть правой кнопкой мышки в заголовке окна, в контекстном меню E. Щелкнуть правой кнопкой Мышки на рабочем поле, в контекстном меню выбрать команды Создать, Папку 74. Для того, чтобы удалить объект в корзину, нужно выполнить команды: A. Выполнить команду. Файл, Удалить B. Выполнить команду: Файл, Отправить в корзину C. нажать комбинацию клавиш Shift+Delete D. Выделить файл, вызвать контекстное меню для этого файла, в появившемся меню выбрать команду «Отправить в корзину» E. Выделить файл, вызвать контекстное меню для этого файла, в появившемся меню выбрать команду Удалить, затем Да. Процессы зомби в UNIX - это A. вредоносные программы, которые заражают вирусами другие программы B. Такое понятие отсутствует C. Процесс выхода из систем D. Процессы редактирование текста E. Процессы, которые уже удалены из ОП, но запись о них осталась в системной таблице 77. Информация об ошибках при работе с файлами в ОС UNIXбывает: A. Объединенной B. Расширенной C. Справочной D. Общей E. Единой UNIX. Выход из редактора vi A. BSD B. <h> C.:<q>и <Return> D. Sys V E. <d> 79. UNIX. Какая команда выполняет отправку задания на указанный принтер? A. Lpr-P B. Lpq C.:wq D. Is E. ps Программы - архиваторы. A. систему управления базами данных. B. транслятор; C. программу для уплотнения информационного объема (сжатия) файлов; D. программу резервного копирования файлов; E. интерпретатор; Программы - рахиваторы. A. только от программы-архиватора; B. от объема оперативной памяти персонального компьютера, на котором производится архивация файла. C. только от типа файла; D. от производительности компьютера; E. от типа файла и программы-архиватора; 91. Компьютерные вирусы: A. имеют биологическое происхождение. B. являются следствием ошибок в операционной системе; C. создаются людьми специально для нанесения ущерба пользователям ПК; D. зарождаются при работе неверно написанных программных продуктов; E. возникают в связи со сбоями в аппаратных средствах компьютера; A..PCD B..BMP C..JPG D..TIF E..GIF ВАРИАНТ №3 Сетевым адаптером A. прикладном B. транспортном C. сетевом D. канальном E. физическом Планирование конфигурации сети, ее расширение, а также ведение необходимой документации- это область A. управление производительностью B. управление сетью C. управления пользователями D. управление ресурсами E. управление конфигурацией Основные типы серверов DNS A. резервный, физический, вторичный B. дополнительный, физический, хеширующий C. кэширующий, основной, хеширующий D. основной, дополнительный, хеширующий E. основной, резервный, кэширующий A. Checked B. Text C. Lines D. Items E. Caption Укажите компонент Контейнер A. Memo B. Edit C. PageControl D. StatusBar E. Panel Язык SQL это - A. Язык для подготовки интерфейса B. Структурный язык запроса C. Язык для тестирования программы D. Языка для исправления программы E. Язык для создания отчета NC. Файл nc.exeпозволяет? A. Запускать любые программы при нажатии клавиши Enter B. Запустить NC C. Сохранить конфигурацию NC D. Вызывать меню пользователя E. Запускать программы по расширению файла при нажатии клавиши Enter МС.Поменять панели местами A. Ctrl + Y B. Ctrl + U C. Ctrl + Е D. Ctrl + Р E. Ctrl + L Программы - рахиваторы. A. файл, защищенный от копирования B. файл, защищенный от несанкционированного доступа; C. файл, зараженный компьютерным вирусом. D. файл, упакованный с помощью архиватора E. файл, которым долго не пользовались; ВАРИАНТ 1) Устройства, которые делит разделяемую среду передача данных на части, передавая информацию от одного сегмента в другой: a) концентратор b) шлюз c) мост d) коммутатор e) график 2) Более 3-м компьютерам в сети присваивается a) схема b) название c) логин d) адрес e) структура 3) Конфигурации физических связей компьютеров a) Дешифрование b) соединение c) топология d) шифрование e) объединение 4) Типы конфигурации сети a) полносвязные, несвязные b) соединенные, несоединенные c) связные, полносвязные d) связные, несвязные. e) полносвязные, неполносвязные 5) Оборудование, которое соединяет разные сети и направляет информацию между компьютерами в сети: a) Hub b) Switch c) Сетевая плата d) мост e) маршрутизатор 6) В сетях с топологией «звезда-шина» несколько сетей с топологией «звезда» объединяется как: a) Сетевой карты b) Магистральной шины c) маршрутизатора d) концентратора e) модема

7) Топология, используемая стандартом Ethernet a) Звезда и шина b) Кольцо c) Дерево d) Кольцо и шина e) Ячеистая 8) Когда два или более компьютера решают, что сеть свободна и начинают передавать информацию, что препятствует правильной передачи данных по сети происходит a) при зависании b) при перезагрузки c) при ревизии d) при изоляции E) при коллизии

9) Метод доступа с передачей маркера предотвращает коллизии благодаря a) Одномоментные использования маркера только одним компьютером b) Наличие нескольких маркеров, перемещающих по одному маршруту c) Использование кода, который помогает избежать столкновения маркера d) Использование зон управления интенсивность сетевого трафика e) Наличие нескольких маркеров перемещающихся по разным маршрутам

10) Эталонная сетевая модель: a) Osi b) Xerox c) Ieee d) Ethernet e) Asch

11) Нижний уровень модели OSI a) Сетевой b) Канальный c) Сеансовый d) Физический e) Прикладной 12) Уровень, обеспечивающий управлением взаимодействием и фиксирующая, какая из сторон является активной настоящий момент A) Транспортный B) Прикладной C) Сеансовый D) Физический E) Сетевой

13) Пакет помещается в дейтаграмму на a) Прикладном уровне b) Физическом уровне c) Сетевом уровне d) Канальном e) Транспортном 14) Технология передачи “точка-точка” предусматривает обмен данными a) Между всеми компонентами в сети b) Только между компьютерами c) Между компьютерами хост трансивером d) Между компьютерами и периферийными устройствами e) Между компьютерами и компонентами сети 15) Для адресации условий сети используются типы адресов: a) IP-адрес b) Символьный c) Mac- адрес d) Физический e) Все ответы правильные 16) Адрес сети, начинающий с 110 относится к классу a) A b) D c) E d) B E) C 17) Для увеличения пропускной способности сети протокола TSPиспользует a) Сжатие данных b) Шинный арбитраж c) Скользящее окно d) Протокол передачи файлов e) Время существования

18) Протокол динамической конфигурации узла a) DHCP b) ICMP c) UPD d) IP e) TSP 19) Протоколы, используемые для обмена данными в локальных сетях, делится по свой функциональности на: a) Сложные, простейшие, сетевые b) Простейшие, транспортные, сетевые c) Прикладные, сервисные, сетевые d) Прикладные, транспортные, представительные E) Основной 22) Скорость приема/передачи информации по сети не зависит от: a) От степени занятости удаленного компьютера b) От способа подключения к провайдеру c) От скорости модема d) От характеристик соединения вашего провайдера с Интернетом E) Программы детекторы 27) Некеторая информация длинной 1024 бита, используется для проверки ЭЦП получаемых документов-файлов А) Открытый ключ B) Первичный ключ C) Электронный ключ D) Закрытый ключ E) Искусственный ключ 28) Как шифруется электронная подпись А) Посылается по электронной почте подтверждения B) С помощью специальной программы создаются два ключа С) Подпись шифруется произвольным образом и записывается в файл D) Cпомощью операционной программы создается грфический образ подписи Е) подпись шифруется симметричным кодом 29) Ключ, доступный всем А) свободный B) электронный C) закрытый D) первичный E) открытый

30) Событие в Java – пользователь выбирает текст в текстовом окне А) onUnLoad B) onReset C) onFocus D) onLoad E) onSelect

30) Материал страницы ВЕБ сайта выстроен в логическую цепочку в структуре А) Беспорядочной B) Гибридная C) Линейной D) Структурной E) Древовидной

31) Способы организации страницы веб сайтов А) Разветвляющий, логический, бессистемный, иерархический B ) Линейный, древовидный, гибридный, решетчатый C) Кольцевой, Древовидный, гибридный, линейный D) Структурный, древовидный, беспорядочный, E) Разветвляющий, логический, линейный

32) Что используется для представления алгоритма в графическом виде А) Линии, точки B) блок-схемы C) Формулы D) График функции E) Прямоугольник

34) Что такое алгоритм А) Это совокупность требования к программе B) Это индивидуальные варианты исполнителю для выплнения какого-либо действия C) это порядок команд для ЭВМ D) Это точное и понятное предписание определяющее процессы перехода от исходных данных к результату E) Это совокупность справочников и правил к исполнителю

35) Для чего предназначена технология программирования А) Для решения вычеслительных обязанностей и финансовых служб B) для обработки точного изображения и звука C) Для обработки текстовой информации D) Для обработки больших структированных объемов информации E) Для создания инструментальных программных инструментов информационных технологий

36) Выберите выражение, в результате которого получено значение С=2, если А=14 и B=4 a) С:=a mod b b) C:= a\b c) C:= b div a d) C:= b mod a e) C:= a div b

37) Дано: X:=-8; y:= 2; S:= x+y; writeln(‘суммадвухчиселS:=’,s) Каким будет результат? А) сумма двух чисел – 10 B) сумма двух чисел – 6 C) 10 D) S: = -6 E) Сумма двух чисел S:=-6 38) Что выйдет на экран после выполнения фрагмента программы, если nommens=5: casenommesof 12,1,2: writeln('зима'); 3,4,5:writeln(‘весна’); 6,7,8:writeln(‘лето’); 9,10,11:writeln(‘осень’); end; a) Ничего b) Осень c) Зима d) Весна e) Лето

39) Type Car=record Now, oklad, stag:integer; Fio, adres: string[25]; end; Var M:car; Неправильноеобращениекполямзаписиэто – a) Adres:’Rbhjdf 115’ b) M.stag:=5 c) M.nom:=1 d) M.FIO:=’АбаеваН.Т.’ e) M.oklad:=8000

40) Возможность использовать одинаковые имена для методов входящих различные классы называется… a) Метоморфизм b) Наследование c) Декапсукуляция d) Инскапуляция E) Полимарфизм 41) Class вObject Pascal – это… a) Идентификатор, которым помечаются все свойства класса b) Задача решаемая с использованием особой методики c) Особая методика разработки программ в основе которого лежит объект d) Идентификатор, которым помечаются все поля класса E) Objectinspector 46) Укажите, какое расширение имеет файл проекта a).dcu b).dpr c).dfm d).pas e).exe 47) Свойство Nameкомпонентов определяет: a) Надпись, которая выводится в поле компонента b) Текст, который водится в файл c) Текст, который водится в компоненте d) Наименование компонента в программе E) Checked 53. Какой обработчик организует деление на ноль? a) EconvertAError b) EinOutError c) EDivByZero d) EoverFlow E) EZeroDivide

54. С помощью какого компонента можно отобразить панель инструментов? a) TrackBar b) ScrollBar c) PageControl d) ToolBar e) StatusBar 55. Дано: var c,d:Integer; procedure p(x:integer; var y:integer); begin y:=x+1; end; begin …p(c,d); … end. Какие параметры процедуры являются параметрами переменных? a) x, y b) y c) c, d d) x e) c 56. как описывается нетипизированные указатели? a) Var p:^integer b) Var p:^array[1...10] of byte c) Var p:pointer d) Tupe p=^integer e) Var p:^file 57. Какое событие компонента Tabel1 в инспекторе объектов нужно нажать для создания вычисляемых полей? a) MasterSource b) UpdateObject c) OnUpdateRecord d) OnFilterRecord E) OnCalcFields 58. Навигация по БД: переход на предыдущую запись a) Tabel1.Next; b) Tabel1.MoveBy(1); c) Tabel1.Last d) Tabel1.First; e) Tabel1.Prior; 59. Навигация по БД: переход на последнюю запись a) Tablel1.Prior; b) Tabel1.First; c) Tabel1.Last; d) Tabel1.MoverBy(Last); e) Table1.Next;

60. Какие свойства организуют фильтрацию БД? a) FilterNames, Filtered, Filter; b) OptionFilter, Filtered, Filter; c) FIlterParams, Filtered, Filter; d) FilterOptions, FilterBoolean, Filter; e) FilterOptions, Filtered, Filter; 61. Какая запись языка SQL обеспечивает изменение записей в таблице? a) Insert b) Select c) Update d) Append E) Alter 62. К какому типу относится СУБД Interbase? a) Смешанной b) К реляционной c) К сетевой d) К иерархической e) К объектной 63. С помощью какого оператора создается домен? a) CREATE DOMAIN b) ALTER c) CREAT TABLE d) DROP CONSTRAINT e) CREATE 64. Какой тип предусматривается для чисел с фиксированной точностью в INTERBASE a) Numeric b) String c) BLOB d) Integer e) Character 65. Видеопамять – это: a) программа, распределяющая ресурсы видеопамяти; b) электронное устройство для хранения двоичного кода изображения, выводимого на экран; c) устройство, управляющее работой графического дисплея; d) программа, распределяющая ресурсы ПК при обработке изображения; e) часть оперативного запоминающего устройства. 66. Системное программное обеспечение (SystemSoftware)- это: a) Система характеризуется развитым средствами доступа ко всем аппаратным средствам, гибкой файловой системой; b) Совокупность программ и программных комплексов для обеспечения работы компьютера и сетей ЭВМ; c) Комплекс программ для решения задач определенного класса в конкретной предметной области d) Комплекс программ для тестирования компьютера e) Система ориентирования на эффективную поддержку процесса разработки программного обеспечения; 67. Стример- это a) Устройства для вывода на печать текстовой и графической информации b) Устройства для чтения компакт дисков c) Манипулятор используемый в компьютерных играх d) Устройство для обмена информации с другими компьютерами через телефонную сеть E) SIGMA 71. Каково наиболее распространенно расширение в имени файлов? a) *.EXE b) *.BMP c) *.COM d) *.JPG e) *.TXT 72. Текущий каталог – это каталог … a) Содержащий в себе все файлы ПК b) В котором хранятся все программы операционной системы c) В котором работает пользователь на данном диске в текущий момент времени d) В котором находятся файлы, созданные пользователем e) Объем которого изменяется при работе компьютера 73. Укажите команду создания каталога: a) MKDIR b) DIR/P c) RMDIR d) CHDIR e) CCMK 74. Задан полный путь к файлу C:.BMPкаково расширение файла, определяющее его тип? a) PROBA b) PROBA.BMP c) DOC.BMP d) C:.BMP E) BMP 75. В OCMS – DOC Длина имени файла? a) 10 b) От 1 до 11 c) От 1 до 8 d) От 1 до 225 e) 8 76. Задан полный путь к файлу C:.TXT каково полное имя файла? a) TNX b) C:.TXT c) PROBA d) PROBA.TXT e) DOC.TXT 77. Укажите команду переименования файла: a) COPY b) MD c) TYPE d) RENAME e) RMDIR 78. Команда “dir?D*” выведет на экран a) Список только файлов. В имени которых есть буква D b) Список только каталогов, в имени которых вторая буква D c) Только файлов в имени которых вторая буква D d) Список каталогов и файлов в имени которого вторая буква D e) Список каталогов и файлов, в имени которых есть буква D 79. Windows. Как организовать поиск файлов или папок? a) Пуск, выполнить, набрать им или шаблон, ОК b) Пуск, поиск, Файлы и папки, набрать имя или шаблон, найти c) Пуск, найти, набрать имя или шаблон, найти d) Пуск, документы, выбрать нужный документ e) Файл, поиск, файлы и папки, набрать имя или шаблон, найти 80. Windows. Как запустить оболочку? a) При включении ПК запуск воспроизводится без помощи пользователя b) Если путь указан в файле Autoexec.bat, towin.com c) C:.exe d) Win e) C:.exe 81. Windows. Как организуется поиск файлов в диспетчере файлов? a) Пуск, поиск, файлы и папки, набрать имя или шаблон b) Меню, Search, Files, набрать имя или шаблон, Enter c) Меню, Сервис, Поиск, файлы и папки, набрать имя или шаблон d) МенюFILE, Select files, набратьимяилишаблон, Enter e) МенюFiles? Search, набратьимяилишаблон, Enter 82. Стандартный интерфейс ОС Windowsне имеет… a) Панели инструментов b) Элементы управления (свернуть, развернуть, скрыть и т.д.) c) Строки ввода команды d) Справочной системы e) Рабочее поле, рабочие инструменты 83. ОС Windowsподдерживает длинные имена файлов. Длинным именем файла считается… a) Любое имя файла без ограничения на кол-во символов в имени файла b) Любое имя файла латинскими буквами, не превышающее 255символов c) Любое имя d) Имя файла не более 10-символов E) Bin 87. Информация об ошибках при работе с файлами в ОС Unixбывает: a) Объединенной b) Единой c) Расширенной d) Общей e) Справочной

88. Основная команда печати Unixсистем a) Ps b) Ipstat c) Cancel d) Ip e) Ipr 89. Простой диспетчер окон в Unix a) Twtwm b) Ctmw c) Fvwm d) Blackbox e) Twm 90. Команда изменения атрибутов доступа объекта в Unix a) Chmod b) CC c) Clear d) Chfn e) Uname 91. Какой командой Unixосуществляется быстрый поиск файла по имени? a) In b) Locate c) Umount d) Find e) Ls 92. NC. Какой режим позволяет видеть на экране «скрытые файлы»? a) Mini Status b) Show Files c) Full Screen d) Show Menu Bar e) Show Hidden Files 93. Компьютерные вирусы: a) Имеет биологическое происхождение. b) Возникают связи со сбоями в аппаратных средствах компьютера; c) Зарождаются при работе наверно написанных программных продуктов; d) Создаются людьми специально для несения ущерба пользователям ПК; e) Являются следствием ошибок в операционной системы

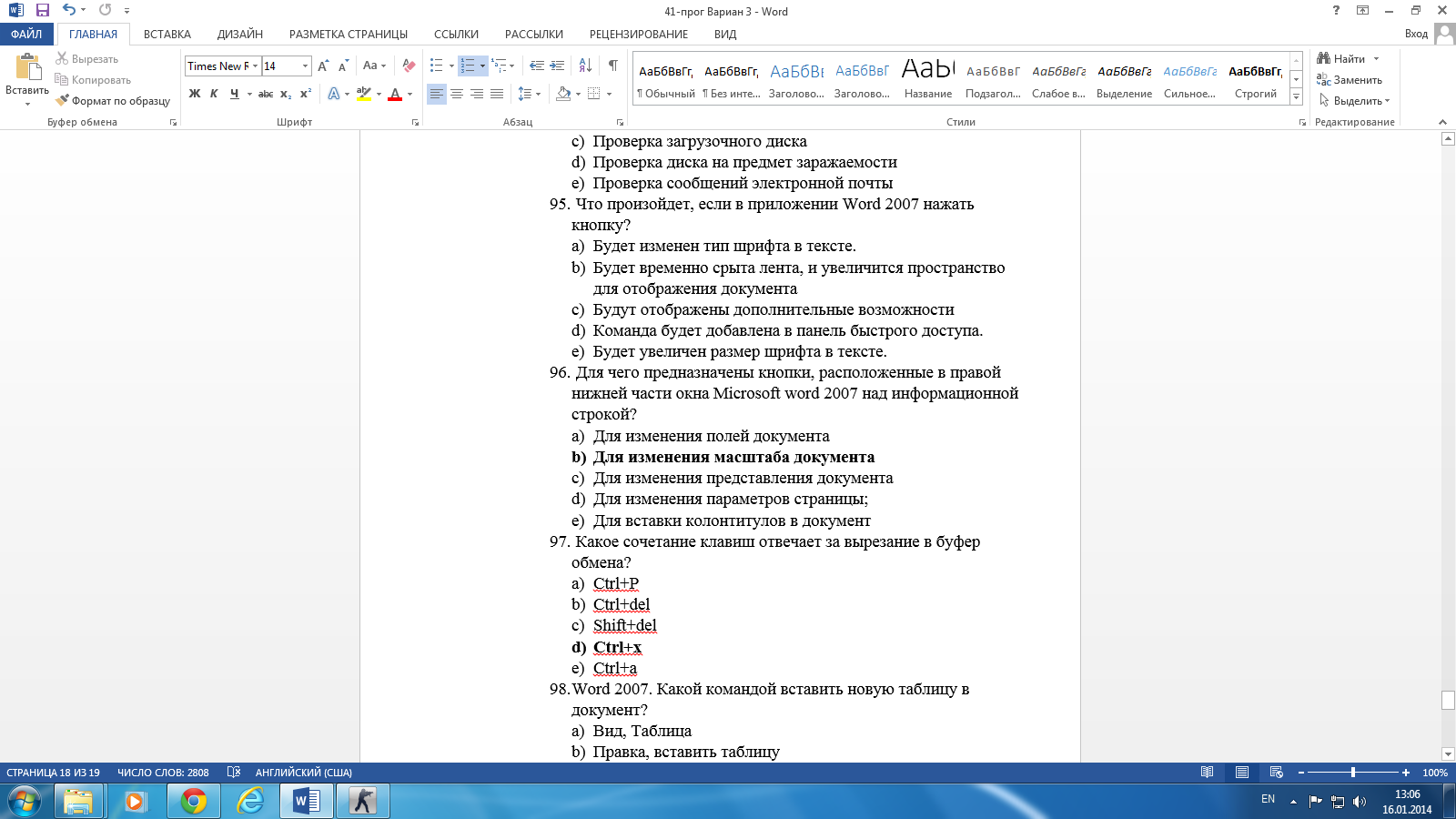

94. Антивирусная программа Касперского содержит несколько модулей назначение модуля Monitor? a) Отлавливает неизвестные модули b) Автоматическая проверка файлов запускаемых на выполнение c) Проверка загрузочного диска d) Проверка диска на предмет заражаемости e) Проверка сообщений электронной почты 95. Что произойдет, если в приложении Word 2007 нажать кнопку a) Будет изменен тип шрифта в тексте. b) Будет временно срыта лента, и увеличится пространство для отображения документа c) Будут отображены дополнительные возможности d) Команда будет добавлена в панель быстрого доступа. e) Будет увеличен размер шрифта в тексте. 96. Для чего предназначены кнопки, расположенные в правой нижней части окна Microsoftword 2007 над информационной строкой? a) Для изменения полей документа b) Для изменения масштаба документа c) Для изменения представления документа d) Для изменения параметров страницы; e) Для вставки колонтитулов в документ 97. Какое сочетание клавиш отвечает за вырезание в буфер обмена? a) Ctrl+P b) Ctrl+del c) Shift+del d) Ctrl+x e) Ctrl+a 98. Word 2007. Какой командой вставить новую таблицу в документ? a) Вид, Таблица b) Правка, вставить таблицу c) Файл, создать d) Таблица, вставить, таблица e) Вставка, таблица

99. Дисплей имеет разрешающую способность в графическом режиме 640х400, а в текстовом ~~ 16строк по 80 позиций в строке. Какова разрешающая способность одной «текстовой» позиции в пикселях: a) 20x8 b) 80x2 c) 25x8 d) 40x5 e) 50x4 100. Какое разрешение файлов является в abodePhotoshopосновным? a).XLS b).JPG c).PSD d).BMP e).GIF

Топология, используемая стандартом Ethernet A. кольцо B. кольцо и шина C. ячеистая D. дерево E. звезда и шина 8.Сеть, которая обладает множественным доступом с контролем несущей и обнаружением коллизий: A) нет правильного ответа B) Arcnet C) TokenRing D) Ethernet E) FDDI

|

||||

|

Последнее изменение этой страницы: 2017-01-20; просмотров: 580; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.191.26.149 (0.011 с.) |

?

?