Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Типы виртуальных частных сетей⇐ ПредыдущаяСтр 32 из 32

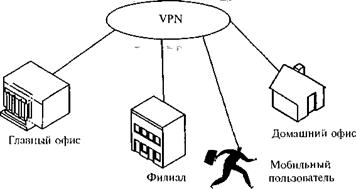

Виртуальная частная сеть VPN представляет собой множество соединений пользователей, установленных в совместно используемой инфраструктуре, и с теми же политиками безопасности, как и в частной сети. Совместно используемая инфраструктура может включать в себя уже имеющуюся магистраль провайдера службы типа Internet Protocol, Frame Relay, ATM. На практике используются три типа VPN-сетей: сети удаленного доступа, сети интранет и экстранет. Сети удаленного доступа. Используя VPN-сеть, удаленные пользователи могут получить доступ к корпоративной сети, зарегистрировавшись у регионального провайдера службы Интернет. Администратор системы должен учесть, что это значительно эффективнее в финансовом отношении, чем организация удаленного доступа самостоятельно, например, сопровождая модемный пул и арендуя каналы связи. Сеть VPN удаленного доступа при необходимости предоставляет пользователям доступ к корпоративным ресурсам в любое время, в любом месте и любым способом. Для обеспечения безопасного соединения мобильных пользователей и филиалов предприятия, VPN-сети могут использовать аналоговую телефонную линию, цифровую сеть с интеграцией служб ISDN, цифровые абонентские линии xDSL, мобильные IP-телефоны и кабельные технологии. Сети интранет. С помощью VPN-технологий компании могут использовать глобальную сеть Интернет как магистраль для связи своих географически удаленных отделений. Сети интранет соединяют между собой головной офис компании, удаленные офисы и филиалы через общедоступную инфраструктуру. В этом случае пользователи получают все используемые в частной сети политики, включая обеспечение ИНТЕРНЕТ

безопасности, качество обслуживания QoS, управляемость и надежность. Логическая топология такой сети приведена на рис. 10.2. Сети экстранет. В таких сетях YPN-технологии можно использовать для быстрого соединения по требованию между компанией и ее бизнес-партнером. Эти соединения также организуются через совместно используемую инфраструктуру. И в этом случае пользователи получают все используемые в частной сети политики. Для контроля качества соединения администратор системы должен использовать соглашение об уровне обслуживания — SLA, которое представляет собой договор между провайдером VPN-сети и его клиентом. Более подробно рассмотрим SLA в главе 11.

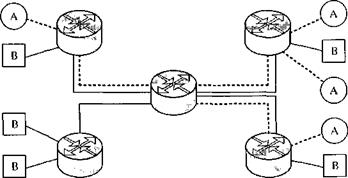

В примере на рис. 10.3 в магистральной сети провайдера службы образовано две VPN-сети. Узлы А образуют VPN-сеть, показанную пунктиром, узлы В образуют VPN-сеть, показанную сплошными линиями. При этом сети А и В сосуществуют в одной и той же общей магистральной инфраструктуре и функционируют независимо, т. е. не оказывают влияния друг на друга. Наиболее общим случаем частной виртуальной сети является объединение географически удаленных подсетей, которые соединены между собой через совместно используемую инфраструктуру, находящуюся вне их административного контроля, например через магистральную сеть одного провайдера. Соединения между устройствами такой виртуальной VPN-сети могут оказаться легко уязвимыми, поэтому уровень конфиденциальности, обеспечиваемый частной виртуальной сетью, в значительной степени зависит от технологии, которая использовалась при ее создании. Например, если данные, передаваемые между всеми подсетями (или всеми узлами VPN- сети) надежно шифруются при прохождении по общей сетевой инфраструктуре, то обеспечивается относительно высокий уровень безопасности всей частной виртуальной сети. Виртуальные частные сети позволяют администратору системы отделить друг от друга различные типы потоков данных. Например, «исследовательские» и «промышленные» данные не знают о существовании друг друга. Виртуальные частные сети настолько независимы, что крупные поломки или неустойчивость в одной виртуальной сети, прозрачны для другой.

Рис. 10.3. Существование VPN-сетей в магистральной сети провайдера

Поддержка виртуальной частной сети более чем одним провайдером обеспечивает повышенный уровень надежности, поскольку все провайдеры явным образом поддерживают распределенную среду. Технология IPSec

Техническая комиссия IETF разработала набор протоколов IPSec для обеспечения безопасности при передаче данных протокола IP на сетевом уровне [47]. Протоколы IPSec описаны в нескольких RFC. В них используются различные технологии шифрования для выполнения ключевых функций обеспечения безопасности против наиболее типичных угроз Интернет. При этом аутентификация гарантирует, что устройство VPN- сети осуществляет связь именно с требуемым узлом. Конфиденциальность данных обеспечивается посредством шифрования. Поддержка целостности обеспечивает предотвращение изменения данных в процессе передачи.

Ключевые технологии шифрования протоколов IPSec содержат [9, 26, 47]: — симметричные алгоритмы шифрования (DES, 3DES, AES); — хэш-алгоритмы (MD5 и SHA-1) для генерирования кода аутентификации; — протокол обмена ключами Диффи-Хеллмана (DH) двух VPN-устройств для генерации общего секретного кода по небезопасному каналу; — инфраструктуру открытого ключа (PKI), состоящую из протоколов и стандартов для применения алгоритмов открытого ключа. В настоящее время базовой технологией для построения систем безопасности сетевого уровня как для протокола IP версии 4 (IPv4), так и версии 6 (IPv6) является технология IKE/IPsec. Технология IKE/IPsec реализована большинством крупнейших производителей (Cisco Systems, Check Point, IBM, Microsoft) и прошла апробацию/внедрение в большом числе системных проектов. Технология IKE/IPsec представлена набором открытых международных стандартов (RFC 2401 — 2412, 2451). Стандарты определяют и архитектуру системы безопасности (RFC 2401. Security Architecture for Internet Protocol) и спецификации основных протоколов. Перечислим основные стандарты IKE/IPSec: — RFC 2401. Security Architecture for Internet Protocol — архитектура безопасности для протоколов IPv4, IPv6; — RFC 2402. IP Authentication Header (AH) — заголовок аутентификации, который добавляется к IP-пакету для аутентификации источника и проверки целостности данных; он размещается между заголовком 1Р-дейтаграммы и заголовком транспортного уровня; — RFC 2406. IP Encapsulating Security Payload (ESP) —- обеспечивает конфиденциальность (шифрование), целостность и аутентификацию передаваемых пакетов; — RFC 2408. Internet Security Association and Key Management Protocol (ISAKMP) —- обеспечивает для VPN-устройств безопасное согласование параметров, создание, изменение, уничтожение контекстов защищенных соединений и управление ключами; — RFC 2409. The Internet Key Exchange (IKE) — развитие (адаптация) ISAKMP для работы с протоколами IPsec. Технология IPSec имеет два режима инкапсуляции пакетов — транспортный и туннельный. В транспортном режиме IP-заголовок первоначального IP-пакета используется в качестве IP -заголовка пакета IPSec, а сам IPSec-заголовок встав ляется между IP-заголовком и данными (перед заголовком транспортного уровня). В туннельном режиме протокол IPSec инкапсулирует весь первоначальный пакет IP, и к пакету IPSec добавляется новый IP-заголовок. В туннельном режиме обеспечивается повышенный уровень конфиденциальности данных за счет сокрытия информации об IP-адресе первоначального пакета. Уже отмечалось, что протокол IPSec имеет возможность выбора из нескольких алгоритмов шифрования. Эти параметры регистрируются в параметрах безопасности протокола ISAKMP (сокращенно SA — Security Association). Протокол IPSec предусматривает ручное конфигурирование параметров администратором системы совместно с провайдером Интернет-услуг. Поэтому администратору системы следует изучить указанные выше RFC. Протокол IKE обеспечивает автоматизацию процесса генерации, распределения и управления ключами. При поддержке его VPN-устройствами эта часть работы администратора системы осуществляется непосредственно устройствами.

Комиссии IETF были представлены конкурирующие предложения компаниями Microsoft и Cisco Systems по спецификации протокола, который обеспечивал бы безопасность IP-дейтаграмм при прохождении по неконтролируемым и небезопасным (untrusted) сетевым доменам. Предложение Microsoft — это попытка стандартизации туннельного протокола РРТР (Point to Point Tunneling Protocol). Предложение компании Cisco Systems L2F (Layer 2 Forwarding), L2TP (Layer 2 Tunneling Protocol) —- это аналогичные протоколы для выполнения тех же функций. Комиссия IETF объединила эти протоколы в открытый стандарт L2TP [26]. После принятия решения о создании VPN-сети администратор системы должен определить соответствующие меры для обеспечения адекватной защиты инфраструктуры. Для этого перед началом реализации необходимо провести аудит безопасности предлагаемых решений, строго определить приложение и цели его применения. Рассмотрим эти мероприятия. Аудит безопасности системы проводится администратором системы совместно с сетевыми подразделениями компании, оператором связи или внешними организациями. Цель аудита — убедиться, что после реализации VPN-сети безопасность информационной системы не снизится из-за уязвимости в брандмауэре, приложении удаленного доступа или методе аутентификации, а сеть не станет более открытой для широкой аудитории, чем до реализации VPN. Такая оценка должна включать в себя аудит всех входных соединений в интранет, включая серверы удаленного доступа, соединения на базе маршрутизаторов и соединения с экстранет. В случае экстранет такая оценка также должна включать анализ сетей орган изаций-партнеров. Сфера действия сети и требования приложений. После того как выполнен аудит безопасности, администратору системы необходимо определить сферу действия виртуальной частной сети путем идентификации конечных пользователей (партнеры, подрядчики, мобильные пользователи), которые могут получать доступ к VPN-сети и приложениям. Этот этап включает в себя оценку приложений, которые будут использоваться, и степень чувствительности данных к задержкам, похищению или искажению, которые они будут передавать. Оценка чувствительности приложений позволит выбрать средства безопасности и адекватное шифрование.

Далее необходимо определить и протестировать задержку и потребности в качестве обслуживания QoS всех приложений, которые будут поддерживаться частной виртуальной сетью. Даже приложения, которые можно рассматривать как допускающие временное хранение данных в буфере с последующей отправкой (store and forward) могут оказаться чувствительными к задержке. Эти уровни чувствительности влияют на то, в какой степени приложение является подходящим для частной виртуальной сети, и помогают определить характер соответствующей сети. Документация. В случае организации экстранет администратор системы совместно с администрацией предприятия должен зафиксировать правила поведения пользователей в специальном документе. При использовании удаленного до- ступа этот документ должен отражать политику администратора системы по отношению к новой форме доступа пользователей. Политика безопасности. В случае организации экстраты работа в виртуальной частной сети определяется политикой аутентификации и авторизации. Авторизация должна основываться на общих принципах, которые определяются работающими в данной сети предприятиями. Эти принципы должны отражать базовые привилегии, включая доступ к сети и доступ к Web-серверу. Принципы должны быть преобразованы в определенный набор данных и распространены по VPN-сети. Политика удаленного доступа в виртуальной частной сети не должна радикально отличаться от традиционной политики удаленного доступа. Например, может быть реализован доступ в Интернет там, где это необходимо. Ключевым компонентом службы виртуального удаленного доступа является туннелирование [20, 26]. Туннелирование — это способ поглощения (инкапсуляции) пакетов протоколом, который понятен только во входной и выходной точках данной сети. Входная и выходная точки определяются как туннельные интерфейсы. Туннельный интерфейс аналогичен аппаратному интерфейсу, однако конфигурируется программно администратором системы. Протокол L2TP может быть реализован в двух топологиях: принудительное туннелирование (прозрачное для пользователя) и добровольное туннелирование (известное пользователю) [26]. Ключевыми компонентами протокола L2TP являются сервер доступа (NAS), концентратор доступа (LAC) и сетевой сервер (LNS). NAS — это устройство, которое предоставляет удаленный доступ по требованию пользователей. Оно является терминирующей точкой для канала точка—точка пользователя, получающего доступ по линии ТфОП (PSTN). LAC — это узел, выполняющий функции инициатора установки туннеля к сетевому серверу LNS. Он пересылает пакеты между пользователями и серверами LNS. Сервер LNS — это узел, который функционирует в качестве терминирующей точки сеансов протокола РРР, проходящих по туннелю, инициированному LAC. При принудительном туннелировании LAC располагается в непосредственной близости от удаленного пользователя. Это делается для уменьшения расходов на обслуживание междугородного или международного трафика. Оборудование пользователя не поддерживает протокол L2TP, оно лишь устанавливает соединение с сервером NAS (он же концентратор LAC). При этом IP-дейтаграммы пользователя инкапсулируются в пакеты протокола РРР. Концентратор доступа LAC осуществляет обмен пакетами протокола РРР с удаленным пользователем и устанавливает туннель протокола L2TP с сервером LNS. Пакеты от удаленного пользователя принимаются точкой присутствия POP интернет-оператора, преобразуются в кадры протокола L2TP и пересылаются по соответствующему туннелю. Концентра тор LAC может выполнять аутентификацию конечных ноль зователей. Сервер LNS представляет собой шлюз к корпоративном сети. Он является выходной точкой туннеля и в его функции входит удаление инкапсуляции протокола L2TP с прелое пт лением доступа к корпоративной сети. Выбор технологии работы определяется администратором системы совместно с локальным оператором Интернет. Однако администратор системы должен помнить, что протокол L2TP не обеспечивает криптографический туннель. Данные передаются открыто в форматах пакетов L2TP и РРР. Поэтому администратору системы следует сочетать использование протокола L2TP с протоколами IPSec.

Традиционные сетевые службы удаленного доступа поддерживают только зарегистрированные IP-адреса, что сужает круг приложений, которые могут быть реализованы по виртуальным частным сетям. Протокол L2TP поддерживает несколько протоколов, а также не зарегистрированные, исправляемые частным образом IP-адреса при работе в Интернет. Это позволяет использовать уже существующую инфраструктуру доступа, такую как модемы, серверы доступа и терминальные адаптеры. Он также позволяет осуществлять внешнюю поддержку удаленного доступа, тем самым уменьшая служебную нагрузку, расходы на поддержку аппаратного обеспечения. Существует специальная опция работы VPN, называемая виртуальным удаленным доступом VPDN. При этом по- другому выполняется авторизация пользователей, выделение IP-адресов и учет пакетов. Авторизация. При предоставлении традиционной службы удаленного доступа Интернет-оператор поддерживает отдельные профайлы для каждого пользователя, которые определяют авторизацию. На основе этого сервер безопасности, взаимодействуя с сервером сетевого доступа NAS, предоставляет доступ на основе политик использования и подсоединения пользователей. Характер этих политик может меняться от простых фильтров по источнику/получателю для небольшой группы сайтов до сложных алгоритмов, учитывающих конкретный характер используемых приложений, часы суток, в которые происходит удаленный доступ, а также длинные списки разрешенных или, наоборот, запрещенных пунктов назначения. Этот процесс может потребовать значительных вычислительных ресурсов от оператора, особенно если ему требуется обе спечить доступ удаленных пользователей от имени компании, которым требуется постоянно изменять свою политику. При использовании службы виртуального удаленного доступа вся тяжесть подробной авторизации, основанной на политиках, возлагается непосредственно на компанию удаленного пользователя. В условиях, когда между удаленными пользователями и их корпоративным шлюзом устанавливается сквозное соединение, все операции по авторизации могут быть вы иол йены так, как если бы удаленные пользователи осуществляли непосредственный доступ к своей корпоративной сети. Такой подход освобождает оператора от необходимости поддержания большой базы данных профайлов индивидуальных политопа телей многих компаний. Это следует учесть админист/ннпору системы, если он работает в компании — операторе Интернет. При этом служба виртуального удаленного доступа становится более безопасной и для компании-заказчика услуги. Служба виртуального удаленного доступа позволяет компаниям также быстро реагировать на изменение состава сообщества своих удаленных пользователей. Выделение адресов. При использовании традиционной службы удаленного доступа IP-адрес выделяется динамически из набора доступных адресов оператора. В этом случае удаленные пользователи имеют ограниченный доступ к ресурсам своей корпоративной сети или вообще его не имеют, поскольку брандмауэры и политики безопасности запрещают доступ с внешних IP-адресов к корпоративной сети. При использовании службы виртуального удаленного доступа корпоративный шлюз может выделять адреса, которые являются внутренними адресами корпоративной сети и могут быть адресами, зарезервированными для частных сетей. Поскольку туннели протокола L2TP оперируют исключительно на уровне преобразованных (инкапсулированных) пакетов, реальные политики управления адресами (для корректировки службы виртуального удаленного доступа, для всех целей обработки протокола РРР, для пользователя удаленного доступа) выглядят так, как будто он соединен непосредственно с корпоративным шлюзом. Учет. Сервер NAS и корпоративный шлюз могут подсчитывать число пакетов, байтов и число созданных и разорванных соединений. Поскольку виртуальный удаленный доступ является службой доступа, учет попыток доступа, особенно неудачных, представляет значительный интерес. Корпоративный шлюз может отвергнуть попытки создания новых соединений на основе информации аутентификации, собранной оператором Интернет, с внесением соответствующих записей в файл учета. Возможны случаи, когда корпоративный шлюз принимает соединение и продолжает аутентификацию, однако впоследствии отсоединяет пользователя. В таких случаях сообщение об отключении, направляемое в обратном направлении оператору, может также включать в себя указание причины отсоединения. Поскольку корпоративный шлюз может отказать в создании соединения, основываясь на информации, собранной оператором, такой учет позволяет легко отличить серию неудачных попыток создания соединения от серии коротких успешных соединений. Без такой услуги корпоративному шлюзу приходится всегда принимать запросы на соединения и обмениваться многочисленными РРР-пакетами с удаленной системой. Все эти технологии должны быть согласованы администра тором системы с оператором связи. Организационная безопасность сети. Физический доступ ко всем устройствам сети должен быть включен в политику доступа. Требования физической безопасности подразумева ют: запирание на замок телекоммуникационного помещения (ER), где находятся сетевые устройства, запирание телекоммуникационного шкафа с устройствами, защиту резервных источников питания. Администратор системы должен обеспечить надлежащий контроль за вентиляцией и температурой в помещении, отключить неиспользуемые или ненужные порты в сети. Дополнительная информация 1. www.ietf.org a) RFC2284 — РРР Extensible Authentication Protocol (ЕАР) b) RFC 2716 — РРР EAP TLS Authentication Protocol c) RFC 2689 — Providing Integrated Services over Low-bitrate Links d) RFC 2138 — Remote Authentication Dial In User Service (RADIUS) e) RFC 2139 - RADIUS Accounting f) RFC 2661 — Layer Two Tunneling Protocol L2TP g) RFC 3193 — Securing L2TP using IPSec 2. csrc.nist.gov/publications/fips/fips46-3/fips46-3.pdf — алгоритм DES 3. www.vpnc.org — Virtual Private Network Consortium Контрольные вопросы 1. Перечислите задачи учета. 2. Кем осуществляются преднамеренные угрозы безопасности? 3. Какие события можно отнести к непреднамеренным угрозам? 4. Перечислите виды преднамеренных угроз безопасности? 5. Каковы средства и мероприятия по обеспечению безопасности ИС? 6. Приведите пример обычных мер организационной защиты ИС. 7. Приведите пример аппаратных средств защиты от НСД для системы поддержки банкоматов 8. В чем суть политики безопасности магистрального уровня сетевой системы? 9. Как используется список доступа для реализации политики безопасности уровня распределения? 10. Приведите пример средств защиты сетевой безопасности на уровне доступа. 11. Каковы средства обеспечения защиты сетевой безопасности при удаленном доступе к сети предприятия? 12. Каковы типы VPN сетей? 13. Какие ключевые вопросы безопасности обеспечивает протокол IPSec? Каковы мероприятия администратора системы по реализации VPN сети?

Глава 10 ЭКСПЛУАТАЦИЯ И СОПРОВОЖДЕНИЕ Каждая из подсистем ИС требует своих средств эксплуатации и сопровождения. В предыдущих главах при описании средств администрирования подсистем ИС уже рассматривались действия администратора системы по оперативному сопровождению и эксплуатации посредством программного обеспечения и различных средств вычислительной техники. В данной главе более подробно освещаются вопросы регламентных работ. При этом перечисляются уровни оборудования и ПО, которые требуют регламентного обслуживания, типы регламентных работ и их сущность для различного оборудования и ПО. Регламентные работы. В Российской Федерации технический регламент — это документ (нормативно-правовой акт), устанавливающий обязательные для применения и исполнения требования к объектам технического регулирования (к продукции, в том числе зданиям, строениям и сооружениям, а также к процессам производства, эксплуатации, хранения, перевозки, реализации и утилизации). Для выполнения этих требований необходимы регулярные обязательные для исполнения работы, направленные на поддержание эксплуатационных характеристик ИС — регламентные работы. Регламентные работы бывают двух типов — периодические и календарные. Периодические регламентные работы должны выполняться за некоторое заданное время до выполнения следующей аналогичной работы. Плановая дата каждой работы графика может зависеть от фактической даты исполнения предыдущих работ. Периодичность может быть задана календарными отрезками времени работы оборудования или ПО. Календарные регламентные работы выполняются по графику, заданному датами начала работ. График может содержать одну или более работ. Плановая дата каждой работы графика может не зависеть от фактической даты исполнения предыдущих работ Формирование графиков регулярно выполняемых календарных регламентных работ производится администратором системы на основе технологических требований или требований руководства предприятия. Такой график может содержать работы, которые должны осуществляться в определённые дни недели, месяца или года, и/или работы, которые должны выполняться через календарные промежутки времени. Примером календарных регламентных работ может быть копирование базы данных. Примером периодических регламентных работ может быть замена оборудования. Особенность работ по замене оборудования заключается в том, что период времени до следующей замены не является постоянным, а назначается индивидуально при каждой замене, продлении срока службы или начальной установке (вводе в эксплуатацию) оборудования. Руководство по техническому обслуживанию, например, программного продукта, создается согласно ГОСТ 19.508—79 и должно содержать разделы: введение; общие указания; требования к техническим средствам; описание функций. В разделе «Введение» указывается назначение руководства, перечень эксплуатационных документов, которыми следует пользоваться при техническом обслуживании дополнительно к руководству. Раздел «Общие указания» определяет порядок технического обслуживания, в нем приводятся указания по организации технического обслуживания и особенностям его проведения. В разделе «Требования к техническим средствам» устанавливается минимальный состав технических средств, обеспечивающий работу программы. В разделе «Описание функций» указывается максимальный состав технических средств, приводится описание совместного функционирования технических средств и программы (с указанием метода обработки ошибок). Также приводится описание организации входных и выходных данных, используемых при обслуживании технических средств, описание взаимодействия устройств с программой и результатов взаимодействия с выводом результатов работы программы. Администратору системы следует изучить ГОСТ 19.508 79 при создании руководства по техническому обслуживанию ИС совместно с разработчиками ИС. Администратор спсчемы должен учесть, что в разрабатываемый документ допускайся вводить дополнительные разделы с подробным описание 1/ ре гламентных работ. В ИС входят различные подсистемы, включающие оборудование и ПО, которые требуют регламентного обслуживания. К ним относятся: — пассивное сетевое оборудование (элементы кабельной системы), а именно, телекоммуникационные шкафы, коммутационные панели, коммутационные шнуры и т.п.; — активное сетевое оборудование (оборудование передачи данных, требующее электропитания), т. е. маршрутизаторы, коммутаторы, конверторы и т. п.; — вычислительная техника, используемая в индивидуальном порядке или в режиме разделения ресурса между пользователями, т. е. компьютеры, сетевые и персональные принтеры, сетевые и персональные сканеры и т.п.; — серверное оборудование (серверы БД, серверы приложения, файл-серверы, серверы электронной почты, DNS- серверы и т. п.); — системы гарантированного электроснабжения (источники бесперебойного питания, дизель-генераторы или газогенераторы и т. п.); — прикладное ПО уровня предприятия (ERP-система, CRM-система и т. п.) и уровня пользователя (например, приложения для работы конкретного специалиста); — системное программное обеспечение (операционные системы, СУБД, системы мониторинга, системы диагностики и т. п.). Для технического обслуживания каждой из подсистем требуется технический персонал разной квалификации и различные виды регламентных работ. Например, ряд персональных устройств (принтеры, факсы и т. д.) нуждается в регулярной замене расходных материалов, а для сохранения и восстановления данных ИС нужно регулярное копирование БД ИС в определенное время и в определенных объемах, т. е. по определенному расписанию и правилам (регламенту). Обычно производители рекомендуют подписать соглашение о проведении регламентных работ с авторизованным сервисным центром производителя. Рассмотрим основные регламентные работы для различных подсистем. Регламентные работы по кабельным подсистемам. Как правило, к этим работам относятся [5]: — визуальный осмотр, т. е. контроль физической целостности компонентов кабельной системы (проводится ежемесячно); — удаление пыли в помещениях телекоммуникационных клозетов и с информационных разъемов рабочих мест для предотвращения влияния осаждающейся пыли на электрические свойства кабельной системы (проводится 1 раз в 6 месяцев); — выборочное тестирование (с помощью диагностической аппаратуры) характеристик оптических и медных кабельных систем для определения соответствия номиналам согласно стандартным методикам (проводится 1 раз в год). Необходимо следить за тем, чтобы корпуса информационных разъемов на рабочих местах не имели механических повреждений и/или трещин; чтобы кабели, подходящие к кроссовым панелям (патч-панелям), не имели механических повреждений, обрывов и чтобы кабели не находились под давлением твердых частей установленной рядом аппаратуры. На разъемах коммутационных панелей не должно быть механических повреждений, а все проводники кабелей и патч-кордов должны находиться в электрическом контакте с соответствующими разъемами коммутационных панелей. При необходимости модификации кабельной системы администратор системы должен проводить ее в ночное время, в выходные или праздничные дни, когда интенсивность работы пользователей ИС минимальна. Регламентные работы но активному сетевому оборудованию. Регламентные работы по сопровождению активного сетевого оборудования тесно связаны с оперативным управлением. Рассмотрим примерный список таких работ. Основные регламентные работы по активному сетевому оборудованию 1. Ежедневные регламентные работы. 1.1. Тестирование и диагностика сетевых сервисов, моии торинг состояния сети. Проводится по расписанию системы управления (NMS). 1.2. Контроль ежедневных отчетов от систем мониторит а, их анализ и корреляция ошибок. Проводится админ и стратором системы согласно сообщениям NMS. 1.3. Контроль сообщений о критических событиях ш си стем мониторинга. Проводится постоянно адмипп стратором системы. 2. Ежемесячные регламентные работы. 2.1. Функциональное тестирование оборудования каналов связи. 2.2. Внешний осмотр и очистка от пыли активных устройств, обработка антистатическими составами. 2.3. Копирование БД параметров операционных систем сетевого оборудования. 2.4. Инвентаризация устройств. Создание и документирование функциональной схемы сети. 3. Полугодовые и годовые регламентные работы. 3.1. Копирование БД параметров операционных систем сетевого оборудования. Регламентные работы по поддержке оборудования пользователей ИС должны включать в себя [54]: — очистку монитора, системного блока и клавиатуры специальными антистатическими составами (1 раз в квартал); — проверку работоспособности периферийного оборудования (1 раз в квартал); — очистку системного блока и клавиатуры с помощью пылесоса (1 раз в б месяцев); — очистку головок CD-ROM с помощью чистящих дисков (1 раз в 6 месяцев); — очистку графических манипуляторов (1 раз в 6 месяцев). Регламентные работы по сопровождению серверного оборудования. Основные регламентные работы по сопровождению серверного оборудования 1. Ежемесячные регламентные работы. 1.1. Обработка антистатическими жидкостями. 1.2. Внешний осмотр и очистка от пыли серверов. 2. Полугодовые регламентные работы. 2.1. Функциональное тестирование серверного оборудования. 2.2. Копирование БД параметров операционных систем сетевого оборудования. Регламентные работы для источников бесперебойного питания (ИБП). Для ИБП мощностью более 5 квт регламентные работы должны проводиться в интервалы (сроки) согласно технической документации производителя. ИБП малой мощности, как правило, не требуют проведения регламентных работ (кроме уборки пыли с поверхности корпуса ИБП). Однако администратору системы следует проверять аккумуляторные батареи ИБП и проводить их тестирование. Регламентные работы для источников бесперебойного питания Тестирование аккумуляторов — не реже 1 раза в 12—18 месяцев. Аккумуляторы (батареи) ИБП — замена через 3—5 лет для стандартных аккумуляторов и через 8—10 лет для специальных аккумуляторов. Вентиляторы охлаждения — замена через 4—5 лет. Администратору системы следует имитировать работу системы в аварийной ситуации, проводить имитацию отключения внешнего питания и питание нагрузки на ИБП до 30% разрядки батарей. Замена батарей осуществляется согласно регламенту, прописанному в техпаспорте ИБП. Регламентные работы но ОС. Эти работы тесно связаны с оперативным управлением и к ним относятся [19, 33, 54]: — мониторинг журналов ошибок и предупреждений ОС, параметров, связанных с оценками производительности; — осуществление резервного копирования параметров ОС и системных областей; — обновление средств защиты от вредоносного ПО и «быстрая» проверка системы антивирусными программами; — проверка рассылок производителей оборудования и программного обеспечения по поводу выявленных ошибок ОС, изменений ПО и новых версий; — контроль свободного дискового пространства для файловой системы, контроль фрагментации дисков; — контроль фрагментации оперативной памяти; — обеспечение сохранности носителей с резервными копиями; — контроль прав доступа к ресурсам ОС; — контроль правильности выполнения автоматизирован ных заданий; — установка рекомендованных производителями 061101011' ний ПО; — проверка физической целостности системных областей; — профилактическая перезагрузка серверов в целях уча ас ния фрагментации памяти; — смена паролей пользователей; — инвентаризация ПО на рабочих станциях пользователей. АС должен учесть, что частота и порядок проведения регламентных работ определяются особенностями ОС. Поэтому от него требуются системные знания используемых ОС. Регламентные работы по поддержке БД и соответствующее оперативное управление. В основном эти работы включают в себя [17]: — проверку логической и физической целостности данных с помощью утилит ядра СУБД; — полное резервное копирование и дифференциальное копирование множеств или записей БД; — контроль статистики по обращению к БД; — выполнение утилит реиндексации и дефрагментации дискового пространства, связанных с применяемыми методами доступа к данным; — обеспечение сохранности носителей с резервными копиями; — контроль прав доступа к ресурсам БД; — контроль правильности выполнения автоматизированных заданий; — установку рекомендованных производителями обновлений СУБД; — смену паролей пользователей. Подчеркнем (об этом уже говорилось в главе 6), что проверка целостности данных должна осуществляться до резервного копирования. Иначе копия может оказаться нецелостной и не применимой для восстановления. Копирование журналов транзакций БД проводится в зависимости от возможностей СУБД и определяется наличием соответствующих средств. Копирование данных обязательно осуществляется раз в квартал и раз в год согласно финансовой отчетности предприятия. Ежемесячное или еженедельное тестирование на целостность и копирование данных осуществляют обычно относительно отдельных множеств (отношений реляционной СУБД) из-за невозможности копировать все данные в связи с временными характеристиками процесса копирования. Ежедневно копировать можно изменения данных, параметры ядра СУБД и при наличии возможности журналы транзакций. Как и в случае ОС, регламентные работы определяются конкретными особенностями работы программного обеспечения. Поэтому от администратора системы требуются системные знания используемых СУБД. Регламентные работы в целом по ИС. Эти работы предусматривают [30]: — оценку производительности ИС в целом в соответствии с принятыми метриками; — проведение диагностических тестов ИС, симуляция аварийных ситуаций для проверки реакции системы, тестирование системы резервного копирования путем выборочного восстановления информации из резервных копий на отдельном оборудовании; — определение базовых конфигураций параметров; — обучение пользователей; — определение политик безопасности для новых и уволенных сотрудников.

|

||||||||||

|

Последнее изменение этой страницы: 2016-12-30; просмотров: 819; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 52.14.130.13 (0.157 с.) |

Рис.10.2. Логическая топология сети интранет

Рис.10.2. Логическая топология сети интранет