Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Обеспечение информационной безопасности в SkypeСодержание книги Поиск на нашем сайте

22.04.2013 Сергей Вахонин

Популярность сетевой службы Skype привела к тому, что она стала таким же инструментом ведения бизнеса, как мобильный телефон. Причины популярности очевидны - удобство использования для коммуникаций, экономия на звонках, ведение переговоров между офисами, возможность телеконференций с партнерами и клиентами, простота обмена сообщениями, файлами и документами. Кроме того, Skype считается едва ли не самым защищенным средством сетевых коммуникаций благодаря встроенной подсистеме шифрования трафика и распределенной структуре Skype

ИТ-инфраструктура для вашего предприятия

Популярность сетевой службы Skype привела к тому, что она стала таким же инструментом ведения бизнеса, как мобильный телефон. Причины популярности очевидны — удобство использования для коммуникаций, экономия на звонках, ведение переговоров между офисами, возможность телеконференций с партнерами и клиентами, простота обмена сообщениями, файлами и документами. Кроме того, Skype считается едва ли не самым защищенным средством сетевых коммуникаций благодаря встроенной подсистеме шифрования трафика и распределенной структуре Skype. В этих условиях неудивительно, что руководства компаний вынуждены учитывать последствия неконтролируемого использования Skype и ставить соответствующие задачи службам информационной безопасности. Как и в случае с любым другим средством коммуникации, использование Skype может, с одной стороны, дать положительный эффект, с другой — принести существенные убытки. С точки зрения безопасности, Skype является одним из потенциальных каналов утечки корпоративных и персональных данных, причем стоит особняком в силу защищенности от перехвата. Если другие средства коммуникации (электронная почта, службы IM, социальные сети) используются достаточно давно и для предотвращения и мониторинга утечек информации по этим каналам рынок предлагает множество различных решений, то со Skype все несколько сложнее. Существует распространенное заблуждение, что мониторинг информации, передаваемой по Skype, равно как и избирательный контроль использования самой службы отдельными пользователями, невозможен или чрезмерно затратен в связи с высокой степенью защищенности этого канала коммуникаций от прослушивания и перехвата. Действительно, если перехватывать трафик Skype на уровне корпоративных серверов и сетевых шлюзов, то его перехват и последующая расшифровка будут весьма непростым делом. Можно глобально запретить использование Skype в корпоративной сети, но это не всегда будет сочетаться с запросами сотрудников, для которых Skype является одним из инструментов бизнеса. Это означает, что серверные решения класса Data Leak Protection (DLP) неспособны предоставить службам информационной безопасности требуемую гибкость, сочетающую возможность использования Skype в рабочих целях отдельными сотрудниками или группами, и предотвращение или хотя бы мониторинг утечек данных через этот канал, если передаваемая информация не соответствует корпоративной политике информационной безопасности. Кроме того, глобальный запрет Skype на корпоративном уровне повлечет за собой поиск сотрудниками других средств для мгновенного обмена сообщениями и VoIP-коммуникаций, а значит, потребуются новые решения для обеспечения информационной безопасности.

На сегодня существует только один способ создать решение, позволяющее обеспечить выборочный контроль коммуникаций в Skype и оперативный мониторинг передаваемой информации с возможностью предотвращения передачи недопустимых данных. Это контроль голосовой и текстовой информации пользователя Skype на его компьютере и проверка передаваемых через Skype файлов посредством устанавливаемых на рабочих станциях сотрудников исполняемых агентов, перехватывающих чат, передачу файлов, голосовой и видеотрафик непосредственно в самом клиенте Skype. Именно таким решением является российский программный комплекс DeviceLock 7.2 Endpoint DLP Suite. С его помощью служба информационной безопасности может реализовать различные сценарии противодействия утечкам корпоративных данных через Skype – от тотального запрета использования до пассивного режима, когда ведется только мониторинг передаваемых данных и их сохранение для последующего анализа службой информационной безопасности. Возможные сценарии контроля Skype, которые позволяет реализовать DeviceLock – это любые сочетания блокировки и мониторинга, выборочное разрешение чатов и передачи файлов в Skype для отдельных пользователей, разрешение или запрет голосовых и видеоконференций между пользователями, в том числе с указанием возможных или недопустимых участников разговора и т.д.

В соответствии с поставленными задачами служба информационной безопасности может с помощью DeviceLock выстроить многоуровневую гибкую защиту и обеспечить мониторинг утечки данных через Skype. Гибкость контроля и аудита достигается путем задания политик DLP для отдельных пользователей и групп с указанием предоставляемых этим пользователям прав либо запретов по различным объектам Skype. Прежде всего, DeviceLock позволяет выборочно предоставить возможность использования Skype только указанным сотрудникам, в том числе в заданное время дня и дни недели. Использование может быть гранулярно ограничено отдельными правами, связанными с объектами Skype, а именно право получать входящие сообщения, право совершать или принимать аудио- и видеозвонки, право передавать файлы (экран 1).

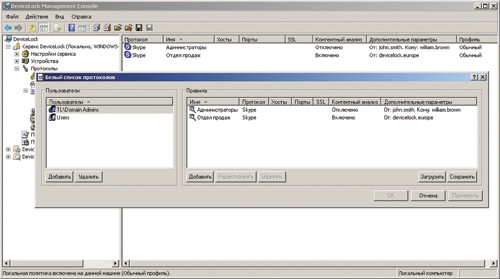

Функция «Белый список для сетевых протоколов» в применении к службе Skype позволяет явно задать список разрешенных участников конференций Skype, указав учетные записи допустимых отправителей и получателей Skype, что дает возможность, например, гарантировать использование только корпоративных учетных записей Skype в рабочих целях (экран 2).

Задачи мониторинга и создания базы данных для криминалистического анализа инцидентов информационной безопасности, связанных с нарушением корпоративных политик при использовании Skype, решаются так же гибко, как задачи избирательной блокировки различных объектов в Skype. DeviceLock позволяет выборочно протоколировать действия пользователей в Skype и сохранять переданные им файлы и содержимое чата. Записи аудита и теневые копии переданных и принятых сообщений и файлов хранятся в централизованной базе данных для последующего криминалистического анализа сотрудниками службы информационной безопасности. Если службе информационной безопасности необходимо оперативно получать информацию об инцидентах (выявленных фактах передачи данных или попытках передачи при запрете), эта задача решается посредством функции оповещений в DeviceLock. Оповещения настраиваются по аналогичному принципу – выборочно для пользователей и задействованных объектов Skype. Передача оповещений осуществляется по протоколам SMTP путем отправки сообщения на заданный адрес электронной почты, либо по протоколу SNMP путем отправки уведомления о событии на заданный сервер сбора событий. И наконец, с помощью механизмов контентного анализа и фильтрации, реализованных в модуле ContentLock комплекса DeviceLock DLP Suite, служба информационной безопасности может контролировать содержимое исходящих сообщений в чате Skype и содержимое передаваемых файлов – эти данные анализируются в режиме реального времени (в момент передачи) на предмет соответствия корпоративным политикам DLP (экран 3). Контентно-зависимые правила используются как для задания необходимой точности блокировки Skype вплоть до уровня, когда не допускается передача сообщений или документов, содержащих неприемлемый с точки зрения безопасности контент – при том, что в целом использование Skype сотрудниками разрешено. При срабатывании такого правила при анализе контента можно отправить оповещение, что существенно повышает оперативность реагирования службы информационной безопасности на инциденты.

В заключение можно сказать, что предоставляемая DeviceLock возможность обеспечить детализированный контроль Skype открывает службам информационной безопасности путь для решения задачи избирательного использования Skype именно в целях повышения эффективности работы, и это совершенно безопасно для

Атаки на wi-fi сети Разведка Большинство атак начинаются с разведки, в ходе которой производится сканирование сети (NetStumbler, Wellenreiter), сбор и анализ пакетов — многие служебные пакеты в сети Wi-Fi передаются в открытом виде. При этом крайне проблематично выяснить, кто легальный пользователь, пытающийся подключиться к сети, а кто собирает информацию. После разведки принимаются решения о дальнейших шагах атаки. Защита сети с помощью отключения ответа на широковещательный запрос ESSID и скрытия название сети в служебных пакетах Beacon frame является недостаточной, так как сеть всё равно видна на определённом радиоканале и атакующий просто ждёт авторизованного подключения к сети, так как при этом в незашифрованном виде передаётся ESSID. На этом защитная мера теряет смысл. Хуже того, некоторые системы (например WinXp Sp2) непрерывно рассылают имя сети в эфир, пытаясь подключиться. Это также является интересной атакой, так как в таком случае можно пересадить пользователя на свою точку доступа и получать всю информацию, что он передаёт по сети. Можно уменьшить подверженность разведке, разместив точку доступа так, чтобы она обеспечивала необходимое покрытие, и это покрытие минимально выходило за контролируемую территорию. Нужно регулировать мощность точки доступа и использовать специальные инструменты для контроля распространения сигнала. Также можно полностью экранировать помещение с точкой доступа для полной невидимости сети извне.[7] Hardware В случае анализа небольшой территории подойдёт встроенный Wi-Fi адаптер ноутбука, но на большее не хватит. Нужен более мощный адаптер с разъёмом для внешней антенны. Многие используют такие, как Alfa networks AWUS036H, Ubiquiti SRC, Linksys WUSB54GC. [8] Антенна Существуют антенны направленные и всенаправленные. Первые имеют большую дальность при таком же коэффициенте усиления, но меньший угол работы и больше подходят для изучения ограниченной территории. Вторые имеют худшие характеристики, но больше подходят для сбора информации с обширной территории. Для целей сбора информации подойдут антенны с коэффициентом усиления 7-9 dbi.

GPS При сборе информации будет нелишним наносить на карту координаты найденных и изучаемых точках доступа. Для этого потребуется GPS, неважно, подключаемые ли к компьютеру внешние GPS-приёмники или смартфон с встроенным GPS. Важно лишь чтобы такой девайс мог передавать данные по протоколу nmea или garmin. Программное обеспечение В Linux-подобных системах настроить работу адаптера на приём всех пакетов, а не только тех, которые предназначены именно ему проще, чем на Windows. В некоторых драйверах такой режим поддерживается изначально, другие нужно изменять. Наиболее распространённые программы для сбора информации — это Kismet и Aircrack-ng suite. Kismet может не только перехватывать пакеты и обнаруживать скрытые сети, это также и инструмент для мониторинга и отладки сети, причём не только Wi-Fi, программа может работать с телефонными и Bluetooth сетями.[9] Aircrack-NG представляет собой набор инструментов для аудита беспроводных сетей. А ещё в эта программа реализует стандартную атаку FMS наряду с некоторыми оптимизациями KoreK’a, также новую PTW-атаку, которая ещё сильнее уменьшает время на взлом WEP.[10] Другие программы: Dwepcrack (улучшенная FMS атака), AirSnot (FMS), WepLab (улучшенная FMS атака, атака Koreka).

|

||||||||||||||

|

Последнее изменение этой страницы: 2016-12-13; просмотров: 164; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.221.217.100 (0.012 с.) |