Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь FAQ Написать работу КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Поиск и устранение неполадок в настройках NATСодержание книги

Поиск на нашем сайте

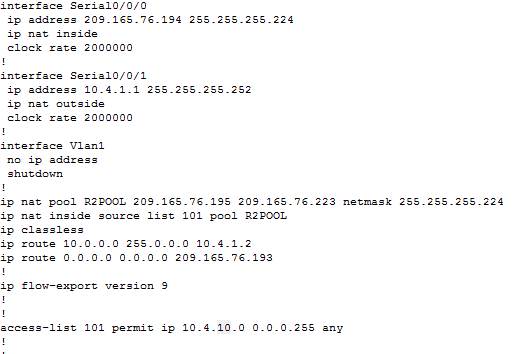

Просмотрим преобразования NAT на маршрутизаторе R2. Если механизм NAT работает, в таблице должны быть записи.

Просмотрим текущую конфигурацию R2. Проверим, что внутреннему порту NAT назначен частный адрес, а внешнему порту NAT назначен публичный адрес.

Внесем коррективы в настройки интерфейсов. Назначим правильные порты с помощью команд ipnatinside и ipnatoutside.

Рисунок 74 - Результаты эхо-запросов из подсети 10.4.10.0/24 на SERVER1

Рисунок 75 - Результаты эхо-запросов из подсети 10.4.11.0/24 на SERVER1

Внесем изменение в ACL-список.

Проверка соединение Отправим эхо-запросы из разных подсетей (результаты не отличаются)

Рисунок 76 - Результаты эхо-запросов из разных подсетей

Результаты команды showipnattranslation

Рисунок 77 - Результаты команды showipnattranslation

Отработка комплексных практических навыков

Постановка задачи На этапе реализации мы будем настраивать на коммутаторе виртуальные сети VLAN, транковые каналы, функцию защиты портов и удалённый доступ по протоколу SSH. Затем мы реализуем на маршрутизаторе маршрутизацию между VLAN и преобразование NAT. Наконец, опираясь на документацию, необходимо провести проверку вашей реализации путём тестирования сквозного подключения.

Схема сети

Рисунок 78 – Схема сети в рамках данного задания Таблица адресации Таблица 6 – таблица адресации в рамках данного задания

11.4 Сети VLAN и таблица назначения портов

Таблица 7-Сети VLAN и таблица назначения портов

Реализация

Все устройства в топологии полностью настроены, за исключением Admin, Admin-Sw и ITsupport. Доступ к другим маршрутизаторам отсутствует. Мы можем получить доступ ко всем серверам и компьютерам для выполнения проверки.

Используя документацию, реализуйте приведённые ниже требования:

Cnt-Sw: Настроим доступ удалённого управления, в том числе IP-адресацию и SSH: Используем домен cisco.com Пользователь Admin, пароль letmein Длина ключа шифрования: 1024 SSH версии 2 с ограничением на 2 попытки аутентификации и временем ожидания 60 секунд Все открытые пароли следует зашифровать.

Рисунок 79 – Настройка SSHна Cnt-Sw

Настроим, присвоим имя и назначим сети VLAN. Порты следует настроить вручную как порты доступа. Настроим транковыйканал.`

Рисунок 80 – Настройка VLANи интерфейсов на Cnt-Sw

Реализуем безопасность портов: Для Fa0/1 разрешим 2 MAC-адреса, автоматически добавляемых в файл конфигурации при обнаружении. Порт не должен быть выключен; в случае нарушения безопасности должно быть зафиксировано сообщение службы syslog. Отключим все неиспользуемые порты.

Рисунок 81 – Настройка port-security на Cnt-Sw

Рисунок 82 – Продолжение настройки port-securityна Cnt-Sw

Central Настроим маршрутизацию между VLAN.

Рисунок 83- Настройка маршрутизации между VLAN

Настроим службы DHCP в сети VLAN 30. Используйте слово LAN в качестве имени пула (с учётом регистра).

Рисунок 84 – Настройка службы DHCP Реализуем безопасность портов: Используем идентификатор процесса OSPF 1 и идентификатор маршрутизатора 1.1.1.1 Настроим одно выражение network для всего адресного пространства 192.168.45.0/24

Рисунок 85 – Настраиваем OSPF

Отключим интерфейсы, которые не должны отправлять сообщения OSPF.

Рисунок 86 – Отключаем интерфейсы которые не должны отправлять сообщения OSPF

Настройте маршрут по умолчанию в сеть Интернет.

Рисунок 87 – Настраиваем маршрут в интернет по-умолчанию

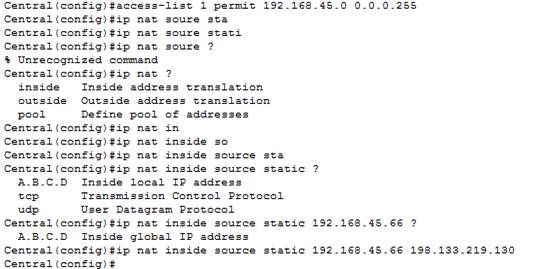

Выполним реализацию NAT: Настроим стандартный ACL-список под номером 1, содержащий одно правило. Разрешим все IP-адреса, принадлежащие адресному пространству 192.168.45.0/24. Используя документацию, настроим статический NAT для файлового сервера (FileServer).

Рисунок 88 – Настраиваем стандартный ACLсписок и статический NAT

Настроим динамический NAT с использованием PAT, используя имя пула на свой выбор и два публичных адреса: And 198.133.219.129

Рисунок 89 – Настраиваем динамический NAT с PAT и определяем интерфейсы NetAdmin Проверим, получил ли компьютер NetAdmin всю информацию об адресации от Central.

Рисунок 90 – Проверка получение настроек по DHCP

Заключение

В данном курсовом проекте были закреплены теоретические знания полученные в ходе изучения дисциплины «Криптографические методы и средства обеспечения информационной безопасности инфокоммуникаций». Были выполнены все поставленные задачи, а именно: - выполнена настройка сетей VLAN; - осуществлена настройкатаранковых каналов; - настроена маршрутизацию между сетями VLAN с использованием конфигурации router-on-a-stick; - реализован пример поиска и устранение неполадок в маршрутизации между VLAN; - описан и изучен принцип работы NAT; - осуществлена настройка статического NAT; - осуществлена настройка динамического NAT; - осуществлена настройка и переадресаця портов на маршрутизаторе Linsys; - выполнена проверка и устранение неполадок NAT; - отработаны комплексные и практические навыки.

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-12-11; просмотров: 900; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.144.89.197 (0.006 с.) |