Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Использование средств операционной системы для обеспечения защиты от несанкционированного доступа.

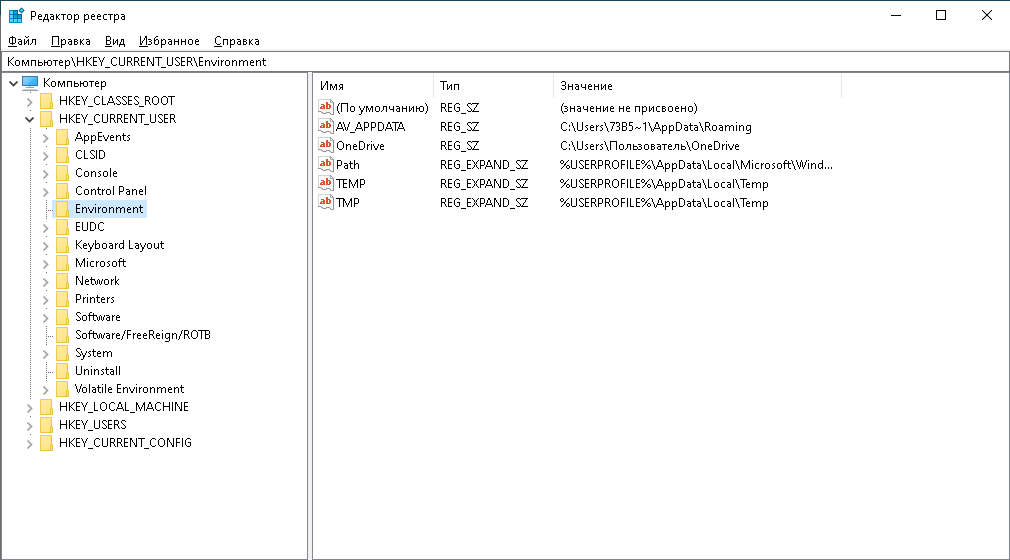

Цель: Изучить программные средства защиты от несанкционированного доступа и разграничение прав пользователей Ход работы. 1. Запустить программы просмотра и редактирования реестра Windows regedit.exe и regedt32.exe (с помощью команды «Выполнить» главного меню). Ознакомиться со структурой реестра, включить в отчет краткие сведения о содержании основных разделов реестра (HKEY_CURRENT_USER и HKEY_LOCAL_MACHINE). Включить в отчет сведения о различиях в функциональных возможностях изученных программ редактирования реестра. Включить в электронную версию отчета копии экранных форм, иллюстрирующих использование редакторов реестра.

2. Заблокировать работу с используемой рабочей станцией на период временного отсутствия пользователя. Разблокировать работу рабочей станции. Включить в отчет сведения о порядке защиты рабочей станции на период временного отсутствия пользователя и о других функциях операционной системы, доступных при этом наряду с блокировкой. Запустили программу Редактор локальной групповой политики gpedit.msc, позволяющую ограничить возможности пользователей ОС Windows. 1. Редактор локальной групповой политики - это оснастка консоли управления (MMC), которая обеспечивает единый интерфейс управления всеми параметрами объектов локальной групповой политики. Групповая политика - это набор правил, применение которых может облегчить управление пользователями и компьютерами. Параметры групповой политики применяются для управления конфигурацией операционной системы, а также для отключения опций и элементов управления пользовательского интерфейса для параметров, управляемых групповой политикой. Большинство параметров групповой политики хранятся в разделах реестра, связанных с групповыми политиками. С помощью групповой политики можно сопоставить один или несколько файлов сценариев четырем инициированным событиям: запуск компьютера, завершение работы компьютера, вход пользователя в систему, выход пользователя из системы. 2. Освоили управление настройками обозревателя Internet Explorer для пользователя. 3. Освоили установку ограничений возможностей пользователя при работе с локальной сетью, использованию общих папок, использованию различных системных функций.

4. У всех параметров политики административных шаблонов может быть только одно из трех возможных состояний: «Не задано», «Включить» и «Отключить». «Не задано» - это состояние, которое применяется по умолчанию для всех параметров политики. Параметры политики в состоянии «Не задано» не влияют на пользователей или компьютеры. Включение параметра политики административных шаблонов задействует параметр политики; «Включить» - это состояние, которое указывает на то, что действие, применяемое в данном параметре политики должно применяться к компьютеру или пользователю; «Отключить» - это состояние, которое указывает на то, что действие, применяемое в данном параметре политики не должно применяться к компьютеру или пользователю. Как правило, состояния параметров политики «Не задано» и «Отключено» приводят к одинаковым результатам. Разница заключается в том, что параметры политики с состоянием «Не задано» не применяется к пользователю, а параметры политики с состоянием «Отключено» применяются к пользователю. С помощью процесса входа Winlogon, активизируемого комбинацией клавиш Ctrl+Alt+Del, заблокировали работу с используемой рабочей станцией на период временного отсутствия пользователя. Разблокировали работу рабочей станции. На период временного отсутствия пользователя необходимо блокировать рабочую станцию с целью обеспечения защиты от несанкционированного доступа к информации. Данное действие может выполнять пользователь комбинацией клавиш Ctrl+Alt+Del. Так же можно настроить блокировку консолей рабочих станций пользователей при наступлении некоторого периода бездействия. Например, в качестве обязательного требования для большинства категорий пользователей может выставляться блокировка рабочего стола компьютера при отсутствии пользовательской активности более 10 минут. 3. Открыть (или создать) произвольный документ в текстовом процессоре Word. Изучить порядок использования паролей для защиты документов в Microsoft Word и включить в отчет соответствующие сведения. Включить в электронную версию отчета копии экранных форм, использованных при выполнении данного пункта. Завершить работу с Word. Создали произвольный документ в текстовом процессоре Word. Основные настройки защиты данных в Microsoft Word задаются на вкладке «Безопасность» окна «Параметры», а также через панель задач «Защита документа». Для открытия окна «Параметры» следует в меню «Сервис» выбрать позицию «Параметры».

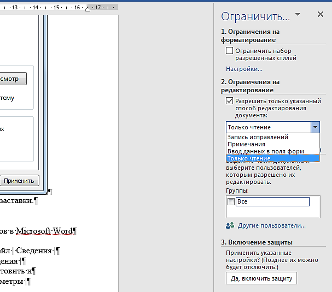

В Microsoft Word возможно установить различные режимы защиты документа: 1. Защита от несанкционированного просмотра. Парольная защита на открытие документа. 2. Защита от несанкционированного редактирования. Здесь возможны несколько вариантов: А) защита всего содержимого от редактирования. Парольная защита на сохранение измененного документа. Б) защита части содержимого от редактирования. Парольная защита на редактирование указанной части документа. В) защита всего содержимого от редактирования, кроме полей форм. Парольная защита на редактирование всей текстовой части документа, кроме использованных в документе полей форм. Копия экранной формы установки ограничений на форматирование и редактирование документа Microsoft Word

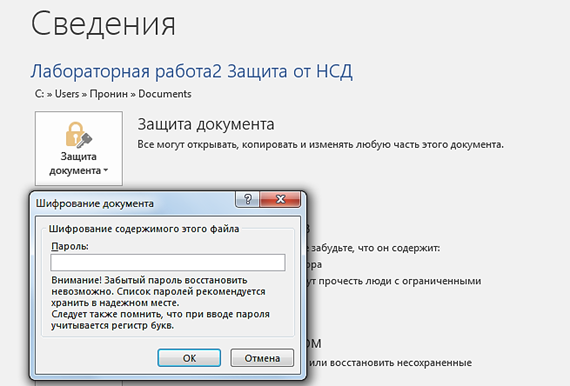

Копия экранной формы установки защиты для документа Microsoft Word

Копия экранной формы шифрования документа Microsoft Word

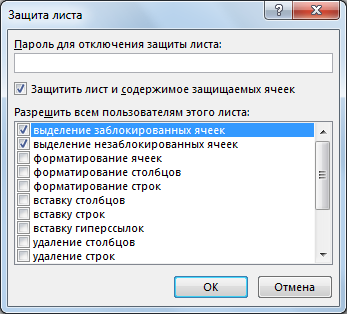

4. Открыть (или создать) произвольную таблицу Excel. Изучить порядок использования паролей для защиты документов в табличном процессоре Microsoft Excel и включить в отчет соответствующие сведения. Включить в электронную версию отчета копии экранных форм, использованных при выполнении данного пункта. Завершить работу с Excel.

Создали произвольную таблицу Excel. В Microsoft Excel предусмотрено несколько уровней защиты, позволяющих управлять доступом к данным Microsoft Excel и их изменением. Можно ограничить доступ к книге (файлу), например, несанкционированное открытие книги и/или сохранение в нем изменений. Можно применить защиту к элементам книги, ограничив просмотр отдельных листов и/или изменение данных на листе. Можно защитить элементы листа, например, ячейки с формулами, запретив доступ к ним всем пользователям или предоставить доступ отдельным пользователям к определенным диапазонам. Все уровни защиты являются не взаимоисключающими, а скорее взаимодополняющими друг друга.

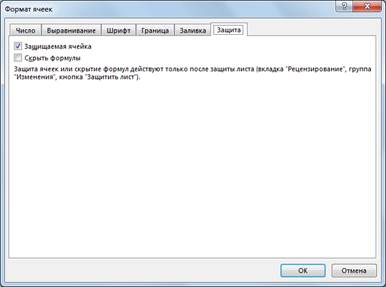

Копия экранной формы защиты листа Microsoft Excel

Копия экранной формы защиты диапазона ячеек документа Microsoft Excel

Копия экранной формы защиты диапазона ячеек документа Microsoft Excel.

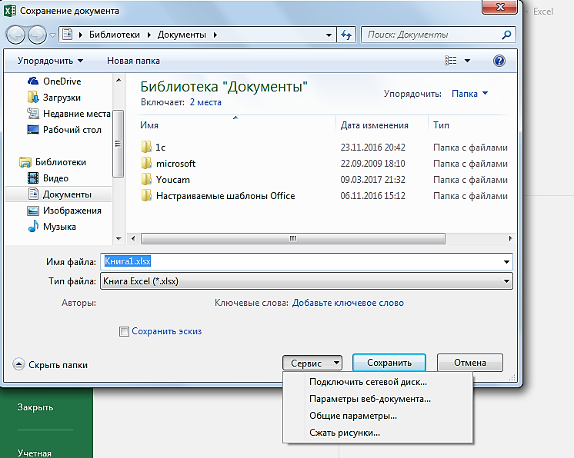

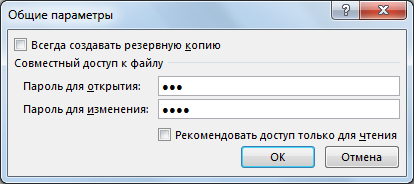

Копия экранной формы открытия настройки защиты документа Microsoft Excel

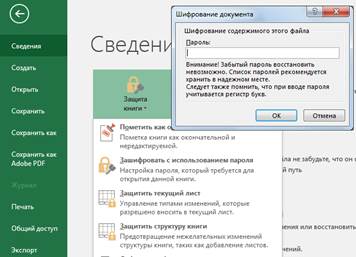

Копия экранной формы шифрования документа Microsoft Excel. 5. Ознакомиться с порядком разграничения доступа к ресурсам в защищенных версиях операционной системы Windows (с помощью контекстного меню объекта и элементов управления соответствующих диалоговых окон). Если команда «Общий доступ и безопасность» недоступна, то выключить режим «Использовать простой общий доступ к файлам» на вкладке «Вид» окна свойств папки. Включить в отчет сведения об особенностях управления доступом к папкам и файлам в ОС. Включить в электронную версию отчета копии экранных форм, использованных при выполнении данного пункта. Существуют 3 группы аутентификации: А) К первой группе относятся способы аутентификации, основанные на том, что пользователь знает некоторую подтверждающую его подлинность информацию (парольная аутентификация и аутентификация на основе модели «рукопожатия»). Б) Ко второй группе относятся способы аутентификации, основанные на том, что пользователь имеет некоторый материальный объект, который может подтвердить его подлинность (например, пластиковую карту с идентифицирующей пользователя информацией).

В) третьей группе относятся способы аутентификации, основанные на таких данных, которые позволяют однозначно считать, что пользователь и есть тот самый субъект, за которого себя выдает (биометрические данные, особенности клавиатурного почерка и росписи мышью и т.п.). В чем слабость парольной аутентификации? Чтобы пароль был запоминающимся, его зачастую делают простым (дата рождения, имя, «1234»). Ввод пароля можно подсмотреть. Иногда для подглядывания используются даже оптические приборы. Пароли нередко сообщают коллегам, чтобы те могли, например, подменить на некоторое время владельца пароля. Теоретически в подобных случаях более правильно задействовать средства управления доступом, но на практике так никто не поступает; а тайна, которую знают двое, это уже не тайна. Пароль можно угадать "методом грубой силы", используя, скажем, словарь. Если файл паролей зашифрован, но доступен для чтения, его можно скачать к себе на компьютер и попытаться подобрать пароль, запрограммировав полный перебор (предполагается, что алгоритм шифрования известен) Как может быть повышена надежность аутентификации с помощью паролей? Надежность парольной аутентификации может быть повышена при помощи следующих мер: - наложение технических ограничений (пароль должен быть не слишком коротким, он должен содержать буквы, цифры, знаки пунктуации и т.п.); - управление сроком действия паролей, их периодическая смена; - ограничение доступа к файлу паролей; - ограничение числа неудачных попыток входа в систему (это затруднит применение "метода грубой силы"); Какой может быть реакция системы на попытку подбора паролей? - ограничение числа попыток входа в систему; - скрытие логического имени последнего работавшего пользователя (знание логического имени может помочь нарушителю подобрать или угадать его пароль); - учет всех попыток (успешных и неудачных) входа в систему в журнале аудита. Кому может быть разрешен доступ по чтению и по записи к базе учетных записей пользователей? Доступ к базе данных учетных записей как по чтению, так и по записи должен быть разрешен только привилегированному пользователю (администратору) Как должны храниться пароли в базе учетных записей пользователей? Пароль или его аналог, как правило, хранится в зашифрованном или хешированном виде (в целях его безопасности). В чем смысл объединения пользователей в группы? Пользователей объединяют в группы для более легкого управления и применения одной команды на всех пользователей, находящихся в группе. 6. Ознакомиться (с помощью Панели управления Windows и редактора реестра) с порядком разграничения доступа к принтерам и разделам реестра. Включить в электронную версию отчета копии экранных форм, использованных при выполнении данного пункта. Ознакомились с порядком разграничения доступа к принтерам (с помощью Панели управления Windows | Устройства и принтеры | Свойства принтера).

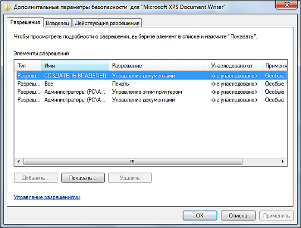

По умолчанию все пользователи могут посылать задания на печать на принтер. Часто требуется выполнить настройку, обеспечивающую возможность вывода на печать на указанные принтеры только для заданных групп. У каждого принтера существует три основных разрешения печати. Печать -- это разрешение позволяет пользователю или группе посылать задания на принтер. Управление принтерами -- это разрешение позволяет пользователю или группе изменять свойства принтера, включая разрешения печати. Управление документами -- пользователи или группы, обладающие этим разрешением, могут приостанавливать, перезапускать или удалять любые документы в очереди принтера, независимо от их принадлежности. По умолчанию пользователи обладают разрешением «Управление документами» по отношению к собственным заданиям печати.

Копия экранной формы установки параметров безопасности для принтера.

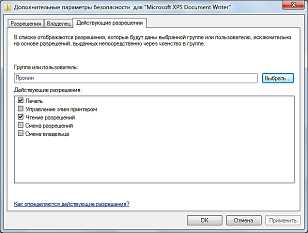

Копия экранной формы установки разрешений для принтера.

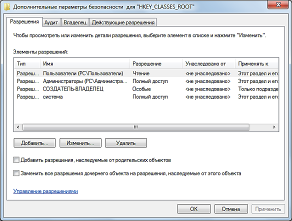

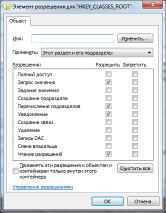

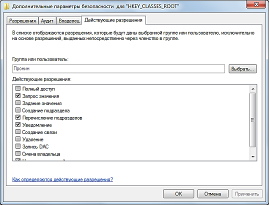

Копия экранной формы с действующими разрешениями для принтера. Ознакомились с порядком разграничения доступа к разделам реестра (с помощью редактора реестра | Правка | Разрешения). Для каждого раздела реестра можно настроить разрешения доступа на изменение, чтение, запись во вкладке «Безопасность». Настройки разделов реестра прав владельца и прав доступа работают по такому же принципу, как и аналогичные команды «Проводника» по установке прав доступа к файлам и каталогам. Окно «Элемент разрешения для» содержит десять различных флажков, позволяющих устанавливать различные права доступа к разделам реестра. Краткое описание этих флажков и устанавливаемых с их помощью прав приведены в табл. 1.

Флажки диалогового окна «Элемент разрешения для…».

Копия экранной формы разрешений редактора реестра.

Копия экранной формы элемента разрешения для раздела реестра.

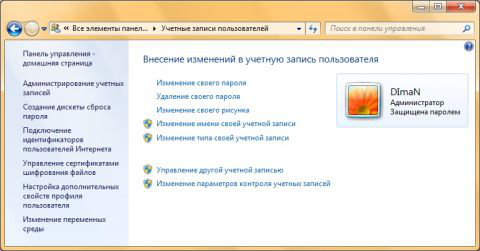

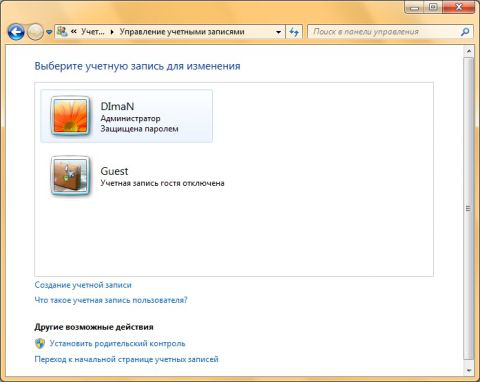

Копия экранной формы действующих разрешений редактора реестра. 7. Ознакомиться (с помощью функции Панели управления Администрирование | Управление компьютером) с порядком создания и изменения учетных записей пользователей и групп в защищенных версиях операционной системы Windows. Включить в отчет соответствующие сведения. Включить в электронную версию отчета копии соответствующих экранных форм. Создание учетной записи при помощи диалога «Управление учетными записями пользователей» Для того чтобы создать учетную запись при помощи диалога «Учетные записи пользователей», нужно сделать следующее:

2. В диалоге «Учетные записи пользователей» перейдите по ссылке «Управление другой учетной записью», а затем нажмите на «Создание учетной записью»;

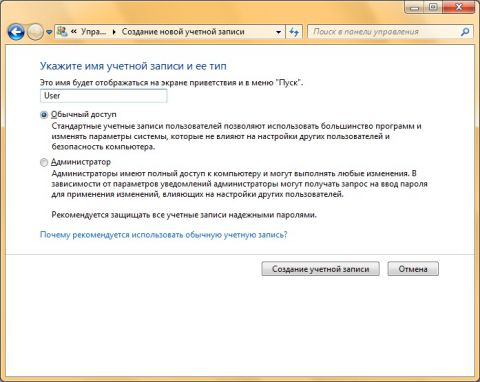

3. Здесь нужно будет ввести имя для учетной записи, выбрать тип учетной записи и нажать на кнопку «Создание учетной записи»;

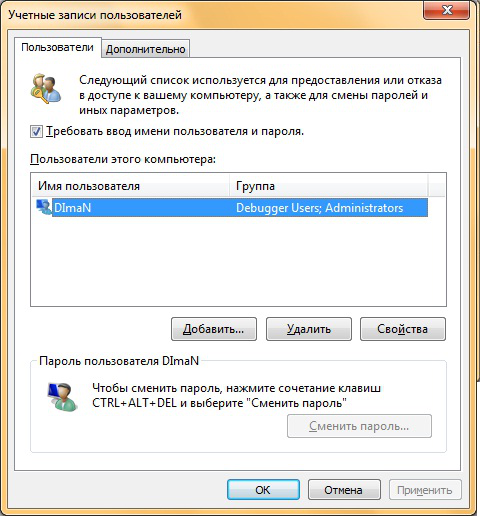

Имя пользователя не должно совпадать с любым другим именем пользователя или группы на данном компьютере. Оно может содержать до 20 символов верхнего или нижнего регистров, за исключением следующих: " / \ [ ]:; | =, + *? <> @, а также имя пользователя не может состоять только из точек и пробелов. В этом диалоге, можно выбрать одну из двух типов учетных записей: «обычные учетные записи пользователей», которые предназначены для повседневной работы или «учетные записи администратора», которые предоставляют полный контроль над компьютером и применяются только в необходимых случаях. Создание учетной записи при помощи диалога «Учетные записи пользователей» Доступный через панель управления диалог «Управление учетными записями пользователей» имеет очень серьезное ограничение: оно предлагает на выбор только учетные записи типа Обычный доступ или Администратор. Для того чтобы при создании нового пользователя его можно было поместить в какую-либо определенную группу, нужно сделать следующее: 1. Воспользоваться комбинацией клавиш Win+R для открытия диалога «Выполнить»;

3. В диалоговом окне «Учетные записи пользователей» нажмите на кнопку «Добавить» для запуска мастера добавления нового пользователя;

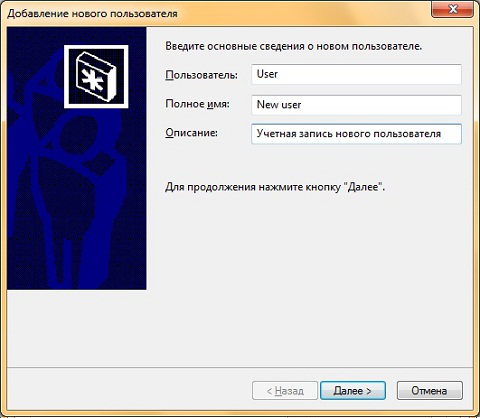

4. В появившемся диалоговом окне «Добавление нового пользователя» введите имя пользователя. Поля «Полное имя» и «Описание» не являются обязательными, то есть их можно заполнять при желании. Нажимаем на кнопку «Далее»;

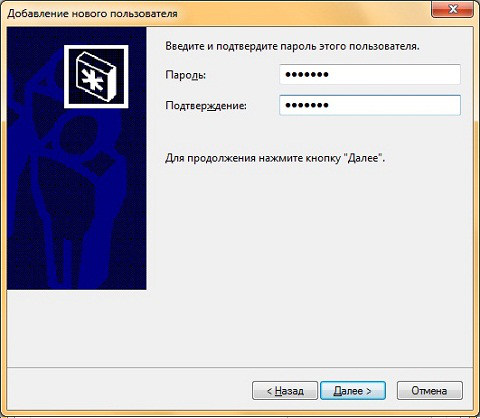

5. В диалоге «Введите и подтвердите пароль этого пользователя» введите пароль для данной учетной записи, а затем продублируйте его в поле «Подтверждение», после чего нажмите на кнопку «Далее»;

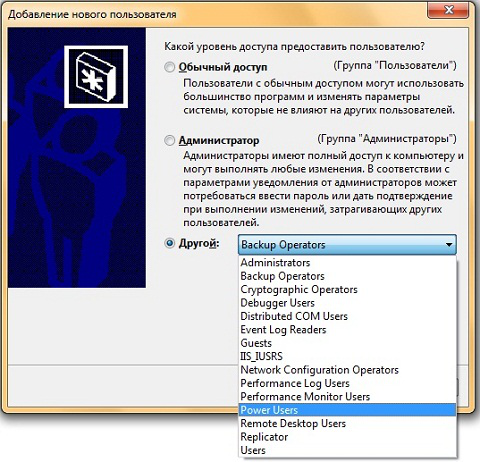

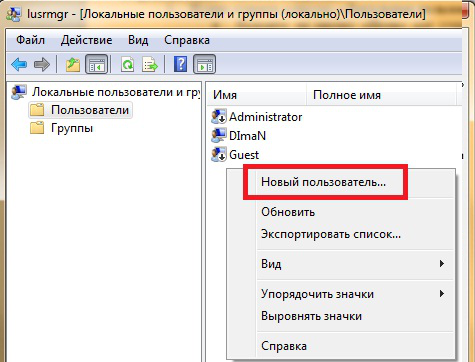

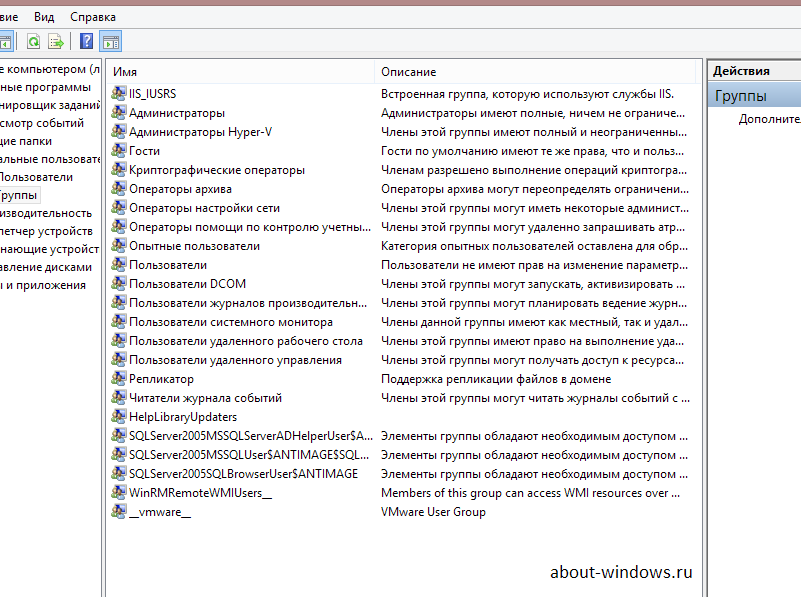

6. Это последний диалог мастера добавления нового пользователя. Здесь необходимо установить переключатель, определяющий группу безопасности, к которой должна относиться данная учетная запись пользователя. Можно выбрать одну из следующих групп: Обычный доступ, Администратор или Другой. Последний переключатель стоит использовать в том случае, если нужно отнести пользователя к какой-то другой группе, созданной по умолчанию в операционной системе Windows 7. В следующем списке перечислены 15 встроенных групп операционной системы Windows 7. Эти права назначаются в рамках локальных политик безопасности: ü Administrators (Администраторы). Пользователи, входящие в эту группу, имеют полный доступ на управление компьютером и могут при необходимости назначать пользователям права пользователей и разрешения на управление доступом. По умолчанию членом этой группы является учетная запись администратора. Если компьютер подключен к домену, группа «Администраторы домена» автоматически добавляется в группу «Администраторы». Эта группа имеет полный доступ к управлению компьютером, поэтому необходимо проявлять осторожность при добавлении пользователей в данную группу; ü Backup Operators (Операторы архива). Пользователи, входящие в эту группу, могут архивировать и восстанавливать файлы на компьютере независимо от любых разрешений, которыми защищены эти файлы. Это обусловлено тем, что право выполнения архивации получает приоритет над всеми разрешениями. Члены этой группы не могут изменять параметры безопасности. ü Cryptographic Operators (Операторы криптографии). Членам этой группы разрешено выполнение операций криптографии. ü Debugger Users (Группа удаленных помощников). Члены этой группы могут предлагать удаленную помощь пользователям данного компьютера. ü Distributed COM Users (Пользователи DCOM). Членам этой группы разрешено запускать, активировать и использовать объекты DCOM на компьютере. ü Event Log Readers (Читатели журнала событий). Членам этой группы разрешается запускать журнал событий Windows. ü Guests (Гости). Пользователи, входящие в эту группу, получают временный профиль, который создается при входе пользователя в систему и удаляется при выходе из нее. Учетная запись «Гость» (отключенная по умолчанию) также является членом данной встроенной группы. ü IIS_IUSRS. Это встроенная группа, используемая службами IIS. ü Network Configuration Operators (Операторы настройки сети). Пользователи, входящие в эту группу, могут изменять параметры TCP/IP, а также обновлять и освобождать адреса TCP/IP. Эта группа не имеет членов по умолчанию. ü Performance Log Users (Пользователи журналов производительности). Пользователи, входящие в эту группу, могут управлять счетчиками производительности, журналами и оповещениями на локальном или удаленном компьютере, не являясь при этом членами группы «Администраторы». ü Performance Monitor Users (Пользователи системного монитора). Пользователи, входящие в эту группу, могут наблюдать за счетчиками производительности на локальном или удаленном компьютере, не являясь при этом участниками групп «Администраторы» или «Пользователи журналов производительности». ü Power Users (Опытные пользователи). По умолчанию, члены этой группы имеют те же права пользователя и разрешения, что и учетные записи обычных пользователей. В предыдущих версиях операционной системы Windows эта группа была создана для того, чтобы назначать пользователям особые административные права и разрешения для выполнения распространенных системных задач. В этой версии операционной системы Windows учетные записи обычных пользователей предусматривают возможность выполнения большинства типовых задач настройки, таких как смена часовых поясов. Для старых приложений, требующих тех же прав опытных пользователей, которые имелись в предыдущих версиях операционной системы Windows, администраторы могут применять шаблон безопасности, который позволяет группе «Опытные пользователи» присваивать эти права и разрешения, как это было в предыдущих версиях операционной системы Windows. ü Remote Desktop Users (Пользователи удаленного рабочего стола). Пользователи, входящие в эту группу, имеют право удаленного входа на компьютер. ü Replicator (Репликатор). Эта группа поддерживает функции репликации. Единственный член этой группы должен иметь учетную запись пользователя домена, которая используется для входа в систему службы репликации контроллера домена. Не добавляйте в эту группу учетные записи реальных пользователей. ü Users (Пользователи). Пользователи, входящие в эту группу, могут выполнять типовые задачи, такие как запуск приложений, использование локальных и сетевых принтеров и блокировку компьютера. Члены этой группы не могут предоставлять общий доступ к папкам или создавать локальные принтеры. По умолчанию членами этой группы являются группы «Пользователи домена», «Проверенные пользователи» и «Интерактивные». Таким образом, любая учетная запись пользователя, созданная в домене, становится членом этой группы. Создание учетной записи при помощи оснастки «Локальные пользователи и группы» Оснастка «Локальные пользователи и группы» расположена в компоненте «Управление компьютером», представляющем собой набор средств администрирования, с помощью которых можно управлять одним компьютером, локальным или удаленным. Оснастка «Локальные пользователи и группы» служит для защиты и управления учетными записями пользователей и групп, размещенных локально на компьютере. Можно назначать разрешения и права для учетной записи локального пользователя или группы на определенном компьютере (и только на этом компьютере). Использование оснастки «Локальные пользователи и группы» позволяет ограничить возможные действия пользователей и групп путем назначения им прав и разрешений. Право дает возможность пользователю выполнять на компьютере определенные действия, такие как архивирование файлов и папок или завершение работы компьютера. Разрешение представляет собой правило, связанное с объектом (обычно с файлом, папкой или принтером), которое определяет, каким пользователям, и какой доступ к объекту разрешен. Для того чтобы создать локальную учетную запись пользователя при помощи оснастки «Локальные пользователи и группы», нужно сделать следующее: Нажмите на кнопку «Пуск» для открытия меню, откройте «Панель управления» и из списка компонентов панели управления выберите «Администрирование», затем откройте компонент «Управление компьютером». В «Управлении компьютером» откройте «Локальные пользователи и группы»; Открыть «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Локальные пользователи и группы» и нажмите на кнопку «Добавить». Затем нажмите на кнопку «Готово», а после этого – кнопку «ОК». В дереве консоли откройте узел «Локальные пользователи и группы (локально)»; Воспользоваться комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите lusrmgr.msc и нажмите на кнопку «ОК»; 2. Откройте узел «Пользователи» и либо в меню «Действие», либо из контекстного меню выбрать команду «Новый пользователь»;

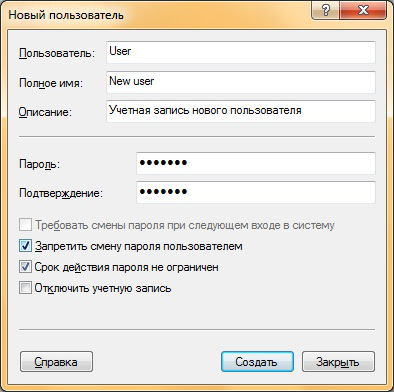

3. В диалоговом окне «Новый пользователь» введите соответствующие сведения. Помимо указанных данных, можно воспользоваться следующими флажками: Требовать смену пароля при следующем входе в систему, Запретить смену пароля пользователем, Срок действия пароля не ограничен, Отключить учетную запись и нажать на кнопку «Создать», а затем «Закрыть».

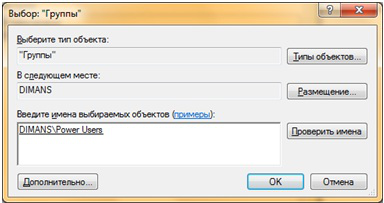

Для того чтобы добавить пользователя в группу, дважды щелкните имя пользователя для получения доступа к странице свойств пользователя. На вкладке «Членство в группах» нажмите на кнопку «Добавить».

В диалоге «Выбор группы» можно выбрать группу для пользователя двумя способами:

2. В диалоге «Выбор группы» нажмите на кнопку «Дополнительно», чтобы открыть диалоговое окно «Выбор группы». В этом окне нажмите на кнопку «Поиск», чтобы отобразить список всех доступных групп, выберите подходящую группу и нажмите два раза на кнопку «ОК».

Управление правами доступа пользователей В большинстве случаем для расширения прав доступа конкретного пользователя его достаточно включить в какую-то из групп пользователей, которая обладает данными правами. Если нужно забрать часть прав, то нужно удалить пользователя из группы с данными правами, и подыскать группу с более низким, но подходящим уровнем прав. Встроенные группы описаны выше. Иногда бывает разумно создать собственную группу, и наделить ее особыми правами.

8. Ознакомиться (с помощью функции Панели управления Администрирование | Локальная политика безопасности | Локальные политики | Назначение прав пользователя) с порядком назначения прав пользователям и группам. Включить в отчет соответствующие сведения. Включить в электронную версию отчета копии соответствующих экранных форм.

Группы пользователей Windows и их права Мы уже обсуждали возможности Windows по настройке прав доступа пользователей к определенным объектам. Данными объектами выступали папки или файлы. Соответственно, мы могли дать некоторым пользователям доступ к выбранным объектам, а некоторым запретить. Права доступа к файлам это одно, а вот как настроить права доступа к определенным компонентам и возможностям операционной системы Windows? Как одному пользователю разрешить пользоваться удаленным рабочим столом, а второму запретить изменять настройки сети или времени? Тут уже обычными правами доступа NTFS не обойтись. Для решения данной проблемы в Windows есть специальные группы пользователей с определенными правами доступа. Самые известные и наиболее используемые группы пользователей Windows — это группы Администраторы, Пользователи и Гости. Права пользователей, входящих в данные группы приблизительно понятны, но сегодня я познакомлю Вас с ними поближе. Кроме этого не стоит забывать, что количество групп пользователей колеблется от 10 до 20-25, поэтому Вам будет интересно узнать про основные из них. Как изменить права доступа пользователя? В Windows имеется два инструмента, которые позволяют манипулировать содержимым групп пользователей операционной системы Windows. Другими словами, добавить пользователя в определенную группу или, наоборот, выкинуть его оттуда под силу сразу двум инструментам Windows: 1. Консоль Управление компьютером. 2. Редактор локальной групповой политики. Рассмотрим оба варианта. Настройка групп пользователей Windows через консоль Управление компьютером Как добавить пользователя в группу пользователей Windows: 1. Выполните клик правой кнопкой компьютерной мышки по пункту Мой компьютер. 2. В контекстном меню выберите пункт Управление. 3. В открывшемся окне раскройте узел Локальные пользователи и группы. 4. Выберите узел Группы. 5. В центральном окне выберите необходимую группу и откройте ее. 6. В открывшемся окне выберите пункт Добавить. 7. В следующем окне введите имя пользователя Windows, которого Вы хотите добавить в данную группу. При необходимости воспользуйтесь кнопкой Проверить имена. 8. После выбора пользователя или сразу нескольких пользователей, жмите кнопку ОК. Как удалить пользователя из группы: 1. Проделайте первые 5 пунктов описанные выше. 2. В открывшемся окне выберите нужного пользователя и нажмите кнопку Удалить. 3. Нажмите ОК. Работа с группами пользователей Windows в Редакторе локальной групповой политики Как добавить/удалить пользователя в/из группу/группы пользователей windows: 1. Через меню Выполнить откройте Редактор локальной групповой политики. Вызываемый файл носит имя gpedit.msc. 2. Перейдите в узел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Назначение прав пользователей. 3. Выберите необходимую политику (каждая политика подразумевает в себе определенные права доступа). 4. Далее необходимо действовать по аналогии — для добавления пользователя проделайте пункты 6-8, а для удаления 2-3 из соответствующих пунктов настройки через консоль Управление компьютером. Разница политик от консоли Управление компьютера в том, что они позволяют настроить права доступа по винтикам. Если группы пользователей Windows в Управлении компьютером имеют довольно обширные права и запреты, то политики позволяют настроить права пользователей Windows до такой мелочи, как возможность изменения времени или часового пояса. Группы пользователей в Windows и их права доступа А вот и долгожданный список основных групп пользователей Windows:

Данный список может быть намного шире. Тут приведены только основные группы пользователей Windows, которые встречаются практически на всех машинах под управлением операционной системы от Microsoft. 9. Ознакомиться (с помощью функции Панели управления Администрирование | Локальная политика безопасности | Политики учетных записей | Политика паролей) с порядком определения параметров безопасности для парольной аутентификации. Включить в отчет соответствующие сведения. Включить в электронную версию отчета копии соответствующих экранных форм. Парольные системы являются зачастую «передним краем обороны» всей системы безопасности. Отдельные ее элементы могут быть расположены в местах, открытых для доступа потенциальному злоумышленнику (в том числе и база данных учетных записей пользователей). В связи с этим, парольные системы становятся одним из наиболее привлекательных для злоумышленника объектов атаки. Основными типами угроз безопасности парольных систем являются следующие. 1. Перебор паролей в интерактивном режиме. 2. Подсмотр пароля. 3. Преднамеренная передача пароля его владельцем другому лицу.

|

|||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2020-11-11; просмотров: 938; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.144.84.155 (0.108 с.) |