Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Передача аналоговых сигналов в цифровой форме. Интерполяция

Произведение скорости передачи данных на длительность сигнала определяет емкость памяти, требуемую для хранения этого массива данных (кадра). MD= VD×TK(бит) Кодирование с защитой от ошибок позволяет снизить частоту появления ошибок в приемнике по сравнению с их частотой на стороне передачи. При передаче или записи информации к цифровому сигналу добавляются избыточные биты, которые позволяют в приемнике обнаружить и исправить ошибки. Помехи, возникающие в процессе цифровой обработки сигналов, можно разделить на два основных типа: одиночные ошибки (randоm errоr) и групповые ошибки (purst errоr) Коды с обнаружением ошибок. Возможность создания кода с обнаружением ошибок основана на том, что запас символов кодовых слов на стороне передачи используется не полностью. Если к кодовому слову данных, состоящему из "к" бит, добавить контрольные биты "р", то вместо кодовых слов можно получить 2K= 2 (n+P) слов. Для передачи собственно данных используются только 2n комбинаций. Если на стороне приема появляется одно из недопустимых слов, принадлежащих множеству 2K- 2n, где k = n + p, это означает, что избыточный код обнаружил ошибку.

Из общего потока данных декодер выделяет тактовые сигналы и преобразует поступивший канальный сигнал в цифровой. Затем проводится сокращение числа ошибок одним из двух основных способов: - коррекция ошибок. По контрольным битам полностью восстанавл-ся поврежден отсчет (errоr соrreсtiоn) - маскирование ошибок (еrrоr соnсеаlment). Один или несколько поврежденных отсчетов заменяются новыми, полученными в результате оценки соседних неповрежденных отсчетов. Маскирование ошибок может быть реализовано несколькими способами: - Маскирование ошибок с применением блокировки: обнаруженные поврежденные отсчеты исключаются. - повтор предшествующего отсчета (интерполяция 0-го порядка). Поврежденный отсчет заменяется предшествующим неповрежденным. - линейная интерполяция (интерполяция первого порядка); поврежденный отсчет замещается новым, полученным путем усреднения двух отсчетов - предшествующего и последующего - линейная многократная интерполяция: несколько смежных (следующих подряд) отсчетов замещаются рассчитываемыми по предыдущим и очередным последующим неповрежденным отсчетам - интерполяция высшего порядка: форма сигнала имитируется приближенной кривой высшего порядка Интерполяция. Аналоговый сигнал на выходе цифровой информационной системы должен быть восстановлен по набору квантованных значений в дискретные моменты времени. Процесс восстановления непрерывного сигнала по ряду его дискретных отсчетов называется интерполяцией. В математике используется множество процедур интерполяции, но только их часть может быть удобно реализована электронными методами. Интерполяция нулевого порядка (или одноточечная) - простейший метод интерполяции. Значение величины, отсчитываемое в некоторый момент времени, принимается равным значению интерполирующей функции до следующего отсчета. Метод имеет большую погрешность. При дискретизации одного и того же сигнала в разные моменты времени будут получены и разные восстановленные сигналы, хотя они являются образами одной и той же функции.

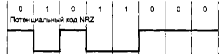

Линейная (двухточечная) интерполяция. Осуществляется путем соединения соседних дискретных значений прямой линией. Качество восстановления сигнала выше, чем при нулевой интерполяции, а аппаратные затраты ненамного больше. Интерполяция низкочастотной фильтрацией. Осуществляется путем пропускания сигнала, полученного в результате интерполяции нулевого порядка (одноточечной), через фильтр нижних частот. Типичные скачки сигнала нулевой интерполяции сглаживаются фильтром нижних частот. Для исходного аналогового сигнала с ограниченной полосой частот (при помощи аналогичного фильтра нижних частот) восстановление будет точным. Потенциальный код без возвращения к нулю(Non Return to Zero, NRZ). При передаче последовательности единиц сигнал не возвращается к нулю в течение такта (в других методах -возврат к нулю происходит).

Метод NRZ прост, обладает хорошей распознаваемостью ошибок (из- за двух резко отличающихся потенциалов), но не обладает свойством самосинхронизации. При передаче длинной последовательности единиц или нулей сигнал на линии не изменяется, поэтому приемник не может определить моменты времени, когда нужно в очередной раз считывать данные. При высоких скоростях обмена и длинных последовательностях единиц или нулей небольшое рассогласование тактовых частот может привести к ошибке в целый такт и, соответственно, считыванию некорректного значения бита. Серьезный недостаток NRZ -- наличие низкочастотной составляющей при передаче длинных последовательностей единиц или нулей. Многие каналы связи, не обеспечивающие прямого гальванического соединения между приемником и источником, этот вид кодирования не поддерживают. Привлекательность кода NRZ состоит в низкой частоте основной гармоники fo, которая равна N/2 Гц. У других методов кодирования основная гармоника имеет более высокую частоту. В чистом виде код NRZ в сетях не используется. Тем не менее, достоинства метода обуславливают использование его модификаций, в которых устраняют плохую самосинхронизацию NRZ и наличие постоянной составляющей. Метод биполярного кодирования с альтернативной инверсией (Bipolar Alternate Mark Inversion, AMI) - модификация метода NRZ (диаграмма б).

Используются три уровня потенциала - отрицательный, нулевой и положительный. Для кодирования логического нуля используется нулевой потенциал; логическая единица кодируется либо положительным потенциалом, либо отрицательным, при этом потенциал каждой новой единицы противоположен потенциалу предыдущей. Код AMI частично ликвидирует проблемы постоянной составляющей и отсутствия самосинхронизации. При передаче длинных последовательностей единиц сигнал на линии представляет собой последовательность разнополярных импульсов с тем же спектром, что и у кода NRZ, передающего чередующиеся нули и единицы, то есть без постоянной составляющей и с основной гармоникой N/2 Гц. Длинные последовательности нулей также опасны для кода AMI, как и для кода NRZ - сигнал вырождается в постоянный потенциал нулевой амплитуды.

Использование кода AMI приводит к более узкому спектру сигнала, чем для кода NRZ, значит, и к более высокой пропускной способности линии. Например, при передаче чередующихся единиц и нулей основная гармоника fo имеет частоту N/4 Гц. Код AMI предоставляет также некоторые возможности по распознаванию ошибочных сигналов. Так, нарушение строгого чередования полярности сигналов говорит о ложном импульсе или исчезновении с линии корректного импульса. Сигнал с некорректной полярностью называется запрещенным сигналом (signal violation), В коде AMI используются не два, а три уровня сигнала на линии. Дополнительный уровень требует увеличения мощности передатчика примерно на 3 дБ для обеспечения той же достоверности приема бит на линии, что является общим недостатком кодов с несколькими состояниями сигнала по сравнению с кодами, которые различают только два состояния. Потенциальный код с инверсией при единице (NonReturntoZerowithonesInverted, NRZI). Этот код похож на AMI, но с двумя уровнями сигнала. При передаче нуля он передает потенциал, который был установлен в предыдущем такте, то есть не меняет его, а при передаче единицы потенциал инвертируется на противоположный. Код удобен, когда нежелательно использование третьего уровня сигнала.

Для кодирования единиц и нулей используется перепад потенциала, то есть фронт импульса. При манчестерском кодировании каждый такт делится на две части. Информация кодируется перепадами потенциала, происходящими в середине каждого такта. Единица кодируется перепадом от высокого уровня сигнала к низкому, а ноль - обратным перепадом. Переходы производятся в середине временного интервала, отведенного каждому двоичному биту. Код Манчестер II легко получается из кода без возвращения к 0, если последний подать на один вход схемы логическ равнозначности, на второй вход которой подан синхросигнал в виде меандра с периодом, = периоду кода БВН, и синфазный с ним. Напр:

Так как сигнал изменяется в каждом такте передачи бита данных, то манчестерский код обладает хорошими самосинхронизирующими свойствами. Полоса пропускания манчестерского кода уже, чем у биполярного импульсного. У него также нет постоянной составляющей (половину времени сигнал положительный, половину – отрицательный). Это дает возможность использовать для гальванической развязки импульсные трансформаторы. При этом не требуется дополнительного источника питания для линии связи, как для оптронной развязки. Основная гармоника в худшем случае имеет частоту N Гц, а в лучшем (при передаче чередующихся единиц и нулей) она равна N/2 Гц, как и у кодов AMI или NRZ. В среднем ширина полосы манчестерского кода в полтора раза уже, чем у биполярного импульсного кода, а основная гармоника колеблется вблизи значения 3/4N.

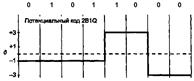

Частотный спектр включает только две составляющие. Например, при скорости передачи 10 Мбит/с это 10МГц (цепочка только из одних нулей или одних единиц) и 5 Мгц (последовательность чередующихся 1 и 0). Помехи – все другие частоты – легко отфильтровываются с помощью простых полосовых фильтров. Манчестерский код имеет еще одно преимущество перед биполярным импульсным кодом. В последнем для передачи данных используются три уровня сигнала, а в манчестерском – два, т.е. требуется меньшая мощность передатчика. Потенциальный код 2B1Q– код с четырьмя уровнями сигнала. название кода 2B1Q отражает его суть – каждые два бита (2В) передаются за один такт сигналом, имеющим четыре состояния (1Q). Паре бит 00 соответствует потенциал -2,5 В, паре бит 01 – потенциал - 0,833 В, паре 10 – потенциал +0,833 В, а паре 11 – потенциал +2,5 В.

Представленные коды имеют ряд недостатков. Для улучшения потенциальных кодов, подобных AMI и NRZI, используются два метода. Первый метод основан на добавлении в исходный код избыточных бит, содержащих логические единицы. В этом случае длинные последовательности нулей прерываются, и код становится самосинхронизирующимся. Исчезает также постоянная составляющая, а значит, еще более сужается спектр сигнала. Но этот метод снижает полезную пропускную способность линии, так как избыточные единицы пользовательской информации не несут. Другой метод основан на предварительном "перемешивании" исходной информации таким образом, чтобы вероятность появления единиц и нулей на линии становилась близкой. Устройства, выполняющие такую операцию, называются скрэмблерами. Дескрэмблер восстанавливает исходную последовательность бит. Избыточные биты при скрэмблировании по линии не передаются.

Логическое кодирование используется для улучшения потенциальных кодов типа AMI, NRZI или 2B1Q. Логическое кодирование должно заменять длинные последовательности бит, приводящие к пост потенциалу, вкраплениями единиц. Для логич кодирования хар-ны два метода - избыточные коды и скрэмблирование. Избыточные коды Избыточные коды основаны на разбиении исходной последовательности бит на порции, которые называют символами. Каждый исходный символ заменяется на новый, который имеет большее количество бит, чем исходный. Например, логический код 4В/5В, используемый в технологиях FDDI и Fast Ethernet, заменяет исходные символы длиной в 4 бита на символы в 5 бит. Так как результирующие символы содержат избыточные биты, то общее количество битовых комбинаций в них больше, чем в исходных. В коде 4В/5В результирующие символы могут содержать 32 битовых комбинации; исходные символы – только 16. Поэтому в результирующем коде можно отобрать 16 таких комбинаций, которые не содержат большого количества нулей, а остальные считать запрещенными кодами (code violation). Избыточные коды также позволяют приемнику распознавать искаженные биты. Если приемник принимает запрещенный код, значит, на линии произошло искажение сигнала. Код 4В/5В затем передается по линии с помощью физического кодирования по одному из методов потенциального кодирования, чувствительному только к длинным последовательностям нулей. Символы кода 4В/5В длиной 5 бит гарантируют, что при любом их сочетании на линии не могут встретиться более трех нулей подряд. Скремблирование

где Bi - двоичная цифра результирующего кода, полученная на i-м такте работы скремблера, Ai - двоичная цифра исходного кода, поступающая на i-м такте на вход скремблера, Bi-3 и Bi-5 - двоичные цифры результирующего кода, полученные на предыдущих тактах работы скремблера, соответственно на 3 и на 5 тактов ранее текущего такта, Å - операция исключающего ИЛИ (сложение по модулю 2). Скремблер со сдвигом в 3 и 5 позициях при исходной последовательности, содержащей подряд шесть нулей, даст результирующий код только с тремя нулями подряд. После получения результирующей последовательности приемник передает ее дескрэмблеру, который восстанавливает исходную последовательность на основании обратного соотношения: Сi = Bi Å Bi-3 Å Bi-5= (Ai Å Bi-3 Å Bi-5) Å Bi-3 Å Bi-5 = Ai. Различные алгоритмы скремблирования отличаются количеством слагаемых и сдвигом между слагаемыми. Например, в сетях ISDN при передаче данных от сети к абоненту используется преобразование со сдвигами в 5 и 23 позиции, а при передаче данных от абонента в сеть - со сдвигами 18 и 23 позиции. Различают две основных схемы скремблеров: самосинхронизирующиеся и аддитивные скремблеры. Схема пары самосинхронизирующихся скремблер - дескремблер представлена на рис.

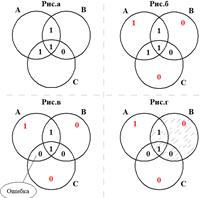

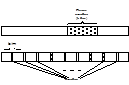

Обработка и передача больших массивов информации, особенно в условиях помех, сопровождается появлением ошибок. Для большинства видов информации появление ошибок недопустимо (системы управления, математические расчеты и т.д.). Во многих случаях лучше исправлять уже возникшие ошибки, чем пытаться их предотвратить. Код Хемминга (7,4). Если в защищаемом слове возникают две и более ошибок, то код Хемминга не позволяет их исправить. Действительно, при возникновении двух ошибок код Хемминга определит эту ситуацию как появление одной ошибки, и попытка исправить ее приведет к появлению новых. Этот эффект может быть устранен введением дополнительного бита четности, расположенного за пределами пересекающихся окружностей (код Хемминга 8,4). Он не позволяет исправить двойные ошибки, но дает возможность блокировать введение новых ошибок. Используются другие разновидности кодов защиты: (16,11), (32,26), (64, 57). Их трудно представить в виде диаграмм Венна, но они просто реализуются аппаратным методом. Защита информации кодом Хемминга отличается высоким быстродействием. Увеличение разрядности передаваемой "защищенной" информации означает некоторое увеличение частоты появления ошибок при той же вероятности их возникновения. В целом, применение корректирующих кодов Хемминга позволяет увеличить среднее время до возникновения сбоев примерно в 103 раз. Исправление ошибок методом чередования.Обычно появление ошибок носит случайн характер. Однако реальные процессы редко можно отнести к совершенно случайным. Часто, даже в случае шумов, возникают ошибки, кот в теч некотор интервала врем действуют непрерывно. Ошибки такого вида наз пакетом ошибок. Обычные методы исправления ошибок малоэффективны при коррекции пакета ошибок. Для обнаружения и исправления нескольких ошибок, следующих подряд необходимо увеличивать отношение числа контрольных битов к информационным. При использовании метода чередования можно избежать чрезмерного увеличения избыточности кода с исправлением ошибок. Информационный блок предварительно запоминается. Затем подряд посылаются, например, все первые биты слов запомненного блока, затем все вторые, и т.д. Тогда даже при наличии пакета ошибок, имеющего длину b, длина пакета, приходящаяся на чередованный сигнал будет равна b/m (где m- число слов в информационном блоке). Расслоение данных (справа). Пакет ошибок до и после расслоения. Т.о., в методе чередования можно использовать небольшое число контрольных битов. Метод чередования называется также методом расслоения. Этот способ часто исп-ся при записи информации на магнитные диски и лазерные СD - диски. Интерфейс (interface) -совокупность аппаратных и программных средств, обеспечивающих непосредственное взаимодействие составных элементов ИИС. Интерфейс должен обеспечивать информационную, электрическую и конструктивную совместимость и реализовывать алгоритм взаимодействия функциональных блоков в соответствии с установленными правилами и временными соотношениями (протоколом обмена). Основные функции интерфейса: - дешифрация адресов устройств, - синхронизация обмена информацией, - согласование форматов слов, - электрическое и временное согласование сигналов. Разнообразие функций интерфейса вызвало необходимость стандартизации наиболее распространенных типов интерфейсов. Стандарт на интерфейсы и общие требования основывается на четырех классификационных признаках: 1 способ соединения компонентов системы (магистральный, радиальный, цепочечный, кольцевой, комбинированный) 2 способ передачи информации (параллельный, последовательный, параллельно-последовательный) 3 принцип обмена информацией (асинхронный, синхронный) 4 режим передачи информации (односторонняя передача, двусторонняя поочередная, двусторонняя одновременная) Унификация интерфейсов позволяет использовать широкий набор стандартных внешних устройств и является основой развития ИИС. Классификация интерфейсов по структуре соединения ФБ – смотри вопросы 19-22. Полносвязная топология соответствует сети, в которой каждый абонент сети одновременно связан со всеми остальными. Характеризуется логической простотой, но большой громоздкостью и неэффективностью, требует наличия большого числа коммуникационных портов. Для каждой пары абонентов требуется отдельная линия связи. Этот вид топологии имеет в основном теоретический интерес. Используется в многомашинных комплексах при небольшом числе компьютеров. Все остальные топологии могут быть построены на основе полносвязанной путем удаления части связей. Для обмена данными между абонентами, не соединенными прямыми связями, используются транзитные передачи через промежуточные узлы. Исследования топологии полносвязной коммутируемой (решеточной) сети показывают, что такая сеть на основе анализа частоты направлений коммутации скоро стабилизируется, реализуя модель "малого мира". Наглядно модель "малого мира" (по-русски "мир тесен") демонстрируется следующим примером: любые два человека в США связаны между собой не более, чем шестью "степенями отделения". Модель "малого мира" используется для разработки средств обслуживания Интернета. Цепочечное соединение (последовательный, кольцевой интерфейс) - единственный выход предшествующего блока соединен с единственным входом последующего.

Обмен данными производится непосредственно между блоками. Функции управления распределены между ФБ. Цепочечную (кольцевую) структуру используют в ИИС с малым числом абонентов. Кольцевые структуры могут обеспечить большую скорость потока данных за счет возможности одновременного обмена между разными парами блоков (ФБi - Фбi+1, ФБj - ФБj+1 и т.д.). Топология шина (или, как ее еще часто называют общая шина или магистраль) предполагает использование одного кабеля, к которому подсоединены все рабочие станции. Достоинства топологии “шина”: · простота настройки; · относительная простота монтажа и дешевизна, если все рабочие станции расположены рядом; · выход из строя одной или нескольких рабочих станций никак не отражается на работе всей сети. Недостатки топологии “шина”: · неполадки шины в любом месте (обрыв кабеля, выход из строя сетевого коннектора) приводят к неработоспособности сети; · сложность поиска неисправностей; · низкая производительность – в каждый момент времени только один компьютер может передавать данные в сеть, с увеличением числа рабочих станций производительность сети падает; · плохая масштабируемость – для добавления новых рабочих станций необходимо заменять участки существующей шины. Именно по топологии “шина” строились локальные сети на коаксиальном кабеле. В этом случае в качестве шины выступали отрезки коаксиального кабеля, соединенные Т-коннекторами. Шина прокладывалась через все помещения и подходила к каждому компьютеру. Боковой вывод Т-коннектора вставлялся в разъем на сетевой карте.Сейчас такие сети безнадежно устарели и повсюду заменены “звездой” на витой паре, однако оборудование под коаксиальный кабель еще можно увидеть на некоторых предприятиях. Топология “кольцо”

Достоинства кольцевой топологии: · простота установки; · практически полное отсутствие дополнительного оборудования; · возможность устойчивой работы без существенного падения скорости передачи данных при интенсивной загрузке сети. Однако “кольцо” имеет и существенные недостатки: · каждая рабочая станция должна активно участвовать в пересылке информации; в случае выхода из строя хотя бы одной из них или обрыва кабеля – работа всей сети останавливается; · подключение новой рабочей станции требует краткосрочного выключения сети, поскольку во время установки нового ПК кольцо должно быть разомкнуто; · сложность конфигурирования и настройки; · сложность поиска неисправностей. Кольцевая топология сети используется довольно редко. Основное применение она нашла в оптоволоконных сетях стандарта Token Ring. Радиальное соединение (звезда)

В радиальных интерфейсах просто осуществляется адресация и идентификация ФБ. К недостаткам относятся большая длина линий связи, сложность контроллера, повышенные требования к нему по надежности, как к центральному блоку. Очевиден недостаток структуры, при котором контроллер интерфейса (ЭВМ) должен иметь число входов равное числу внешних подключенных устройств. Это ограничивает быстродействие системы и возможности ее наращивания. ИИС радиального типа используются только при небольшом количестве объектов контроля. Звезда – это топология локальной сети, где каждая рабочая станция присоединена к центральному устройству (коммутатору или маршрутизатору). Центральное устройство управляет движением пакетов в сети. Каждый компьютер через сетевую карту подключается к коммутатору отдельным кабелем.

При необходимости можно объединить вместе несколько сетей с топологией “звезда” – в результате вы получите конфигурацию сети с древовидной топологией. Древовидная топология распространена в крупных компаниях. Мы не будем ее подробно рассматривать в данной статье. Топология “звезда” на сегодняшний день стала основной при построении локальных сетей. Это произошло благодаря ее многочисленным достоинствам: · выход из строя одной рабочей станции или повреждение ее кабеля не отражается на работе всей сети в целом; · отличная масштабируемость: для подключения новой рабочей станции достаточно проложить от коммутатора отдельный кабель; · легкий поиск и устранение неисправностей и обрывов в сети; · высокая производительность; · простота настройки и администрирования; · в сеть легко встраивается дополнительное оборудование. Однако, как и любая топология, “звезда” не лишена недостатков: · выход из строя центрального коммутатора обернется неработоспособностью всей сети; · дополнительные затраты на сетевое оборудование – устройство, к которому будут подключены все компьютеры сети (коммутатор); · число рабочих станций ограничено количеством портов в центральном коммутаторе. Звезда – самая распространенная топология для проводных и беспроводных сетей. Примером звездообразной топологии является сеть с кабелем типа витая пара, и коммутатором в качестве центрального устройства. Именно такие сети встречаются в большинстве организаций.

|

||||||||||||||

|

Последнее изменение этой страницы: 2016-08-01; просмотров: 940; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.216.34.146 (0.102 с.) |

Принцип, на котором базируются способы передачи и обработки непрерывных сигналов в цифровой форме, состоит в том, что полное восстановление любого сигнала на приемной стороне возможно и в том случае, когда передается не весь сигнал, а лишь периодически выделяемые из него отсчеты. Согласно теореме Котельникова частота дискретизации должна не менее чем в два раза превышать максимальную частоту передаваемого сигнала. Основным достоинством цифровых способов обработки является слабое влияние внешних помех.

Принцип, на котором базируются способы передачи и обработки непрерывных сигналов в цифровой форме, состоит в том, что полное восстановление любого сигнала на приемной стороне возможно и в том случае, когда передается не весь сигнал, а лишь периодически выделяемые из него отсчеты. Согласно теореме Котельникова частота дискретизации должна не менее чем в два раза превышать максимальную частоту передаваемого сигнала. Основным достоинством цифровых способов обработки является слабое влияние внешних помех. Дискретизация - процесс умножения аналогового сигнала на периодическую последовательность импульсов (см. РТЦиС – фильтрующее свойство дельта – функции). Взятие дискретных отсчетов реализуется с помощью схемы выборки - хранения. В схеме УВХ за период выборки происходит заряд конденсатора напряжением входного сигнала через замкнутый электронный ключ. При этом потенциал заряда соответствует мгновенному значению напряжения сигнала. На время хранения электронный ключ размыкается, и напряжение на конденсаторе сохраняется неизменным. Для уменьшения ошибок УВХ используют буферные усилители с высоким Rвх и глубокие ООС. При кодировании в АЦП аналогового сигнала двоичными числами и длине кодового слова n-разрядов количество различных кодовых слов R = 2n. Скорость передачи данных определяется как произведение числа разрядов кодового слова на частоту дискретизации f (в герцах) VD= n×f (бит/сек)

Дискретизация - процесс умножения аналогового сигнала на периодическую последовательность импульсов (см. РТЦиС – фильтрующее свойство дельта – функции). Взятие дискретных отсчетов реализуется с помощью схемы выборки - хранения. В схеме УВХ за период выборки происходит заряд конденсатора напряжением входного сигнала через замкнутый электронный ключ. При этом потенциал заряда соответствует мгновенному значению напряжения сигнала. На время хранения электронный ключ размыкается, и напряжение на конденсаторе сохраняется неизменным. Для уменьшения ошибок УВХ используют буферные усилители с высоким Rвх и глубокие ООС. При кодировании в АЦП аналогового сигнала двоичными числами и длине кодового слова n-разрядов количество различных кодовых слов R = 2n. Скорость передачи данных определяется как произведение числа разрядов кодового слова на частоту дискретизации f (в герцах) VD= n×f (бит/сек)

Манчестерский код. До недавнего времени был самым распространенным в локальных сетях (диаграмма г). Применяется в технологиях Ethernet и Token Ring.

Манчестерский код. До недавнего времени был самым распространенным в локальных сетях (диаграмма г). Применяется в технологиях Ethernet и Token Ring.

При этом способе кодирования требуются дополнительные меры по борьбе с длинными последовательностями одинаковых пар бит, так как при этом сигнал превращается в постоянную составляющую. При случайном чередовании бит спектр сигнала в два раза уже, чем у кода NRZ, так как при той же битовой скорости длительность такта увеличивается в два раза. Т.е., с помощью кода 2B1Q можно передавать данные в два раза быстрее, чем с помощью кода AMI или NRZI. Однако чтобы четыре уровня четко различались приемником на фоне помех, для его реализации мощность передатчика должна быть выше.

При этом способе кодирования требуются дополнительные меры по борьбе с длинными последовательностями одинаковых пар бит, так как при этом сигнал превращается в постоянную составляющую. При случайном чередовании бит спектр сигнала в два раза уже, чем у кода NRZ, так как при той же битовой скорости длительность такта увеличивается в два раза. Т.е., с помощью кода 2B1Q можно передавать данные в два раза быстрее, чем с помощью кода AMI или NRZI. Однако чтобы четыре уровня четко различались приемником на фоне помех, для его реализации мощность передатчика должна быть выше. Скремблирование не изменяет длину исходного кода, но изменяет последовательность следования 1 и 0 (Scramble – случайное перемешивание, свалка). Методы скремблирования заключаются в побитном вычислении результирующего кода на основании бит исходного кода и полученных в предыдущих тактах бит результирующего кода. Наиболее часто используется операция "исключающее ИЛИ". Например, скремблер может реализовывать следующее соотношение:Bi = AiÅBi-3ÅBi-5,

Скремблирование не изменяет длину исходного кода, но изменяет последовательность следования 1 и 0 (Scramble – случайное перемешивание, свалка). Методы скремблирования заключаются в побитном вычислении результирующего кода на основании бит исходного кода и полученных в предыдущих тактах бит результирующего кода. Наиболее часто используется операция "исключающее ИЛИ". Например, скремблер может реализовывать следующее соотношение:Bi = AiÅBi-3ÅBi-5, Одна из простейших, но эффективных процедур исправления ошибок разработана Р. Хеммингом в 1948 г. (BellTelephoneLaboratories) и широко используется для защиты данных. Суть метода наглядно иллюстрируется диаграммами Венна. Пусть необходимо защитить слово длиной 4 бита, например 1110. Четыре бита информации хранятся в четырех областях, образованных пересечением трех окружностей (Рис. а). Затем записываются 3 бита четности (Рис. б) по правилу: полное число единиц в каждой окружности д.б. четным. Ошибка устранимого типа (только в одном бите из четырех) обнаруживается при проверке битов четности (Рис. в). Видно, что нарушение произошло в области пересечения окружностей А и С, но за пределами окружности В (Рис. г). Т.е. применение кода Хемминга позволяет локализовать сбойный бит, след-но, исправить его.В коде Хемминга для защиты 4-хразрядного слова от одиночных ошибок требуется применение 7-разрядного кодового слова. Поэтому этот код называют (7,4). Таким же двухпозиционным цифровым обозначением, состоящим из длины кодового и защищаемого слова, называют другие типы кодов защиты от ошибок.

Одна из простейших, но эффективных процедур исправления ошибок разработана Р. Хеммингом в 1948 г. (BellTelephoneLaboratories) и широко используется для защиты данных. Суть метода наглядно иллюстрируется диаграммами Венна. Пусть необходимо защитить слово длиной 4 бита, например 1110. Четыре бита информации хранятся в четырех областях, образованных пересечением трех окружностей (Рис. а). Затем записываются 3 бита четности (Рис. б) по правилу: полное число единиц в каждой окружности д.б. четным. Ошибка устранимого типа (только в одном бите из четырех) обнаруживается при проверке битов четности (Рис. в). Видно, что нарушение произошло в области пересечения окружностей А и С, но за пределами окружности В (Рис. г). Т.е. применение кода Хемминга позволяет локализовать сбойный бит, след-но, исправить его.В коде Хемминга для защиты 4-хразрядного слова от одиночных ошибок требуется применение 7-разрядного кодового слова. Поэтому этот код называют (7,4). Таким же двухпозиционным цифровым обозначением, состоящим из длины кодового и защищаемого слова, называют другие типы кодов защиты от ошибок.

Общий кабель используется всеми станциями по очереди. Все сообщения, посылаемые отдельными рабочими станциями, принимаются и прослушиваются всеми остальными компьютерами, подключенными к сети. Из этого потока каждая рабочая станция отбирает адресованные только ей сообщения.

Общий кабель используется всеми станциями по очереди. Все сообщения, посылаемые отдельными рабочими станциями, принимаются и прослушиваются всеми остальными компьютерами, подключенными к сети. Из этого потока каждая рабочая станция отбирает адресованные только ей сообщения. Кольцо – это топология локальной сети, в которой рабочие станции подключены последовательно друг к другу, образуя замкнутое кольцо. Данные передаются от одной рабочей станции к другой в одном направлении (по кругу). Каждый ПК работает как повторитель, ретранслируя сообщения к следующему ПК, т.е. данные передаются от одного компьютера к другому как бы по эстафете.Если компьютер получает данные, предназначенные для другого компьютера – он передает их дальше по кольцу, в ином случае они дальше не передаются.

Кольцо – это топология локальной сети, в которой рабочие станции подключены последовательно друг к другу, образуя замкнутое кольцо. Данные передаются от одной рабочей станции к другой в одном направлении (по кругу). Каждый ПК работает как повторитель, ретранслируя сообщения к следующему ПК, т.е. данные передаются от одного компьютера к другому как бы по эстафете.Если компьютер получает данные, предназначенные для другого компьютера – он передает их дальше по кольцу, в ином случае они дальше не передаются. Один блок соединен одновременно с несколькими, причем с каждым из них отдельной независимой линией. В радиальной структуре имеется центральный блок управления интерфейсом - контроллер. Связь между ФБ осуществляется только через контроллер. Контроллер может производить обмен данными только с одним из абонентов. Приоритет устанавливается аппаратно или программно в зависимости от типа ФБ, его технических характеристик и важности информации. ФБ могут изменять свои места в системе при соответствующем изменении программы контроллера.

Один блок соединен одновременно с несколькими, причем с каждым из них отдельной независимой линией. В радиальной структуре имеется центральный блок управления интерфейсом - контроллер. Связь между ФБ осуществляется только через контроллер. Контроллер может производить обмен данными только с одним из абонентов. Приоритет устанавливается аппаратно или программно в зависимости от типа ФБ, его технических характеристик и важности информации. ФБ могут изменять свои места в системе при соответствующем изменении программы контроллера.