Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Класифікація комп’ютерних вірусів

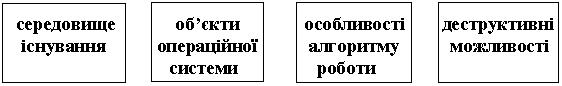

Комп’ютерні віруси поділяють на класи за наступними головними ознаками:

За середовищем існування віруси поділяють на: · файлові До файлових вірусів відносять віруси, що у процесі своєї діяльності певним чином використовують файлову систему різних операційних систем. Даний тип є найбільше поширеним. Віруси цього типу можуть різноманітними способами інфікувати програмні файли, створювати файли-двійники, використовувати особливості організації файлової системи. Впровадження файлового вірусу можливо практично в усі файли, що виконуються в середовищі поширених операційних систем: Windows 95, Windows 98, Windows NT, Windows XP, OS/2, UNIX, Macintosh. Файлові віруси можуть проникати у: - файли з компонентами операційної системи, у тому числі системні файли стандартної MS-DOS: io.sys, msdos.sys, command.com; - драйвери зовнішніх пристроїв: *.sys, *.bin; - двійкові файли, що виконуються: *.com, *.exe; - файли з програмами, що написані мовами програмування: *.asm, *.pas,*.bas, тощо; - командні пакетні файли *.bat (вірус підключає до такого файла com- або ехе-програму, попередньо її інфікувавши); - об’єктні файли *.obj; - динамічні бібліотеки *.dll; - об’єктні бібліотеки *.lib. Не виключена можливість запису вірусу у файли даних. · завантажувальні При звертанні до дискети або компакт-диска керування одержує програма з Boot-сектора, що аналізує таблицю параметрів диска (BPB – BIOS Parameter Block), обчислює адреси системних файлів операційної системи, зчитує їх у пам’ять і запускає на виконання. Якщо на завантажувальному диску відсутні файли операційної системи (системними файлами операційної системи MS-DOS є msdos.sys і io.sys, або інші в залежності від встановленої версії DOS, Windows чи інших операційних систем), програма, розташована в Boot-секторі диска видає повідомлення про помилку і пропонує замінити завантажувальний диск. При звертанні до жорсткого диска керування передається програмі, яка розташована в MBR жорсткого диска. Ця програма аналізує таблицю поділу диска (Disk Partition Table), обчислює адреси активного Boot-сектора (як правило, цим сектором є Boot-сектор диска C:), завантажує його в пам’ять і передає йому керування. Отримавши керування, активний Boot-сектор жорсткого диска виконує ті ж дії, що і Boot-сектор дискети. Завантажувальні віруси впроваджуються або в завантажувальний сектор диска (Boot-сектор), або в сектор системного завантажувача жорсткого диска (MBR – Master Boot Record). Віруси цього типу отримують керування в процесі завантаження системи, виконують запрограмовані в ньому дії, а потім передають керування операційній системі.

При зараженні дисків завантажувальні віруси записують свій код замість програми, що одержує керування при завантаженні системи. Отже, принцип дії завантажувальних вірусів полягає в тому, що при запуску системи в пам’ять зчитується і передається керування не оригінальному коду завантажувача, а коду вірусу. · файлово-завантажувальні (комбіновані) Віруси цього типу відрізняються від завантажувальних тим, що вони поширюються як через завантажувальні сектори, так і через файли. · макровіруси Це програми, що написані макромовами, які, в свою чергу, вмонтовані в системи обробки даних (текстові, електронні процесори, тощо). Для свого розмноження такі віруси використовують можливості макромов і за їх допомогою впроваджуються з одного інфікованого файла (документа або таблиці) в інші. Найбільше поширення одержали макровіруси для Microsoft Word, Excel та інших офісних додатків різних версій. Ця група вірусів достатньо специфічна. Так, більшість відомих вірусів для Word несумісні з локалізованими версіями або навпаки – розраховані тільки на певні версії Word. Проте, знаходячись у документі, вірус залишається активним і може заражувати інші комп’ютери, що мають відповідну версію. Серед найбільш поширених макровірусів можна відзначити: Concept. Уражує документи Microsoft Word: записується в шаблон Normal.dot і виводить на екран вікно з числом 1; інфікує всі файли, що збережені у форматі документа Microsoft Word (*.doc). Cap. Уражує документи Microsoft Word: знищує всі наявні макрокоманди і замінює їх власними. Діє протягом всього сеансу роботи в середовищі Microsoft Word. Wazzu. Уражує команду Auto Open. Ушкоджує кожний документ, що відкривається Microsoft Word: переставляє в ньому декілька слів і вставляє в довільне місце слово Wazzu. Npad. Уражує файл Normal.dot. Кожний двадцять третій раз при відкритті документа Word виводить повідомлення:

DOEUNPAD94, v. 2.21. Mdma. Діє першого числа наступного після зараження місяця. Шкідливі дії залежать від операційної системи: - у середовищі Windows 3.х і MS-DOS модифікує файл автозапуску Autoexec.bat таким чином, що при наступному перезавантаженні знищуються всі файли з жорсткого диска; - у середовищі Windows XP змінює параметри спеціальних можливостей, режим входу до мережі, знищує всі довідкові та деякі системні файли операційної системи. · мережеві Мережеві віруси використовують для свого поширення протоколи або команди локальних та глобальних комп’ютерних мереж, електронної пошти. Головним принципом роботи мережевого вірусу є можливість самостійно передати свій код на віддалений сервер або робочу станцію. Деякі мережеві віруси здатні запустити на виконання свій код на віддаленому комп’ютері. Швидкість поширення вірусів такого типу найвища. Розповсюджуючись від станції до станції, вони проникають в інші мережі і за досить короткий проміжок часу можуть інфікувати тисячі комп’ютерів. Наступний рівень поділу – об’єкти операційної системи, що інфікуються. Файлові або мережеві віруси інфікують файли однієї або декількох операційних систем – MS-DOS, Windows 95, Windows 98, Windows NT, Windows XP, OS/2, UNIX. Макровіруси інфікують файли форматів Microsoft Office. Завантажувальні віруси також орієнтовані на конкретні формати розташування системних даних у завантажувальних секторах дисків. До особливостей алгоритму роботи вірусів відносять: · резидентність Резидентні віруси – це віруси, що залишають свої копії в оперативній пам’яті. Отже, резидентні віруси активні не лише в момент роботи інфікованої програми, але і після того, як програма закінчила свою роботу. Резидентні копії таких вірусів зберігають свою активність аж до чергового перезавантаження операційної системи. Досить часто від таких вірусів неможливо позбутися шляхом відновлення файлів за їх копіями, наприклад, з дистрибутивних дисків або backup-копій. Резидентна копія вірусу залишається активною і здатна інфікувати знову файли, що відновлюються. Аналогічно діють і завантажувальні віруси. Так, радикальним засобом лікування диска від вірусів є форматування. Але при наявності в пам’яті резидентного вірусу форматування не завжди виліковує диск, оскільки резидентний вірус може інфікувати диск повторно. Резидентними можна вважати макровіруси, оскільки вони знаходяться в пам’яті комп’ютера протягом всього сеансу роботи інфікованого текстового або табличного процесора. При цьому роль операційної системи виконує власне сам процесор, а процес перезавантаження трактується як вихід з середовища процесора.

Зауваження. У багагозадачних операційних системах час діяльності резидентного DOS-вірусу може обмежуватися тривалістю сеансу DOS.

· нерезидентність Нерезидентні віруси починають активну діяльність тільки в момент запуску інфікованої програми. Для свого поширення вони відшукують на диску незаражені файли і впроваджуються в них. Після того, як код вірусу передає керування інфікованій програмі, вірус не впливає на роботу операційної системи аж до чергового запуску іншої інфікованої програми. Тому файли, що інфіковані нерезидентними вірусами значно простіше видалити з диска і при цьому не дозволити вірусу заразити їх повторно.

Деякі віруси залишають в оперативній пам’яті невеликі резидентні програми, що не поширюють вірус. Такі віруси вважаються нерезидентними. · стелс-алгоритми Алгоритми такого типу передбачають заходи для маскування наявності вірусів в інфікованій програмі або в оперативній пам’яті. Найбільш поширеним стелс-алгоритмом є перехоплення запитів операційної системи на зчитування/запис інфікованих об’єктів. Наприклад, вірус може видалити своє тіло з інфікованого файла при зчитуванні його з диска або замість реальної довжини файла, що збільшена внаслідок впровадження вірусу в цей файл, видати початкову довжину файла. · cамошифрування і поліморфність використовуються всіма типами вірусів з метою максимального ускладнення процедури виявлення вірусу. Більша частина основного коду вірусу, що самошифрується, зашифрована і розшифровується лише перед початком його виконання. Поліморфність полягає в тому, що вірус не містить жодної постійної ділянки коду. В більшості випадків два зразки того ж самого вірусу даного типу не мають жодного співпадання. Це досягається шифруванням головного тіла вірусу і модифікаціями програми, що його розшифровує. Тому віруси такого типу достатньо важко виявити. · нестандартні прийоми Використовуються для створення вірусів з метою приховати тіло вірусу в ядрі операційної системи, захистити від виявлення резидентну копію, ускладнити лікування тощо. Деструктивні функції, що виконуються вірусами дуже різноманітні. Їх можна поділити на: - нешкідливі, що не впливають на роботу комп’ютера, (крім, можливо, зменшення вільного обсягу диска в результаті свого поширення); - безпечні, вплив яких зводиться до зменшення обсягів вільної пам’яті на диску і різноманітних графічних та звукових ефектів; - небезпечні, що можуть призвести до серйозних збоїв у роботі системи; - дуже небезпечні, що можуть призвести до втрати програм, знищення даних та необхідної для роботи комп’ютера інформації, записаної в системних областях. Існує цілий клас програм, що завдають шкоду користувачам, але від вірусів відрізняються способом поширення. До таких програм належать"троянські" програми і програми-реплікатори (комп’ютерні "хробаки"). Термін "троянська" програма був започаткований у 1985 році, коли Том Нельф (Tom Nelf) створив список програм під назвою "Брудна дюжина" ("The Dirty Dozen"). В цьому списку були зазначені відомі на момент упорядкування шкідливі програми. Замасковані, як правило, під комерційні продукти ці програми при запуску виконували певну деструктивну дію паралельно з виведенням на екран тематичних повідомлень, характерних для даної програми. Наприклад, одна з наведених у списку програм псувала FAT, виводячи на екран картинки, інша робила форматування жорсткого диска відразу ж після запуску. На відміну від вірусів, "троянскі" програми не можуть розмножуватися і впроваджуватися в інші програмні продукти. Найпростіші "троянські" програми виконують руйнівні дії при кожному запуску їх на виконання. Більш досконалі з них діють аналогічно вірусам, наприклад, при настанні конкретної події або певного моменту часу.

Поняття комп’ютерний "хробак" вперше стало вживатися після виявлення в деяких комп’ютерних мережах сторонніх ділянок коду, що розмножувалися по всій мережі, інколи навіть проникали в іншу мережу і приносили ледь відчутну шкоду, що полягала у зменшенні пропускної здатності мережі, уповільненні роботи деяких серверів, тощо. Ці ділянки коду інтенсивно розмножувалися, але не інфікували файли, і були названі комп’ютерними "хробаками". "Хробаки" приносили відчутну шкоду комп’ютерним мережам. Для їхньої локалізації і знешкодження доводилося навіть зупиняти на деякий час ділянки мережі, що спричиняло відчутні збитки. Перші комп’ютерні "хробаки" не поширювалися за межі даної комп’ютерної мережі, хоча в останні час в зв’язку з прогресом в області технологій, дана проблема, на жаль, уже вирішена. Програми-реплікатори безпосередньо руйнівних дій не виконують, але вони можуть автономно розмножуватися і містити в собі віруси.

|

||||||||

|

Последнее изменение этой страницы: 2016-04-19; просмотров: 455; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.117.107.90 (0.021 с.) |