Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Applying VLAN technology to increase the security level of corporate networks

Abstract: Currently, ensuring the information security of telecommunications infrastructure plays an important role for enterprises of all sizes. This article discusses the options for using VLAN technology to improve the security level of corporate networks. Keywords: information security, computer networks, information systems, segmentation, data protection, telecommunications, computer systems.

Базовой мерой для повышения устойчивости функционирования корпоративных сетей является сегментация. Согласно требованиям, сформированным для информационных систем персональных данных (ИСПДн) на основе приказа ФСТЭК Примеры задач сегментации локальных вычислительных сетей: 1) Ограничение трафика между отделами организации (отдел кадров, бухгалтерия и т. д). 2) Ограничение трафика между сегментами сетей арендаторов офисных помещений в бизнес центре. 3) Организация выделенного сегмента для системы видеонаблюдения, гостевой Wi-Fi сети и т. д. и осуществление ограничения доступа из этих сегментов в общую корпоративную сеть. 4) Выполнение изоляции трафика разных абонентов для интернет-провайдера. Одной из наиболее распространённых технологий для выполнения задачи сегментации сетевой инфраструктуры является технология виртуальных локальных сетей VLAN (Virtual Local Area Network). Технология VLAN позволяет выделять группы устройств на канальном уровне модели OSI в пределах локальной сети независимо от их физического размещения. Устройства, которые находятся в одной виртуальной локальной сети, относятся к одному общему широковещательному домену и могут взаимодействовать друг с другом напрямую [3]. В общем случае VLAN повышает устойчивость функционирования корпоративной сети за счет следующих функций: 1) Изоляция трафика между разными административными сегментами для повышения уровня защищённости; 2) Сокращение совокупного служебного трафика за счет разделения широковещательных доменов; 3) Упрощение администрирования сетевой инфраструктуры для персонала. Для формирования сегментов VLAN могут быть применены следующие методы: 1) Виртуальные локальные сети на основе портов коммутатора;

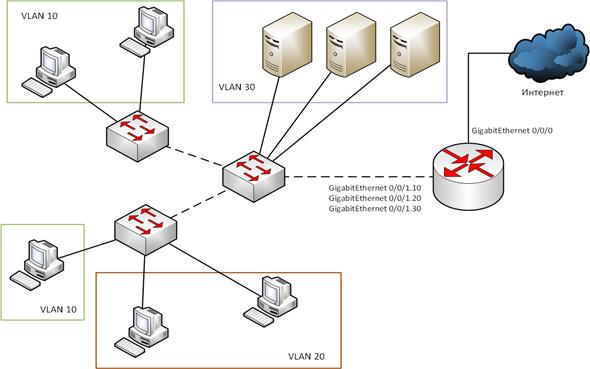

2) Виртуальные локальные сети на основе индустриального стандарта IEEE 802.1Q; 3) Виртуальные локальные сети на основе MAC-адресов [4]. VLAN на основе MAC - адресов позволяет группировать подключаемые в корпоративную сеть устройства на базе их аппаратных адресов. Учитывая, что Виртуальные локальные сети на основе портов функционируют так, что каждый из портов сетевого коммутатора привязывается к конкретной VLAN. VLAN изолируются друг от друга на уровне одного коммутатора. Передача трафика в таком случае возможна только между портами, принадлежащими одной VLAN. В начальной конфигурации сетевого коммутатора по умолчанию все порты, как правило, принадлежат одной VLAN и передача трафика между ними происходит без ограничений. Основным недостатком VLAN на основе портов является невозможность создания групп между несколькими коммутаторами. VLAN на основе стандарта IEEE 802.1Q позволяют включать данные о принадлежности передаваемых Ethernet-кадров при помощи специальной метки – тега. Тег IEEE 802.1Q содержит поле VID - VLAN Identifier, размером в 12 бит, которое фиксирует номер VLAN для передаваемого кадра. Таким образом, исходя из длины идентификатора VLAN диапазон возможных номеров находится в интервале от 0 до 4095, но диапазон доступных для использования при передаче данных от 1 до 4094 [5]. Преимуществом стандарта IEEE 802.1Q является возможность масштабирования создаваемых виртуальных сегментов между несколькими сетевыми коммутаторами. Устройства, находящиеся в разных VLAN, могут взаимодействовать друг с другом только через маршрутизатор, либо через коммутатор третьего уровня модели OSI (L3), так как относятся к разным канальным сегментам. На рисунке 1 показан пример инфраструктуры корпоративной сети построенной с применением технологии VLAN. Для маршрутизации между VLAN в данном примере применяется метод

Рис. 1. Структурная схема корпоративной сети, построенной на основе технологии VLAN

При указанном подходе на граничном маршрутизаторе корпоративной сети создаются виртуальные sub-интеРФейсы для каждого экземпляра используемой VLAN (на схеме указаны GigabitEthernet 0/0/1.10, GigabitEthernet 0/0/1.20 и GigabitEthernet 0/0/1.30 для VLAN 10, VLAN 20 и VLAN 30 соответственно). Для контроля трафика и его выборочного ограничения между обозначенными сегментами на граничном маршрутизаторе применяются списки контроля доступа ACL (Access Control List). Таким образом, исходя из приведённого анализа показано, что при внедрении технологии VLAN можно применять политики сетевого взаимодействия не только к отдельным устройствам в пределах контура информационной инфраструктуры, но и к отдельным подсетям, что способствует повышению защищённости корпоративной сети предприятия. Дальнейшим развитием технологии VLAN при реализации модели облачных вычислений является Virtual Extensible LAN (VXLAN). Данная технология использует методику инкапсуляции стандартных Ethernet-кадров в UDP-сегменты для масштабирования инфраструктуры центров обработки данных поверх существующей IP-сети [7]. Спецификация VXLAN разработана компаниями Cisco и VMware.

Список литературы 1. Приказ ФСТЭК № 21 от 18 февраля 2013 года «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных». 2. Приказ ФСТЭК № 17 от 11 февраля 2013 г. «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах». 3. IEEE Std. 802.1Q-1998, Virtual Bridged Local Area Networks, doi:10.1109/IEEESTD.1999.89204, ISBN 0-7381-1537-1. 4. Таненбаум, Э. С. Компьютерные сети / Э.С. Таненбаум, Д. Уэзеролл. - СПб.: Питер, 2018. - 512 c. 5. Замятина, О. М. Вычислительные системы, сети и телекоммуникации. Моделирование сетей: учеб. пособие для магистратуры / О. М. Замятина. — М.: Издательство Юрайт, 2017. - 159 с. 6. Новожилов, Е. О. Компьютерные сети: Учебное пособие / Е. О. Новожилов. - М.: Академия, 2018. - 176 c. 7. Уэнделл Одом. Официальное руководство Cisco по подготовке к сертификационным экзаменам CCENT/CCNA ICND1 640-822 – СПб.: Питер, 2011. - 706 c.

Семенова А. А., Строкова А.В. Научный руководитель: Попов А.А. РЭУ им. Г. В. Плеханова

|

||||||

|

Последнее изменение этой страницы: 2021-07-18; просмотров: 78; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.224.149.242 (0.007 с.) |