Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Технологическое обеспечение эис и арм конечного пользования

Широкомасштабное сращение вычислительной техникой всех отраслей человеческой деятельности остро ставит вопрос о технологическом обеспечении информационных систем и технологий. Технологическое обеспечение реализует информационные процессы в автоматизированных системах организационного управления с помощью ЭВМ и других технических средств. Разработка технологического обеспечения требует учета особенностей структуры экономических систем. Прежде всего – это сложность организационного взаимодействия, которая вызывает необходимость создания многоуровневых иерархических систем (головная фирма, филиалы) со сложными информационными связями прямого и обратного направления. В основу новой информационной технологии закладывается широкое применение компьютеров и формирование на их базе вычислительных сетей с взаимосвязанными, специализированными АРМ. Обязательным условием функционирования АРМ является техническое обеспечение. Это обоснованно выбранный комплекс технических средств для их оснащения. Средства обработки информации – вычислительные машины разных мощностей и типов – составляют основу технического обеспечения вычислительных сетей. Характерной особенностью практического использования технических средств в организационно-экономическом управлении в настоящее время является переход к децентрализованной и сетевой обработке на базе ПЭВМ. Если ПЭВМ используется в качестве АРМ небольшой локальной сети, на котором централизованно хранится вся информация, необходимая для работы, объем обрабатываемой информации невелик. Скорость работы при этом определяется не быстродействием компьютера, а скоростью диалога оператора и машины. Отсюда вытекает, что в данном случае вполне приемлема ПЭВМ с небольшим быстродействием и минимальным объемом ОЗУ. В другом случае, если компьютер предназначается для регулярной подготовки объемных документов и использует для этого большие массивы информации, необходима установка мощных машин с большим объемом внешней и внутренней памяти. Информационное наполнение АРМ при определении круга пользователей и выяснении сущности решаемых ими задач осуществляет информационное обеспечение АРМ. В сфере организационного управления пользователи могут быть условно разделены на три категории: руководители, персонал руководителей и обслуживающий персонал. Разрабатываемые АРМ для разных категорий пользователей отличаются видами представления данных. К примеру, обслуживающий персонал обычно имеет дело с внутренними данными организации, решает повторяющиеся задачи, пользуется, как правило, структурированной информацией.

Руководителям требуются как внутренние, так и внешние данные для реализации цели управления или принятия решения. Применение АРМ не должно нарушать привычный пользователю ритм работы. АРМ концентрируют внимание пользователя на логической структуре решаемых задач, а не на характеристике реализующей их программной системы. Однако если заданное системе действие не производится, пользователь должен знать причину, и информация об этом должна выдаваться на экран. Эти соображения лежат в основе разработки информационного обеспечения конкретного АРМ при организации внутримашинной информационной базы (выбора необходимого состава показателей, способа их организации и методов группировки и выборки необходимых данных). Если АРМ является элементом распределенной системы обработки информации, например сети, существуют дополнительные требования к организации информационной базы. · Структура базы данных должна позволять легко расчленять ее на составные фрагменты, размещаемые на отдельных АРМ, обеспечивать защиту от несанкционированного доступа к данным. · Структура базы должна обеспечивать единовременный процесс корректировки нескольких одинаковых баз, хранящихся на разных АРМ. · База должна быть минимально избыточна и одновременно удобна для архивирования данных. Математическое обеспечение АРМ представляет собой совокупность алгоритмов, обеспечивающих формирование результатной информации. Математическое обеспечение служит основой для разработки комплекса прикладных программ. В составе программного обеспечения (ПО) АРМ можно выделить два основных вида обеспечения, различающихся по функциям: общее (системное) и специальное (прикладное). К общему программному обеспечению относится комплекс программ, обеспечивающий автоматизацию разработки программ и организацию экономичного вычислительного процесса на ПЭВМ безотносительно к решаемым задачам. Специальное программное обеспечение представляет собой совокупность программ решения конкретных задач пользователя.

Режим работы различных технологий, технические особенности вычислительных устройств, разнообразие и массовый характер их применения предъявляют особые требования к программному обеспечению. Такими требованиями являются: надежность, эффективность использования ресурсов ПЭВМ, структурность, модульность, эффективность по затратам, дружественность по отношению к пользователю. При разработке и выборе программного обеспечения необходимо ориентироваться в архитектуре и характеристиках ПЭВМ, имея в виду минимизацию времени обработки данных, системное обслуживание программ большого количества пользователей, повышение эффективности использования любых конфигураций технологических схем обработки данных. Программное обеспечение позволяет усовершенствовать организацию работы АРМ с целью максимального использования его возможностей; повысить производительность и качество труда пользователя; адаптировать программы пользователя к ресурсам конкретной предметной области. Классификация программного обеспечения АРМ приведена на рис. 4.1.

Рис. 4.1. Классификация программного обеспечения АРМ

Главное назначение общего ПО – запуск прикладных программ и управление процессом их выполнения. Специальное программное обеспечение АРМ обычно состоит из уникальных программ и функциональных пакетов прикладных программ. Именно от функционального ПО зависит конкретная специализация АРМ. Учитывая, что специальное ПО определяет область применения АРМ, состав решаемых пользователем задач, оно должно создаваться на основе инструментальных программных средств диалоговых систем, ориентированных на решение задач со схожими особенностями обработки информации. Программное обеспечение АРМ должно обладать свойствами адаптивности и настраиваемости на конкретное применение в соответствии с требованиями пользователя. В качестве операционных систем АРМ, созданных на базе 16-разрядных ПЭВМ, обычно используется МS-DOS, на базе 32-разрядных – OS/2 и UNIX. Основными приложениями пакетов прикладных программ, входящих в состав специального ПО АРМ, являются обработка текстов, табличная обработка данных, управление базами данных, машинная и деловая графика, организация человеко-машинного диалога, поддержка коммуникаций и работа в сетях. Эффективными в АРМ являются многофункциональные интегрированные пакеты, реализующие несколько функций переработки информации, например табличную, графическую, управление базами данных, текстовую обработку в рамках одной программной среды. Интегрированные пакеты удобны для пользователей. Они имеют единый интерфейс, не требуют стыковки входящих в них программных средств, обладают достаточно высокой скоростью решения задач. Лингвистическое обеспечение АРМ включает языки общения с пользователем, языки запросов, информационно-поисковые языки, языки-посредники в сетях. Языковые средства АРМ обеспечивают однозначное смысловое соответствие действий пользователя и аппаратной части в виде ПЭВМ.

Одновременно языки АРМ должны быть пользовательско-ориентированными, в том числе профессионально-ориентированными. Основу языков АРМ составляют заранее определяемые термины, описания способов установления новых терминов, списки правил, на основе которых пользователь может строить формальные конструкции, соответствующие его информационной потребности. Например, в одних АРМ данные и конструкции представляются в виде таблиц, в других – в виде операторов специального вида. Языковые средства АРМ можно разделить по видам диалога. Средства поддержки диалога определяют языковые конструкции, знание которых необходимо пользователю. В одном АРМ может быть реализовано несколько типов диалога: инициируемый ЭВМ, с помощью заполнения шаблонов, с использованием меню, гибридный диалог и др. Организационное обеспечение АРМ включает комплекс документов, регламентирующих деятельность специалистов при использовании компьютера или терминала другого вида на рабочем месте и определяющих функции и задачи каждого специалиста. Специалистом выполняются на АРМ следующие операции: · ввод информации с документов при помощи клавиатуры (с визуальным контролем по экрану дисплея); · ввод данных в ПЭВМ с магнитных носителей с других АРМ; · прием данных в виде сообщений по каналам связи с других АРМ в условиях функционирования локальных вычислитель ных сетей; · редактирование данных и манипулирование ими; · накопление и хранение данных; · поиск, обновление и защита данных; · вывод на экран, печать, магнитный носитель результатной информации, а также различных справочных и инструктивных сообщений пользователю; · формирование и передача данных на другие АРМ в виде файлов на магнитных носителях или по каналам связи в вы числительных сетях; · получение оперативных справок по запросам. Методическое обеспечение АРМ состоит из методических указаний, рекомендаций и положений по внедрению, эксплуатации и оценке эффективности их функционирования. Оно включает в себя также организованную машинным способом справочную информацию об АРМ в целом и отдельных его функциях, средства обучения работе на АРМ, демонстрационные примеры. Эргономическое обеспечение АРМ представляет собой комплекс мероприятий, обеспечивающих максимально комфортные условия использования АРМ специалистами. Это предполагает выбор специальной мебели для размещения техники АРМ, организацию картотек для хранения документации и магнитных носителей.

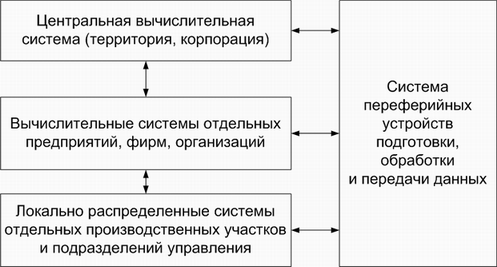

Одна из важнейших функций эргономического обеспечения АРМ – уменьшение отрицательных воздействий на человека со стороны ПЭВМ. Правовое обеспечение АРМ – это система негативно-правовых документов, определяющих права и обязанности специалистов в условиях функционирования АРМ. Эти документы строго увязаны с комплексом разработок, регламентирующих порядок хранения и защиты информации, правила ревизии данных, обеспечение юридической подлинности совершаемых на АРМ операций и т.д. Эффективное функционирование АИС и АРМ базируется на комплексном использовании современных технических и программных средств обработки информации в совокупности с современными организационными формами размещения техники. Выбор организационных форм использования программно-технических средств целесообразно осуществлять с учетом их рассредоточения по уровням иерархии управления в соответствии с организационной структурой автоматизируемого объекта. При этом основным принципом выбора является коллективное обслуживание пользователей, отвечающее структуре экономического объекта. С учетом современной функциональной структуры территориальных органов управления совокупность программно-технических средств должна образовывать, по меньшей мере, трехуровневую глобальную систему обработки данных с развитым набором периферийных средств каждого уровня.

Рис. 4.2. Принципиальная схема многоуровневой организации программно-технических средств АИС Первый уровень – центральная вычислительная система территориального или корпоративного органа, включающая одну или несколько мощных ЭВМ или мэйнфреймов. Ее главная функция – общий, экономический и финансовый контроль, информационное обслуживание работников управления. Второй уровень – вычислительные системы предприятий (объединений), организаций и фирм, которые включают мэйнфреймы, мощные ПЭВМ, обеспечивают обработку данных и управление в рамках структурной единицы. Третий уровень –локально распределенные вычислительные сети на базе ПЭВМ, обслуживающие производственные участки нижнего уровня. Каждый участок оснащен собственной ПЭВМ, которая обеспечивает комплекс работ по первичному учету, учету потребности и распределения ресурсов. В принципе это может быть автоматизированное рабочее место (АРМ), выполняющее функциональные вычислительные процедуры в рамках определенной предметной области. В то же время на каждом уровне иерархии управления имеют место три способа организации технических средств: централизованный, децентрализованный и иерархически распределенный. Первый способ предполагает выполнение всех работ по обработке данных, начиная со сбора и регистрации данных, в одном центре обработки; второй предусматривает предварительную обработку информации, которая не требует создания очень крупных массивов данных, на периферийном оборудовании удаленного пользователя в низовых звеньях экономического объекта; при третьем способе техника и технология обработки оптимально распределены по уровням управления системы.

По мере развития компьютерных и производственно-экономических систем централизованный вариант обработки данных становится нерациональным как требующий больших единовременных затрат труда и, что самое главное, не обеспечивающий обработку данных в заданные сроки. Дальнейшее развитие АИС во всех отраслях экономики выдвинуло актуальную задачу децентрализации обработки информации с первичной децентрализацией подготовки исходных данных на рабочих местах пользователей. Самый экономичный путь реализации этого варианта – использование в качестве главного структурного элемента АИС терминальных устройств ввода-вывода данных с периферийных пунктов непосредственно в ЭВМ. Причем в качестве как терминальных устройств, так и ЭВМ могут быть использованы компьютеры. Децентрализованные АИС предполагают рассредоточение вычислительных ресурсов и их приближение к местам возникновения и потребления информации. Совершенствование информационных технологий представляет пользователям любое сочетание централизации и децентрализации выполнения операций, зависящее от назначения, структуры и пространственного размещения автоматизированных объектов, интенсивности поступления и объемов обрабатываемой информации, режимов обработки и программной среды, функций пользователей и организации их деятельности. Развитие организационных форм использования вычислительной техники строится на сочетании централизованной и децентрализованной (смешанной) форм. Предпосылкой появления смешанной формы явилось создание сетей ЭВМ на основе развития современных средств связи. Сети ЭВМ предполагают объединение с помощью каналов связи вычислительных средств, программных и информационных ресурсов, причем каждый абонент имеет возможность доступа не только к своим, но и к ресурсам всех остальных абонентов. В последнее время организация применения компьютерной техники претерпевает значительные изменения, связанные с созданием интегрированных информационных систем. Такие системы осуществляют согласованное управление данными в пределах предприятия (организации), координируют работу отдельных подразделений, автоматизируют операции по обмену информацией как в пределах отдельных групп пользователей, так и между несколькими организациями, отстоящими друг от друга на десятки и сотни километров. Основой для построения подобных систем служат локальные вычислительные сети. Защита информации

Наряду с интенсивным развитием вычислительных средств и систем передачи информации все более актуальной становится проблема обеспечения ее безопасности. Меры безопасности направлены на предотвращение несанкционированного получения информации, физического уничтожения или модификации защищаемой информации. Зарубежные публикации последних лет показывают, что злоупотребления информацией, передаваемой по каналам связи, совершенствовались, не менее интенсивно, чем средства их предупреждения. В этом случае для зашиты информации требуется, не просто разработка частных механизмов защиты, а организация целого комплекса мер, т.е. использование специальных средств, методов и мероприятий с целью предотвращения потери информации. Сегодня рождается новая современная технология – технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Несмотря на предпринимаемые дорогостоящие методы, функционирование компьютерных информационных систем обнаружило слабые места в защите информации. Неизбежным следствием стали постоянно увеличивающиеся расходы и усилия на защиту информации. Однако для того, чтобы принятые меры оказались эффективными, необходимо определить, что такое угроза безопасности информации, выявить возможные каналы утечки информации и пути несанкционированного доступа к защищаемым данным. Под угрозой безопасности информации, понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства. Угрозы принято делить на случайные, или непреднамеренные, и умышленные. Источником первых могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей или администрации и т.п. Умышленные угрозы, в отличие от случайных, преследуют цель нанесения ущерба пользователям АИТ и, в свою очередь, подразделяются на активные и пассивные. Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на ее функционирование. Пассивной угрозой является, например, попытка получения информации, циркулирующей в каналах, посредством их прослушивания. Активные угрозы имеют целью нарушение нормального процесса функционирования посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы. К активным угрозам относятся, например, разрушение или радиоэлектронное подавление линий связи, вывод из строя ПЭВМ или ее операционной системы, искажение сведений в базах данных или в системной информации в компьютерных технологиях и т.д. Источниками активных угроз могут быть непосредственные действия злоумышленников, программные вирусы и т.п. К основным угрозам безопасности информации относят: · раскрытие конфиденциальной информации; · компрометация информации; · несанкционированное использование информационных ресурсов; · ошибочное использование информационных ресурсов; · несанкционированный обмен информацией; · отказ от информации; · отказ в обслуживании. Средствами реализации угрозы раскрытия конфиденциальной информации могут быть несанкционированный доступ к базам данных, прослушивание каналов и т.п. В любом случае получение информации, являющейся достоянием некоторого лица (группы лиц) другими лицами, наносит ее владельцам существенный ущерб. Компрометация информации, как правило, реализуется посредством внесения несанкционированных изменений в базы данных, результате чего ее потребитель вынужден либо отказаться от нее, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений. В случае использования скомпрометированной информации потребитель подвергается опасности принятия неверных решений со всеми вытекающими сюда последствиями. Несанкционированное использование информационных ресурсов, с одной стороны, является средством раскрытия или компрометации информации, а с другой – имеет самостоятельное значение, поскольку, даже не касаясь пользовательской или системной информации, может нанести определенный ущерб абонентам и администрации. Этот ущерб может варьироваться в весьма широких пределах – от сокращения поступления финансовых средств до полного выхода АИТ из строя. Ошибочное использование информационных ресурсов, будучи санкционированным, тем не менее, может привести к разрушению, раскрытию или компрометации указанных ресурсов. Данная угроза чаще всего является следствием ошибок, имеющихся в программном обеспечении АИТ. Несанкционированный обмен информацией между абонентами может привести к получению одним из них сведений, доступ к которым ему запрещен, что по своим последствиям равносильно раскрытию содержания банковской информации. Отказ от информации состоит в непризнании получателем или отправителем этой информации фактов ее получения или отправки. В условиях банковской деятельности это, в частности, позволяет одной из сторон расторгать заключенные финансовые соглашения «техническим» путем, формально не отказываясь от них и нанося тем самым второй стороне значительный ущерб. Отказ в обслуживании представляет собой весьма существенную и распространенную угрозу, источником которой является сама АИТ. Подобный отказ особенно опасен в ситуациях, когда задержка с предоставлением ресурсов абоненту может привести к тяжелым для него последствиям. Так, отсутствие у пользователя данных, необходимых для принятия решения, в течение периода времени, когда это решение еще возможно эффективно реализовать, может стать причиной его нерациональных или даже антимонопольных действий. Наиболее распространенными путями несанкционированного доступа к информации, сформулированными на основе анализа зарубежной печати, являются: · перехват электронных излучений; · принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей; · применение подслушивающих устройств (закладок); · дистанционное фотографирование; · перехват акустических излучений и восстановление текста принтера; · хищение носителей информации и документальных отходов; · чтение остаточной информации в памяти системы после выполнения санкционированных запросов; · копирование носителей информации с преодолением мер защиты; · маскировка под зарегистрированного пользователя; · мистификация (маскировка под запросы системы); · использование программных ловушек; · использование недостатков языков программирования и операционных систем; · включение в библиотеки программ специальных блоков типа «Троянский конь»; · незаконное подключение к аппаратуре и линиям связи; · злоумышленный вывод из строя механизмов защиты; · внедрение и использование компьютерных вирусов. Особую опасность в настоящее время представляет проблема компьютерных вирусов, так как с учетом большого числа разновидностей вирусов надежной зашиты против них разработать не удается. Все остальные пути несанкционированного доступа поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения безопасности.

|

|||||||||

|

Последнее изменение этой страницы: 2020-03-13; просмотров: 230; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.117.156.37 (0.052 с.) |