Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Хабы, мосты, коммутаторы, шлюзы

Сигнал, проходя по кабельной системе, искажается под действием различных помех и затухает, из-за чего ограничивается дальность передачи данных. Поэтому в сетях применяют устройства, предназначенные для усиления сигнала и восстановления его формы. Такое устройство называется хаб (hub). Хаб не проводит анализа информации. Он на короткое время запоминает значения сигнала «О» или «1», соответствующим образом их регенерирует, усиливает и отправляет во все присоединенные сегменты сети. Эти функции должны выполняться на пути от источника до получателя столько раз, сколько необходимо для обеспечения требуемого качества передачи. На практике, ввиду ограничения числа сегментов сети число хабов ограничивается. Например, в версиях lOBase Ethernet на коаксиальном кабеле число хабов не должно превышать четырех (5 сегментов сети). Если сеть обслуживает трафик большого объема, то ее целесообразно разделить на сегменты, в которых компьютеры чаще всего работают между собой. Для этого применяют мосты. Мост—устройство, разделяющее сети на сегменты. Он пересылает информацию (фрейм) не всем устройствам сети, а только в тот сегмент, в котором находится получатель. Мосты работают с физическими адресами станций на канальном уровне протоколов OSI. В отличие от хаба мост может разрешать доступ к физическим устройствам либо запрещать его, т. е., способен регулировать трафик. Мост передает фреймы из одного сегмента к получателям, находящимся в других сегментах. Когда включается питание и мост начинает функционирование, он изучает МАС-адреса поступающих фреймов и строит таблицу адресов известных ему получателей. Если мост определяет, что получатель фрейма находится в том же сегменте, где и его отправитель, то фрейм отбрасывается, поскольку в его передаче нет необходимости. Если мост определяет, что получатель находится в другом сегменте, то фрейм передается только в этот сегмент. Если же сегмент пункта назначения неизвестен, то мост передает фрейм во все сегменты, кроме того, в котором находится отправитель. Работая в сегменте 1 (рис. 4.1), мост получает все фреймы этого сегмента, игнорирует фреймы, адресованные станциям сегмента 1, а фреймы, адресованные станциям сегмента 2, передает на соответствующий порт.

Существует три типа протоколов маршрутизации мостов [36, 45]: ТКили STA (transparent — прозрачный или обучающийся) использует алгоритм STA (Spanning Tree Algorithm), который применяется, например, во всех версиях коммутируемого Ethernet. Сегмент 3

Сегмент 1 Сегмент 2 Сегмент 4 Рис. 4.1. Сетевая структура из четырех сегментов и двух мостов Ml и М2

SR (source routing — маршрутизация от источника) — информация о маршруте содержится в каждом передаваемом кадре; используется в сети Token Ring IBM. SRT (source routing transparent) — комбинация двух перечисленных типов. Мосты с маршрутизацией по протоколу TR или STA (в дальнейшем будем их называть TR- или STA-мостами) не требуют какого-то начального программирования при включении (инициализации), т. е., каких-либо специальных действий администратора системы не требуется. Мосты анализируют трафик и «выучивают» принадлежность адресов устройств к сегментам сети (каждый порт ассоциируется с одним сегментом). Такой мост создает динамическую базу данных адресов устройств и определяет, передать или удалить кадр в зависимости от адреса получателя. Обычно эти мосты применяются в сетях, имеющих топологию «звезда»: центральный мост и лучи звезды, каждый из которых представляет собой дерево мостов. Такое объединение называют иначе collapsed backbone [60]. Протокол называется прозрачным, так как он прозрачен для станций сети (каждая станция может связываться с любой другой как в одном большом сегменте, не думая о маршруте) и, с другой стороны, прозрачен для протоколов, начиная с сетевого уровня и выше. Мосты с маршрутизацией от источника SR применяются для соединения колец Token Ring и FDDI. Мосты объединяются в кольцо (рис. 4.2), а к каждому мосту в свою очередь присоединяется еще кольцо станций.

Такое объединение называют token backbone [60]. Отправитель помещает в каждый посылаемый фрейм всю адресную информацию о промежуточных мостах и кольцах, которые должен пройти фрейм, перед тем как попасть в кольцо, к которому подключена станция- получатель. Для задания маршрута мосты и кольца имеют идентификаторы. При продвижении кадров SR-мосты используют информацию из соответствующих полей фрейма данных. Для работы алгоритма маршрутизации от источника применяют два дополнительных типа фрейма: одномаршрутный фрейм-исследователь SRBF (Single-Route Broadcast Frame) и многомаршрутный фрейм-исследователь ARBF (All-Route Broadcast Frame). Администратор системы конфигурирует SR-мосты так, чтобы передавать фреймы ARBF на все остальные порты, кроме порта-источника, а для фреймов SRBF некоторые порты мостов нужно заблокировать, чтобы в сети не было петель. Фрейм-исследователь SRBF посылается станцией- отправителем, если станция-получатель находится в другом кольце и неизвестно, через какие мосты и кольца пролегает путь до этой станции. SRBF, распространяясь по всем кольцам сети, доходит до станции-получателя. В ответ станция- получатель отправляет многомаршрутный широковещательный фрейм-исследователь ARBF. Этот фрейм передается мостами через все порты. Станция-отправитель получает в общем случае несколько фреймов-ответов, прошедших по всем возможным маршрутам составной сети, и выбирает наилучший маршрут (обычно по количеству пересечений промежуточных мостов). Следует отметить, что SR-мосты используются только в сетях IBM.

SRT-мосты работают как TR, если во фрейме нет маршрутизирующей информации, и как SR — если такая информация есть. Мосты — это быстродействующие и дешевые устройства. В целях обеспечения прозрачности они передают весь общий служебный (broadcast, multicast) трафик во все сегменты сети. Но при работе с сегментами с разными скоростями передачи данных, мосты становятся узким местом, так как управление скоростью в мостах не предусмотрено. Мосты применяются только в небольших сетях (до 50 пользователей). Коммутатор (switch) — это мультипортовый мост [45]. Он обеспечивает передачу фреймов (ячеек в сети АТМ) от станции к станции в режиме точка-точка (point to point). При этом станции в сети работают параллельно, т. е. передача может вестись одновременно между всеми парами портов. Коммутация осуществляется по физическим адресам устройств (МАС- адресам). При этом с помощью специальных протоколов третьего уровня OSI выполняется множество функций управления сетевым трафиком. Существует два типа коммутации [36, 45]: буферная коммутация (store and forward); фрейм задерживается в буфере до окончания его полной передачи и только после этого транслируется дальше. Если скорость передачи фреймов коммутатору превышает максимальную скорость их обработки, буфер может переполниться, и продолжающие приходить фреймы будут отбрасываться. обрезная, или сквозная, коммутация (cut-through); коммутаторы, использующие этот тип коммутации, называются сквозными, они начинают транслировать фрейм в выходной порт сразу по получении заголовка, не дожидаясь окончания приема фрейма. Системный модуль коммутатора поддерживает общую адресную таблицу. Каждый порт имеет свой процессор фреймов. При поступлении фрейма в один из портов его процессор отправляет в буфер несколько первых байтов или весь фрейм, чтобы прочитать адрес назначения. После определения адреса процессор принимает решение о передаче фрейма, выбирая по адресной таблице соответствующий выходной порт. Коммутационная матрица формирует соединение входного и выходного портов. Если полученный адрес отсутствует в адресной таблице, он записывается в новой строке, а фрейм передается методом широкого вещания через все порты за исключением принявшего. Буфер может быть общим или индивидуальным для каждого порта.

При наличии индивидуальных запоминающих устройств каждого порта, фреймы хранятся в очередях, количество которых соответствует количеству выходных портов. Фрейм передается на выходной порт только тогда, когда все фреймы, находившиеся впереди него в очереди, были успешно переданы. При использовании обшей памяти все фреймы хранятся в общем буфере памяти, который используется всеми портами коммутатора. Такой метод называется динамическим распределением буферной памяти. Фреймы, находящиеся в буфере, динамически распределяются по выходным портам. Это позволяет получить фрейм с одного порта и отправить его на другой порт, не создавая очередей. В современных сетях коммутаторы выполняют большее число функций, чем мосты, поскольку они позволяют осуществлять большее число соединений, работают гораздо быстрее, чем мосты, а также поддерживают новые функции, такие как виртуальные локальные сети (VLAN). В мостах коммутацию может осуществлять и программное обеспечение, в то время как в коммутаторах коммутация обычно выполняется аппаратно. Каждый коммутатор увеличивает задержку в сети. Эта задержка зависит от типа коммутатора и используемого метода коммутации. АС должен регулярно проводить мониторинг производительности сети и контроль задержек с помощью специализированных средств. Поскольку коммутатор представляет собой сложное вычислительное устройство, имеющее несколько процессорных модулей, то помимо выполнения основной функции — передачи фреймов с порта на порт по алгоритму моста, он выполняет ряд дополнительных функций. Рассмотрим наиболее распространенные дополнительные функции коммутаторов, которые поддерживаются большинством производителей коммуникационного оборудования [21, 22]. Процессор порта коммутатора может запоминать МАС-адрес подключенного к нему узла или адреса нескольких узлов, если они подключены через другой коммутатор (концентратор). Это позволяет защитить сеть от несанкционированного подключения. Администратор сети имеет возможность определять: время хранения МАС-адреса, устанавливать и изменять МАС-адреса. Как отмечалось ранее, для временного хранения фреймов коммутатор имеет буферное запоминающее устройство. Если выходной порт коммутатора занят, а источник информации постоянного передает фреймы, то в большинстве случаев даже очень большой объем буферной памяти не предотвратит ее переполнения. В случае переполнения буфера коммутатор не в состоянии запоминать поступающие фреймы, поэтому они будут утрачены. Специальными командами XON и XOFF коммутатор регулирует приостановку и возобновление передачи поступающей информации от узла [36].

Коммутаторы могут выполнять трансляцию одного протокола канального уровня в другой, например Ethernet в FDDI, Fast Ethernet в Token Ring. При этом они работают по тем же алгоритмам, что и транслирующие мосты, т. е. в соответствии со спецификациями IEEE 802.1Н, определяющими правила преобразования полей фреймов разных протоколов. Многие коммутаторы позволяют администраторам задавать дополнительные условия фильтрации фреймов наряду со стандартными условиями их фильтрации в соответствии с информацией адресной таблицы. Для создания дополнительных барьеров, которые ограничивают доступ определенных групп пользователей к определенным службам сети, задействуются пользовательские фильтры. Наиболее простыми являются пользовательские фильтры на основе физических адресов узлов. Поскольку коммутатор работает с физическими адресами, это позволяет задавать такие фильтры в удобной для администратора форме. Возможно, проставляя некоторые условия в дополнительном поле адресной таблицы, например уничтожать фреймы с определенным адресом. При этом пользователю, работающему на компьютере с данным адресом, полностью запрещается доступ к ресурсам другого сегмента сети. Часто администратору требуется задавать специальные условия фильтрации, например наложить запрет для некоторого пользователя на печать своих документов на определенном сервере печати определенного сегмента сети, а остальные ресурсы этого сегмента сделать доступными. Для реализации такого фильтра нужно запретить передачу фреймов с определенным адресом. Построение сетей на основе коммутаторов позволяет ввести приоритезацию фреймов, причем делать это независимо от технологии сети [21, 22]. Эта возможность является следствием того, что коммутаторы буферизуют фреймы перед их отправкой на другой порт. Коммутатор обычно ведет для каждого входного и выходного порта не одну, а несколько очередей, причем каждая очередь имеет свой приоритет обработки. Однако не все протоколы канального уровня поддерживают поле приоритета фрейма, например у фреймов Ethernet оно отсутствует. В этом случае коммутатор должен использовать какой-либо дополнительный механизм для связывания фрейма с его приоритетом. Наиболее распространенный способ — приписывание приоритета портам коммутатора. При таком способе коммутатор помещает фрейм в очередь соответствующего приоритета в зависимости от того, через какой порт поступил фрейм в коммутатор. Но если к порту коммутатора подключена не отдельная рабочая станция, а сегмент, то все узлы сегмента получают одинаковый приоритет.

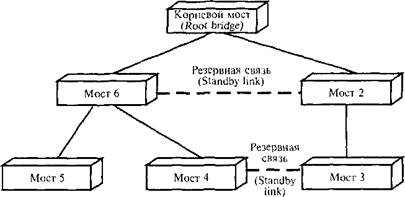

Поддержка приоритетной обработки особенно необходима и должна быть использована администратором системы для приложений, предъявляющих различные требования к допустимым задержкам фреймов и к пропускной способности сети, например IP-телефония, видео. Приоритезация трафика коммутаторами в настоящее время является одним из основных механизмов обеспечения качества транспортного обслуживания в сетях. К каким уровням задержек приводит приписывание того или иного уровня приоритета фрейму, и какую пропускную способность обеспечивает приоритет потоку фреймов невозможно определить заранее. Администратор системы может выяснить последствия ее применения только экспериментальным путем с использованием соответствующих средств контроля производительности. Тем не менее фреймы с более высоким приоритетом будут обрабатываться раньше менее приоритетных фреймов, и все показатели качества обслуживания у них будут выше. Гарантии качества обслуживания дают технологии, которые основаны на предварительном резервировании качества обслуживания, например, технологии глобальных сетей Frame Relay и ATM или протокол RSVP в сетях TCP/IP [16, 19, 20]. Для всех TR-коммутаторов обязательна поддержка алгоритма покрывающего дерева Spanning Tree (STA) [8]. Алгоритм покрывающего дерева предназначен для связи сегментов сетей. Чтобы предотвратить потерю работоспособности сети при выходе из строя устройства, соединяющего сегменты сети, необходимо организовывать между сегментами резервные связи. Например, в один и тот же сегмент сети можно попасть через три моста/коммутатора. Но тогда следует предусмотреть алгоритм, который предотвращал бы наличие замкнутых путей- петель. При передаче по ним широковещательных фреймов, не имеющих определенного назначения, возникает зацикливание или еще более опасная ситуация — так называемый широковещательный шторм или буря. Обычно пакетные бури возникают в тех случаях, когда отклик на широковещательный пакет передается в широковещательном режиме, что приводит к экспоненциальному росту трафика. Вероятность их повышается, если в сети есть «усиливающий элемент». В течение очень короткого времени (например, 1 с) вся сеть перегружается широковещательными фреймами, и больше никто не может передать полезный фрейм. Алгоритм для предотвращения петель стандартизирован IEEE для TR-мостов и коммутаторов в стандарте IEEE 802.Id и называется STA (Spanning Tree Algorithm). Алгоритм STA формализует сеть в виде графа, вершинами которого являются коммутаторы в сегменте сети (рис. 4.4).

Рис. 4.4. Дерево мостов в соответствии с алгоритмом STA Алгоритм обеспечивает поиск древовидной топологии связей с единственным путем от каждого коммутатора и от каждого сегмента до некоторого выделенного коммутатора (корня дерева, Root Switch) при минимально возможном расстоянии. В качестве корневого коммутатора выбирается коммутатор с минимальным адресом, ему присваивается максимальный приоритет. В качестве расстояния в STA используется метрика — величина, обратно пропорциональная пропускной способности сегмента. Метрика (для STA) — это время передачи одного бита, измеренное в 10-наносекундных единицах (условное время сегмента). Например, для сегмента Ethernet 10 Мбит/с метрика равна Ш условным единицам. Корневой коммутатор рассылает остальным коммутаторам специальный «hello-пакет». Коммутаторы ретранслируют этот пакет, для того чтобы каждый коммутатор определил минимальные расстояния от всех своих портов до корневого коммутатора. Алгоритм определяет, какой коммутатор или связь между коммутаторами является основной, а какой (какая) — резервной. Основные метятся как «передающие» (forward), а резервные — как «заблокированные» (standby). Если основная связь или коммутатор вышли из строя, они заменяются резервными. Таким образом, существует один путь для каждого сегмента, а резервные пути находятся в состоянии ожидания для использования в случае выхода из строя коммутатора или связи между коммутаторами. Алгоритм выделяет корневые порты на коммутаторах. Корневой порт — это порт промежуточного коммутатора, имеющий кратчайшее расстояние до корневого коммутатора. Алгоритм ограничивает количество промежуточных коммутаторов (hops) величиной равной 7, а число сегментов — соответственно 8. Для ускорения работы в коммутаторах реализованы дополнительные алгоритмы RSTP и MSTP. Алгоритмы применяются во всех коммутаторах и параметры их работы должны указываться администратором системы при загрузке операционной системы коммутатора. Все коммутаторы поддерживают средства организации виртуальных сетей. Виртуальной сетью (VLAN) называется группа станций сети, пакеты которой, в том числе и широковещательные, на канальном уровне полностью изолированы от других станций сети. Объединение станций в такие группы выполняется либо на основе принадлежности к портам коммутатора, либо на основе принадлежности фреймов к одному сетевому протоколу, либо по МАС-адресам станций. Таким образом, существуют виртуальные сети, базирующиеся: • на портах — статические VLAN; • на МАС-адресах — динамические VLAN; • на сетевых протоколах; • на сложных правилах (например, комбинации протокола, адреса и т.п.). При параметризации операционной системы коммутатора тип такого объединения задается администратором системы. При этом передача фреймов между разными виртуальными сетями на основании адреса канального уровня невозможна. Внутри виртуальной сети фреймы передаются в соответствии с технологией коммутации, т. е. только на тот порт, который связан с адресом назначения фрейма. Назначение технологии виртуальных сетей состоит в защите от несанкционированного доступа и в создании изолированных сетей, которые затем могут быть связаны с помощью маршрутизаторов, реализующих какой-либо протокол сетевого уровня, например IP. Такое построение сети создает барьеры на пути ошибочного трафика из одной сети в другую. Для объединения виртуальных сетей в общую сеть требуется использование протоколов сетевого уровня. Они могут быть реализованы в специальном устройстве — маршрутизаторе (раздел 4.2.1), а могут работать и в составе программного обеспечения коммутатора, который в этом случае становится комбинированным устройством — так называемым коммутатором 3-го уровня. Считается, что крупная сеть (от 1000 портов) должна включать в себя маршрутизаторы, иначе потоки ошибочных фреймов, например широковещательных, будут периодически заполнять всю сеть через прозрачные для них коммутаторы, приводя ее в неработоспособное состояние [21, 22]. Возможно решение, при котором коммутаторы соединены между собой магистральными каналами и порты коммутатора работают в магистральном режиме. При этом потоки нескольких VLAN мультиплексируются в одном физическом канале. Для того чтобы мультиплексировать потоки данных от различных VLAN, существуют специальные протоколы, которые инкапсулируют (поглощают) фреймы и снабжают их метками (тегами) принадлежности к определенной VLAN: IEEE 802.10, LAN Emulation (LANE), IEEE 802.IQ, Inter-Switch Link (ISL). Первые два протокола используются для технологий FDDI и ATM. Более подробно о них имеет смысл прочитать в дополнительной литературе, последние два протокола рассмотрим подробнее. Протокол IEEE 802.1Q используется в сетях Ethernet и тег размером в два байта содержит следующие поля: • Ethertype. Это поле определяет принадлежность пакета протоколу IEEE 802.1Q при условии, что его содержимое равно 0x8100, в противном случае этот пакет не принадлежит протоколу IEEE 802.IQ; • PR. Трехразрядное поле приоритета определяет важность пакета; • ID VLAN (VID). Идентификатор определяет номер виртуальной сети. Всего может существовать не более 4096 виртуальных сетей. После того как фрейм принят входным портом коммутатора, решение о его дальнейшей обработке принимается на основании правил входного порта (Ingress rules). Возможны следующие варианты: прием только фреймов типа Tagged, прием только фреймов типа Untagged, прием фреймов обоих типов. Если правилами входного порта определено, что можно принимать фрейм типа Tagged, в котором имеется информация о принадлежности к конкретной виртуальной сети (ID VLAN), то этот фрейм передается без изменения. А если определена возможность работы с фреймами типа Untagged, в которых не содержится информация о принадлежности к виртуальной сети, то такой фрейм преобразуется входным портом коммутатора к типу Tagged. Чтобы такое преобразование стало возможным, каждому порту коммутатора присваивается уникальный PVID (Port VLAN Identifier), определяющий принадлежность порта к конкретной виртуальной сети внутри коммутатора (по умолчанию все порты коммутатора имеют одинаковый идентификатор PVID=I). Фрейм типа Untagged преобразуется к типу Tagged, для чего дополняется меткой V1D. Значение поля VID входящего Untagged-фрейма устанавливается равным значению PVID входящего порта, т. е. все входящие Untagged-фреймы автоматически приписываются к той виртуальной сети внутри коммутатора, к которой принадлежит входящий порт. После того как все входящие фреймы обработаны, решение об их передаче к выходному порту основывается на предопределенных правилах продвижения пакетов. Правило продвижения пакетов внутри коммутатора заключается в том, что пакеты могут передаваться только между портами, ассоциированными с одной виртуальной сетью. Каждому порту при- спаивается идентификатор PVID, который используется для преобразования принимаемых Untagged-фреймов и для определения принадлежности порта к виртуальной сети внутри коммутатора с идентификатором VID-PVID. Таким образом, порты с одинаковыми идентификаторами внутри одного коммутатора ассоциируются с одной виртуальной сетью. Если виртуальная сеть строится на базе одного коммутатора, то идентификатора порта PVID, определяющего его принадлежность к виртуальной сети, вполне достаточно. Но, создаваемые таким образом сети не могут перекрываться, поскольку каждому порту коммутатора соответствует только один идентификатор. После того как фреймы внутри коммутатора переданы на выходной порт, их дальнейшее преобразование зависит от правил выходного порта. Трафик внутри коммутатора создается только пакетами типа Tagged, а входящий и исходящий трафики могут быть образованы пакетами обоих типов. Соответственно правилами выходного порта (правило контроля метки — Tag Control) определяется, следует ли преобразовывать кадры Tagged к формату Untagged. Каждый порт коммутатора может быть сконфигурирован как Tagged или Untagged Port. Если выходной порт определен как Tagged Port, то исходящий график будет создаваться фреймами типа Tagged с информацией. о принадлежности к виртуальной сети. Выходной порт пе меняет тип фреймов, оставляя их такими же, какими они были внутри коммутатора. К указанному порту может быть подсоединено только устройство, совместимое со стандартом IEEE 802.1Q. Если выходной порт коммутатора определен как Untagged Port, то все исходящие фреймы преобразуются к типу Untagged, т. е. из них удаляется дополнительная информация о принадлежности к виртуальной сети. К такому порту можно подключать любое сетевое устройство, в том числе коммутатор, не совместимый со стандартом IEEE 802.1Q. Дополнительно существует механизм для членов одной сети, позволяющий регистрировать и распространять информацию о существующих виртуальных сетях. Этот механизм определен стандартом 802Лр и называется GARP (Generic Attribute Registration Protocol). Так, информация о VLAN может быть зарегистрирована в базе данных коммутатора при помощи трех типов специальных пакетов и обработана потом двумя процессами — GVRP и GMRP. Эта опция используется для больших сетей. Источники подробной информации об этом приведены в разделе «Дополнительная информация». Протокол Inter-Switch Link (ISL) был реализован компанией Cisco для организации соединения между коммутаторами, маршрутизаторами и сетевыми адаптерами, используемыми на сетевых узлах, таких как серверы. Суть его заключается в том, что к стандартному фрейму Ethernet добавляется заголовок размером 26 байт. При этом поле контрольной информации не пересчитывается. Заголовок ISL имеет следующие поля: • DA — поле группового адреса получателя. Если 40 разрядов групнового адреса установлены в 01-00-0С-00-00 или ОЗ-ОО-ОС-ОО-ОО, то он является признаком пакета ISL; • Туре - 4-разрядное поле типа фрейма, указывает на тип среды, в которую передается кадр. Возможны следующие варианты: 0000 — для Ethernet, 0001 — для Token Ring, 0010 — для FDDI и ООП — для АТМ; • User — 4-разрядное поле пользователя, используется для указания уровня приоритета кадра: ххОО — нормальный, хх01 — приоритет 1, хх02 — приоритет 2 и xxll — самый высокий приоритет. • SA — 48-разрядный адрес источника кадра; • LEN — 16-разрядное поле. Это поле определяет длину пакета за исключением полей DA, Type, User, SA, LEN и CRC — всего 16 байт; • ААААОЗ — 24-разрядное стандартное поле для кадра ISL; • HAS — старшая часть адреса источника фрейма. Это поле в 24 разряда определяет изготовителя порта источника фрейма; • VLAN — 15-ти разрядный адрес виртуальной сети. Используется только 10 младших разрядов, что позволяет определять 1024 виртуальных сетей; • BPDU — одноразрядная протокольная единица обмена мостов. Используется протоколами связующего дерева STP, а также для открытого протокола Cisco — CDP или протокола виртуальных сетей VTP. • INDX — 16-разрядный индекс для указания адреса порта. Этот индекс может иметь любое значение и предназначен для использования в диагностических целях. • RES — 16-разрядное резервное поле. Используется только в FDDI и Token Ring. В Ethernet оно заполнено нолями. Администратору системы следует учесть, что использовать 1SL имеет смысл при необходимости увеличивать производительность сети за счет оптимизации средств ОС IOS CISCO. Администратор системы должен также учесть, что у него есть возможность вручную назначить портам коммутатора виртуальные сети путем использования управляющего программного обеспечения (статические виртуальные сети). При конфигурировании статических виртуальных сетей на коммутаторах следует помнить следующие основные положения: • максимальное количество подключаемых виртуальных сетей зависит от типа коммутатора и ограничивается количеством его портов; • виртуальная сеть VLAN1 является одной из виртуальных сетей, создаваемых по умолчанию производителем; • по виртуальной сети VLAN1 рассылаются анонсирования маршрутов протокола обнаружения устройств и магистрального протокола; • на всех коммутаторных магистралях, принимающих участие в работе виртуальных сетей, должен быть сконфигурирован один и тот же протокол инкапсуляции (поглощения); команды конфигурирования виртуальных сетей зависят от модели коммутатора; • IP-адреса для некоторых моделей коммутаторов находятся в широковещательном домене виртуальной сети. В данном учебном пособии не рассматривается конфигурирование динамических виртуальных сетей. Конкретное описание конфигурации VLAN содержится в технической документации по ОС сетевого устройства, которую необходимо изучить администратору системы. Администратор системы должен иметь в виду, что выполнение дополнительных функций может снизить производительность коммутатора, так как обработка таблиц, фильтрация и приоритезация трафика, обработка маршрутов требует дополнительных вычислений процессорами портов. Шлюз (Gateway) — это устройство для соединения подсетей по протоколам выше 3-го уровня OSI. Шлюзы применяются в сложных гетерогенных сетях. Например, если возникает необходимость присоединить сегмент с персональными компьютерами, представляющими символы в коде ASCII, к мейнфрейм, представляющей символы в коде EBCDIC. Существуют шлюзы, выполняющие конвертацию всех семи уровней протоколов OSI (обычно это аппаратные средства на первых двух уровнях и программное обеспечение на остальных уровнях). При этом они могут быть выделены только для осуществления функций соответствия различных протоколов друг другу, а могут выполнять еще и другие функции. Например, шлюз и одновременно файл-сервер сети [52]. Особенности администрирования шлюзов в этом пособии не рассматриваются. Задача проектирования сети

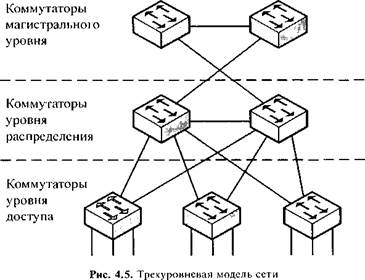

Тщательное проектирование сети является важнейшей задачей служб администратора системы. Если при проектировании сети допущены ошибки, то может возникнуть множество непредвиденных проблем в приложениях ИС. Процесс проектирования требует профессионального знания сетевых стандартов и особенностей применяемых сетевых технологий и обычно производится службами АС совместно со специализированными компаниями, имеющими лицензию на выполнение проектных работ в данной области. Для решения задачи проектирования сетей принят трехуровневый подход (рис. 4.5). В этой трехуровневой модели все сетевые устройства и соединения между ними группируются и подразделяются на следующие уровни [20, 26, 60]: • базовый (магистральный) уровень; • уровень распределения; • уровень доступа. Для сетей в пределах здания эти уровни еще называют: магистральным (backbone), рабочей группы (workgroup) и настольным (standby) [36]. Рассмотрим функции этих уровней. Уровень доступа. На уровне доступа происходит передача данных в сеть и осуществляется входной контроль. Через этот уровень конечные пользователи получают доступ к сети. Коммутатор уровня доступа обеспечивает физический канал от интерфейса конечного пользователя до устройств, расположенных на уровне распределения. Уровень доступа использует списки доступа, которые предназначены для предотвращения

несанкционированного доступа пользователей к сети. На этом уровне принимаются решения политик безопасности. Уровень доступа также предоставляет доступ к узлам удаленных сетей. Уровень распределения определяет границы сети и обеспечивает манипуляцию пакетами в сети. Он расположен между уровнем доступа и магистральным уровнем. Его назначение состоит в отделении процессов магистрального уровня от остальной части сети. В частности, он должен создать границу входа в сеть путем использования списков доступа, определения широковещательных доменов, безопасности, управления размерами таблиц маршрутизации, обобщения (агрегации) адресов сети, распределения статических маршрутов, перераспределения динамических маршрутов, соединений с удаленными площадками и перераспределения потока информации между доменами. Таким образом, этот уровень определяет политику (стратегию) доступа к сети. Для обеспечения безопасности сети и экономии ресурсов путем предотвращения передачи нежелательных данных могут быть использованы различные политики.

|

|||||||||

|

Последнее изменение этой страницы: 2016-12-30; просмотров: 1398; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.145.2.184 (0.085 с.) |