Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Информационная безопасность VPRN

Согласно работе [5]??????? из статьи проверить????????7сформулированы следующие общие требования к информационной безопасности VPRN: разделение плоскости управления соединением (маршрутная изоляция), адресная изоляция от различных VPN, разделение пользовательских данных разных VPN и их пользователей, защита от атак DoS и спуфинга, аутентификация доступа. Для приведенной на рис. 16.1 топологии VPRN отметим два источника угроз ИБ: граничные маршрутизаторы CE или PE. На участке абонентской линии CE-PE злоумышленник-пользователь VPN может обманным способом получить легитимные адреса других пользователей этой же VPN и использовать их для передачи им незашифрованных данных на этом участке. Защитой от такой угрозы может быть шифрование/дешифрование данных пользователя на участке CE-CE. В работах [9-11] в качестве такого механизма предлагается использовать протокол IPSec [12]. В работе [13] предлагается алгоритм этого механизма. При этом защите подлежит весь путь между CE, включающий каналы доступа (между CE и PE) и ядро MPLS (граничные маршрутизаторы, маршрутизаторы провайдера и каналы связи между ними). Этот же механизм обеспечивает защиту от перехвата данных на этом участке. При этом следует отметить, что наиболее критичной к такой угрозе ИБ является часть этого участка – абонентская линия (между CE и PE) и менее критичной - участки ядра сети. Отметим также некоторые другие потенциальные угрозы ИБ на участке CE-CE при отсутствии шифрования.

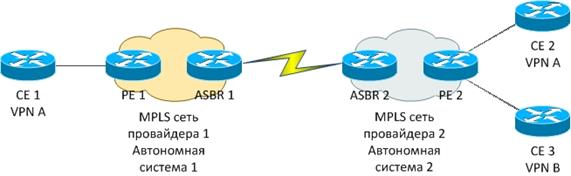

На рис. 16.7 приведен пример топологии взаимодействия VPRN с двумя ядрами MPLS. Каждое ядро является автономной системой AS (Autonomous System) и обслуживается разными провайдерами услуг. Взаимодействие между AS осуществляется через граничные маршрутизаторы автономной системы ASBR (Autonomous System Border routers). Здесь имеет место взаимодействие сайтов VPN между собой через два ядра сети MPLS.

Рис. 16.7. Топология взаимодействия VPRN с двумя ядрами MPLS Так как туннель LSP строится от PE в AS 1 к PE в AS 2 с использованием системных адресов самих PE, то ASBR должны функционировать как обычные P маршрутизаторы, за исключением того, что они не будут добавлять свою транспортную метку на пути движения пакета.

На рисунке 16.8 приведен пример топологии VPRN, включающей взаимодействие с Интернет. Как видно из рисунка, угрозы вторжения могут исходить от других VPN (через CE VPN B, PE, CE VPN A), из сети Интернет (через PE, CE VPN A), из ядра сети MPLS (через PE, CE VPN A). Все эти угрозы направлены на одного, нескольких или всех пользователей VPN A. Угрозы из Internet вызваны тем, что в некоторых VPN согласно RFC 4364 один или несколько сайтов могут получать доступ к Internet через шлюз (возможно, межсетевые экраны или брандмауэры - firewall).

Рис. 16.8. Топология VPRN с источниками угроз вторжения

На рисунке 16.9. приведена другая топология VPRN, включающая взаимодействие с Интернет. Здесь отмечены источники, которые могут быть использованы злоумышленником для атаки отказ в обслуживании DoS. Как видно из рисунка такими пунктами, которые могут быть использованы злоумышленником для угрозы отказ в обслуживании DoS, являются – маршрутизатор провайдера PE, граничный маршрутизатор клиента CE, маршрутизаторы провайдера P, канал связи ядра сети и каналы связи доступа в Internet. Нарушение злоумышленником работы в ядре MPLS канала связи или маршрутизатора P также может быть атакой DoS для пользователей сайтов VPN, если через них маршрутизация пакетов осуществляется по меткам глобальной таблицы.

Рис. 16.9. Топология VPRN с источниками атак DoS На рисунке 16.10 приведена топология VPRN, включающая взаимодействие с общей инфраструктурой сети, называемой экстранет (extranet). С помощью атрибута маршрутной цели RT (один для определения политики экспорта, а другой для определения импорта маршрутов сообщества) формируется топология VPN A и VPN B внутренней сети, VPN E внешней сети – extranet. Допустим, что такая топология, обеспечивает взаимодействие VPN A и VPN B только с VPN E. Источником угрозы для такой сети может быть намеренно некорректное конфигурирование таблиц маршрутизации в PE этих VPN (например, с помощью маршрутной цели RT). Последствием такой угрозы ИБ может быть создание нелегитимного взаимодействия между пользователями сайтов VPN A и VPN B.

Рис.16.10. Топология VPRN, включающая взаимодействие с Extranet

На рисунке 16.11 приведена топология VPRN, взаимодействующая с центром эксплуатации сетью NOC. Здесь показаны маршрутизаторы P и PE, подлежащие управлению из центра эксплуатации сетью NOC, а также каналы связи (внутриполосные каналы управления, in-band management channels и внеполосные каналы управления, out-band management channels). Внутриполосные каналы управления соединяют NOC с маршрутизаторами не по IP-сети, а внеполосные каналы управления по IP-сети. Источниками угроз в такой топологии ИБ является NOC и указанные каналы связи управления, получившие нелегитимный доступ от злоумышленника.

Рис.16.11. Топология VPRN, взаимодействующая с центром эксплуатации сетью NOC

Угрозы, направленные в центр эксплуатации сетью NOCсети MPLS представляют собой косвенные угрозы для VPRN. NOC с точки зрения ИБ VPRN является одной из наиболее важных устройств, поскольку осуществляет управление всей сетью. Потенциально нарушение злоумышленником работы NOC может привести к большому риску ИБ VPRN. Источником атак на NOC могут быть все устройства и сети, подключенные к нему - внутренние маршрутизаторы P, граничные маршрутизаторы РЕ, граничными маршрутизаторы клиента CE, Internet и др. На рис. 16.12 показана одна из разновидностей угроз, когда источником угроз для NOC является граничный маршрутизатор пользователя CE. Во многих сетях на участке PE-CE предусмотрено два логических канала, один из которых для VPN, а другой (внутриполосной) для управления от NOC. Пользователи сайта приведенного на рисунке CE через логический канал управления могут быть источником угрозы ИБ для NOC.

Рис. 16.12. Пример источника угроз CE в топологии VPRN на рис.16.11.

СПИСОК ЛИТЕРАТУРЫ 1. Оливейн В. Структура и реализация современной технологии MPLS. М.:Вильямс, 2004. 480с. 2. Гольдштейн Ф.Б., Гольдштейн Б.С. Технология и протоколы MPLS. СПБ.: БХВ-Петербург, 2005. 304с 3. ITU-T Recommendation X.805. Security architecture for System providing end-to-end communication, 2003 4. E. Rosen, Y. Rekhter. RFC 4364, BGP/MPLS IP Virtual Private Networks (VPNs), 2006 5. Luyuan Fang [and others]. Interprovider IP-MPLS Services: Requirements, Implementations, and Challenges. IEEE Communications Magazine, № 5, 2005. p. 119-128 6. Бельфер Р.А. Сети и системы связи (технологии, безопасность): учебное пособие по дисциплине «Сети и системы связи»: электронное учебное издание: ФГБОУ ВПО “ МГТУ им. Н. Э. Баумана, 2012, 738с. 7. Олифер В.Г., Олифер Н.А. Компьютерные сети, 3-е издание – Спб.: Питер, 2006. 997с. 8. Michael H. Behringer, Monique J. Morrow, MPLS VPN Security Cisco Press, 2005, p.312 9. Rong Ren, Deng-Guo Feng, Ke Ma. A detailed implement and analysis of MPLS VPN based on IPSec. Proceedings of the Third International Conference onMachine Learning andCybernetics. – Shanghai, 26–29 August 2004, p. 2779–2783 10. Mu Zhang, ZhongPing Tao. Application Research of MPLS VPN All-in-one Campus Card Network Based on IPSec, Fourth International Conference on Computational and Information Sciences, 2012, p. 872-875 11. Jonah Pezeshki [and others]. Performance implications of instantiating IPSec over BGP enabled RFC 4364 VPNS,IEEE, 2007, p. 1-7 12. Столлингс В.Основы защиты сетей. Приложения и стандарты. М.: Вильямс, 2002. 324 с. 13. Бельфер Р.А. Угрозы безопасности VPN MPLS между соседними маршрутизаторами и защита с помощью IPSec, Электросвязь № 4, 2013.

|

||||||

|

Последнее изменение этой страницы: 2017-01-19; просмотров: 148; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.118.102.225 (0.007 с.) |