Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Виртуальная частная сеть как средство защиты информации.

VPN (англ. Virtual Private Network — виртуальная частная сеть) — логическая сеть, создаваемая поверх другой сети, например интернет. Несмотря на то, что коммуникации осуществляются по публичным сетям, с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. Суть VPN состоит в следующем: ú На все компьютеры, имеющие выход в Интернет, устанавливается средство, реализующее VPN (VPN-агент). Не должно остаться ни одного незащищенного! ú VPN-агенты автоматически шифруют всю исходящую информацию (и соответственно расшифровывают всю входящую). Они также следят за ее целостностью с помощью ЭЦП или имитоприставок (криптографическая контрольная сумма, рассчитанная с использованием ключа шифрования). Поскольку информация, циркулирующая в Интернете, представляет собой множество пакетов протокола IP, VPN-агенты работают именно с ними. Перед отправкой IP-пакета VPN-агент действует следующим образом: ú Из нескольких поддерживаемых им алгоритмов шифрования и ЭЦП по IP-адресу получателя выбирает нужный для защиты данного пакета, а также ключи. Если же в его настройках такого получателя нет, то информация не отправляется. ú Определяет и добавляет в пакет ЭЦП отправителя или имитоприставку. ú Шифрует пакет (целиком, включая заголовок). ú Проводит инкапсуляцию, т. е. формирует новый заголовок, где указывается адрес вовсе не получателя, а его VPN-агента. Эта полезная дополнительная функция позволяет представить обмен между двумя сетями как обмен всего-навсего между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для темных целей злоумышленника информация, например внутренние IP-адреса, ему уже недоступна. ú При получении IP-пакета выполняются обратные действия: ú Заголовок содержит сведения о VPN-агенте отправителя. Если таковой не входит в список разрешенных в настройках, то информация просто отбрасывается. То же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком. ú Согласно настройкам выбираются алгоритмы шифрования и ЭЦП, а также необходимые криптографические ключи. ú Пакет расшифровывается, затем проверяется его целостность. Если ЭЦП неверна, то он выбрасывается.

ú И наконец, пакет в его исходном виде отправляется настоящему адресату по внутренней сети. Все операции выполняются автоматически. Сложной в технологии VPN является только настройка VPN-агентов, которая, впрочем, вполне по силам опытному пользователю. Туннелирование в виртуальных частных сетях. VPN-агенты создают каналы между защищаемыми сетями, которые обычно называют «туннелями». И действительно, они «прорыты» через Интернет от одной сети к другой; циркулирующая внутри информация спрятана от чужих глаз. Туннелирование и фильтрация Кроме того, все пакеты «фильтруются» в соответствии с настройками. Таким образом, все действия VPN-агентов можно свести к двум механизмам: созданию туннелей и фильтрации проходящих пакетов. Совокупность правил создания туннелей, которая называется «политикой безопасности», записывается в настройках VPN-агентов. IP-пакеты направляются в тот или иной туннель или отбрасываются после того, как будут проверены: ú IP-адрес источника (для исходящего пакета - адрес конкретного компьютера защищаемой сети); ú IP-адрес назначения; ú протокол более высокого уровня, которому принадлежит данный пакет (например, TCP или UDP); ú номер порта, с которого или на который отправлена информация (например, 1080). Концами туннелей, реализующих виртуальные частные сети, целесообразно сделать межсетевые экраны, обслуживающие подключение организаций к внешним сетям. В таком случае туннелирование и шифрование станут дополнительными преобразованиями, выполняемыми в процессе фильтрации сетевого трафика наряду с трансляцией адресов. Концами туннелей, помимо корпоративных межсетевых экранов, могут быть мобильные компьютеры сотрудников (точнее, их персональные МЭ).

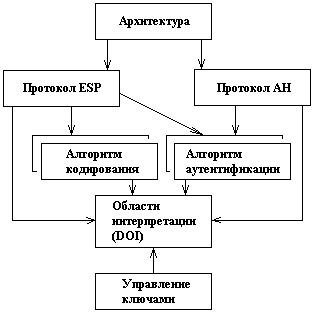

Протокол IPSec. IP Security - это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP-пакетов; в его состав сейчас входят почти 20 предложений по стандартам и 18 RFC. Спецификация IP Security (известная сегодня как IPsec) разрабатывается рабочей группой IP Security Protocol IETF. Первоначально IPsec включал в себя 3 алгоритмо-независимые базовые спецификации, опубликованные в качестве RFC-документов "Архитектура безопасности IP", "Аутентифицирующий заголовок (AH)", "Инкапсуляция зашифрованных данных (ESP)" (RFC1825, 1826 и 1827).

Ядро IPSec составляют три протокола: протокол аутентификации (Authenti-cation Header, AH), протокол шифрования (Encapsulation Security Payload, ESP) и протокол обмена ключами (Internet Key Exchange, IKE). Функции по поддержанию защищенного канала распределяются между этими протоколами следующим образом: ú протокол AH гарантирует целостность и аутентичность данных; ú протокол ESP шифрует передаваемые данные, гарантируя конфиденциальность, но он может также поддерживать аутентификацию и целостность данных; ú протокол IKE решает вспомогательную задачу автоматического предоставления конечным точкам канала секретных ключей, необходимых для работы протоколов аутентификации и шифрования данных.

|

||||||

|

Последнее изменение этой страницы: 2016-08-06; просмотров: 367; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.133.160.14 (0.005 с.) |