Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Ключові особливості мереж NGNСтр 1 из 5Следующая ⇒

Ключові особливості мереж NGN Sadf NGN (англ. N ext G eneration N etwork — мережа наступного покоління) — це мультисервісна мережа зв'язку, яка підтримує інтеграцію послуг передавання мови, даних та мультимедіа та базується на IP-мережі (на відміну від ISDN). Основна відмінність мереж наступного покоління від традиційних мереж в тому, що вся інформація, що циркулює в мережі, розбита на дві складові. Це сигнальна інформація, що забезпечує комутацію абонентів та надання послуг, і безпосередньо дані користувача, що містять корисну інформацію, призначену абоненту (голос, відео, дані). Шляхи проходження сигнальних повідомлень і даних користувача можуть не збігатися. Архітектура NGN Архітектура мережі NGN (рис.2) визначає вимоги до моделі системи управління. Архітектура управління NGN згідно з Рекомендацією ITU-T M.3060/Y.2401 (03/06) може бути спроектована на чотири моделі: · Представлення моделі управління бізнес - процесами; · Представлення функціональної моделі управління; · Представлення інформаційної моделі управління; · Представлення фізичної моделі управління. У кожній з моделей враховуються аспекти безпеки, як самої NGN так і інфраструктури системи управління.

Рис. 2. Архітектура управління NGN

Сервіс-орієнтовна архітектура - це компонентна модель, яка зв’язує різні сервіси за допомогою чітко визначених інтерфейсів та угод між ними. Інтерфейси визначаються незалежним способом, і не залежать від апаратної платформи, операційної системи або мови програмування, на якому реалізований сервіс. Такий підхід дозволяє створювати послуги на різних системах, які взаємодіють одна з одною одноманітним і стандартним чином.

Рівнева архітекрутра Sdf В даний час найбільшого поширення набула модель NGN, що представлена чотирма рівнями: управління послугами; управління комутацією; транспорту і доступу [2] (рис. 1).

Рис.1. Архітектура мережі наступного покоління

Рівень управління послугами містить функції управління логікою послуг і додатків і є розподіленим обчислювальним середовищем, що забезпечує:

· надання інфокомунікаційних послуг; · управління послугами; · створення і впровадження нових послуг; · взаємодія різних послуг.

Протоколи, що забезпечують NGN Sdf В конвергентных сетях все протоколы можно поделить на два больших класса: – протоколы сигнализации – эти протоколы отвечают за передачу служебной информации по сети (например, информацию об установлении или завершении соединения, о параметрах соединения), в качестве примеров таких протоколов можно привести SIP, MGCP, H.248; - транспортные протоколы – по этим протоколам передается пользовательская информация (например, данные, голос, видео), в качестве примеров таких протоколов можно привести протокол реального времени (Real Time Protocol, RTP), протокол контроля передачи данных (Transmission Control Protocol, TCP), протокол пользовательских датаграмм (User Datagram Protocol; UDP).

Протокол H323. Протокол SIP

Протокол (стандарт) H.323 - прийнятий міжнародним союзом електрозв'язку ITU. Він був створений приблизно в один і той же час, що і протокол SIP, але отримав велику підтримку серед виробників обладнання та VOIP провайдерів, і мережі на його основі були розгорнуті раніше, ніж на основі протоколу SIP. Сильна сторона протоколу H.323 в тому, що він може застосовуватися для різних цілей, включаючи передачу мультимедійної інформації (голос, відео і дані конференц-зв'язку). Протокол H.323 спочатку проектувався для передачі мультимедійних даних по мережах на основі IP-протоколу, і являє собою прекрасне рішення для завдань, по передачі мультимедійних даних в реальному часі по мережах, де інформаційні потоки розбиваються на пакети з даними. SIP (англ. Session Initiation Protocol — протокол встановлення сесії) — є протоколом прикладного рівня і призначається для організації, модифікації і завершення сеансів зв’язку: мультимедійних конференцій, телефонних з'єднань і розподілу мультимедійної інформації. Протокол SIP може бути використаний спільно з протоколом Н.323.

Протокол UDP - дозволяє швидше, ніж TCP, доставляти сигнальну інформацію, вести паралельний пошук місця розташування користувачів і передавати запрошення до участі в сеансі зв’язку. Протокол ТСР - спрощує роботу з міжмережевими екранами, а також гарантує надійну доставку даних.

Основні переваги протоколу SIP: 1. Масштабованість - можливість збільшення кількості клієнтів при розширенні мережі. 2. Мобільність - можливість отримання сервісу незалежно від місцеположення, а кожному користувачеві видається персональний ідентифікатор, по якому він може бути знайдений. 3. Розширюваність - можливість доповнення протоколу новими функціями (за рахунок введення нових заголовків і повідомлень).

Безпека як послуга NGN. NGN (англ. Next Generation Network — мережа наступного покоління) — це мультисервісна мережа зв'язку, яка підтримує інтеграцію послуг передавання мови, даних та мультимедіа та базується на IP-мережі.

Компонентами безпеки NGN є підсистеми безпеки:

10. Шахрайство в NGN (Фрод) Фрод, или мошенничество Мошенники наносят операторам связи существенные убытки - по некоторым оценкам, до 10% годового дохода, или более $13 млрд в год. Значительный ущерб наносит фрод и законопослушным потребителям - одной из целей мошенников является добыча конфиденциальной информации и продажа ее на сторону, в том числе и криминальным структурам.

В NGN нарушители получают новые возможности для мошенничества по сравнению с обычными телефонными сетями. В табл. 1 приведены некоторые типы фрода, которые используют мошенники для различных сетей [2]. Основной особенностью сетей NGN с точки зрения безопасности по сравнению с "традиционными" сетями, как уже упоминалось, является использование IP-протоколов и разнородных сред доступа. 11. 12. 13. 14. 15. 16. 17. 18. 19. Безпека VoIP. Питання безпеки SIP та VoIP Большинство потребителей VoIP-решений ещё не поддерживают криптографическое шифрование, несмотря на то, что наличие безопасного телефонного соединения намного проще внедрить в рамках VoIP-технологии, чем в традиционных телефонных линиях. В результате, относительно несложно установить прослушивание VoIP-звонков, и даже изменить их содержание. Не существует такого понятия, как 100 % безопасное соединение в сети. Внедрение VoIP-протокола может лишь усложнить такое вмешательство в систему[источник не указан 51 день]. Потребители могут обезопасить свою сеть, ограничив доступ в виртуальную локальную сеть данных, спрятав свою сеть с голосовыми данными от пользователей. Если потребитель поддерживает безопасный и правильно конфигурируемый межсетевой интерфейс-шлюз с контролируемым доступом, это позволит обезопасить себя от большинства хакерских атак Существующий сейчас стандарт безопасности SRTP и новый ZRTP протокол доступен на аналоговых телефонных адаптерах (Analog Telephone Adapters, ATAs), также как на различных софтфонах. Можно использовать IPsec, чтобы обеспечить безопасность P2P VoIP с помощью применения альтернативного шифрования (opportunistic encryption). Программа Skype не использует SRTP[источник не указан 51 день], но там используется система шифрования, которая прозрачна для Skype-провайдера.

Решение Voice VPN (которое представляет собой сочетание технологии VoIP и Virtual Private Network) предоставляет возможность создания безопасного[уточнить] голосового соединения для VoIP-сетей внутри компании, путем применения IPSec шифрования к оцифрованному потоку голосовых данных. Захист VoIP VOIP І VPN Віртуальні приватні мережі організовуються, як правило, за допомогою стандартних рішень на базі IPSec. Вони дозволяють безпечно передавати дані по незахищених транспортних мережах. Для шифрування використовуються звичайний або потрійний стандарт шифрування даних (Data Encryption Standard, DES; Triple DES, 3DES). Пристрої для шифрування називають шлюзами VPN. Вони можуть бути реалізовані у вигляді спеціалізованого апаратного або програмного забезпечення на маршрутизаторі або брандмауері. При цьому розрізняють віртуальні приватні мережі між вузлами (Site-to-Site-VPN, S2S-VPN) і віртуальні мережі для видаленого доступу (Remote VPN). VOIP І БРАНДМАУЕРИ Спільну роботу брандмауерів і систем VOIP рекомендується якомога ретельніше перевірити і постійно контролювати. По можливості брандмауери не слід встановлювати на шляху даних VOIP - залежно від навантаження вони значно збільшують час затримки в мережі. Із-за навантаження, що сильно змінюється, на пропускну спроможність підвищується також час затримки голосового трафіку. Ці коливання, у свою чергу, помітним чином відбиваються на варіації часу обробки. Якщо використовуються шлюзи VPN при трансляції адрес (NAT, NAPT, dNAT), з'являється ще одне утруднення: брандмауер з трансляцією адрес не може коректно обслуговувати пакети VOIP без посередника додатків Н. 323. Проте для деяких брандмауерів такий посередник існує. У такому разі трансляція адрес більше не представляє проблеми. Безпека використання Skype До закритих протоколів можна насамперед віднести протокол Skype, оскільки він є найпоширенішимпредставником цього виду протоколів (мережа ІР-телефонії Skype вже налічує більше мільярдакористувачів). Протокол Skype не відомий широкій громадськості, тобто точно не відомо, за яким алгоритмом іде вибір портів для встановлення сесій. Недоліком протоколу Skype є необхідність підключення користувачів до мережі Internet дляпроведення аутентифікації (дані також передаються за допомогою мережі Інтернет, навіть, якщокомп’ютери абонентів знаходяться в одній локальній мережі).

Що стосується безпосередньо захисту інформації, в Skype використовуються RSA-ключі та шифрування, подібне AES, але офіційних даних щодо алгоритмів шифрування розробник не надає. Відомо тільки, що захист інформації відбувається лише до з’єднання з ТМзК [21]. Таким чином, розподілена структура мережі Skype вносить досить суттєвий ризик в безпекупереговорів і є одним із дуже впливових факторів, чому Skype не може використовуватися як захищений зв’язок, незважаючи навіть на використання сучасних криптографічних алгоритмів [17,

МОЖЛИВІ ЗАГРОЗИ IP- телефонія занадто відкрита для атак зловмисників. Хоча поки про такі напади практично не чутно, але при бажанні реалізувати їх відносно легко - атаки на звичайні IP-мережі практично без змін можуть бути спрямовані і на мережі передачі оцифрованого голосу. Для її IP-складової можливі наступні види атак: · перехоплення даних; · відмова в обслуговуванні; · підміна номера; · крадіжка сервісів; · неочікувані виклики; · несанкціонована зміна конфігурації; · шахрайство з рахунком. 29. Проблеми з якістю зв'язку Качество связи напрямую зависит от загруженности интернет канала, что в свою очередь может отразиться на воспроизведении звукового сигнала. В случае если линия сильно перегружена, то некоторые пакеты могут приходить с опозданием, а это может привести к задержке звука или вовсе к потере некоторых данных. Пока еще достаточно слабо развита система защиты данных и конфиденциальной информации (разговоров) при использовании ip-телефонии. Интернет-сети переживают dos-атаки, нападения спамеров, заражения вирусами. Это приводит иногда к многочасовым перерывам в поддержке пользователей и создает неудобства. Принцип функціонування QoS - Для приймання і відправлення пакетів на маршрутизаторах у найпростішому випадку застосовують метод FIFO: перший прийшов — перший пішов (First In — First Out) - Коли спостерігається перевантаження мережі – на маршрутизаторах утворюються затори, які розв’язують найпростішим чином o Усі пакети, що не ввійшли до буферу черги FIFO (як на вході, так і на виході), ігноруються маршрутизатором, тобто просто втрачаються - Більш досконалий метод — застосовувати «розумну» чергу, в якій пріоритет пакетів залежить від типу сервісу — ToS o Для створення «розумної» черги пакети повинні заздалегідь отримати мітки типу сервісу Протокол RSVP RSVP - протокол резервування мережевих ресурсів (Resource ReSerVation Protocol) (RFC 2205). З метою повідомлення маршрутизаторам мережі потреб кінцевих вузлів за якістю обслуговування потоків використовується додатковий протокол - RSVP. Працює він таким чином: вузол-джерело до передачі даних, що вимагають певного нестандартного якості обслуговування (наприклад, постійної смуги пропускання для передачі відеоінформації), посилає по мережі спеціальне повідомлення у форматі протоколу RSVP. Це повідомлення про шляху (path message) містить дані про тип переданої інформації і необхідної пропускної спроможності. Воно передається між маршрутизаторами по всьому шляху від вузла-відправника до адреси призначення, при цьому визначається послідовність маршрутизаторів, в яких необхідно зарезервувати певну смугу пропускання.

Маршрутизатор, одержавши таке повідомлення, перевіряє свої ресурси з метою визначення можливості виділення необхідної пропускної спроможності. При її відсутності маршрутизатор запит відкидає. Якщо необхідна пропускна здатність досяжна, то маршрутизатор налаштовує алгоритм обробки пакетів таким чином, щоб вказаною потоку завжди надавалася необхідна пропускна здатність, а потім передає повідомлення наступному маршрутизатору вздовж шляху. В результаті, по всьому шляху від вузла-відправника до адреси призначення резервується необхідна пропускна здатність з метою забезпечення запитуваної якості обслуговування. Протокол RSVP, крім використання для сигналізації вимог до якості обслуговування (архітектура QoS IntServ), використовується також для сигналізації MPLS TE LSP (MultiProtocol Label Switching Traffic Engineering Label-Switched Path). Для сигналізації MPLS TE LSP використовується модифікована версія протоколу - RSVP-TE (RFC 3209, RFC 5420). Алгоритм Leaky Bucket - Відро, що протікає, в якості вимірювача (meter) Алгоритм: o З кожним користувачем, що передає пакети, асоціюють лічильник. o Лічильник збільшують, коли користувач надсилає пакет, і зменшують періодично (через рівні проміжки часу) o Якщо лічильник перебільшує встановлену межу, пакет вважають таким, що не відповідає вимогам (non-conformant) o Користувач встановлює темп зменшення лічильника (що задає середню перепускну спроможність) і межу (міру сплесків) Пакети фактично через “відро” не проходять, його застосовують лише для визначення, чи є трафік дозволеним - Відро, що протікає, в якості черги (queue) Алгоритм: o Існує черга заданої довжини o Коли надходить пакет, якщо у черзі є достатнє місце для нього, його додають у чергу, якщо ж немає – його відкидають o Через рівні проміжки часу один пакет відправляють у мережу (якщо черга не порожня) Таким чином, “відро” формує рівномірний трафік

Алгоритм Token bucket Алгоритм: o Через рівні проміжки часу у відро кладуть один маркер o Відро може утримувати певну кількість маркерів. Якщо маркер надходить коли відро повне, його ігнорують o Коли надходить пакет розміром в n байт, n маркерів забирають з відра, а пакет надсилають у мережу o Якщо у відрі менше, ніж n маркерів, з відра нічого не забирають, а пакет вважають таким, що не відповідає вимогам (non-conformant) Легко бачити, що алгоритм Token Bucket еквівалентний алгоритму Leaky Bucket as a meter Точніше, ці два алгоритми є дзеркальним відображенням один одного, але вони дають тотожні результати щодо визначення відповідності трафіку Безпека бездротових мереж Одним з найбільш часто використовуваних методів, використовуваних для забезпечення безпеки мережі, є зміна ідентифікатора мережі з встановлюваного по замовчуванню на який-небудь інший. Ідентифікатор мережі, або мережеве ім'я містить код за замовчуванням, який слід змінити, тому що встановлений за замовчуванням він може бути легко доступний хакерам. Але даний метод також не є ефективним. Хакери можуть зламати і новий код, використовуючи спеціальні засоби злому. Крім того, існують і інші методи забезпечення безпеки бездротових мереж, які призначені для певних операційних систем, наприклад, Windows XP. В даному випадку, це технології: Для того щоб система підтримувала дані технології, необхідний бездротовий адаптер. Також є інструменти управління доступом до носія (MAC, Media Access Control), які дозволяють відстежувати доступ до цих мереж. MAC - це фізичний адресу адаптера мережі. MAC-адреса може бути з легкістю налаштований для різних мережевих адаптерів. Таким чином, мережа буде доступна тільки для тих комп'ютерів, які налаштовані під ці адреси. Ця процедура обмежує доступ до бездротової мережі і допомагає забезпечити її безпеку. Для кожної мережі був виділений пароль адміністратора за замовчуванням. Одним із способів захисту мережі є зміна пароля. Ім'я облікового запису адміністратора також може бути змінено для забезпечення ще більшої безпеки мережі.

Контроль доступу в WiFi Контроль доступу до wi fi точки можна здійснити наступними методами: VPN VPN забезпечує шифрування (конфіденційність), електронний цифровий підпис (цілісність, імітостойкость, аутентифікацію) на мережевому рівні. VPN-шлюзи дозволяють здійснити захищений доступ віддалених абонентів до ресурсів корпоративної мережі. Для побудови безпечного бездротового доступу з встановленням захищеного VPN-з'єднання необхідно виділити бездротових користувачів в окремий сегмент внутрішньої мережі, на виході якого помістити VPN-шлюз. Для здійснення захищеного взаємодії віддалених (мобільних) користувачів з ресурсами корпоративної мережі за допомогою організації VPN на комп'ютер користувача встановлюється спеціальне програмне забезпечення (VPN-клієнт). Програмне забезпечення VPN-шлюзу проводить ідентифікацію та аутентифікацію користувача і здійснює його зв'язок з ресурсами мережі, що захищається. Протокол IPsec Несертифіковане рішення засноване на використанні протоколу IPsec, який є базовим для побудови систем безпеки на мережевому рівні і являє собою набір відкритих міжнародних стандартів. Криптошлюзи У рамках сертифікованого рішення щодо забезпечення інформаційної безпеки при передачі даних по бездротових каналах зв'язку підсистема криптографічного захисту мережевих взаємодій реалізується з використанням сертифікованих кріптошлюзів (VPN-шлюзів), таких як: "Континент" ("інформзахисті-та"), "Застава" ("Елвіс Плюс"), "VipNet" ("Інфотекс"), "VPN Gate" ("С-Терра СіЕс-Пі"), "ФПСУ-IP" ("Аміконі"). Ці пристрої забезпечують шифрування переданих даних (IP-пакетів) відповідно до ГОСТ. Більшість з сертифікованих VPN-шлюзів не підтримує протокол IPsec, і тому вони функціонально несумісні з апаратно-програмними продуктами інших виробників. Шифрування за допомогою WEP В основі WEP лежить потоковий шифр RC4, вибраний через свою високої швидкості роботи і можливості використання змінної довжини ключа. Для підрахунку контрольних сум використовується CRC32. Формат кадру Кадр WEP включає в себе наступні поля: 1.Незашифрованому частина - Вектор ініціалізації (24 біти) - Порожнє місце (6 біт) - Ідентифікатор ключа (2 біти) 2.Зашифрована частина - Дані - Контрольна сума (32 біта) Ключі Ключі мають довжину 40 і 104 біта для WEP-40 і WEP-104 відповідно. Інкапсуляція Інкапсуляція даних проходить наступним чином: - Контрольна сума від поля «дані» обчислюється за алгоритмом CRC32 і додається в кінець кадру. - Дані з контрольною сумою шифруються алгоритмом RC4, що використовують у якості ключа криптоалгоритма. - Проводиться операція XOR над вихідним текстом і шифротекстом. - На початок кадру додається вектор ініціалізації та ідентифікатор ключа. Декапсуляція Декапсуляция даних проходить наступним чином: - До використовуваному ключу додається вектор ініціалізації. - Відбувається розшифрування з ключем, рівним сіду. - Проводиться операція XOR над отриманим текстом і шифротекстом. - Перевіряється контрольна сума. Протокол 802.1x Протокол 802.1X працює на канальному рівні і визначає механізм контролю доступу до мережі на основі приналежності до порту (у контексті стандарту порт - точка підключення до мережі). Суть: Доступ до мережі отримують тільки клієнти, що пройшли аутентифікацію, якщо автентифікація не була пройдена, доступ з відповідного порту буде заборонений. 802.1X припускає використання моделі точка-точка. Тобто він не може бути застосований в ситуаціях коли кілька хостів з'єднуються з комутатором.

Для кожного порту комутатора (з включеним 802.1X) створюється два віртуальних порти: - Контрольований порт (controlled port) - відкривається тільки після авторизації по 802.1X -Неконтрольований порт (uncontrolled port) - дозволяє передавати тільки EAPOL трафік До тих пір поки клієнт не авторизований, тільки EAPOL трафік дозволений на неконтрольованому порту. Крім термінів контрольований і неконтрольований порти застосовуються терміни авторизований (authorized) і неавторизований (unauthorized) порти, відповідно. Сервер аутентификации (authentication server) — здійснює аутентифікацію клієнта. Сервер аутентифікації перевіряє identity(ідентифікатор) клієнта і повідомляє аутентифікатору чи дозволений клієнту доступ до мережі Протокол WPА WPA Включає в себе: TKIP, MIC і 802.1X У WPA також використовується розширений протокол аутентифікації (EAP) як основа для механізму аутентифікації користувачів. Неодмінною умовою аутентифікації є пред'явлення користувачем свідоцтва (інакше називають мандатом), що підтверджує його право на доступ в мережу. Для цього права користувач проходить перевірку за спеціальною базі зареєстрованих користувачів. Без аутентифікації робота в мережі для користувача буде заборонена. База зареєстрованих користувачів і система перевірки у великих мережах як правило розташовані на спеціальному сервері

1) TKIP відповідає за збільшення розміру ключа з 40 до 128 біт, а також за заміну однієї статичної ключа WEP ключами, які розсилаються сервером аутентифікації.. 2) Сервер аутентифікації, після отримання сертифіката від користувача, використовує 802.1X для генерації унікального базового ключа для сеансу зв'язку. TKIP здійснює передачу згенерованого ключа користувачеві і точці доступу, після чого вибудовує ієрархію ключів плюс систему управління. 3) Далі перевірка цілісності повідомлень (Message Integrity Check, MIC). Її використовують для запобігання перехоплення пакетів даних, зміст яких може бути змінено, а модифікований пакет знову переданий по мережі. MIC побудована на основі потужної математичної функції, яка застосовується на стороні відправника і одержувача, після чого порівнюється результат. Якщо перевірка показує на розбіжність результатів обчислень, дані вважаються помилковими і пакет відкидається. 54. 55. 56. 57. Керування мережами Відбувається завдяки: -ОМС- забезпечує контроль якості роботи і управління всією мережею. -MSC – Центр управління мобільними послугами (автентифікація реєстрація відстеження) Смарт-карта (SIM) Смарт-карти (англ. smart card) являють собою пластикові карти з вбудованою мікросхемою. У більшості випадків смарт-карти містять мікропроцесор і операційну систему, контролюючу пристрій і доступ до об'єктів в його пам'яті. Крім того, смарт-карти, як правило, володіють можливістю проводити криптографічні обчислення. Призначення смарт-карт - одно-і двофакторна аутентифікація користувачів, зберігання ключової інформації і проведення криптографічних операцій у довіреній середовищі. Смарт-карти знаходять все більш широке застосування в різних областях, від систем накопичувальних знижок до кредитних і дебетових карт, студентських квитків, телефонів стандарту GSM і проїзних квитків. Види смарт-карт Всі смарт-карти можна розділити за способом обміну із зчитуючим пристроєм на: - Контактні смарт-карти з інтерфейсом ISO 7816. (Контактні смарт-карти мають зону зіткнення, що містить кілька невеликих контактних пелюсток. Коли карта вставляється в зчитувач, чіп стикається з електричними коннекторами, і зчитувач може вважати і \ або записати інформацію з чіпа. Контактні карти не містять батарейок; енергія підтримується зчитувачами. Найбільш масові контактні смарткарти - це SIM картки стільникового зв'язку, таксофонні картки, деякі банківські картки.) Автентифікація (AuC) 1)Мобільна станція (МС) посилає IMSIв БС(базова станцыя) (15 цифр) 2)БС- знаходить відповідний К1 (128 біт) 3)БС відсилає 128-бітове число рандом 4) МС –на основі КОМ128(хеш-функція) обчислює SRES(використовуючи RAND та Ki з SIM)—відправляє потім на базу 5)БС – порівнює,якщо співпало – автентифікацію пройдено. Алгоритм А5 А5 — это поточный алгоритм шифрования, используемый для обеспечения конфиденциальности передаваемых данных между телефоном и базовой станцией в европейской системе мобильной цифровой связи GSM (Group Special Mobile). Шифр основан на побитовом сложении по модулю два (булева операция XOR) генерируемой псевдослучайной последовательности и шифруемой информации. В A5 псевдослучайная последовательность реализуется на основе трёх линейных регистров сдвига с обратной связью. Регистры имеют длины 19, 22 и 23 бита соответственно. Сдвигами управляет специальная схема, организующая на каждом шаге смещение как минимум двух регистров, что приводит к их неравномерному движению. Последовательность формируется путём операции XOR над выходными битами регистров.

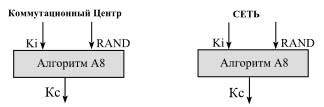

Регистр сдвига с линейной обратной связью, Управління ключами у GSM Ключ Кс до начала шифрования должен быть согласован мобильной станцией и сетью. Особенность стандарта GSM заключается в том, что ключ Кс вычисляется до начала шифрования во время процесса аутентификации. Затем Кс вводится в энергонезависимую память внутри SIM с тем, чтобы он хранился там даже после окончания сеанса связи. Этот ключ также хранится в сети и используется для шифрования.

Рис. 3. Блок-схема вычисления Кс Злом А5. Злом A5/2

[править] Известные уязвимости С появлением данных о стандарте A5, начались попытки взлома алгоритма, а также поиска уязвимостей. Огромную роль оказали особенности стандарта, резко ослабляющие защиту, а именно:

На основе этих «дыр» в алгоритме, построены схемы взлома. [править] Известные атаки Ключом является сессионный ключ длиной 64 бита, номер кадра считается известным. Таким образом, сложность атаки основанной на прямом переборе равна 264. Первые обзоры шифра (работа Росса Андерсона) сразу выявили уязвимость алгоритма — из-за уменьшения эффективной длины ключа (зануление 10 бит) сложность упала до 245 (сразу на 6 порядков). Атака Андерсона основана на предположении о начальном заполнении коротких регистров и по выходным данным получения заполнения третьего. В 1997 году Йован Голич опубликовал результаты анализа А5. Он предложил способ определения первоначального заполнения регистров по известному отрезку гаммы длиной всего 64 бита. Этот отрезок получают из нулевых сообщений. Атака имеет среднюю сложность 240. В 1999 году Вагнеру и Голдбергу без труда удалось продемонстрировать, что для вскрытия системы, достаточно перебором определить начальное заполнение R4. Проверка осуществляется за счёт нулевых кадров. Сложность этой атаки равна 217, таким образом, на современном компьютере вскрытие шифра занимает несколько секунд. Алгоритми A3 та A8 А3 – алгоритм аутентификации, защищающий телефон от клонирования; А8 – алгоритм генерации сеансового ключа для потокового шифрования информации в канале связи между сотовым телефоном и базовой станцией после аутентификации; A5 – собственно алгоритм шифрования оцифрованной речи для обеспечения конфиденциальности переговоров. В GSM используются две основные разновидности алгоритма: A5/1 - "сильная" версия шифра для избранных стран и A5/2 - ослабленная для всех остальных. Мобильные станции (телефоны) снабжены смарт-картой, содержащей A3 и A8, а в самом телефоне имеется ASIC-чип с алгоритмом A5. Базовые станции также снабжены ASIC- чипом с A5 и "центром аутенитификации", использующим алгоритмы A3-A8 для идентификации мобильного абонента и генерации сеансового ключа. Вся эта архитектура при надлежащем исполнении и качественных алгоритмах призвана гарантировать надежную аутентификацию пользователя, обеспечивая защиту мобильных станций от клонирования и прочих методов мошенничества, а также качественное шифрование конфиденциальных переговоров. Именно это и декларируется компаниями, успешно занимающимися подключению к GSM по всему миру и уже охватившими услугами связи около 1 миллиарда населения планеты. Алгоритм А3. Необходимо сразу отметить, что каждый отдельный оператор выбирает принцип действия алгоритма A3. Таким образом, A3 не является стандартизованным, а определяется оператором. Однако если оператор не хочет придумывать свой алгоритм A3, он может воспользоваться стандартной реализацией алгоритма. С помощью заложенной в SIM информации в результате взаимного обмена данными между подвижной станцией и сетью осуществляется полный цикл аутентификации и разрешается доступ абонента к сети. Процедура проверки сетью подлинности абонента реализуется следующим образом. Сеть передает случайный номер (RAND) на подвижную станцию. Подвижная станция определяет значение отклика (SRES), используя RAND, Ki и алгоритм A3: SRES = Ki [RAND]. Подвижная станция посылает вычисленное значение SRES в сеть, которая сверяет значение принятого SRES со значением SRES, вычисленным сетью. Если оба значения совпадают, подвижная станция может осуществлять передачу сообщений. В противном случае связь прерывается, и индикатор подвижной станции должен показать, что опознавание не состоялось. По причине секретности вычисление SRES происходит в рамках SIM. Несекретная информация (такая как Ki) не подвергается обработке в модуле SIM. Алгоритм А8. Для обеспечения секретности передаваемой по радиоканалу информации вводится следующий механизм защиты. Все конфиденциальные сообщения должны передаваться в режиме защиты информации. Алгоритм формирования ключей шифрования (А8) хранится в модуле SIM. После приема случайного номера RAND подвижная станция вычисляет, кроме отклика SRES, также и ключ шифрования (Кс), используя RAND, Ki и алгоритм А8: Кс = Ki [RAND]. Ключ шифрования Кс не передается по радиоканалу. Как подвижная станция, так и сеть вычисляют ключ шифрования, который используется другими подвижными абонентами. По причине секретности вычисление Кс происходит в SIM. Система защиты сетей GSM имеет серьезные недостатки на многих уровнях защиты, т.к. имеет бреши в различных частях сети оператора GSM. Саму схему нельзя признать удачной. Даже если применять стойкие алгоритмы шифрования, вся система все равно не защищена от различных «социальных» сценариев, например если злоумышленник работает в компании-операторе. Злом A3-A8(все, що знайшов..) Взлом A3-A8: слишком элементарен: достаточно прочитать описание и если не понятно все еще, то обратить внимание на факт,изменяя байты i+16,i+24 ввода COMP128 мы можем надеятся на коллизию в байтах i,i+8,i+16,i+24 после двух раундов шифрования. Парадокс дней рождения (если считать, что дни рождения распределены равномерно, то в группе из 24 человек с вероятностью 0,5 у двух человек празднования дней рождения совпадут) гарантирует это довольно быстро (так как всего 4 байта). Коллизия в втором раунде будет обнаруженна после выявления коллизия в общем выводе COMP128. И каждая коллизия может использоватся для изучения байт i,i+8 ключа на основе дифференционального анализа.

75. Ключові особливості мереж NGN Sadf

|

||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-08-06; просмотров: 715; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.117.158.47 (0.136 с.) |

[3]

[3]