Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Шифрування методом простої підстановки. Статистичні властивості мови. Зламування методу простої підстановки.

Суть данного метода заключается в том, что мы заменяем один из символов алфавита другим символом, причем заменяемый символ может быть любым из того же алфавита. Шифры данного вида имеют сходство с шифром Цезаря, за исключение того, что предоставляют расширенное пространство ключей. Таким образом, если наш алфавит состоит из 26 символов, то вариация ключей для шифруемого сообщения будет составлять 26!. Данное значение получается из следующих соображений: Открытый текст может состоять из 26 букв.

В свою очередь для шифрования буквы «а» может быть задействовано 26 вариантов ключей, для буквы «b» - 25 вариантов, для «с» - 24, и тд. Для «z» - 1 вариант ключа. Итого 4*1026 вариантов ключей для алфавита из 26 букв. Это кажется достаточным для того, чтобы сделать невозможным успешное применение криптоанализа на основе метода последовательного перебора. Однако для криптоаналитика существует и другая линия атаки. Если криптоаналитик" имеет представление о природе открытого текста (например, о том, что это несжатый текст на английском языке), можно использовать известную информацию о характерных признаках, присущих текстам на соответствующем языке. Речь идет о статистическом распределении букв в языках. Основываясь на этом, криптоаналитик может построить гистограмму частоты появления тех или иных символов в зашифрованном сообщении. На основании построенных частотных характеристик, можно сделать сопоставление с частотной характеристикой появления букв в алфавите. К примеру, относительная частота появления букв в англоязычном тексте изображена ниже: Моноалфавитные шифры легко раскрываются, так как они наследуют частотность употребления букв оригинального алфавита. Контрмерой в данном случае является применение для одной буквы не одного, а нескольких заменителей (называемых омофонами). Например, букве е исходного текста может соответствовать несколько разных символов шифра, (скажем, 16, 74, 35 и 21), причем каждый такой символ может использоваться либо поочередно, либо по случайному закону. Если число символов-заменителей, назначенных букве, выбрать пропорциональным частоте появления этой буквы, то подсчет частности употребления букв в шифрованном тексте становится бессмысленным.

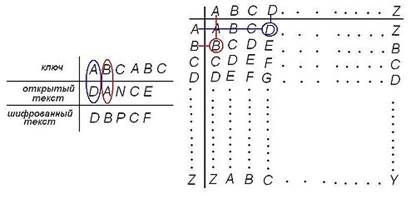

5. Поліалфавітні шифри (Гронсфельда, Тритеніуса, Віженера). Зламування методу Віженера. Полиалфавитный шифр представляет собой усовершенствованный вариант простого моноалфавитного шифра, заключается в использовании нескольких моноалфавитных подстановок, применяемых в ходе шифрования открытого текста в зависимости от определенных условий. Подобные методы шифрования обладают следующими общими свойствами. · Используется набор связанных моноалфавитных подстановок. · Имеется некоторый ключ, по которому определяется, какое конкретное преобразование должно применяться для шифрования на данном этапе. Виженер: Принцип шифрования проще всего пояснить на примере. Пусть ключом будет слово из трёх букв, например ABC. Сначала составляется таблица, называемая квадратом Виженера, которая выглядит следующим образом:

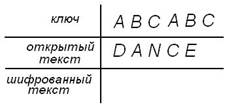

Допустим, что нам надо зашифровать некий текст, первым словом которого является слово DANCE. Зашифруем первые две буквы, а все остальные делаются аналогично. В графе «ключ» многократно повторяем слово ABC, в графе «открытый текст» приводим открытый текст, в графе «шифрованный текст» приводим зашифрованный текст:

В результате подобных операций получаем DBPCF. Для повышения криптостойкости нужно выбрать ключ равный длине сообщения, или взять в качестве ключа само сообщение с измененной первой буквой.

В этом случае получается, что длина ключа равна длине исходного текста, а значит периода у этого полиалфавитного шифра нет. Расшифровывание текста, зашифрованного шифром Виженера, происходит абсолютно аналогично шифрованию. Взлом Противник должен быть уверен в том, что шифрованный текст был получен либо с помощью моноалфавитной подстановки, либо с помощью шифра Виженера. Чтобы выяснить, какой именно из этих двух методов был использован: если использовалась моноалфавитная подстановка, статистические показатели шифрованного текста не будут отличаться от соответствующих показателей языка. Если такого статистического распределения нет, то все указывает на то, что был применен шифр Виженера. Вторым шагом надо определить длину ключевого слова. Решение этой задачи основано на следующей особенности: если начальные символы двух одинаковых последовательностей открытого текста находятся друг от друга на расстоянии, кратном длине ключа, эти последовательности будут представлены одинаковыми последовательностями и в шифрованном тексте. Аналитик, обнаружит повторяющуюся последовательность со смещением в несколько символов, и поэтому может предположить длину ключевого слова. Конечно, для повторившейся всего два раза последовательности совпадение может оказаться и случайным, а поэтому и не соответствовать шифрованным с одинаковыми ключевыми буквами одинаковым фрагментам открытого текста, но если сообщение будет достаточно длинным, то таких повторяющихся последовательностей в нем будет немало. Определив общий множитель для смещения начала таких последовательностей, аналитик узнает длину ключевого слова.

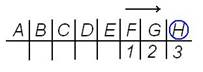

Дальнейший анализ базируется на другой особенности данного шифра. Если ключевое слово имеет длину N, то шифр, состоит из N моноалфавитных подстановочных шифров. Это дает возможность использования известных характеристик частотных распределений букв открытого текста для взлома каждого моноалфавитного шифра по отдельности. Шифр тритениуса Алгоритм шифрования выглядит следующим образом: создается таблица замены, первой строкой которой является собственно сообщение, второй — алфавит, третьей — алфавит, сдвинутый на один шаг, и т. д. При шифровании первая буква сообщения заменяется буквой, стоящей под ней в первой строке, вторая буква — буквой, стоящей во второй строке, и т. д Шифр Гронсфельда Используется числовой ключ, а сама схема очень напоминает шифр Цезаря. Пусть нам надо зашифровать слово EXALTATION. Например, берём в качестве ключа число 31415, затем составляем следующую таблицу:

Получается, что каждой букве соответствует некая цифра, это цифра будет показывать, на сколько позиций будет происходить смещение алфавита для каждой конкретной буквы. Например, покажем, как преобразуется буква E:

То есть букве E соответствует буква H. Таким образом, для всего слова получаем зашифрованный текст: HYEMYDUMPS. Обратное преобразование происходит подобным образом, только каждый раз сдвигаем алфавит в другую сторону. Криптостойкость ключей Будь-яка криптосистема заснована на використанні ключової інформації, під якою розуміється вся сукупність діючих у АСОД ключів. За своїм призначенням останні діляться на ключі для шифрування ключів і ключі для шифрування даних. За часом життя діляться на довгострокові і короткочасні. Прикладом останніх є так звані сеансові ключі, що діють протягом тільки одного сеансу зв'язку. У поняття управління ключами входить сукупність методів вирішення таких завдань, як: • генерація ключів; • розподіл ключів; • зберігання ключів; • заміна ключів; • депонування ключів; • знищення ключів. Правильне рішення всіх перерахованих завдань має величезне значення, тому що в більшості випадків противнику набагато простіше провести атаку на ключову підсистему або на конкретну реалізацію криптоалгоритму, а не на сам цей алгоритм криптографічного захисту. Використання стійкого алгоритму шифрування є необхідним, але далеко не достатньою умовою побудови надійної системи криптографічного захисту інформації. Використовувані в процесі інформаційного обміну ключі потребують не менш надійного захисту на всіх стадіях свого життєвого циклу.

К ключам симетричних та асиметричних криптосистем пред'являються різні вимоги. Цей факт слід враховувати при побудові гібридних криптосистем. В даний час надійними вважаються ключі розрядністю не менше 80 біт для систем з секретним ключем і не менше 1024 біт для систем з відкритим ключем, стійкість яких визначається складністю вирішення задачіфакторізаціі великих чисел (наприклад, RSA). У розпорядженні противника атакуючого криптосистему, завжди є дві можливості: випадкове вгадування ключа і повний перебір по всьому ключовому простору. Імовірність успіху в тому і в іншому випадку залежить від розрядності ключа. На практиці в гібридних криптосистемах довготривалий ключ для асиметричного алгоритму вибирають більш стійким, ніж сеансовий ключ для симетричного. Якщо супротивник володіє необмеженими фінансовими і технічними можливостями, для того щоб дізнатися ключ, йому необхідно лише витратити достатню кількість грошей. У разі противника з обмеженими можливостями при виборі розрядності ключа враховують такі міркування: • складність атаки повного перебору; • необхідну швидкодію криптоалгоритму в тих випадках, коли збільшення розміру ключа збільшує час роботи операцій шифрування; • час життя захищається інформації та її цінність; • можливості супротивника.

|

||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-07-14; просмотров: 903; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 52.15.70.191 (0.011 с.) |