Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Перетворення мережних адрес NAT

20.1 Мета роботи

Дослідити властивості і застосування команд мно-ження та ділення при програмуванні.

20.2 Теоретичні відомості

Network address translation (NAT - перенос мережних адрес) створений для спрощення й приховання IP-адресації. NAT дозволяє представити зовнішньому миру внутрішню структуру IP-адресації підприємства інакше, чим вона насправді виглядає. Це дозволяє організації з’єднуватися з Інтернетом, не маючи усередині себе глобальної унікальної IP-адресації. Це дає можливість виходу в Інтернет для корпоративних внутрішніх IP мереж із внутрішніми IP-адресами (intranet), які глобально неунікальні й тому не можуть маршрутизуватися в Інтернеті. NAT застосовується також для зв’язку територіально розподілених підрозділів організації через Інтернет. Світовим співтовариством для Інтранет адресації виділені наступні діапазони адрес Class A: 10.0.0.0-10.255.255.255 Class B: 172.16.0.0-172.16.255.255 Class C: 192.168.1-192.168.255.255 NAT переводить внутрішній IP-адреса із внутрішнього адресного простору в IP-адреса в зовнішньому адресному просторі. Коли NAT отримує пакет з intranet, він змінює в ньому адреса джерела, перераховує контрольну суму й відправляє його в Інтернет. NAT перетворює і відображає адреси з однієї області в іншу. Це забезпечує прозору маршрутизацію від вузла до вузла. В NAT існує кілька способів трансляції адрес, використаних у різних окремих випадках. Cisco використає для NAT специфічну термінологію для вузлів в intranet і Інтернет як до, так і після перетворення адрес: Внутрішній (inside) адреса. Адреса, використана в організації. Різні організації можуть мати одинакові внутрішні адреси. Зовнішня адреса (outside). Адреса, певна де-небудь поза даною організації. Зовнішня адреса іншої організації може збігатися із внутрішньою адресою даної організації. Глобальна адреса. Це зареєстрована й законна адреса IP, яка може проходити через Інтернет. Локальна адреса. Адреса IP, використана внутрішньо в Intranet. Ці адреси не перетинають Інтернет адреси й тому розглядаються як локальні. Внутрішня локальна адреса (inside local). Адреса, використана в організації, що не перетинають Інтернет адреси. Внутрішня глобальна адреса (inside global). Адреса, використана в організації, що є Інтернет адресою. Зовнішня локальна адреса (outside local). Адреса, певна де-небудь поза даною організацією, що не є Інтернет адресою.

Зовнішня глобальна адреса (outside global). Адреса, певна де-небудь поза даною організацією, що не є Інтернет адресою. Cимулятор завжди показує, що зовнішня локальна адреса (Outside Local) завжди дорівнює зовнішній глобальній адресі (outside global). При відправленні пакетів від інтерфейсу внутрішнього хоста NAT заміняє в ньому адреса джерела на деяку глобальну адресу. При прийманні відповідного пакета NAT заміняє в ньому глобальна адреса одержувача (адреса зовнішнього інтерфейсу локального маршрутизатора) на адресу інтерфейсу внутрішнього хоста. Для такої заміни маршрутизатор підтримує спеціальні таблиці перетворень адрес, які постійно обновлюються. Розрізняють три способи перетворення адрес: статичний, динамічний и перевантаження (overload). При статичному NAT у явному виді за допомогою команд IOS задаються пари внутрішня_адреса - глобальна_адреса. При динамічному перетворенні глобальні адреси беруться з певного пула зовнішніх адрес. При перевантаженні усі внутрішні адреси, що підлягають перетворенню, заміняються на єдину глобальну адресу зовнішнього інтерфейсу маршрутизатора. Для конфігурування NAT слід визначити на маршрутизаторі внутрішні й зовнішні мережі за допомогою команд ip nat inside | outside. Ці команда визначається на рівні інтерфейсів, тобто в контексті команди interface. Додаткові команди залежать від використаного типу NAT. Це або завдання статичного NAT, або визначення пула зовнішніх адрес чи завдання команди для перевантаження. Як правило, слід також задати список керування доступом ACL для визначення внутрішнього трафика, який буде перетворюватися. Сам по собі ACL не здійснює ніякого NAT перетворення. Зупинимось додатково на перевантаженні, що, як правило називають PAT (Port Address Translation - перетворення адрес за допомогою портів). PAT дозволяє декільком внутрішнім хостам використовувати одну глобальну адресу. Один з варіантів реалізації PAT базується на використанні послідовності вільних TCP і UDP портів і полягає в наступному. Служба NAT знаходиться на маршрутизаторі М з внутрішньою глобальною адресою X. Нехай є пакет П від внутрішньої локальної адреси Yi і порту Pi до зовнішньої адреси G і порту p. Пакет проходить через маршрутизатор М. NAT замінює в ньому адресу Yi джерела й порт джерела Pi внутрішнього хоста на унікальну пару X:Pinew, де Pinew – черговий вільний номер порту. Рядок (Yi:Pi, X: Pinew, G:p) заноситься в таблицю NAT маршрутизатора М. Відповідний зворотній пакет у полі адреса одержувача буде містити X, а у полі порт одержувача – Pinew. У полі адреса:порт джерела буде G:p. Маршрутизатор М за значенням X, Pinew, G, p знаходить в своєї NAT таблиці рядок (Yi:Pi, X: Pinew, G:p) і заміняє в пакеті адреса одержувача X на Yi, а порт призначення Pinew на Pi. Відповідний пакет прийде по потрібній адресі Yi з потрібним номером порту призначення Pi. Порт Pinew вертається в список вільних портів.

Процес NAT прозорий для внутрішніх адрес. Так хост із внутрішньою адресо Yi, що відправив пакет у зовнішній мир і отримавши відповідь «не здогадується», що пакет пройшов NAT перетворення на маршрутизаторі як при відправленні так і при прийманні. Внутрішньому хосту представляється, що він має безпосередній вихід у зовнішній світ. Практична частина 1. Завантажить в симулятор топологію відображену на рис. 5.1.

Рисунок 20.1 - Учбова топологія

Створити конфігурацію для мережі на рис. 20.1 (табл. 20.1) Таблиця 20.1 - Конфігурацію для мережі

Задайте OSPF маршрутизацію на G1 G1(config)# router ospf 1 G1(config- router)# network 10.10.1.0 0.0.0.255 area 0 G1(config- router)# network 175.10.1.0 0.0.0.255 area 0 НаL1 L1 (config)# router ospf 1 L1 (config- router)# network 10.10.1.0 0.0.0.255 area 0 Для G2 G2 (config)#router ospf 1 G2(config- router)# network 175.10.1.0 0.0.0.255 area 0 На G2 дозволити вхід по телнет з паролем G2 G2 (config)# line vty 0 4 G2 (config-line)# login G2 (config-line)# password G2 Перевірити працездатність мережі за допомогою команди ping. Перевірити Telnet-з’єднання з L1 (10.10.1.2) до G2 L1# telnet 175.10.1.2 Password: G2 G2> show users

Вийдіть з телнету:ctrl+shift+6 потім x. Зачинить сесії телнет за допомогою команди disconnect на L1 і G2. Необхідно настроїти NAT/PAT на маршрутизаторі G1. Потрібно настроїти три форми перекладу адрес: статичний переклад, динамічний переклад і перевантаження (переклад адрес портів). Припускаємо, що мережа Ethernet 10.10.1.0/24 це внутрішня мережа intranet, яка з’єднується із зовнішнім світом G2 через G1, а саме через мережу 175.10.1.0/24 послідовного інтерфейсу. 1.1 На маршрутизаторі G1 настроїть NAT на статичний переклад внутрішньої локальної Ethernet-адреси маршрутизатора L1 10.10.1.2 у нову внутрішню глобальну адресу 169.10.1.2, наявну у організації: G1(config)# ip nat inside source static 10.10.1.2 169.10.1.2 Визначить мережу ethernet0 інтерфейсу як внутрішню G1(config)# interface ethernet0 G1(config-if)# ip nat inside Визначить мережу serial0 інтерфейсу як внутрішню G1(config-if)# interface serial0 G1(config-if# ip nat outside Для виводу таблиці перекладів адрес введіть команду на маршрутизаторі G1# show ip nat translations

Перевірте переклад, створивши Telnet-з’єднання з L1 до G2. Увійшовши по Telnet на G2 введіть команду show users. Повинні побачити переведену IP-адресу 169.10.1.2. L1# telnet 175.10.1.2 Password: G2 G2> show users

Замість 169.10.1.2 можна використовувати й задіяну адресу інтерфейсу Serial0 G1 175.10.1.1 G1(config)# no ip nat inside source static 10.10.1.2 169.10.1.2 G1(config)# ip nat inside source static 10.10.1.2 1 175.10.1.1 L1# telnet 175.10.1.2 Password: G2 G2> show users

1.2. На маршрутизаторі G1 видалить попередню NAT-команду статичного перекладу G1(config)# no ip nat inside source static 10.10.1.2 175.10.1.1

і налаштуйте NAT для динамічного перекладу адреси маршрутизатора L1. Використайте область адрес у діапазоні: 169.10.1.50 - 169.10.1.100. Визначить пул адрес pool1 G1(config)# ip nat pool pool1 169.10.1.50 169.10.1.100 netmask 255.255.255.0 Задати NAT перетворення адрес зі списку 1 у пул адрес pool1 G1(config)# ip nat inside source list 1 pool pool1 Настроїте й перевірте список доступу 1 для внутрішніх адрес, які будуть перетворюватися G1(config)# access-list 1 permit 10.10.1.0 0.0.0.255 ^Z G1# show access-list Обов’язково за допомогою команди show running-config перевірте, що маршрутизатор G1 «підхопив» введені команди. Серед виводу повинне бути

Перевірити переклад, створивши Telnet-з’єднання з L1 до маршрутизатору G2. Увійшовши по Telnet на G2 введіть команду show users. Повинні побачити переведену IP-адресу 169.10.1.50. L1# telnet 175.10.1.2 Password: G2 G2> show users

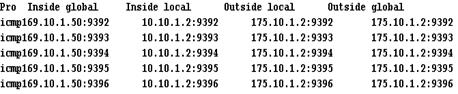

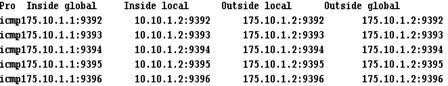

Тобто NAT взяв з пула адрес першу вільну адресу 169.10.1.50. Для виводу таблиці перекладів адрес введіть команду show ip nat translations на маршрутизаторі G1.

1.3 На маршрутизаторі G1 видалить попередні NAT-команди динамічного перекладу й настройте перевантаження (переклад адрес портів) адреси маршрутизатора L1 (10.10.1.2) на адресу інтерфейсу serial0 (175.10.1.1) на маршрутизаторі G1. G1(config)# no ip nat pool pool1 169.10.1.50 169.10.1.100 netmask 255.255.255.0 G1(config)# no nat inside source list 1 pool pool1 G1(config)# ip nat inside source list 1 interface serial0 overload Обов’язково за допомогою команди show running-config перевірте, що маршрутизатор G1 «підхопив» введенні команди. Серед виводу повинне бути

Перевірити переклад, створивши Telnet-з’єднання з L1 до маршрутизатора G2. Перебуваючи на маршрутизаторі G2, введіть команду show users. Повинні побачити переведену IP-адресу 175.10.1.1. L1# telnet 175.10.1.2 Password: G2 G2> show users

Виведіть список NAT-перекладів на маршрутизаторі G1. G1# show ip nat translations

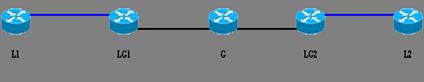

2. Створіть топологію на рис. 5.2. Моделі маршрутизаторів L1, L2, G1 и G2 -805, а LG и G – 1605.

Рисунок 20.2 - Учбова топологія

Конфігуруйте адреси згідно табл. 20.2. Усі маски 255.255.255.0 Таблиця 20.2 - Конфігурацію для мережі на рис. 20.2.

Настроїть маршрутизацію OSPF hostname LG LG(config)# router ospf 1 LG(config-router)# network 1.1.1.0 0.0.0.255 area 10 LG(config-router)# network 10.1.1.0 0.0.0.255 area 10 LG(config-router)# network 10.1.2.0 0.0.0.255 area 10 G(config)# router ospf 1 LG(config-router)# network 1.1.1.0 0.0.0.255 area 10 LG(config-router)# network 1.1.2.0 0.0.0.255 area 10 LG(config-router)# network 1.1.3.0 0.0.0.255 area 10 L1(config)# router ospf 1 L1(config-router)# network 10.1.1.0 0.0.0.255 area 10 L2(config)# router ospf 1 L2(config-router)#)# network 10.1.2.0 0.0.0.255 area 10

G1(config)# router ospf 1 G1(config- router)# network 1.1.2.0 0.0.0.255 area 10 G2(config)# router ospf 1 G2(config-router)# network 1.1.3.0 0.0.0.255 area 10 і дозволимо телнет на G1 і G2: G1(config)# line vty 0 4 G1(config-line)# login G1(config-line)# password G1 G2(config)# line vty 0 4 G2(config-line)# login G2(config-line)# password G2 Перевірить функціонування: зайдіть телнетом з L1 на G1. з L1 на G2, з L2 на G1, з L2 на G2. Обов’язково вбити усі телнет сесії командою disconnect 1. Усього знадобиться 8 команд. По двох на кожен пристрій: L1, L2, G1 і G2. Перевірити відсутність телнет з’єднання командою show session. Оголосити на маршрутизаторі LG мережі 10.1.1.0/24 і 10.1.2.0/24 як внутрішні, а мережа 1.1.1.0/24 як зовнішню LG(config)# interface Serial0 LG(config-if)# ip nat outside LG(config-if)# interface Ethernet0 LG(config-if)# ip nat inside LG(config-if)# interface Ethernet1 LG(config-if)# ip nat inside Створить список доступу для адрес двох внутрішніх Ethernetмереж LG(config)# access-list 2 permit 10.1.0.0 0.0.255.255 Запустить PAT перетворення цих адрес на внутрішню глобальну адресу 1.1.1.1 інтерфейсу Serial0 LG(config)# ip nat inside source list 2 interface Serial0 overload Перевірити функціонування: зайдіть телнетом з L1 на G1 L1# telnet 1.1.2.2 Password: G1 G1> show users

Вийдіть з телнет сесії, нажав Ctrl-shift-6 потім x. Зайдіть телнетом з L1 на G2 L1# telnet 1.1.3.2 Password: G2 G2> show users

Вийдіть із телнет сесії, нажав Ctrl-shift-6 потім x. Перейдіть на пристрій L2. Зайдіть телнетом з L2 на G1 L2# telnet 1.1.2.2 Password: G1

Вийдіть із телнет сессії, нажав Ctrl-shift-6 потім x. Зайдіть телнетом з L2 на G2 L2# telnet 1.1.2.2 Password: G2

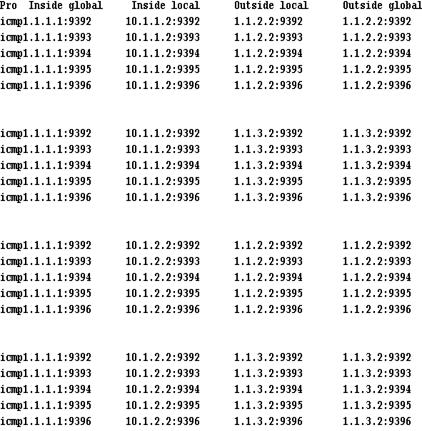

Подивиться, що і на G1 і на G2 по дві телнет сесії. Усі чотири сесії показані як сесії від однієї адреси - внутрішньо глобальної адреси 1.1.1.1 інтерфейсу Serial0. Перейдіть на LG. Подивиться чотири трансляції адрес за допомогою команди show ip nat tr. Порядок трансляцій відповідає порядку введення команд telnet Перша порція трансляцій відповідає команді L1# telnet 1.1.2.2 Друга порція трансляцій відповідає команді L1# telnet 1.1.3.2 Третя порція трансляцій відповідає команді L2# telnet 1.1.2.2 Четверта порція трансляцій відповідає команді L2# telnet 1.1.3.2 LG# show ip nat tr

У усіх випадках використовується внутрішня глобальна адреса 1.1.1.1 інтерфейсу Serial0. Завдання на роботу 1. Виконати пункт 1 практичної частини для топології на рис. 20.1 і свого варіанта v конфігурації, наведеної у табл. 20.3.

Таблиця 20.3 - Варіанти завдань.

Зробіть ті ж скриншоти, які зроблені в пункті 1 практичної частини. 2. Виконати пункту 2 практичної частини для топології (рис. 20.2) і свого варіанта v конфігурації, наведеної у табл. 20.4.

Таблиця 5.4 - Варіанти завдань.

Зробіть ті ж скриншоти, які зроблені в пункті 2 практичної частини. 3.1. Створить топологію на рис. 20.3.

Рисунок 20.3 - Топологія мережі для самостійної роботи

3.2. Конфігурувати адреси відповідно табл. 20.5. Усі маски 255.255.255.0. v – номер варіанта. Таблиця 20.5 - Адреси для мережі на рис. 20.3.

Маємо зоусім однакові адреси 10. v. 1.2 для двох Ethernet мереж. Тим самим модулюємо реальну ситуацію, коли мережні пристрої L1 і L2 двох різних фірм мають однакові локальні внутрішні адреси 10. v. 1.2 пов’язані із зовнішнім світом (G) через маршрутизатори LG1 і LG2, що мають NAT.

3.3. Дозволити доступ по телнет до маршрутизатора G. 3.4. Дайте доказову відповідь на питання: чи можна так настроїть маршрутизацію й NAT, щоб маршрутизатор L1 (L2) входив по телнет на маршрутизатор G під глобальною внутрішньою адресою 1. v. 1.2 (1. v. 2.2). Відповідь (позитивна або негативна) вміщує rtr файли і скриншоти. 20.4 Контрольні запитання 1. Які завдання вирішує NAT. 2. Як зв’язана проблема недостачі IP-адрес і NAT. 3. Які знаєте діапазони для Інтранет адресації? 4. Що таке внутрішня адреса? 5. Що таке зовнішня адреса? 6. Що таке глобальна адреса? 7. Що таке локальна адреса? 8. Що таке внутрішня локальна адреса? 9. Що таке внутрішня глобальна адреса? 10. Що таке зовнішня глобальна адреса? 11. Що таке зовнішня локальна адреса? 12. Назвати три способи перетворення адрес. 13. Поясніть як працює PAT. 14. Яка функціональність губиться у хості із внутрішньою локальною адресою в мережі, що має зв’язок із зовнішнім світом через NAT, у порівнянні з хостом із глобальною адресою?

ЛАБОРАТОРНА РОБОТА №21

Віддалений доступ. Frame Relay

21.1 Мета роботи

Освоїти принципи написання програм мовою Assembler з можливістю трансляції програми програмним пакетом TASM 2.0.

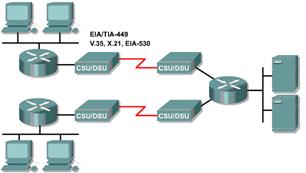

21.2 Теоретичні відомості Віддалений доступ Існують три типи послідовних каналів зв’язку: 1. Мережі з комутацією каналів: телефонна мережа, ISDN. 2. Виділені або орендовані канали: DSL, кабельні модеми й канали зв’язку типу 64к, Т1, Т3, ОС-12, 3. Мережі з комутацією пакетів: Frame Relay, X.25 и ATM. Передача даних може здійснюватися як синхронно, так і асинхронно. Орендовані виділені канали звичайно вимагають синхронного послідовного з’єднання. Кожна лінія зв’язку з’єднана з послідовний портом маршрутизатора пристроєм CSU/DSU (channel service unit/data service unit – пристрій обслуговування каналу/ пристрій обслуговування даних) (рис.21.1).

Рисунок 21.1 - CSU

Адже, крім проводів від комунікаційного провайдера, кожне з’єднання вимагає окремий синхронний послідовний порт на маршрутизаторі й пристрій CSU/DSU. Як результат, вартість змісту декількох виділений ліній різко зростає. Тому більшість компаній знаходять побудову повнозв’язних WAN на виділених лініях занадто дорогим рішенням. CSU/DSU є DCE (data communications equipment – устаткування передачі даних) пристроєм. DCE адаптує фізичний інтерфейс на DTE (data terminal equipment – термінальне встаткування даних) пристрої до правил передачі сигналів у несучій мережі. Прикладом DTE пристрою є маршрутизатор. CSU/DSU забезпечує модуляцію, тимчасову синхронізацію і використовується для взаємодії каналу зв’язку із цифрами передавальної апаратури. Істотно, що CSU/DSU використовується маршрутизатором для зв’язку із каналом зв’язку багато в чому в такий самий спосіб, як ПК використає модем для зв’язку з аналоговим телефонним каналом.

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-04-18; просмотров: 332; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.139.79.59 (0.132 с.) |