Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Модуль, в котором используется критерийСтр 1 из 7Следующая ⇒

Задание для демонстрационного экзамена по комплекту оценочной документации № 1.1 по компетенции № 39 «Сетевое и системное администрирование» Вариант 7 Задание включает в себя следующие разделы: 1. Формы участия 2. Модули задания, критерии оценки и необходимое время 3. Необходимые приложения Продолжительность выполнения задания: 6 ч.

1. ФОРМЫ УЧАСТИЯ

Индивидуальный конкурс. ЗАДАНИЕ Содержанием задания являются работы по пуско-наладке сетевой инфраструктуры на базе современного сетевого оборудования и операционных систем семейства Windows и Linux. Участники соревнований получают инструкцию, сетевые диаграммы и методические рекомендации по выполнению. Экзаменационное задание имеет несколько модулей, выполняемых последовательно. Задание демонстрационного экзамена является утвержденным. В нем присутствуют 3 из 5 модулей, т.е. возможно набрать максимально 45 из 100 баллов Экзамен включает в себя Пуско-наладку инфраструктуры на основе OC семейства Linux; Пуско-наладку инфраструктуры на основе OC семейства Windows; Пуско-наладку телекоммуникационного оборудования. Окончательная методика проверки уточняются членами ГЭК. Оценка производится в отношении работы модулей. Если участник экзамена не выполняет требования техники безопасности, подвергает опасности себя или других конкурсантов, такой участник может быть отстранен от экзамена. Время и детали экзаменационного задания в зависимости от экзаменационных условий могут быть изменены членами ГЭК, по согласованию с менеджером компетенции. Экзаменационное задание должно выполняться по модульно, циклически по модулям А-B-C. Оценка каждого модуля происходит Ежедневно.

МОДУЛИ ЗАДАНИЯ И НЕОБХОДИМОЕ ВРЕМЯ

Модули и время приедены в таблице 1 Таблица 1 – Время выполнение модуля

Критерий |

Модуль, в котором используется критерий |

Время на выполнения модуля | Проверяемые |

Баллы | ||||||

| Судейская (если это применимо) | Объективная | Общая | |||||||||

| 1 | A Linux Enviroments | A Linux Enviroments | 2 часа | 6 | 0 | 15 | 15 | ||||

| 2 | B Windows Enviroments | B Windows Enviroments | 2 часа | 1, 2, 3, 4, 5 | 0 | 15 | 15 | ||||

| 3 | C Cisco Enviroments | C Cisco Enviroments | 2 часа | 7 | 0 | 15 | 15 | ||||

| Итого = | 0 | 45 | 45 | ||||||||

Модуль А: «Пусконаладка инфраструктуры на основе OC семейства Linux»

|

|

ВВЕДЕНИЕ

Умение работать с системами на основе открытого исходного кода становится все более важным навыком для тех, кто желает построить успешную карьеру в ИТ. Данное экзаменационное задание содержит множество задач, основанных на опыте реальной эксплуатации информационных систем, в основном, интеграции и аутсорсинге. Если вы можете выполнить задание с высоким результатом, то вы точно сможете обслуживать информационную инфраструктуру большого предприятия.

ОПИСАНИЕ ЭКЗАМЕНАЦИОННОГО ЗАДАНИЯ

Данное экзаменационное задание разработано с использованием различных открытых технологий, с которыми вы должны быть знакомы по сертификационным курсам LPIC и Red Hat. Задания поделены на следующие секции:

· Базовая конфигурация

· Конфигурация сетевой инфраструктуры

· Службы централизованного управления и журналирования

· Конфигурация служб удаленного доступа

· Конфигурация веб-служб

· Конфигурация служб хранения данных

· Конфигурация параметров безопасности и служб аутентификации

Секции независимы друг от друга, но вместе они образуют достаточно сложную инфраструктуру. Некоторые задания достаточно просты и понятны, некоторые могут быть неочевидными. Можно заметить, что некоторые технологии должны работать в связке или поверх других технологий. Например, динамическая маршрутизация должна выполняться поверх настроенного между организациями туннеля. Важно понимать, что если вам не удалось настроить полностью технологический стек, то это не означает, что работа не будет оценена. Например, для удаленного доступа необходимо настроить IPsec-туннель, внутри которого организовать GRE-туннель. Если, например, вам не удалось настроить IPsec, но вы смогли настроить GRE, то вы все еще получите баллы за организацию удаленного доступа.

ИНСТРУКЦИИ ДЛЯ УЧАСТНИКА

В первую очередь необходимо прочитать задание полностью. Следует обратить внимание, что задание составлено не в хронологическом порядке. Некоторые секции могут потребовать действий из других секций, которые изложены ниже. На вас возлагается ответственность за распределение своего рабочего времени. Не тратьте время, если у вас возникли проблемы с некоторыми заданиями. Вы можете использовать временные решения (если у вас есть зависимости в технологическом стеке) и продолжить выполнение других задач. Рекомендуется тщательно проверять результаты своей работы.

|

|

Доступ ко всем виртуальным машинам настроен по аккаунту root:toor.

Если Вам требуется установить пароль, (и он не указан в задании) используйте: “P@ssw0rd”.

Виртуальная машина ISP преднастроена. Управляющий доступ участника к данной виртуальной машине для выполнения задания не предусмотрен. При попытке его сброса возникнут проблемы.

Организация LEFT включает виртуальные машины: L-SRV, L-FW, L-RTR-A, L-RTR-B, L-CLI-A, L-CLI-B.

Организация RIGHT включает виртуальные машины: R-SRV, R-FW, R-RTR, R-CLI.

Конфигурация хостов

1) Настройте имена хостов в соответствии с Диаграммой.

2) Установите следующее ПО на ВСЕ виртуальные машины:

a) tcpdump

b) net-tools

c) curl

d) vim

E) lynx

F) dhclient

G) bind-utils

H) nfs-utils

I) cifs-utils

J) sshpass

3) На хостах сформируйте файл /etc/hosts в соответствии с Диаграммой (кроме адреса хоста L-CLI-A). Данный файл будет применяться во время проверки в случае недоступности DNS-сервисов. Проверка по IP-адресам выполняться не будет.

4) В случае корректной работы DNS-сервисов ответы DNS должны иметь более высокий приоритет.

5) Все хосты должны быть доступны аккаунту root по SSH на стандартном(22) порту

Конфигурация сетевой инфраструктуры

1) Настройте IP-адресацию на ВСЕХ хостах в соответствии с Диаграммой.

2) Настройте сервер протокола динамической конфигурации хостов для L-CLI-A и L-CLI-B

3) В качестве DHCP-сервера организации LEFT используйте L-RTR-A.

a) Используйте пул адресов 172.16.100.65 — 172.16.100.75 для сети L-RTR-A

b) Используйте пул адресов 172.16.200.65 — 172.16.200.75 для сети L-RTR-B

4) Используете адрес L-SRV в качестве адреса DNS-сервера.

5) Настройте DHCP-сервер таким образом, чтобы L-CLI-B всегда получал фиксированный IP-адрес в соответствии с Диаграммой.

a) В качестве шлюза по умолчанию используйте адрес интерфейса соответствующего маршрутизатора в локальной сети.

6) Используйте DNS-суффикс skill39.wsr.

a) DNS-записи типа A и PTR соответствующего хоста должны обновляться при получении им адреса от DHCP-сервера.

7) На L-SRV настройте службу разрешения доменных имен

a) Сервер должен обслуживать зону skill39.wsr.

b) Сопоставление имен организовать в соответствии с Таблицей 1.

c) Запросы, которые выходят за рамки зоны skill39.wsr должны пересылаться DNS-серверу ISP. Для проверки используйте доменное имя ya.ru.

d) Реализуйте поддержку разрешения обратной зоны.

e) Файлы зон располагать в /opt/names/

f) Файл зоны прямого просмотра должен иметь название forward_zone.db

g) Файл зоны обратного просмотра для подсети 172.16. должен иметь название 16.172.in-addr.arpa.db

8) На L-FW и R-FW настройте интернет-шлюзы для организации коллективного доступа в Интернет.

a) Настройте трансляцию сетевых адресов из внутренней сети в адрес внешнего интерфейса.

b) Организуйте доступность сервиса DNS на L-SRV по внешнему адресу L-FW.

c) Сервер L-FW должен перенаправлять внешние DNS запросы от OUT-CLI на L-SRV. www.skill39.wsr должен преобразовываться во внешний адрес R-FW.

Конфигурация веб-служб

1) На R-SRV установите и настройте веб-сервер apache:

a) Настройте веб-сайт для внешнего пользования www.skill39.wsr.

|

|

i) Используйте директорию /var/www/html/out.

ii) Используйте порт 80.

iii) Сайт предоставляет доступ к двум файлам.

2) Документ start.html должен содержать:

a) “Hello, www.skill39.wsr is here!”

3) Документ date.php (исполняемый PHP-скрипт) должен содержать:

a) Вызов функции date('Y-m-d H:i:s')

ВВЕДЕНИЕ

На выполнение задания отводится ограниченное время – подумайте, как использовать его максимально эффективно. Составьте план выполнения работ. Вполне возможно, что для полной работоспособности системы в итоге действия нужно выполнять не строго в той последовательности, в которой они описаны в данном экзаменационном задании.

В рамках легенды экзаменационного задания Вы – системный администратор компании, находящейся в городе Казань. В главном офисе вы управляете доменом Kazan.wsr. Вам необходимо настроить сервисы в локальной сети головного офиса.

Компания, в которой вы работаете, хочет выйти на рынки северной Европы. Для этого она устанавливает партнерские отношения с одной из компаний, находящейся в Санкт-Петербурге. Вам нужно помочь администратору партнерской компании с настройкой своего домена (SPB.wse), а потом настроить между доменами доверие.

Также Вам предстоит настроить канал связи между офисами с помощью статических маршрутов.

Внимательно прочтите задание от начала до конца – оно представляет собой целостную систему. При первом доступе к операционным системам либо следуйте указаниям мастера, либо используйте следующие реквизиты: Administrator/P@ssw0rd.

Если предоставленные виртуальные машины начнут самопроизвольно отключаться в процессе работы, попробуйте выполнить на них команду slmgr /rearm или обратитесь к техническому эксперту.

КОМПЛЕКТАЦИЯ ЭКЗАМЕНАЦИОННОГО ЗАДАНИЯ

1. Текстовые файлы:

· данный файл с экзаменационным заданием;

· файл дополнений к экзаменационному заданию, содержащий: описание вида предустановок, описание используемых операционных систем, а также рекомендации по выделению ресурсов для виртуальных машин.

2. Программное обеспечение:

· Windows10.ADMX.

Настройка DC1

Базовая настройка

1) переименуйте компьютер в DC1;

2) в качестве адреса DC1 используйте первый возможный адрес из подсети 172.16.19.64/26;

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей.

Active Directory

1) сделайте сервер контроллером домена Kazan.wsr.

|

|

DHCP

1) настройте протокол DHCP для автоконфигурации клиентов – в качестве диапазона выдаваемых адресов используйте все незанятые серверами адреса в подсети;

2) настройте failover: mode – Hot-standby

3) настройте дополнительные свойства области (адреса DNS-серверов и основного шлюза).

DNS

1) настройте необходимые зоны прямого и обратного просмотра;

2) создайте все необходимые записи типа A и PTR для серверов домена и необходимых web-сервисов;

3) обеспечьте разрешение имен сайтов обеих компаний.

GPO

1) запретите анимацию при первом входе пользователей в систему на всех клиентских компьютерах домена;

2) члены группы IT должны быть членами группы локальных администраторов на всех клиентских компьютерах домена;

3) в браузерах IE Explorer и Microsoft Edge должна быть настроена стартовая страница – www.kazan.wsr;

4) пользователи домена при обращении к общим папкам, на доступ которым у них нет разрешений, должны получать вместо стандартного уведомление следующего вида: «You do not have permissions to use this path - [путь к папке]! Do not try it again!».

Настройка SRV1

Базовая настройка

1) переименуйте компьютер в SRV1;

2) в качестве адреса SRV1 используйте второй возможный адрес из подсети 172.16.19.64/26;

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей.

4) с помощью дополнительных жестких дисков создайте RAID-5 массив; назначьте ему букву D:\.

Active Directory

1) сделайте сервер дополнительным контроллером домена Kazan.wsr;

2) сервер должен быть контроллером домена только для чтения.

3) Контроллер должен нести реплику глобального каталога

DHCP

1) настройте протокол DHCP для автоконфигурации клиентов;

2) настройте failover: mode – Hot-Standby

DNS

1) сделайте сервер дополнительным DNS-сервером в домене Kazan.wsr;

2) загрузите c DC1 все зоны прямого и обратного просмотра;

Общие папки

1) создайте общие папки для подразделений (IT, Sales) по адресу SRV1→d:\shares\departments. Просматривать и редактировать файлы в папках могут только члены соответствующей группы.

2) обеспечьте привязку общей папки подразделения к соответствующей группе пользователей в качестве диска G:\.

Квоты/Файловые экраны

1) установите максимальный размер в 2 GB для каждой домашней папки пользователя (U:\);

2) запретите хранение в домашних папках пользователей файлов с расширениями.mp3 и.wav; учтите, что файлы остальных типов пользователи вправе хранить в домашних папках.

IIS

1) создайте сайт компании со стартовой страницей следующего содержания:

<html>

Welcome to Kazan!

</html>;

2) сайт должен быть доступен по имени www.kazan.wsr по протоколам http и https в обоих сетевых сегментах с использованием сертификатов, выданных DCA.

Настройка DCA

Базовая настройка

1) переименуйте компьютер в DCA;

2) в качестве адреса DCA используйте третий возможный адрес из подсети 172.16.19.64/26;

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

|

|

4) присоедините компьютер к домену Kazan.wsr.

Службы сертификации

1) установите службы сертификации;

2) настройте основной доменный центр сертификации;

3) имя центра сертификации – RootKazanCA;

4) срок действия сертификата – 8 лет;

5) настройте шаблон выдаваемого сертификата для клиентских компьютеров ClientComps: subject name=common name, автозапрос только для компьютера R1;

6) настройте шаблон выдаваемого сертификата ITUsers: subject name=common name, автозапрос только для пользователей – членов группы IT.

Настройка CLI1

Базовая настройка

1) переименуйте компьютер в CLI1;

2) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

3) присоедините компьютер к домену Kazan.wsr;

4) запретите использование «спящего режима» таким образом, чтобы пользователи домена не могли изменить эту настройку без участия администратора домена;

5) используйте компьютер для тестирования настроек в домене Kazan.wsr: пользователей, общих папок, групповых политик.

Настройка DC2

Базовая настройка

1) переименуйте компьютер в DC2;

2) в качестве адреса DC2 используйте первый возможный адрес из подсети 172.16.20.96/27;

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей.

Active Directory

1) сделайте сервер контроллером домена SPB.wse;

2) настройте двустороннее доверие доменом Kazan.wsr.

DHCP

1) настройте протокол DHCP для автоконфигурации клиентов – в качестве диапазона выдаваемых адресов используйте все незанятые серверами адреса в подсети.

DNS

1) настройте необходимые зоны прямого и обратного просмотра;

2) создайте вручную все необходимые записи типа A и PTR для серверов домена и необходимых web-сервисов;

3) обеспечьте разрешение имен сайтов обеих компаний.

GPO

1) настройте необходимые политики, обеспечивающие использование сервера DCA.kazan.wsr в качестве доверенного центра сертификации.

Настройка SRV2

Базовая настройка

1) переименуйте компьютер в SRV2;

2) в качестве адреса SRV1 используйте второй возможный адрес из подсети 172.16.20.96/27;

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

4) присоедините компьютер к домену SPB.wse.

IIS

1) создайте сайт компании со стартовой страницей следующего содержания:

<html>

Welcome to Saint-Petersburg!

</html>;

2) сайт должен быть доступен по имени www.spb.wse, по протоколам http https в обоих сетевых сегментах с использованием сертификатов, выданных DCA.

Настройка CLI2

Базовая настройка

1) переименуйте компьютер в CLI2;

2) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

3) присоедините компьютер к домену SPB.wse.

4) запретите использование «спящего режима» таким образом, чтобы пользователи домена не могли изменить эту настройку без участия администратора домена;

5) используйте компьютер для тестирования настроек в домене SPB.wse.

Настройка R2

Базовая настройка

1) переименуйте компьютер в R2;

2) задайте настройки сети следующим образом: для сетевого интерфейса, подключенного к коммутатору ISP, используйте адрес 200.100.100.1/30; для сетевого адреса в подсети SPB.wse используйте последний возможный адрес из используемого адресного пространства;

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

4) присоедините компьютер к домену SPB.wse.

Настройка RRAS

1) установите службу RRAS;

2) настройте статические маршруты для связи с сетевым сегментом в Казани.

Настройка R1

Базовая настройка

1) переименуйте компьютер в R1;

2) задайте настройки сети следующим образом: для сетевого интерфейса, подключенного к подключенного к коммутатору ISP, используйте адрес 200.100.100.2/30; для сетевого адреса в подсети Kazan.wsr используйте последний возможный адрес из используемого адресного пространства;

3) обеспечьте работоспособность протокола ICMP (для использования команды ping), при этом Windows Firewall должен быть включен для всех сетевых профилей;

4) присоедините компьютер к домену Kazan.wsr.

Настройка RRAS

1) установите службу RRAS;

2) настройте статические маршруты для связи с сетевым сегментом в Санкт-Петербурге.

ДИАГРАММА ВИРТУАЛЬНОЙ СЕТИ

ВВЕДЕНИЕ

Знание сетевых технологий на сегодняшний день становится незаменимым для тех, кто хочет построить успешную карьеру в области ИТ. Данное экзаменационное задание содержит множество задач, основанных на опыте реальной эксплуатации информационных систем, в основном интеграции и аутсорсинге. Если вы можете выполнить задание с высоким результатом, то вы точно сможете обслуживать информационную инфраструктуру большого предприятия.

ОПИСАНИЕ ЭКЗАМЕНАЦИОННОГО ЗАДАНИЯ

Данное экзаменационное задание разработано с учетом различных сетевых технологий, соответствующих уровням сертификации CCNA R\S Задание разбито на следующие секции:

· Базовая настройка

· Настройка коммутации

· Настройка подключений к глобальным сетям

· Настройка маршрутизации

· Настройка служб

· Настройка механизмов безопасности

· Настройка параметров мониторинга и резервного копирования

· Конфигурация виртуальных частных сетей

Все секции являются независимыми друг от друга, но вместе образуют достаточно сложную сетевую инфраструктуру. Некоторые задания достаточно просты и понятны, некоторые могут быть неочевидными. Можно заметить, что некоторые технологии должны работать в связке или поверх других технологий. Например, может подразумеваться, что IPv6 маршрутизация должна работать поверх настроенной виртуальной частной сети, которая, в свою очередь, должна работать поверх IPv4 маршрутизации, которая, в свою очередь, должна работать поверх PPPoE и Multilink и т.д. Очень важно понимать, что если вам не удается решить какую-либо из задач по середине такого технологического стека, это не значит, что решенные задачи не будут оценены. Например, если вы не можете настроить динамическую маршрутизацию IPv4, которая необходима для работы виртуальной частной сети, вы можете использовать статическую маршрутизацию и продолжать работу над настройкой виртуальной частной сети и всем что должно работать поверх нее. В этом случае вы не получите баллы за динамическую маршрутизацию, но вы получите баллы за всё что должно работать поверх нее (в случае если функциональные тесты пройдены успешно).

ИНСТРУКЦИИ ДЛЯ УЧАСТНИКА

В первую очередь необходимо прочитать задание полностью и составить алгоритм выполнения работы. Вам предстоит вносить изменения в действующую, преднастроенную сетевую инфраструктуру предприятия, состоящую из головного офиса HQ и удаленного офиса BR1. Офисы имеют связь через провайдеров ISP1 и ISP2. Вы не имеете доступа к оборудованию провайдеров, оно полностью настроено и не требует дополнительного конфигурирования. Вам необходимо настраивать оборудование предприятия, а именно: SW1, SW2, SW3, HQ1, FW1 и BR1.

У вас отсутствует консольный доступ к устройствам, будьте очень внимательны при выполнении задания! В случае потери связи с оборудованием, вы будете виноваты сами. Разрешается перезагрузка оборудования – только техническими экспертами. Например, применили неправильный ACL, который закрыл доступ по telnet, но вы не успели сохранить конфигурацию.

Руководствуйтесь пословицей: Семь раз отмерь, один раз отрежь. Для выполнения задания у вас есть одна физическая машина (PC1 с доступом по Telnet и установленным ASDM), которую вы должны использовать в качестве:

PC2 Виртуальный ПК, Windows 10, Putty. Пользователь User пароль P@ssw0rd

SRV1 Виртуальный ПК, Debian пользователь root пароль toor, с предустановленными сервисами

1) SysLog папка для проверки /Cisco_Log

2) RADIUS - FreeRadius

3) SNMP – для проверки используется пакет Net-SNMP используйте команду snmp_test

4) NTP

5) TFTP папка для проверки /Cisco_TFTP

Следует обратить внимание, что задание составлено не в хронологическом порядке. Некоторые секции могут потребовать действий из других секций, которые изложены ниже. Например, задание 3 в секции «Настройка служб» предписывает вам настроить службу протокола автоматической конфигурации хостов, которая, разумеется, не будет работать пока не будут выполнены необходимые настройки в секции «Конфигурация коммутации». На вас возлагается ответственность за распределение своего рабочего времени.

Не тратьте время, если у вас возникли проблемы с некоторыми заданиями. Вы можете использовать временные решения (если у вас есть зависимости в технологическом стеке) и продолжить выполнение других задач. Рекомендуется тщательно проверять результаты своей работы.

Убедитесь в том, что ваши настройки на всех устройствах функционируют после перезагрузки всего оборудования.

ПОДКЛЮЧЕНИЕ К УСТРОЙСТВАМ

Для первоначального подключения используйте протокол Telnet. Для подключения к FW1 используете учетную запись с логином: cisco и паролем: cisco, для входа в привилегированный режим используйте пароль cisco. Для подключения к остальным сетевым устройствам используйте пароль: cisco и пароль для привилегированного режима: cisco

Для подключения к устройствам в главном офисе HQ, подключите рабочую станцию к порту F0/10 коммутатора SW2 и настройте адрес в соответствии с диаграммой L3, устройства доступны по следующим адресам:

SW1 – 192.168.254.10

SW2 – 192.168.254.20

SW3 – 192.168.254.30

HQ1 – 192.168.254.1

FW1 – 192.168.254.2

BR1 – 192.168.254.3

ОЦЕНКА

Оценка осуществляется по SSH или Telnet с устройства PC1. Проверочная группа не осуществляет перекоммутацию на стенде, поэтому будьте предельно внимательны, перед завершением выполнения экзаменационного задания и верните коммутацию в исходное состояние. А также убедитесь, что устройства доступны по следующим адресам, по SSH или Telnet с учетными записями соответствующим экзаменационному заданию:

SW1 – 10.100.100.10 или 192.168.254.10

SW2 – 10.100.100.20 или 192.168.254.20

SW3 – 10.100.100.30 или 192.168.254.30

HQ1 – 30.78.21.1 или 192.168.254.1

FW1 – 30.78.87.2 или 192.168.254.2

BR1 – 172.16.3.3 или 172.16.1.2 или 3.3.3.3 или 192.168.254.3

Базовая настройка

1) Задайте имя всех устройств в соответствии с топологией.

2) Назначьте для всех устройств доменное имя worldskills.ru

3) Создайте на всех устройствах пользователей wsruser с паролем network

a) Пароль пользователя должен храниться в конфигурации в виде результата хэш-функции.

b) Пользователь должен обладать максимальным уровнем привилегий.

4) На всех устройствах установите пароль ciscoenpass на вход в привилегированный режим.

a) Пароль должен храниться в конфигурации в виде результата хэш-функции.

5) Настройте режим, при котором все пароли в конфигурации хранятся в зашифрованном виде. На FW1 используйте шифрование AES.

6) Для всех устройств реализуйте модель AAA.

a) Аутентификация на линиях виртуальных терминалов с 0 по 4 должна производиться с использованием локальной базы учётных записей. (кроме маршрутизатора HQ1)

b) После успешной аутентификации при удалённом подключении пользователи сразу должен получать права, соответствующие их уровню привилегий или роли (кроме межсетевого экрана FW1).

c) Настройте необходимость аутентификации на локальной консоли.

d) При успешной аутентификации на локальной консоли пользователи должны сразу должен получать права, соответствующие их уровню привилегий или роли.

7) На устройствах, к которым разрешен доступ, в соответствии с топологиями L2 и L3, создайте виртуальные интерфейсы, подинтерфейсы и интерфейсы типа петля, назначьте IP-адреса.

8) На маршрутизаторе HQ1 на виртуальных терминальных линиях с 0 по 15 настройте аутентификацию с использованием RADIUS-сервера.

a) Используйте на линиях vty с 0 по 15 отдельный список методов с названием method_man

b) Порядок аутентификации:

i) По протоколу RADIUS

ii) Локальная

c) Используйте общий ключ cisco

d) Используйте номера портов 1812 и 1813 для аутентификации и учета соответственно

e) Адрес RADIUS-сервера 172.16.20.20

f) Настройте авторизацию при успешной аутентификации

g) Проверьте аутентификацию по протоколу RADIUS при удаленном подключении к маршрутизатору HQ1, используя учетную запись radius с паролем cisco

9) Все устройства должны быть доступны для управления по протоколу SSH версии 2.

Настройка коммутации

1) Для централизованного конфигурирования VLAN в коммутируемой сети предприятия используйте протокол VTPv2.

a) В качестве сервера VTP настройте SW1.

b) Коммутаторы SW2 и SW3 настройте в качестве VTP клиента.

c) Таблица VLAN должна содержать следующие сети:

i) VLAN100 с именем MGT

ii) VLAN200 с именем DATA

iii) VLAN300 с именем OFFICE

iv) VLAN500 с именем NATIVE

v) VLAN600 с именем SHUTDOWN

2) Между всеми коммутаторами настройте транки с использованием протокола IEEE 802.1q.

a) Порты F0/10 коммутаторов SW2 и SW3, а также порт F0/1 коммутатора SW1 должны работать без использования согласования. Отключите протокол DTP явным образом.

b) Транк между коммутаторами SW2 и SW3 должен быть настроен без использования согласования. Отключите протокол DTP явным образом.

c) Транки между коммутаторами SW1 и SW2, а также между SW1 и SW3, должны быть согласованы по DTP, коммутатор SW1 должен инициировать создание транка, а коммутаторы SW2 и SW3 должны ожидать начала согласования параметров от соседа, но сами не инициировать согласование.

d) Для всех магистральных каналов назначьте native vlan 500.

e) Запретите пересылку по магистральным каналам все неиспользуемые VLAN, в том числе VLAN1

3) Настройте агрегирование каналов связи между коммутаторами.

a) Номера портовых групп:

i) 1 – между коммутаторами SW1 (F0/5-6) и SW2 (F0/5-6);

ii) 2 – между коммутаторами SW1 (F0/3-4) и SW3 (F0/3-4);

b) Агрегированный канал между SW1 и SW2 должен быть организован с использованием протокола согласования LACP. SW1 должен быть настроен в активном режиме, SW2 в пассивном.

c) Агрегированный канал между SW1 и SW3 должен быть организован с использованием протокола согласования PAgP. SW1 должен быть настроен в предпочтительном, SW3 в автоматическом.

4) Конфигурация протокола основного дерева:

a) Используйте протокол RSTP.

b) Коммутатор SW1 должен являться корнем связующего дерева в сетях VLAN 100, 200 и 300, в случае отказа SW1, корнем должен стать коммутатор SW2.

c) Настройте порт F0/1 коммутатора SW1, таким образом, что при включении он сразу переходил в состояние forwarding не дожидаясь пересчета основного дерева.

5) Настройте порты F0/10 коммутаторов SW2 и SW3 в соответствии с L2 диаграммой. Порты должны быть настроены в режиме доступа.

6) Между HQ1 и FW1 настройте взаимодействие по протоколу IEEE 802.1Q.

7) Отключите интерфейс F0/24 коммутатора SW1 и E5 межсетевого экрана FW1, которые использовались для первоначального конфигурирования сетевой инфраструктуры офиса HQ.

8) На всех устройствах, отключите неиспользуемые порты.

9) На всех коммутаторах, неиспользуемые порты переведите во VLAN 600.

Настройка маршрутизации

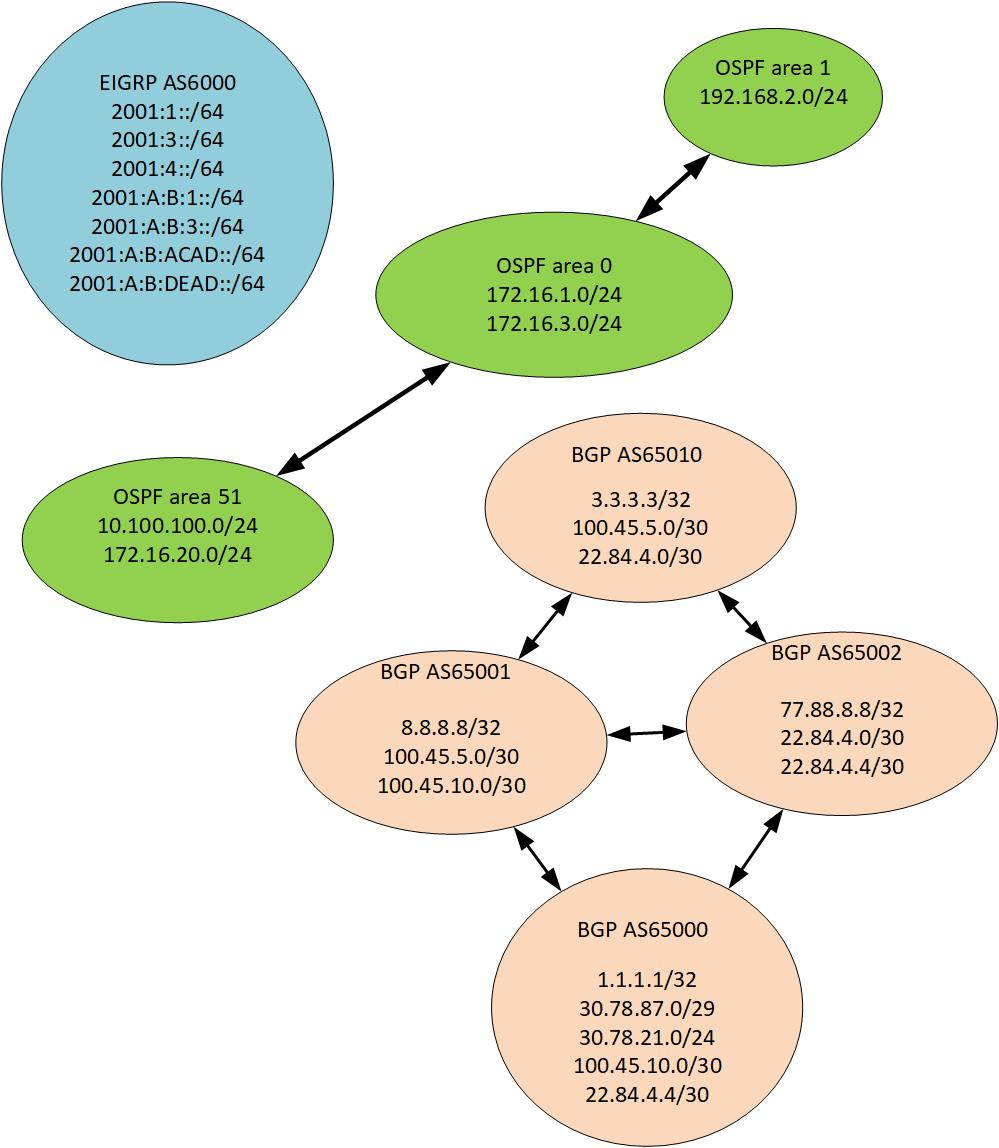

| ВАЖНО! При настройке протоколов динамической маршрутизации, будьте предельно внимательны и анонсируйте подсети в соответствии с диаграммой маршрутизации, иначе не получите баллы за протокол, в котором отсутствует необходимая подсеть, и за тот протокол, в котором эта подсеть оказалась лишней. Также, стоит учесть, что провайдеры фильтруют маршруты полученные по BGP, если они не соответствуют диаграмме маршрутизации. |

1) В офисе HQ, на устройствах HQ1 и FW1 настройте протокол динамической маршрутизации OSPF.

a) Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

b) HQ1 и FW1 между собой должны устанавливать соседство, только в сети 172.16.3.0/24.

c) Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства.

2) Настройте протокол динамической маршрутизации OSPF в офисе BR1 с главным офисом HQ.

a) Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

b) Используйте магистральную область для GRE туннелей.

c) Соседства между офисами HQ и BR1 должны устанавливаться, как через канал L2 VPN, так и через защищенный туннель.

d) Убедитесь в том, что при отказе выделенного L2 VPN, трафик между офисами будет передаваться через защищённый GRE туннель.

e) Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства.

3) Настройте протокол BGP в офисах HQ и BR1 для взаимодействия с провайдерами ISP1 и ISP2.

a) На устройствах настройте протокол динамической маршрутизации BGP в соответствии с таблицей 1

Таблица 1 – BGP AS

| Устройство | AS |

| HQ1 | 65000 |

| FW1 | 65000 |

| ISP1 | 65001 |

| ISP2 | 65002 |

| BR1 | 65010 |

b) Настройте автономные системы в соответствии с Routing-диаграммой.

4) Маршрутизаторы HQ1 и FW1 должны быть связаны с помощью iBGP. Используйте для этого соседства, интерфейсы, которые находятся в подсети 30.78.87.0/29.

5) Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

6) Настройте протокол динамической маршрутизации EIGRP поверх защищенного туннеля и выделенного канала L2 VPN между маршрутизаторами HQ1 и BR1.

a) Включите в обновления маршрутизации сети в соответствии с Routing-диаграммой.

b) Используйте номер автономной системы 6000.

Настройка служб

1) В сетевой инфраструктуре сервером синхронизации времени является SRV1. Все остальные сетевые устройства должны использовать его в качестве сервера времени.

a) Передача данных между осуществляется без аутентификации.

b) Настройте временную зону с названием MSK, укажите разницу с UTC +3 часов.

c) Убедитесь, в том, что есть все необходимые маршруты, иначе проверить корректность настроенной трансляции портов, будет невозможно.

2) Настройте протокол динамической конфигурации хостов со следующими характеристиками:

a) На маршрутизаторе HQ1 для подсети OFFICE:

i) Адрес сети – 30.78.21.0/24.

ii) Адрес шлюза по умолчанию интерфейс роутера HQ1.

iii) Адрес TFTP-сервера 172.16.20.20.

iv) Компьютер PC1 должен получать адрес 30.78.21.10.

3) В офисе BR1 используется аутентификация клиентов с помощью протокола PPPoE. Для этого настройте сервер PPPoE на BR1.

a) Аутентификация PC2 на сервере PPPoE должна осуществляться по логину pc2user и паролю pc2pass.

b) PC2 должен получать ip адрес от PPPoE сервера автоматически.

ТОПОЛОГИЯ L1

ТОПОЛОГИЯ L2

ТОПОЛОГИЯ L3

ТОПОЛОГИЯ L3

ROUTING-ДИАГРАММА

Приложения к заданию

1 Приложение 1 Дополнительные настройки модуля B

Приложение 1

Дополнительные настройки модуля B

ПРИЛОЖЕНИЕ

ВВЕДЕНИЕ. Настоящие дополнения содержат описание вида предустановок, описание используемых операционных систем, рекомендации по выделению ресурсов для виртуальных машин.

ОПИСАНИЕ ПРЕДУСТАНОВОК

1. На SRV1 должно быть установлено четыре (или пять) жестких диска: один не менее – 25 Gb, три (четыре) – 5 Gb.

2. Все остальные жесткие диски всех виртуальных машин должны иметь объем не менее 25 Gb.

3. После установки на всех виртуальных машинах необходимо выполнить сценарий Sysprep c опцией generalize.

4. После выполнения работ перезагрузка стендов остается на усмотрение экспертов.

Задание для демонстрационного экзамена по комплекту оценочной документации № 1.1 по компетенции

№ 39 «Сетевое и системное администрирование»

Вариант 7

Задание включает в себя следующие разделы:

1. Формы участия

2. Модули задания, критерии оценки и необходимое время

3. Необходимые приложения

Продолжительность выполнения задания: 6 ч.

1. ФОРМЫ УЧАСТИЯ

Индивидуальный конкурс.

ЗАДАНИЕ