Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Инструменты анализа и мониторинга сетиСтр 1 из 4Следующая ⇒

КУРСОВОЙ ПРОЕКТ

По: Сети и телекоммуникации

На тему: Реализовать SNMP-агента и менеджер для сбора сведений о программно-аппаратной части узла

Выполнил студент группы ИВТ-17-1Будников Михаил Павлович

Руководитель работы: доцент кафедры ИВТ и ПМ, кандидат технических наук, Машкин Владимир Анатольевич

Чита 2020 МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Забайкальский государственный университет» (ФГБОУ ВО «ЗабГУ») Энергетический Факультет Кафедра информатики вычислительной техники, прикладной математики

ЗАДАНИЕ на курсовой проект

По дисциплине Сети и телекоммуникации Студенту Будникову Михаилу Павловичу Специальности: Информатика, вычислительная техника и прикладная математика

1. Тема курсового проекта: Реализовать SNMP-агента и менеджер для сбора сведений о программно-аппаратной части узла 2. Срок подачи студентом законченной работы: 30.12.2020 3. Исходные данные к работе: литературные источники, источники в сети интернет 4. Перечень подлежащих разработке в курсовом проекте вопросов: а) разбор теоретической части; 5 Перечень графического материала: а) рисунки; б) диаграммы; в) результаты вывода программ;

Дата выдачи задания «21» февраля 2020 г. Руководитель курсового проекта ________________ /Машкин Владимир Анатольевич/ Задание принял к исполнению «___» __________________ 20__ г. Подпись студента __________________ / Будников Михаил Павлович/ МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Забайкальский государственный университет» (ФГБОУ ВО «ЗабГУ») Энергетический Факультет Кафедра информатики вычислительной техники, прикладной математики

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА к курсовому проекту

По: Сети и телекоммуникации

На тему: Реализовать SNMP-агента и менеджер для сбора сведений о программно-аппаратной части узла

Выполнил студент группы ИВТ-17-1 Будников Михаил Павлович

Руководитель работы: доцент кафедры ИВТ и ПМ, кандидат технических наук, Машкин Владимир Анатольевич

РЕФЕРАТ Пояснительная записка – 43 страницы, 17 – рисунков, 2 – таблицы, 0 – схем, 0 – диаграмм, 0 – приложений. В данной курсовой работе рассматривается теоретическая часть – инструменты анализа и мониторинга сети. Рассматривается протокол SNMP (Simple Network Management Protocol), его модель, структура, логика работы. В практической части рассматривается программа для создания узлов сети, и сбора сведений с этих узлов с помощью протокола SNMP.

СОДЕРЖАНИЕ Введение……………………………………………………………………….6 1.7 Структура PDU…………………………………………………….23 1.8 Нижележащие транспортные протоколы…………….…………25 1.9 Логика работы SNMP……………………………………………..27 1.9.1 Логика работы SNMP при обмене PDU-единицами…..28 1.10 Защита в SNMP…………………………………………………...31 1.11 SNMP в Linux……………………………………………………..33 2.3 Настройка связи между устройствами..………………………….41 2.4 Проверка работы SNMP..………………………………………….42

ВВЕДЕНИЕ Для успешного администрирования сети необходимо знать состояние каждого ее элемента с возможностью изменять параметры его функционирования. Обычно сеть состоит из устройств различных производителей и управлять ею было бы нелегкой задачей если бы каждое из сетевых устройств понимало только свою систему команд. Поэтому возникла необходимость в создании единого языка управления сетевыми ресурсами, который бы понимали все устройства, и который, в силу этого, использовался бы всеми пакетами управления сетью для взаимодействия с конкретными устройствами.

Самым популярным стандартным протоколом управления в современных сетях является SNMP. Расшифровывается данная аббревиатура как Simple Network Management Protocol. Если переводить дословно это значит «простой протокол сетевого управления». Широкое распространение он получил в силу своей гибкости и расширяемости — SNMP позволяет описывать объекты для самых разных устройств. Данный стандарт по структуре считается очень простым. В сетевой инфраструктуре современных компаний осуществить его внедрение совсем несложно. Управление компьютерами посредством соответствующего протокола может осуществляться с применением широкого спектра программных решений. SNMP — это не продукт, а свод правил. Он определен Советом по архитектуре Интернета и является частью пакета TCP/IP. SNMP управляется и поддерживается Инженерной группой Интернета (IETF). Протокол позволяет системному администратору проводить мониторинг, контролировать производительность сети и изменять конфигурацию подключенных устройств. SNMP используют в сетях любого размера: чем крупнее сеть, тем лучше раскрываются преимущества протокола. Он позволяет просматривать, контролировать и управлять узлами через единый интерфейс с функциями пакетных команд и автоматического оповещения. Таким образом, SNMP избавляет администратора от необходимости ввода команд вручную. Теоретическая часть Системы управления В соответствии с рекомендациями ISO можно выделить следующие функции средств управления сетью: 1. управление конфигурацией сети и именованием - состоит в конфигурировании компонентов сети, включая их местоположение, сетевые адреса и идентификаторы, управление параметрами сетевых операционных систем, поддержание схемы сети: также эти функции используются для именования объектов; 2. обработка ошибок - это выявление, определение и устранение последствий сбоев и отказов в работе сети; 3. анализ производительности - помогает на основе накопленной статистической информации оценивать время ответа системы и величину трафика, а также планировать развитие сети; 4. управление безопасностью - включает в себя контроль доступа и сохранение целостности данных. В функции входит процедура аутентификации, проверки привилегий, поддержка ключей шифрования, управления полномочиями. К этой же группе можно отнести важные механизмы управления паролями, внешним доступом, соединения с другими сетями; 5. учет работы сети - включает регистрацию и управление используемыми ресурсами и устройствами. Эта функция оперирует такими понятиями как время использования и плата за ресурсы. Из приведенного списка видно, что системы управления выполняют не только функции мониторинга и анализа работы сети, необходимые для получения исходных данных для настройки сети, но и включают функции активного воздействия на сеть - управления конфигурацией и безопасностью, которые нужны для отработки выработанного плана настройки и оптимизации сети. Сам этап создания плана настройки сети обычно остается за пределами функций системы управления, хотя некоторые системы управления имеют в своем составе экспертные подсистемы, помогающие администратору или интегратору определить необходимые меры по настройке сети.

Средства управления сетью (NetworkManagement), не следует путать со средствами управления компьютерами и их операционными системами (SystemManagement). Средства управления системой обычно выполняют следующие функции: 1. Учет используемых аппаратных и программных средств. Система автоматически собирает информацию об обследованных компьютерах и создает записи в базе данных об аппаратных и программных ресурсах. После этого администратор может быстро выяснить, чем он располагает и где это находится. Например, узнать о том, на каких компьютерах нужно обновить драйверы принтеров, какие ПК обладают достаточным количеством памяти и дискового пространства и т. п. 2. Распределение и установка программного обеспечения. После завершения обследования администратор может создать пакеты рассылки программного обеспечения - очень эффективный способ для уменьшения стоимости такой процедуры. Система может также позволять централизованно устанавливать и администрировать приложения, которые запускаются с файловых серверов, а также дать возможность конечным пользователям запускать такие приложения с любой рабочей станции сети. 3. Удаленный анализ производительности и возникающих проблем. Администратор может удаленно управлять мышью, клавиатурой и видеть экран любого ПК, работающего в сети под управлением той или иной сетевой операционной системы. База данных системы управления обычно хранит детальную информацию о конфигурации всех компьютеров в сети для того, чтобы можно было выполнять удаленный анализ возникающих проблем. Примерами средств управления системой являются такие продукты, как SystemManagementServer компании Microsoft или LANDeskManager фирмы Intel, а типичными представителями средств управления сетями являются системы HPOpenView, SunNetManager и IBMNetView. В последнее время в области систем управления наблюдаются две достаточно четко выраженные тенденции: · интеграция в одном продукте функций управления сетями и системами, · распределенность системы управления, при которой в системе существует несколько консолей, собирающих информацию о состоянии устройств и систем и выдающих управляющие действия.

Создание систем управления сетями немыслимо без ориентации на определенные стандарты, так как управляющее программное обеспечение и сетевое оборудование, а, значит, и агентов для него, разрабатывают сотни компаний. Поскольку корпоративная сеть наверняка неоднородна, управляющие инструменты не могут отражать специфики одной системы или сети. Наиболее распространенным протоколом управления сетями является протокол SNMP (SimpleNetworkManagementProtocol), его поддерживают сотни производителей. Главные достоинства протокола SNMP - простота, доступность, независимость от производителей. В значительной степени именно популярность SNMP задержала принятие CMIP, варианта управляющего протокола по версии OSI. Протокол SNMP разработан для управления маршрутизаторами в сети Internet и является частью стека TCP/IP. SNMP - это протокол, используемый для получения от сетевых устройств информации об их статусе, производительности и характеристиках, которые хранятся в специальной базе данных сетевых устройств, называемой MIB (ManagementInformationBase). Существуют стандарты, определяющие структуру MIB, в том числе набор типов ее переменных (объектов в терминологии ISO), их имена и допустимые операции этими переменными (например, читать). В MIB, наряду с другой информацией, могут храниться сетевой и/или MAC-адреса устройств, значения счетчиков обработанных пакетов и ошибок, номера, приоритеты и информация о состоянии портов. Древовидная структура MIB содержит обязательные (стандартные) поддеревья, а также в ней могут находиться частные (private) поддеревья, позволяющие изготовителю интеллектуальных устройств реализовать какие-либо специфические функции на основе его специфических переменных. Агент в протоколе SNMP - это обрабатывающий элемент, который обеспечивает менеджерам, размещенным на управляющих станциях сети, доступ к значениям переменных MIB, и тем самым дает им возможность реализовывать функции по управлению и наблюдению за устройством. Типичная структура системы управления изображена на рисунке 1.1.

Рисунок 1.1 – типичная структура управления сетью

Модель SNMP Модель SNMP состоит из четырех компонентов: 1. управляемых узлов; 2. станций управления (менеджеров); 3. управляющей информации; 4. протокола управления. Управляемыми узлами могут быть компьютеры, маршрутизаторы, коммутаторы, принтеры или любые другие устройства, способные сообщать информацию о своем состоянии. Чтобы им можно было управлять с помощью SNMP, узел должен выполнять управляющий процесс SNMP, иными словами, иметь агента SNMP. Каждый агент ведет собственную локальную базу данных о состоянии устройства и истории событий. Управление сетью осуществляется со станций управления, которые представляют собой компьютеры общего назначения со специальным программным обеспечением для управления. Станции управления выполняют один или более процессов, взаимодействующих с агентами по сети. При такой схеме вся сложность (и вся интеллектуальность) сосредоточена на станциях управления, чтобы агенты были как можно более просты и чтобы они потребляли как можно меньшие ресурсы устройств, на которых выполняются.

Спрашивать, например, у маршрутизатора, сколько пакетов было потеряно, бессмысленно, если он не ведет их учет или не понимает запроса. Поэтому SNMP самым тщательным образом описывает, какую информацию агент должен собирать и в каком формате ее следует предоставлять. Таким образом, каждое устройство поддерживает несколько переменных с описанием своего состояния. Все возможные переменные объединены в такую структуру, как база управляющей информации. Станции управления взаимодействуют с агентами с помощью протокола SNMP. Он позволяет станции запрашивать значения локальных переменных агента и при необходимости изменять их.

Однако иногда в сети могут происходить нежелательные события. Управляемые узлы могут сломаться, линии связи — выйти из строя и т. п. Как только агент замечает какое-либо значительное событие, он немедленно сообщает о нем всем станциям из своего конфигурационного списка. Это сообщение называется прерыванием SNMP. Агент лишь сообщает о событии, а все подробности станция управления должна выяснять самостоятельно. Из-за ненадежности коммуникаций между станцией и агентами (получение сообщений не подтверждается) каждая станция периодически проводит опрос управляемых узлов для выявления необычных событий. Такая модель опроса через длительные интервалы времени с немедленным опросом при получении прерывания называется инициируемым прерываниями опросом. База управляющей информации Множество объектов, которыми управляет SNMP, составляет базу управляющей информации (Management Information Base, MIB). Для удобства эти объекты объединены в десять групп, каждая из которых представляет собой дочерний для mib-2 узел в дереве имен объектов (см. Рисунок 1). Изначально база управляющей информации содержала восемь групп. Спецификация MIB-2 добавила еще две группы и исключила одну прежнюю. Производители могут определять собственные объекты. Информация по всем десяти группам сведена в Таблицу 1.

Таблица 1- Группы объектов в Internet MIB-2

· Группа System позволяет определить, как называется устройство, кем оно произведено, какое программное и аппаратное обеспечение оно содержит, где находится и какие функции выполняет. Кроме того, она предоставляет информацию о том, когда последний раз производилась загрузка и каковы имя и координаты ответственного лица. Зная эту информацию, администратор из центрального офиса может, например, без труда установить конфигурацию устройства в удаленном офисе. · Группа Interface служит для сбора статистики о работе сетевых адаптеров, в том числе о количестве переданных и полученных пакетов и байтов, о числе широковещательных пакетов и текущем размере выходной очереди. · Присутствовавшая в MIB-1 группа АТ предоставляла данные о соответствии адресов (например, MAC- и IP-адресов). В SNMPv2 эта информация была перемещена в базы управляющей информации для конкретных протоколов. · Группа IP описывает трафик через узел. Она изобилует счетчиками для подсчета числа отброшенных по каждой из причин кадров (например, кадр был отброшен, потому что его адресат неизвестен). Кроме того, она позволяет получить данные о фрагментации и сборке дейтаграмм. Как нетрудно понять, эта группа особенно полезна для получения статистики о работе маршрутизатора. · Группа ICMP собирает данные о сообщениях об ошибках в IP. Она имеет счетчики для подсчета количества зафиксированных сообщений каждого возможного типа. · Группа TCP служит для учета числа открытых соединений, количества переданных и полученных сегментов и различного рода ошибок. · Группа UDP позволяет фиксировать число переданных и полученных дейтаграмм, а также количество дейтаграмм, потерянных из-за того, что порт неизвестен, или по другим причинам.

· Группа EGP используется маршрутизаторами, поддерживающими Exterior Gate-way Protocol. Она позволяет подсчитывать число полученных из внешней сети кадров, а также сколько из них было передано правильно, а сколько отброшено и т. п. · Группа Transmission служит родительским узлом для специфичных баз управляющей информации. Например, сюда может быть помещена группа для сбора статистики об Ethernet. Цель включения пустой группы в MIB-2 состоит исключительно в резервировании идентификатора для подобных целей. · Последняя группа — группа SNMP — предназначена для сбора статистики о функционировании самого протокола SNMP: сколько сообщений было послано, что это за сообщения и т.п.

Протокол SNMP Собственно SNMP представляет собой протокол по типу запрос—ответ, которыми сетевые станции управления и агенты обмениваются между собой. Первая версия протокола SNMP предусматривает всего пять различных сообщений. Три из них может посылать менеджер агенту, а два других — агент менеджеру. Если в сети ничего необычного не происходит, то SNMP используется менеджером для отправки агенту запроса с просьбой передать запрошенную информацию или с приказом изменить свое состояние указанным образом. Агент посылает в ответ требуемую информацию или подтверждает изменение своего состояния. Однако агент может передать сообщение об ошибке, например "нет такой переменной". В чрезвычайных же обстоятельствах, в частности при превышении заданного порога, агент отправляет менеджеру прерывание. Данные передаются с использованием синтаксиса ASN.1. Менеджер агенту может послать следующие три сообщения: GetRequest, GetNextRequest и SetRequest. Первые два служат для запроса у агента значений конкретных переменных. Первое из них содержит имя переменной в явном виде. Второе запрашивает значение следующей переменной в алфавитном порядке. Третье позволяет менеджеру изменять значения переменных, если определение объекта это позволяет. Агент может отправлять два различных сообщения: одно из них — GetResponse — служит для ответа (и подтверждения) на запрос от менеджера, а второе — Trap — посылается при обнаружении агентом предопределенного чрезвычайного события. Протоколом SNMPv2 вводится еще два типа сообщений. GetBulkRequest позволяет запросить целый массив переменных, например таблицу, а InformRequest — одному менеджеру сообщить другому, какими переменными он управляет. Все типы сообщений сведены в Таблице 2.

Таблица 2 – типы запросов SNMPv2

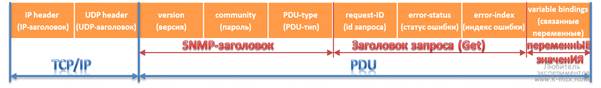

Структура PDU

Рисунок 1.3 – структура PDU · версия - содержит версию SNMP · пароль (community) - содержит последовательность символов, описывающую принадлежность к группе (об этом ниже) · тип PDU имеет цифровой идентификатор запроса (Get,GetNext,Set,Responde,Trap…) · идентификатор запроса – это тот самый набор символов, который связывает в единое целое запрос\ответ. · Статус ошибки– это число, характеризующее характер ошибки: o Для запросов (Get,Set,GetNExt и др.) - 0 o Для ответов: § 0 (NoError) – Нет ошибок, § 1 (TooBig) - Объект не вмещается в одно Response сообщение, § 2 (NoSuchName) – не существующая переменная, § 3 (BadValue) – при попытке установить значение задано недопустимое значение или совершена синтаксическая ошибка, § 4 (ReadOnly) – при Set запросе была попытка изменить read-only переменную, § 5 (GenErr) – другие ошибки. · Индекс ошибки – не нашел внятного описания (но смысл в том, что содержит некий индекс переменной, к которой относится ошибка · Поле связанные переменные может содержать одну или более переменную (для запросов Get – это только имя переменных, для Set – имя и устанавливаемое значение, для Response – имя и запрошенное значение). При этом, содержимое Trap PDU содержит некоторые дополнительные поля (вместо заголовка запроса): · Фирма – характеризующее производителя хоста · Тип trapуведомления, может быть следующим: o 0 (Coldstart) и 1 (Warmstart) – объект возвращен в начальное состояние (между ними имеется некая разница, но какая?..), o 2 (Linkdown) – интерфейс опущен, при этом, поле переменной содержит интерфейс о котором идет речь, o 3 (Linkup) – интерфейс поднялся, при этом, поле переменной содержит интерфейс о котором идет речь, o 4 (Authenticationfailure) – менеджер прислал мессадж с неверной строкой community, o 5 (EGPneighborloss) – затрудняюсь что либо сказать), o 6 (Entrprisespecific) – данный тип Trap сообщает о том, что в следующем поле содержится специализированный для данного вендора тип трапа. · Специализированный тип Trap – описан выше · Метка времени – содержит метку времени с момента события (непонятно, относительно чего эта метка…). В новых версиях SNMP содержимое Trap PDU может незначительно меняться, но в целом, смысл тот же.

Логика работы SNMP Некоторые общие особенности работы протокола SNMP, которые стоит учитывать: Принимающая сторона первым делом пытается декодировать сообщение. Если принимающей стороне не удается раскодировать PDU, то пакет отбрасывается без каких-либо действий. Если версия SNMP в пришедшем пакете не соответствует версии сервера, то пакет так же дропается. После этого, сверяется аутентификационная информация (либо значение строки community, либо пользовательская информация). Могут применяться внешние модули для аутентификации (об аутентификации - ниже). Далее, происходит обработка сообщения. Если необходимо - генерируется ответ.

Защита в SNMP Безопасность протокола SNMP - это самый изменяемый раздел спецификации протокола со времени его создания. С каждой версией SNMP, производились попытки усилить безопасность. Первая версия протокола SNMPv1 была самой простой и небезопасной. Сообщения протокола могли быть подвержены возможности модификации, подмене или прослушиванию. Безопасность протокола базировалась на модели безопасности на основе сообществ (т.н. Community-based Security Model), что подразумевало аутентификацию на основе единой текстовой строки - своеобразного пароля (т.н. community-sting), которая передавалась в теле сообщения в открытом виде. Хотя, данная версия протокола самая незащищенная, она довольно часто применяется в современных сетях, т.к. является самой простой. В одной из вторых версий SNMP (SNMPv2p) была попытка реализовать аутентификацию на основе сторон (т.н.Party-based Security Model). Технология кроме аутентификации, так же поддерживала возможность шифрования трафика. Данная технология не прижилась, как "сложная и запутанная") и в данный момент не используется. После чего SNMP второй версии вернулась к Community-based Security и стала именоваться SNMPv2c и применяется по сей день. SNMPv2 была переписана чуть более чем полностью, в результате чего существенно повышено быстродействие протокола, безопасность. Третья версия протокола (SNMPv3) была более удачно доработана и поддерживает как аутентификацию на основе имени пользователя (т.н. User-based Security Model), так и шифрование трафика. Хотя их можно и не использовать. Версии протокола между собой не совместимы. Несовместимость заключается в разнице пакетов PDU, в наличии дополнительных команд в более новых версиях протокола (возможно, в других…). В RFC 2576 имеется некоторая информация, позволяющая организовать возможность совместного использования SNMPv1 и v2. Для этого есть 2 пути: 1. Использование прокси-агентов (агент преобразует PDU SNMPv2 в PDU SNMPv1), 2. Использование менеджера с поддержкой 2х версий (менеджер для каждого хоста должен помнить версию агента).

Рассмотрим работу протокола SNMPv2c (и SNMPv1) с точки зрения безопасности. При рассмотрении структуры пакета PDU было видно, что каждая единица PDU содержит community строку. При этом, SNMP агент содержит список (часто данный список состоит из одного значения) разрешенных строк и описание того, что каждая из строк может делать (фактически – набор прав). В большинстве случаев – это права read/write. При активации функций SNMP на каком-либо хосте, стандартные строки community – это public и private для возможности чтения и для возможности чтения-записи соответственно. Это строки очень желательно менять на свои. Часто, при конфигурировании SNMP о, в котором для каждой переменной в поле связанные переменные подставлены установленные значения переменных. В поле error-status помещается значение NoError, а в поле error-index — 0. Значение поля request-id в ответном PDU совпадает с идентификатором в принятом сообщении.пределяют различные community строки для чтения переменных и для записи.

SNMP в Linux В большинстве дистрибутивов Linux для работы с SNMP используется пакет net-snmp (RedHat) и snmp + snmpd (в Debian в snmp лежит клиентская часть, а в snmpd – серверная часть), который позволяет использовать протокол SNMP посредством отправки и получения PDU. После установки пакета(ов) в linux появятся следующие инструменты (перечислены не все): · snmptranslate - Перевод MIB OID имён между цифровой и текстовой представлениями. · snmpget - Взаимодействует с агентом, используя PDU GetRequest запросы. · snmpgetnext - Взаимодействует с агентом, используя PDU GetNextRequest запросы. · snmpbulkget - Взаимодействует с агентом, используя PDU GetBulkRequest запросы. · snmpwalk - Получает поддерево объектов OID из MIB базы агента с помощью PDU GetNextRequest запросов. Если OID не задан, то команда получает дерево, начиная от MIB-2 (iso.org.dod.internet.mgmt.mib-2 (1.3.6.1.2.1)) · snmpbulkwalk - Получает поддерево объектов OID из MIB базы агента с помощью PDU GetBulkRequest запросов. · snmpset - Взаимодействует с агентом, используя PDU SetRequest запросы. · snmptrap - Посылает SNMP Trap или информационные сообщения. · snmptest - Взаимодействует с сетью, используя SNMP запросы. · … Основной и часто используемой из всех указанных команд, является snmpwalk. При указании данной команды, без OID она попытается получить все объекты из ветки iso.org.dod.internet.mgmt.mib-2. В ссылках ниже можно найти отличный сборник примеров использования данных программ.

Так же, стоит отметить, что когда Вы работаете с указанными командами, наименование переменных OID «сворачивается» до короткого пути, например путь OID iso.org.dod.internet.mgmt.mib-2.system.sysName.0 (1.3.6.1.2.1.1.5.0) будет свернут до SNMPv2-MIB::sysName.0. На иллюстрации дерева MIB видно, как выделен красной заливкой путь iso.org.dod.internet.mgmt.mib-2, собственно, он и свернут в название данной ветки и представлен как SNMPv2-MIB::.

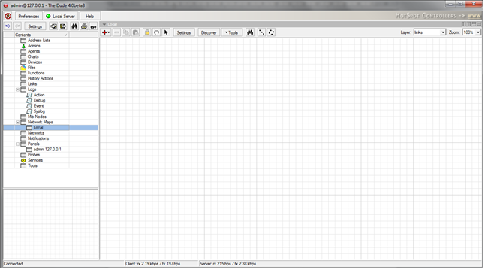

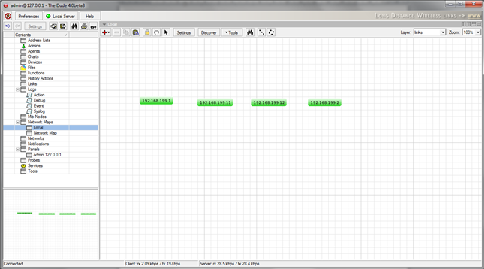

Практическая часть Настройка SNMP -менеджера Открываем программу «The Dude», слева в меню выбираем карту сети (Network Maps > Local).

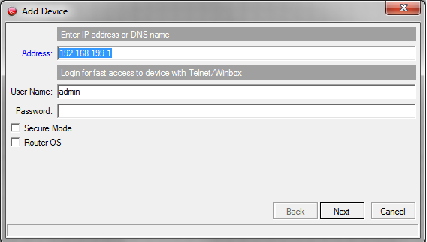

Рисунок 2.3 – окно программы Добавляем устройства в соответствии с диаграммой, изображенной на рис. 1. Для этого на панели инструментов нужно нажать красный плюс и выбрать пункт «Device», в открывшемся диалоговом окне ввести IP-адрес нужного устройства и нажать «Next».

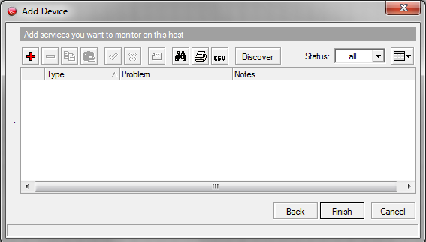

Рисунок 2.4 - добавление устройства, ввод IP-адреса В открывшемся окне выбрать метод проверки работоспособности устройства, для этого нажать красный плюс.

Рисунок 2.5 - добавление устройства. В открывшемся окне из выпадающего списка «Probe» выбрать тип «Ping» и нажать кнопку OK.

Рисунок 2.6 - выбор метода проверки работоспособности устройства Затем нажать кнопку «Finish». Аналогично добавляем коммутаторы SW1, SW2 и PC2.

Рисунок 2.7 - узлы сети: PC1, SW1,SW2 и PC2 Производим настройку компьютеров, нажимаем правой кнопкой на PC1 из контекстного меню выбираем «Appearance», в открывшемся окне во кладке «General», в поле «Lable» добавить имя PC1, а на вкладке «Image» из выпадающего списка выбрать «pc.svg» и нажать Ок.

Рисунок 2.8 - настройка узлов сети

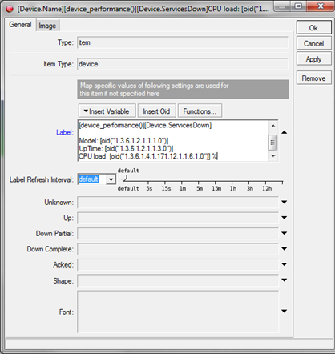

Рисунок 2.9 - добавление изображения Аналогично для для PC2. Производим настройку коммутаторов, для этого на коммутаторе нажать правой кнопкой и выбрать пункт «Appearance», в открывшемся окне во вкладке «Image» из выпадающего списка выбрать «switch.svg». Во вкладке «General» в поле «Lable», ввести параметры за которыми будет производится мониторинг по протоколу SNMP.

Рисунок 2.10 - запросы Model, UpTime, CPU load. Аналогично для коммутатора SW2.

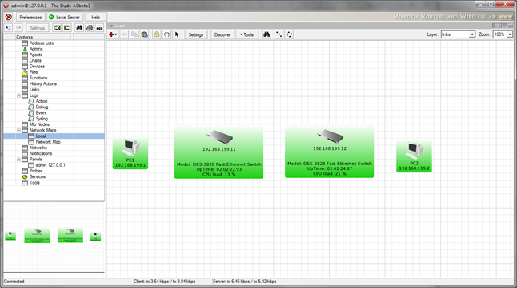

Рисунок 2.11 - окно программы с настроенными узлами сети

Проверка работы SNMP За всеми устройствами, включенными в сеть, должен выполняться мониторинг, об этом должен свидетельствовать зеленый цвет устройств на карте сети. Для проверки мониторинга вышедшего из строя оборудования можно отключить кабель в разных участках сети и наблюдать за картой сети, устройства до которых была потеряна связь будут отмечены красным, при возобновлении связи устройства станут опять зелеными. Если устройства не меняют свой цвет, то необходимо уменьшить время опроса оборудования, для этого зайдите в настройки (settings), затем на вкладке Polling выставите время опроса 2 секунды

Рисунок 2.14 - окно мониторинга пропускной способности

ЗАКЛЮЧЕНИЕ В ходе рассмотрения темы были подняты вопросы важности мониторинга и анализа сети, в частности протокола SNMP. Протокол базируется на нескольких основных принципах: · менеджер обращается к агенту, запрашивая информацию, которая характеризует состояние устройства, на котором работает агент; · менеджер может указать агенту выполнить изменение конфигурации удаленного хоста, задав значение переменной; · агент может сам сообщать менеджеру о произошедшем важном событии; · вся информация о хосте храниться в древовидной структуре базы MIB. В рамках этого протокола посредством стандартизованных сообщений могут осуществляться запросы одного или нескольких параметров MIB, установка значений для одной или нескольких переменных MIB, последовательное прочтение различных значений по тем или иным параметрам, возврат устройством на запрос другого устройства ответа, отправка уведомлений о тех или иных сетевых процессах. Алгоритмы MIB могут являться общими для всех устройств, как те, что прописываются производителем для некоторых типов сетевого оборудования. Протокол служит примером системы управления, где для достижения нужного результата выдается не команда, а осуществляется обмен информацией, решение же принимается "на месте" в соответствии с полученными данными. Также это простой и эффективный способ для сбора и обмена информацией между сетевыми устройствами, которые выпущены разными вендорами и работают на разном ПО. Этот протокол — не идеальное, но все еще одно из лучших решений для мониторинга и управления. На сегодняшний день нет другого инструмента с сопоставимым уровнем поддержки и использования. Созданный 30 лет назад SNMP продолжает работать, потому что он обладает характеристиками, которых нет ни у одной из его аналогов. Он простой в использовании, бесплатный и поддерживается практически всеми вендорами.

КУРСОВОЙ ПРОЕКТ

По: Сети и телекоммуникации

На тему: Реализовать SNMP-агента и менеджер для сбора сведений о программно-аппаратной части узла

Выполнил студент группы ИВТ-17-1Будников Михаил Павлович

Руководитель работы: доцент кафедры ИВТ и ПМ, кандидат технических наук, Машкин Владимир Анатольевич

Чита 2020 МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Забайкальский государственный университет» (ФГБОУ ВО «ЗабГУ») Энергетический Факультет Кафедра информатики вычислительной техники, прикладной математики

ЗАДАНИЕ на курсовой проект

По дисциплине Сети и телекоммуникации Студенту Будникову Михаилу Павловичу Специальности: Информатика, вычислительная техника и прикладная математика

1. Тема курсового проекта: Реализовать SNMP-агента и менеджер для сбора сведений о программно-аппаратной части узла 2. Срок подачи студентом законченной работы: 30.12.2020 3. Исходные данные к работе: литературные источники, источники в сети интернет 4. Перечень подлежащих разработке в курсовом проекте вопросов: а) разбор теоретической части; 5 Перечень графического материала: а) рисунки; б) диаграммы; в) результаты вывода программ;

Дата выдачи задания «21» февраля 2020 г. Руководитель курсового проекта ________________ /Машкин Владимир Анатольевич/ Задание принял к исполнению «___» __________________ 20__ г. Подпись студента __________________ / Будников Михаил Павлович/ МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Забайкальский государственный университет» (ФГБОУ ВО «ЗабГУ») Энергетический Факультет Кафедра информатики вычислительной техники, прикладной математики

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА к курсовому проекту

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2021-03-09; просмотров: 152; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.116.37.62 (0.223 с.) |