Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Иерархия пользователей и групп⇐ ПредыдущаяСтр 16 из 16

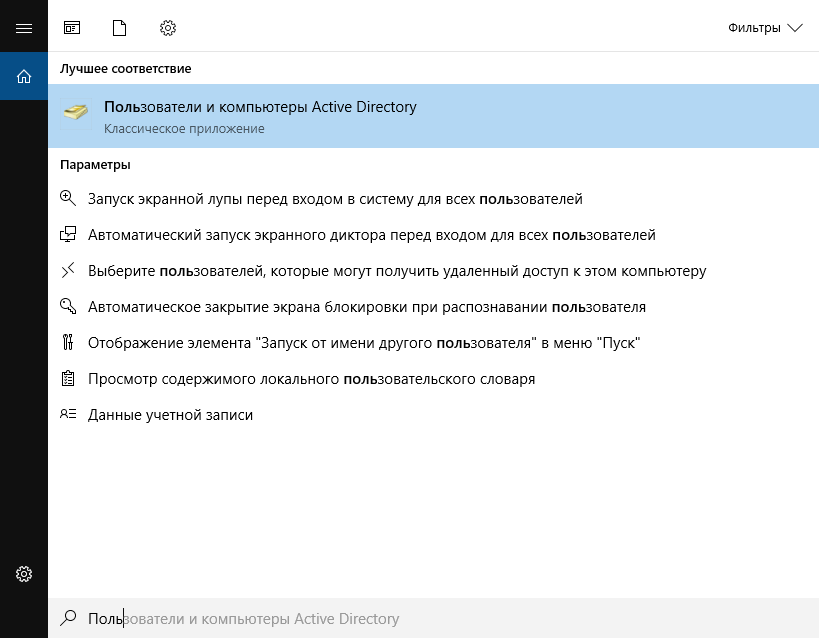

ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ Иерархия - положение частей или элементов чего-либо в порядке от высшего к низшему, используется для дальнейшего структурирования систем. Она пригодна в том числе и в администрировании для представления организационной структуры предприятия и общего порядка в системе. СОЗДАНИЕ ПОДРАЗДЕЛЕНИЯ Рассмотрим создание иерархии пользователей на примере вымышленного предприятия «PetroGroup». Для начала создадим соответствующее подразделение в нашем домене «my.domain.com». Для этого нужно в Поиске ввести «Пользователи и компьютеры Active Directory».

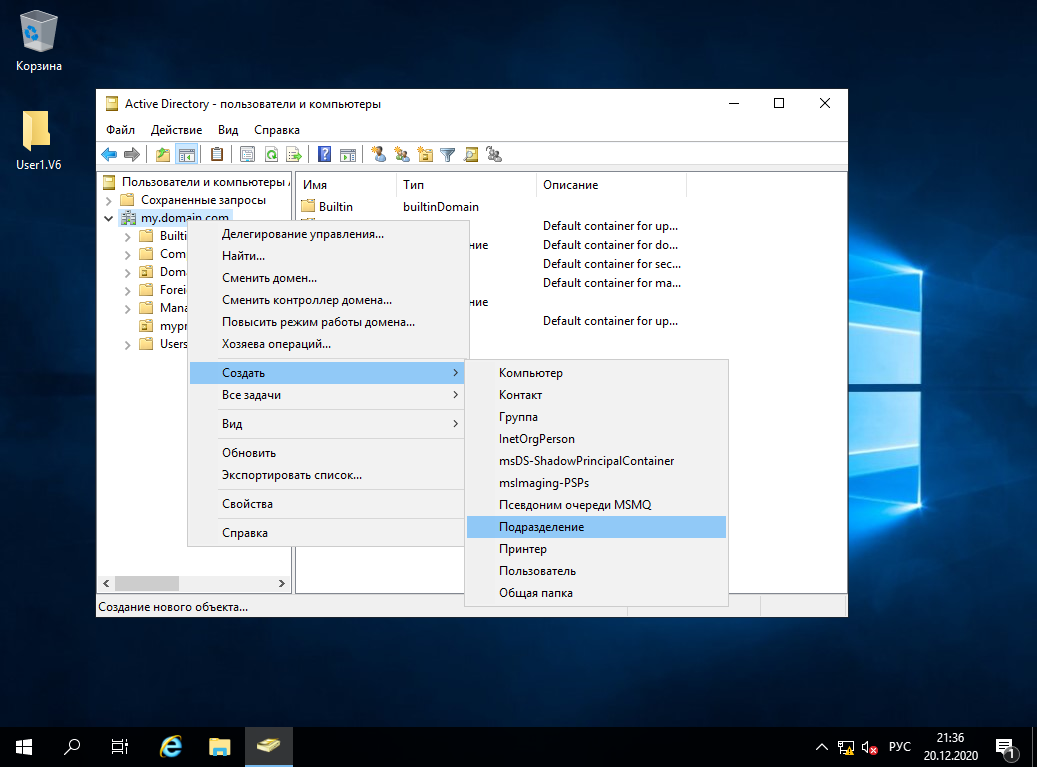

Рис. 192. Поиск «Пользователи и компьютеры Active Directory» Нужно выбрать вкладку «my.domain.com» => ПКМ => «Создать» => «Подразделение».

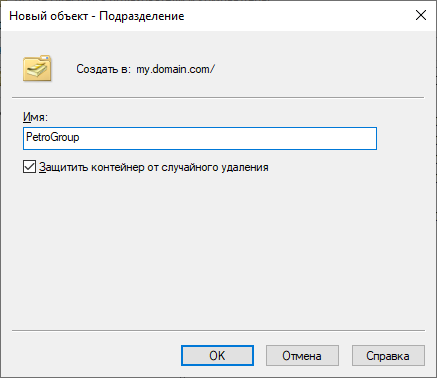

Рис. 193. Создание подразделения Имя подразделения будет «PetroGroup».

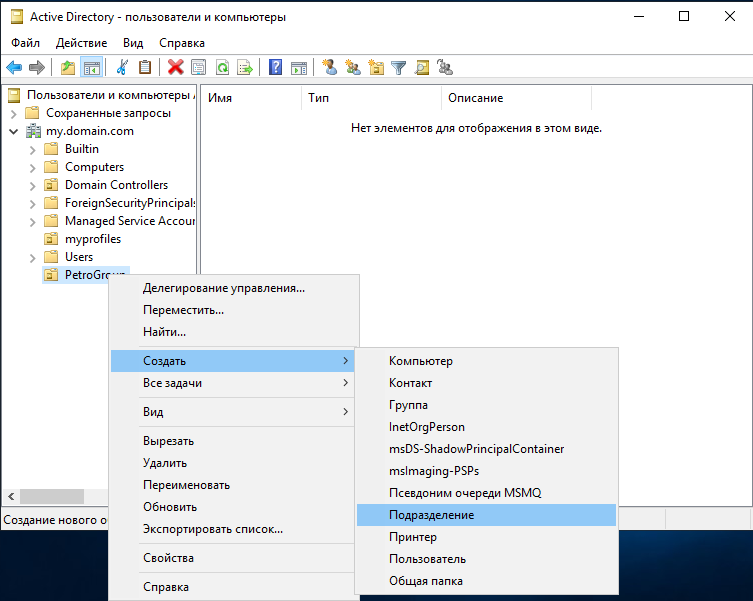

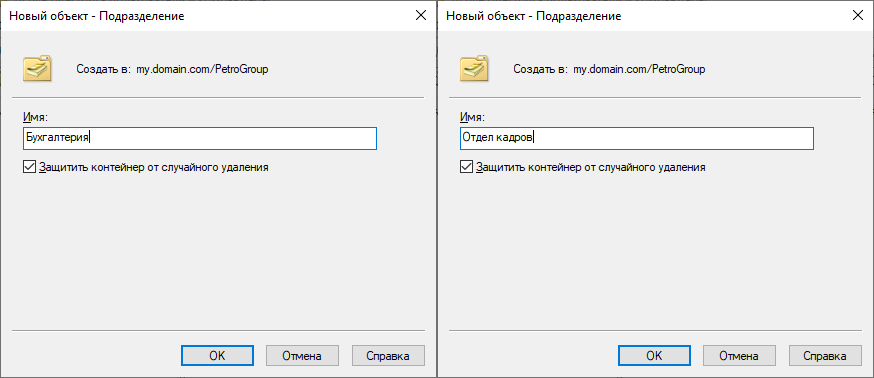

Рис. 194. Название подразделения Нужно создать у PetroGroup два подразделения – «Бухгалтерия» и «Отдел кадров». Для этого выберем созданное подразделение «PetroGroup» => ПКМ => «Создать» => «Подразделение»

Рис. 195. Создание подразделений в подразделении И введём соответствующие названия.

Рис. 196. Названия подразделений

Дальнейшая работа будет производиться с подразделением «Бухгалтерия» подразделение «Отдел кадров» нужно будет заполнить пользователю самостоятельно.

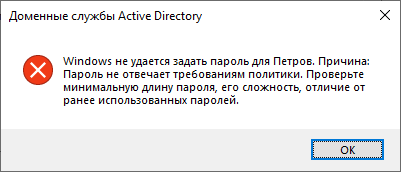

ПОЛЬЗОВАТЕЛИ И ГРУППЫ Создадим простого пользователя в подразделении «Бухгалтерия». В этот момент следует вспомнить, какие ограничения (Из гл. «2. УПРАВЛЕНИЕ ПАРОЛЯМИ») мы наложили на пароль пользователя, иначе возможен случай, что система не даст Вам создать такого пользователя.

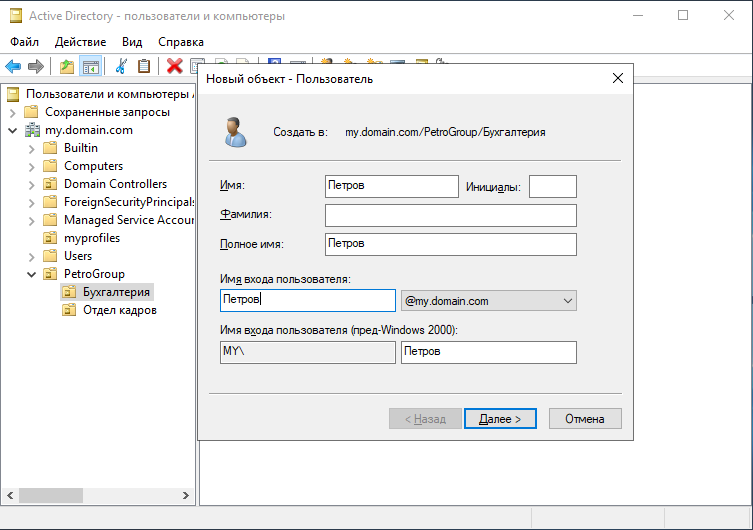

Рис. 197. Ошибка создания пароля Пароль должен соответствовать следующим критериям: · Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков · Иметь длину не менее 6 знаков · Содержать знаки трех из четырех перечисленных ниже категорий: · Латинские заглавные буквы (от A до Z) · Латинские строчные буквы (от a до z) · Цифры (от 0 до 9) · Отличающиеся от букв и цифр знаки (например,!, $, #, %) С учётом этого, учётная запись будет: Имя: Петров

Рис. 198. Новый пользователь

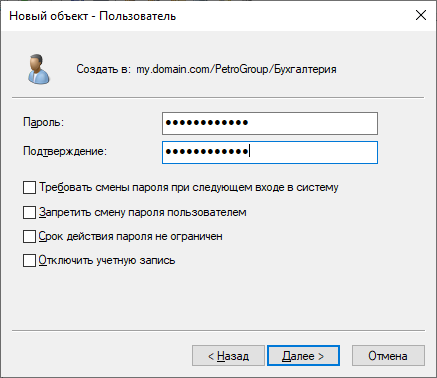

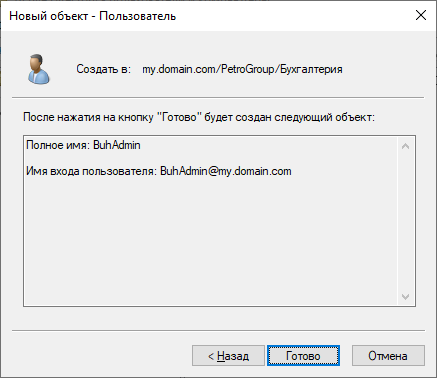

Рис. 199. Пароль пользователя Создадим второго пользователя, который в дальнейшем будет администратором в данном подразделении (имя – BuhAdmin, логин – %V8V@sUd+P).

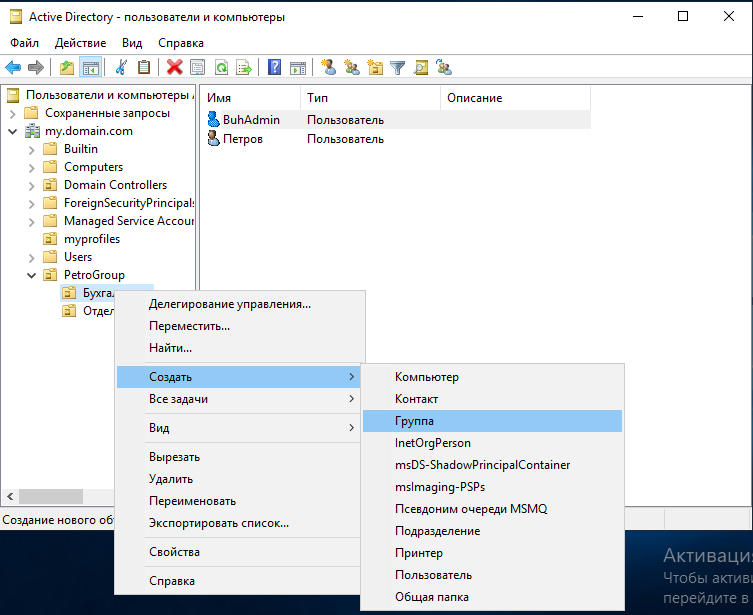

Рис. 200. Пользователь-администратор Создадим для нашего пользователя группу безопасности «Buhgaltery» (в перспективе в группу могут входить все остальные рядовые пользователи, кроме администратора подразделения). Для этого выберем созданное подразделение «Бухгалтерия» => ПКМ => «Создать» => «Группа»

Рис. 201. Создание группы безопасности Бухгалтерии Зададим имя группы «Buhgaltery». Область действия группы – «Глобальная». Тип группы – «Группа безопасности»

Рис. 202. Параметры новый группы Добавим пользователя «Петров» в созданную группу. Нужно выбрать этого пользователя => ПКМ = > «Добавить в группу…»

Рис. 203. Добавление пользователя в группу В поле «Введите имена выбираемых объектов» следует ввести «Buhgaltery».

Рис. 204. Ввод имен выбираемых объектов

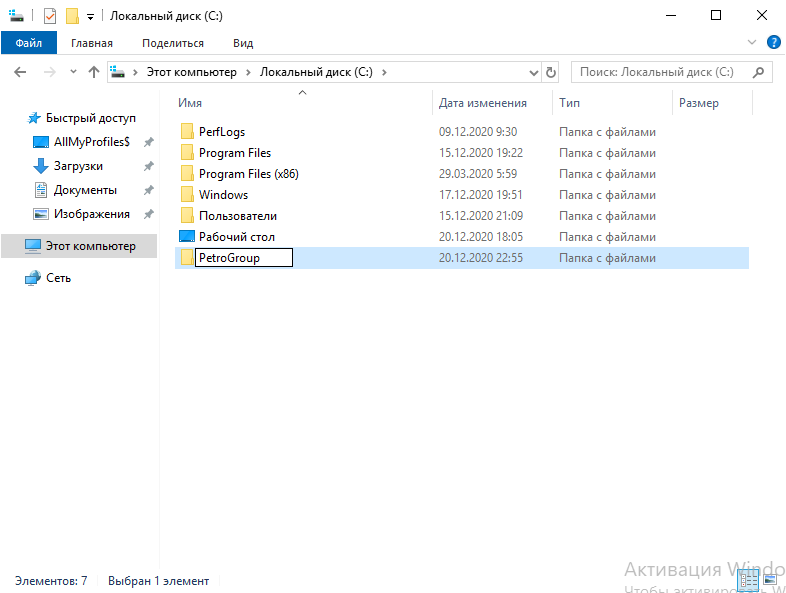

КАТАЛОГИ И ПРОФИЛИ Теперь создадим папку нашей компании «PetroGroup» на Локальном диске с тремя вложенными папками с соответствующими названиями «Бухгалтерия», «Отдел кадров» и «PetroProf». Для этого нужно открыть «Этот компьютер» => Перейти на «Локальный диск (С:)» => ПКМ в свободном месте => «Создать» => «Папка»

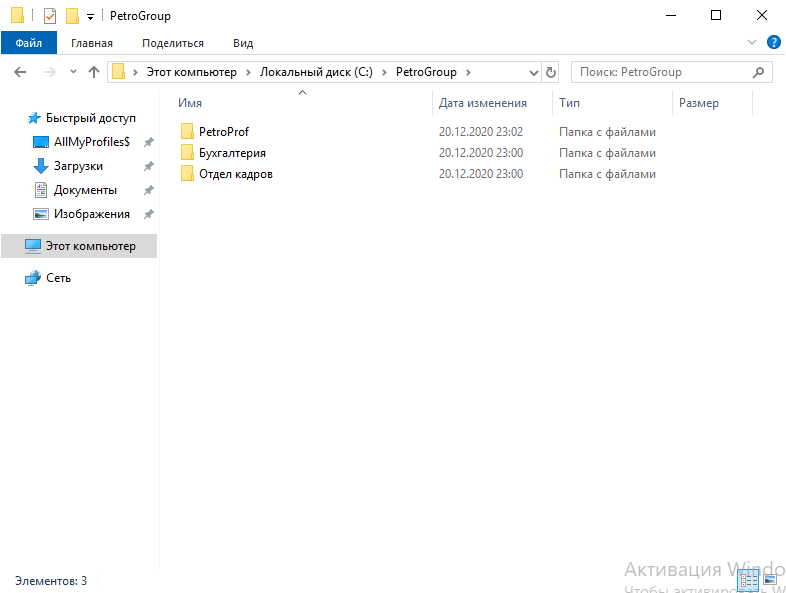

Рис. 205. Создание папок Также создадим три папки в «PetroGroup»

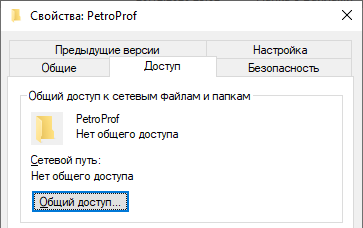

Рис. 206. Создание папок в PetroGroup В папке «PetroProf» будут храниться все наши профили, поэтому нужно открыть к ней общий доступ. Затем выберем эту папку => ПКМ => «Свойства». Нужно перейти на вкладку «Доступ» и нажать «Общий доступ»

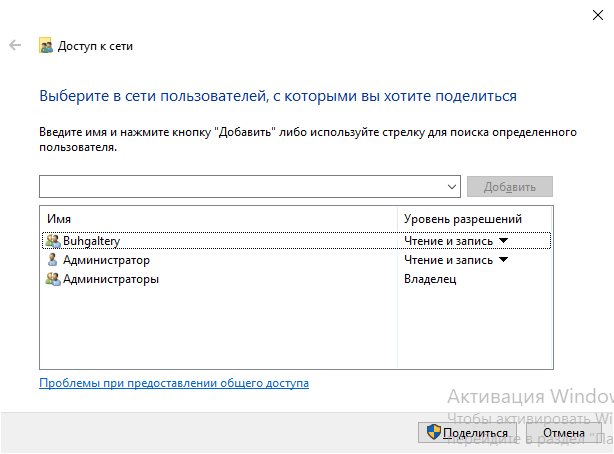

Рис. 207. Настройка общего доступа Открыть общий доступ нужно для созданной нами группы «Buhgaltery». В дальнейшем каждую дополнительно созданную группу нужно будет добавлять как совладельца, если мы хотим, чтобы профили пользователей добавляемой группы хранились именно в этой папке.

Рис. 208. Настройка доступа к сети Далее запоминаем сетевой адрес «\\WIN-3Q7F008PJ9A\PetroProf» открытой папки (выделен на скриншоте ниже) и прописываем его как путь к профилю для нашего пользователя BuhAdmin.

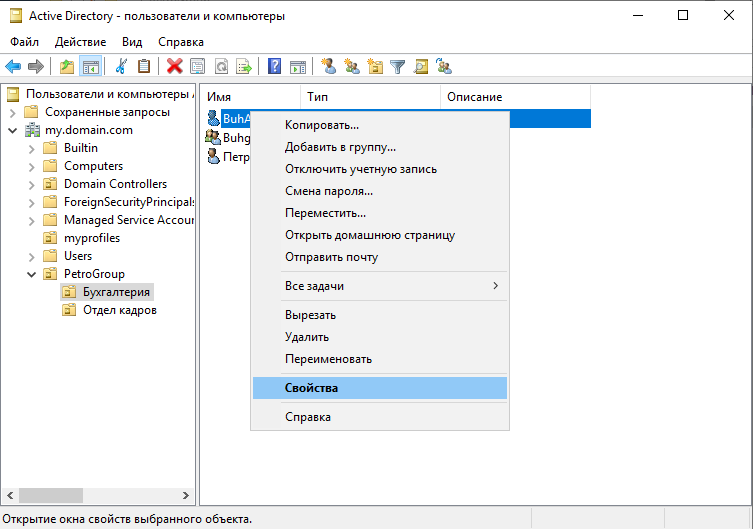

Рис. 209. Путь к папке В «Пользователи и компьютеры - Active Directory» переходим в «Свойства» пользователя BuhAdmin.

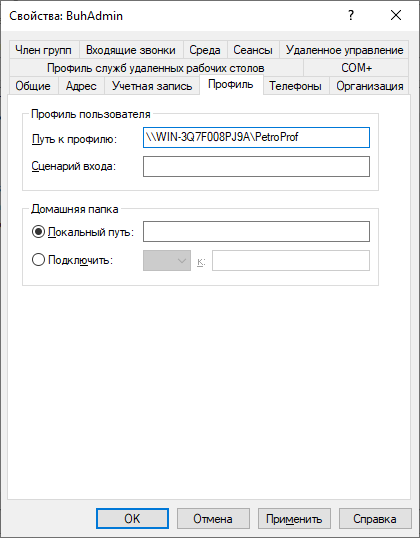

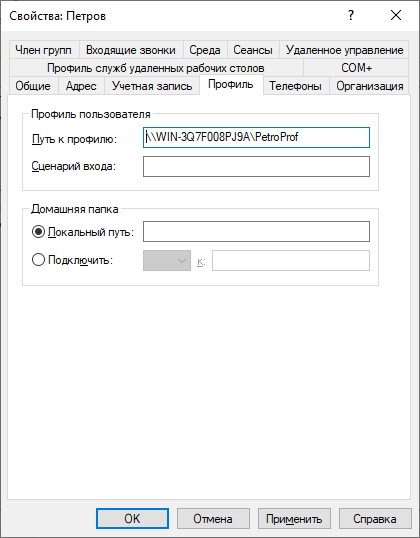

Рис. 210. Свойства пользователя Затем нужно открыть вкладку «Профиль» и задать сетевой путь папки «PetroProf».

Рис. 211. Задание сетевого пути

Такой же «Путь к профилю» нужно задать у пользователя «Петров».

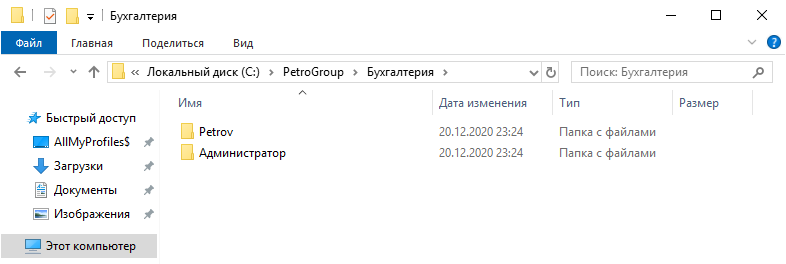

Рис. 212. Повторение пути у пользователя Всё, профили пользователей созданы, теперь можно приступить к созданию рабочих папок пользователей, общей рабочей папки и папки администратора в папке «Бухгалтерия». Это позволит пользователям хранить нужные документы в своих папках и знакомиться с необходимыми документами в общей папке (открытыми только для чтения). Администратору же такая структура позволит просматривать все рабочие папки с наименьшими затратами времени. Создадим в папке «Бухгалтерия» две папки – «Администратор» и «Петров».

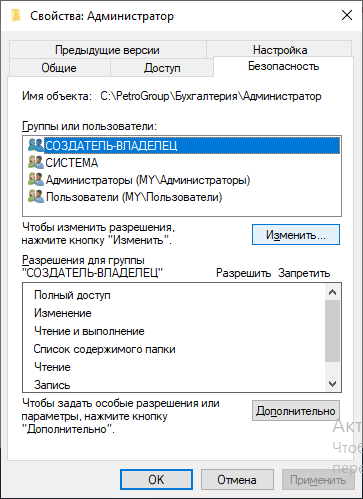

Рис. 213. Создание папок НАСТРОЙКА БЕЗОПАСНОСТИ Теперь нам осталось только распределить права доступа для каждой из папок так, чтобы Администратор мог управлять всеми папками, пользователи только своей, а также могли заходить в Общую папку, открытую только для чтения. Для распределения прав доступа нужно зайти в свойства папки и выбрать вкладку «Безопасность». Перейдём на вкладку «Безопасность» папки «Администратор». Нужно выбрать «Изменить…»

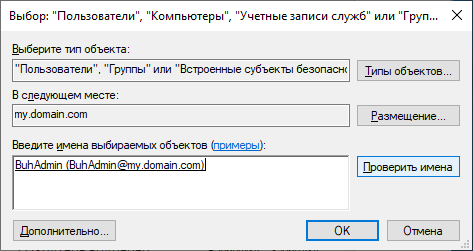

Рис. 214. Изменение разрешений Добавим в список пользователей нашего администратора BuhAdmin.

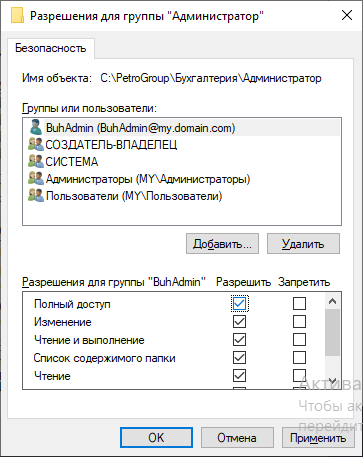

Рис. 215. Добавление администратора в список И выберем в разделе «Разрешения для BuhAdmin» пункт «Полный доступ» в колонке «Разрешить».

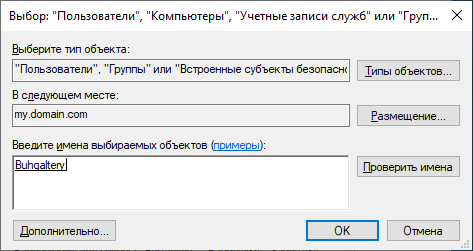

Рис. 216. Выбор полного доступа Теперь добавим в этот список группу «Buhgaltery».

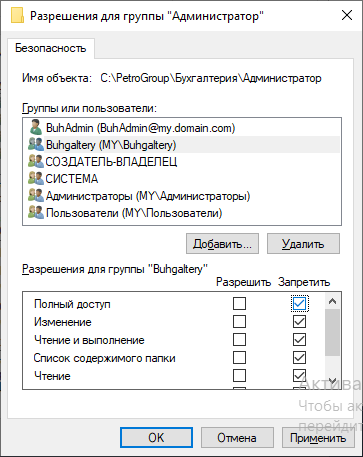

Рис. 217. Добавление в список И выберем в разделе «Разрешения для группы «Buhgaltery»» пункт «Полный доступ» в колонке «Запретить».

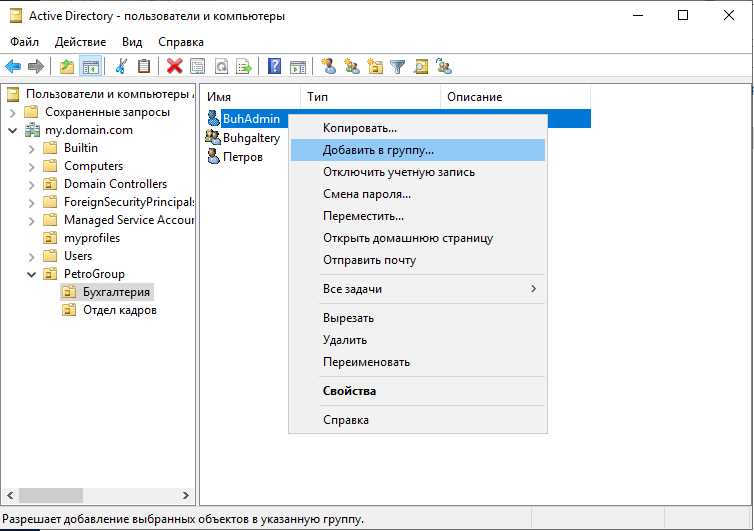

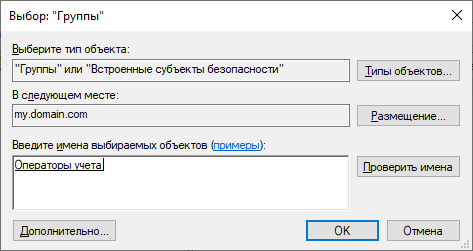

Рис. 218. Запрет полного доступа Примечание: распределяя права доступа, помните, что операция запрета доступа имеет высший приоритет по сравнению с операцией разрешения доступа. Теперь пробуем зайти под каждым из пользователей и смотрим, какие права есть у каждого, для примера можно попробовать открыть каждую из папок пользователей и общую папку, далее в тех папках, которые будут доступны, попытаться создать любой документ. Примечание: администратор домена/сервера имеет возможность добавлять любых пользователей в группы администраторов/операторов сервера. Для этого необходимо, зайдя под администратором домена, добавить нужного нам пользователя в группу, наделённую полномочиями, которыми мы хотим наделить нашего пользователя. В нашем примере мы добавим пользователя BuhAdmin в группу «Операторы учета». В «Active Directory» выберем пользователя BuhAdmin => ПКМ => «Добавить в группу…»

Рис. 219. Добавление пользователя в группу Добавим BuhAdmin в группу «Операторы учета».

Рис. 220. Добавление в группу Операторы учета После успешного завершения операции добавления, попробуем зайти под нашим пользователем на сервер. Выберем на экране выбора пользователя «Другой пользователь», введём логин пользователя и соответствующий пароль. Теперь мы можем управлять учётными записями сервера, заходя не только под администратором, но и под свежедобавленным пользователем BuhAdmin. Выполнив данный пример, можно проверить работу перенаправления папок (при условии создания перенаправляемых папок – гл. 8 «ПЕРЕНАПРАВЛЕНИЕ ПАПОК»). Для этого нужно: · зайти под пользователем BuhAdmin на сервер, создать любой документ на рабочем столе;

· зайти на клиентскую машину под пользователем BuhAdmin и удостовериться в наличии ранее созданного документа на рабочем столе. Таким образом демонстрируется работа перемещаемых папок. Работа с иерархией пользователей и групп завершена.

ЗАДАНИЕ НА ПРАКТИЧЕСКУЮ РАБОТУ

В данном разделе студентам предлагается выполнить создание собственной сети с использованием виртуализированной серверной и клиентской машинами.

ОБЩАЯ ФОРМУЛИРОВКА ЗАДАНИЯ

Требуется выполнить настройку Windows Server: Гл. 1-5 В главе «5.6 Развёртывание домена» задать: · Имя корневого домена: <Название организации> · Имя домена NetBIOS: <Сокращённое название организации> Затем нужно запустить службу DHCP: гл. 10 Далее следует создать иерархическую структуру в соответствии с индивидуальным заданием. Выполняя данное задание, следует обратить внимание на главы: · «6. Перемещаемые профили» (Методика создания пользователя) · «7. Группы для пользователей» (Методика создания групп для пользователей) · «8. Перенаправление папок» (Создание перенаправления папок) · «9. Пользователи и клиенты» (Настройка клиентской машины) · «11. Иерархия пользователей и групп» (Просто пример создания сети) У каждого подразделения должна быть своя общая папка, доступ к которой у всех остальных, кроме администраторов, отсутствует. Перенаправление папок должно быть настроено также различное для каждого подразделения и/или группы. Т.е. должна использоваться политика «Указать различные места для разных групп пользователей»

ВАРИАНТЫ ИНДИВИДУАЛЬНЫХ ЗАДАНИЙ

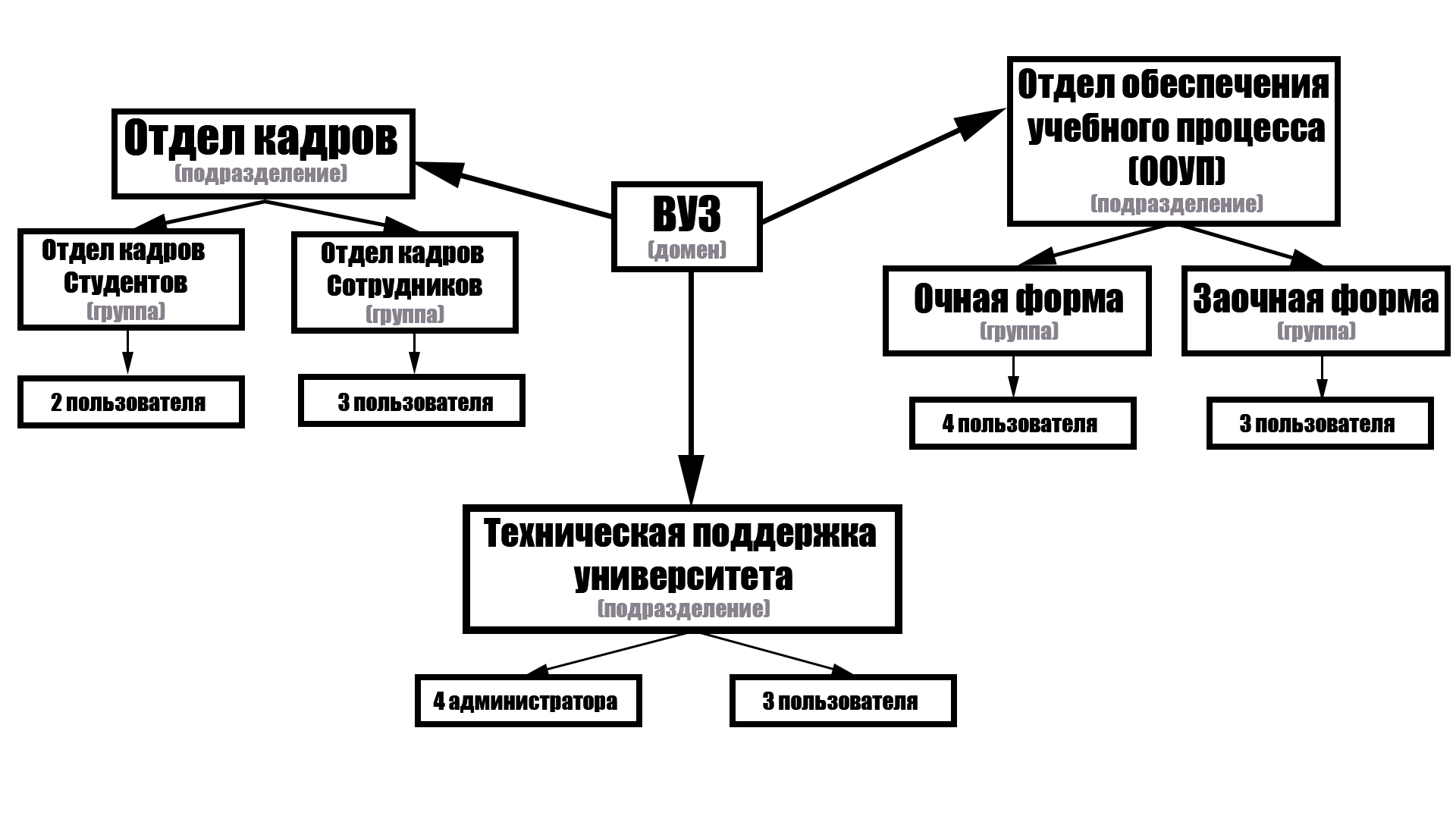

1) Создать сеть «Высшее Учебное Заведение» Имя корневого домена: «University» Имя домена: «UNI»

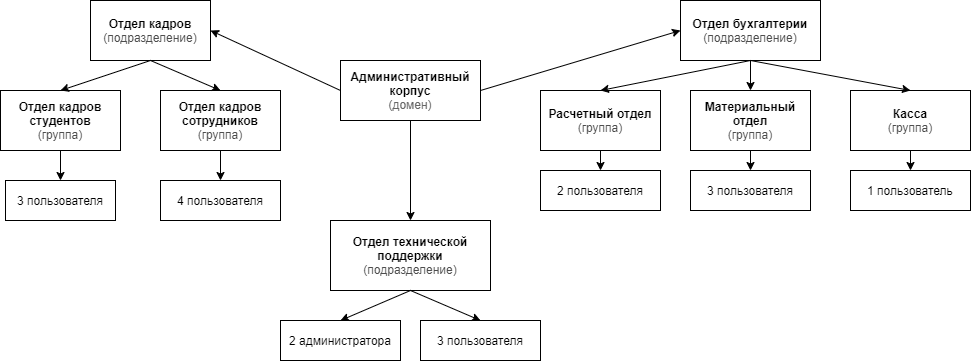

2) Создать сеть «Административный корпус» Имя корневого домена: «Administrative building» Имя домена: «AdminBuild»

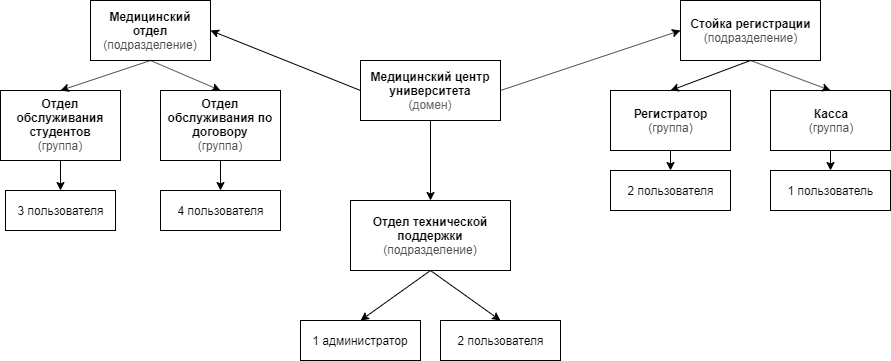

3) Создать сеть «Медицинский центр» Имя корневого домена: «Medical Center» Имя домена: «MedCent»

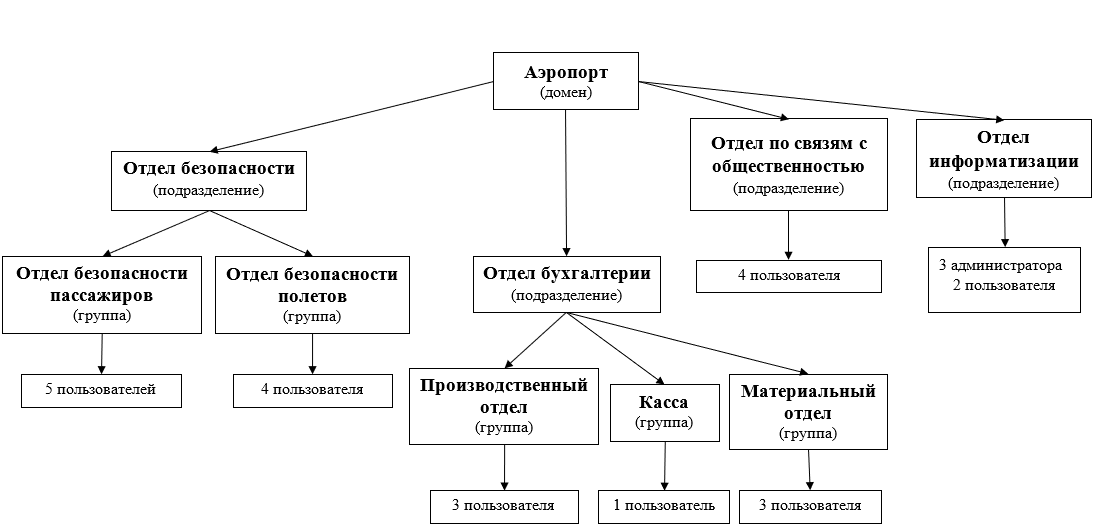

4) Создать сеть «Аэропорт» Имя корневого домена: «Airport» Имя домена: «AP»

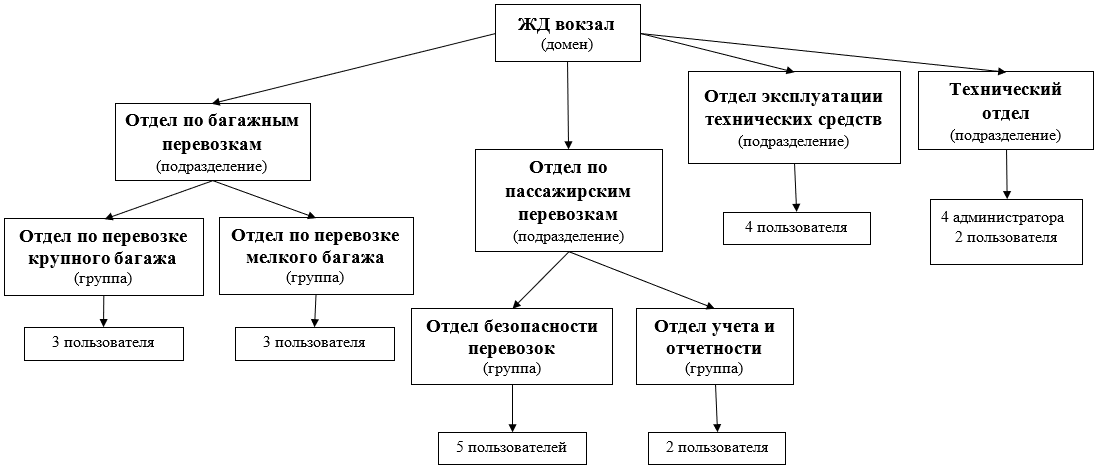

5) Создать сеть «ЖД Вокзал» Имя корневого домена: «Railway Station» Имя домена: «RS»

6) Создать сеть «Банк» Имя корневого домена: «Bank» Имя домена: «Bank»

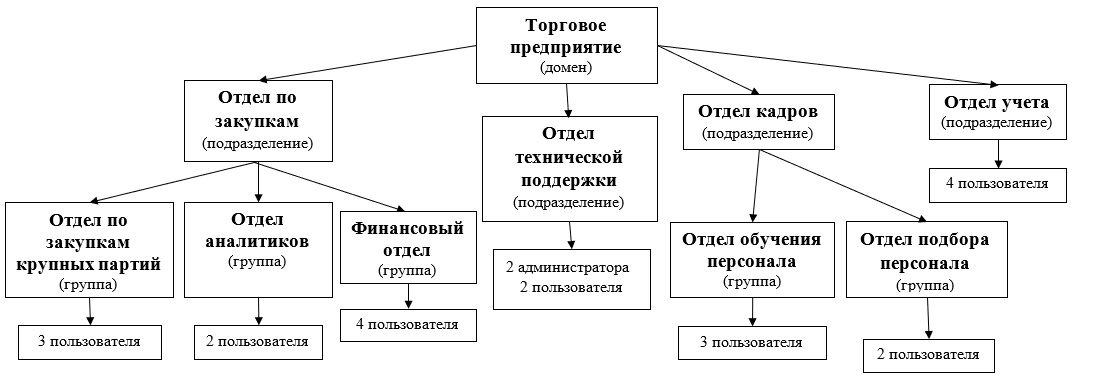

7) Создать сеть «Торговое предприятие» Имя корневого домена: «Trade enterprise» Имя домена: «TE»

ЗАКЛЮЧЕНИЕ

Список контрольных вопросов:

1. Типы вычислительных сетей. Классификация сетей по территориальному признаку. 2. Типы вычислительных сетей. Классификация сетей по масштабу производственного подразделения. 3. Стандартизация в компьютерных сетях. Понятие протокола и интерфейса. 4. Эталонная модель взаимодействия открытых систем – OSI. Графическое представление модели. 5. Прохождение запроса между двумя узлами сети. 6. Физический уровень модели OSI. 7. Канальный уровень модели OSI. 8. Сетевой уровень модели OSI. 9. Транспортный уровень модели OSI. 10. Сеансовый уровень модели OSI. 11. Уровень представления данных модели OSI. 12. Уровень приложений модели OSI. 13. Сетевые топологии. Общая шина, звезда, кольцевая топология. 14. Сети Ethernet. Стандарты: 10Base5, 10Base2, 10BaseT, 10BaseF. 15. Домен коллизий в сетях Ethernet. 16. Повторители, мосты, коммутаторы. 17. Сети Token Ring. Метод доступа к разделяемой среде для сетей Token Ring 4 Мбит/с. 18. Сети Token Ring. Метод доступа к разделяемой среде для сетей Token Ring 16 Мбит/с. 19. Физический уровень технологии Token Ring. 20. Физический уровень технологии Fast Ethernet. 21. Сегменты сети Fast Ethernet при использовании повторителей. 22. Технология 100 VG – AnyLan. 23. Технология Gigabit Ethernet. 24. Технология FDDI. 25. Особенности метода доступа FDDI. 26. Отказоустойчивость технологии FDDI. 27. Задачи сетевого уровня открытых систем OSI. Понятие «Подсеть», «Сеть», «Составная сеть». 28. Пример составной сети и основные принципы маршрутизации. 29. Пример упрощенной таблицы маршрутизации для маршрутизатора. 30. Пример упрощенной таблицы маршрутизации для конечного узла. 31. Основные сведения о протоколах маршрутизации. 32. Алгоритмы фиксированной маршрутизации. 33. Алгоритмы простой маршрутизации. 34. Алгоритмы адаптивной маршрутизации. 35. Функции маршрутизатора. Уровень интерфейсов. 36. Функции маршрутизатора. Уровень сетевого протокола. 37. Функции маршрутизатора. Уровень протоколов маршрутизации. 38. Многоуровневая структура стека TCP/IP. Уровень межсетевого взаимодействия. 39. Многоуровневая структура стека TCP/IP. Основной (транспортный) уровень. 40. Многоуровневая структура стека TCP/IP. Прикладной уровень. 41. Многоуровневая структура стека TCP/IP.Уровень сетевых интерфейсов. 42. Механизм гнезд и мультиплексирование соединений. 43. Типы адресов стека TCP/IP. Локальные адреса. 44. Типы адресов стека TCP/IP. IP – адреса. 45. Типы адресов стека TCP/IP. Символьные доменные имена. 46. Классы IP – адресов. 47. Использование масок в IP – адресации. 48. Маршрутизация пакетов в IP-сетях без использования масок. 49. Фрагментация пакетов в IP-сетях. 50. Необходимость использования масок для структуризации сетей. 51. Структуризация сети с использованием масок одинаковой длины. 52. Работа модуля IP в условиях необходимости учитывать наличие масок.

53. Структуризация сети с использованием масок переменной длины. 54. Работа IP при использовании механизма масок переменной длины. 55. Основные этапы установки и настройка ОС Windows 2008 Server. 56. Основные этапы установки и настройка ОС Windows XP Professional. 57. Администрирование сети Windows 2008. Создание подразделений (контейнеров). 58. Администрирование сети Windows 2008. Создание пользователей. Делегирование управления. 59. Администрирование сети Windows 2008. Создание групп пользователей в контейнере. 60. Создание перемещаемого профиля пользователя в сети Windows 2008. 61. Администрирование сети Windows 2008. Предоставление прав доступа к папкам пользователям/группам. 62. Суть технологии бесклассовой междоменной маршрутизации (технология CIDR). 63. Обоснование пула IP-адресов и маски в условиях технологии CIDR. 64. Задачи, решаемые технологией CIDR. БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Айвенс К. Компьютерные сети. Хитрости. Айвенс К. – СПб.: Питер, 2006. – 298 с.: ил. 2. Анин Б. Ю. Защита компьютерной информации. Анин Б. Ю. - СПб.: БХВ- Петербург, 2000. – 384 с.: ил. 3. Барановская Т. П., Лойко В. И. Архитектура компьютерных систем и сетей: учеб. пособие / Т. П. Барановская, В. И. Лойко и др.; под ред. В. И. Лойко. – М.: Финансы и статистика, 2003. – 256 с.: ил. 4. Баричев С. Г., Серов Р. Е. Основы современной криптографии. Баричев С. Г., Серов Р. Е. - СПб. Издательство «Наука и Техника», 2004. – 152 с.: ил. 5. Блэк У. Интернет: протоколы безопасности. Учебный курс. Блэк У. – СПб.: Питер, 2001. – 288 с.: ил. 6. Бормотов С. В. Системное администрирование на 100% (+CD). Бормотов С.В. – СПб.: Питер, 2006. – 256 с.: ил. 7. Ботт Э., Зихерт К. Эффективная работа: Windows XP / Э. Ботт, К. Зихерт. – СПб.: Питер. - 2004. -1069 с.: ил. 8. Бройдо В. Л. Вычислительные системы, сети и телекоммуникации / В. Л. Бройдо – СПб.: Питер, 2003. – 688 с.: ил. 9. Бэрри Н. Компьютерные сети: Бэрри Нанс. Пер. с англ.- М.: Восточная Книжная Компания, 1996. – 400 с.: ил. 10. Галатенко В. А. Стандарты информационной безопасности: курс лекций: учебное пособие / Второе издание / Галатенко В. А. Под ред. Академика РАН В. Б. Бетелина / - М.:ИНТУИТ.РУ «Интернет-университет Информационных Технологий», 2006. – 264 с. 11. Галатенко В. А. Основы информационной безопасности: курс лекций: учебное пособие / Издание третье / Галатенко В. А. Под ред. Академика РАН В. Б. Бетелина / - М.:ИНТУИТ.РУ «Интернет-университет Информационных Технологий», 2006. – 208 с. 12. Гультяев А. К. Виртуальные машины: несколько компьютеров в одном (+CD). / А. К. Гультяев - СПб.: Питер. 2006. – 224 с.: ил. 13. Завгородний В. И. Комплексная защита информации в компьютерных системах: Учебное пособие. Завгородний В. И. – М.: Логос; ПБОЮЛ Н. А. Егоров, 2001. – 264 с.: ил. 14. Иванов В. Компьютерные коммуникации. Учебный курс. Иванов В. – СПб.: Питер 2002. – 224 с.: ил. 15. Кульгин М. В. Компьютерные сети. Практика построения. Для профессионалов. 2-е изд. / М. В. Кульгин. СПб.: Питер, 2003. 462 с.: ил. 16. Матвеев М. Д., Юдин М. В., Куприянова А. В. Самоучитель Microsoft Windows XP. Все об использовании и настройках. Изд. 2-е, перераб. и доп. М. Д. Матвеев, М. В. Юдин, А. В. Куприянова. Под ред. М. В. Финкова.– СПб.: Наука и Техника, 2006. – 624 с.: ил. 17. Могилев А. В., Пак Н. И., Хеннер Е. К. Информатика: Учеб. пособие для студ. пед. вузов / А. В. Могилев, Н.И. Пак, Е. К. Хеннер; Под ред. Е. К. Хеннера. - 3- е изд., перераб. и доп. - М.: Издательский центр «Академия», 2004. – 848 с. 18. Назаров С. В. Администрирование локальных сетей Windows NT/2000/.NET: Учебное пособие. Назаров С. В. – 2-е изд., перераб. и доп. – М.: Финансы и статистика, 2003. – 480 с.: ил.2005. – 320 с.: ил. 19. Гук М. Аппаратные средства локальных сетей. Энциклопедия / М. Гук, - СПб.: Питер, 2004. – 573 с.: ил. 20. Новиков Ю. В., Кондратенко С. В. Основы локальных сетей: курс лекций: учеб. пособие: для студентов вузов, обучающихся по специальностям в обл. информ. технологий. / Ю. В. Новиков, С. В. Кондратенко - М.: Интернет – Ун-т Информ. Технологий, 2005. – 360 с. 21. Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы. 3-е изд./ В. Г. Олифер, Н. А. Олифер. – СПб.: Питер, 2006. – 958 с.: ил. 22. Олифер В. Г., Олифер Н. А. Основы сетей передачи данных: курс лекций: учебное пособие / Издание второе / В. Г. Олифер, Н. А. Олифер / - М.:ИНТУИТ.РУ «Интернет-университет Информационных Технологий», 2005. – 176 с. 23. Пасько В. П. Энциклопедия ПК. Аппаратура. Программы. Интернет. Пасько В. П. – Киев: Издательская группа BHV; СПб.: Питер, 2004. – 800 с.: ил. 24. Поляк-Брагинский А. В. Администрирование сети на примерах. Поляк- Брагинский А. В. – СПб.: БХВ-Петербург, 2005. – 320 с.: ил. 25. Пятибратов А. П., Гудыно Л. П., Кириченко А. А. Вычислительные системы, сети и телекоммуникации: Учебник. – 2-е изд., перераб. и доп. / А. П. Пятибратов, Л. П. Гудыно, А. А. Кириченко; Под ред. А. П. Пятибратова – М.: Финансы и статистика, 2004. – 512 с.: ил. 26. Симонович С. В. Информатика: Базовый курс. / Симонович С. В. и др. – СПб.: Питер, 2003. – 640 с.: ил. 27. Станек Уильям Р. Microsoft Windows XP Professional. Справочник администратора. / Уильям Р. Станек Пер. с англ. – 2-е изд. – М.: Издательско- торговый дом «Русская редакция». 2003. – 448 с.: ил. 28. Столлингс В. Современные компьютерные сети. 2-е изд. / В. Столлингс. – СПб.: Питер, 2003. – 783 с.: ил. 29. Таненбаум Э. Компьютерные сети. 4-е изд. / Э. Таненбаум. – СПб.: Питер, 2003. – 992 с.: ил. 30. Таненбаум Э. Современные операционные системы. 2-е изд. / Э. Таненбаум – СПб.: Питер, 2004 – 1040 с.: ил. 31. Холмогоров В. Тонкая настройка Windows XP. Холмогоров В. – СПб.: Питер, 2006. – 288 с.: ил. 32. Шнаер Б. Секреты и ложь. Безопасность данных в цифровом мире / Б. Шнаер. – СПб.: Питер, 2003. – 368 с.: ил. 33. Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа. А. Ю. Щеглов. – СПб.: Издательство «Наука и Техника», 2004. – 384 с.: ил.

|

||||||||||||||||

|

Последнее изменение этой страницы: 2021-02-07; просмотров: 360; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.224.44.108 (0.159 с.) |