Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Автентифікація користувачів та управління доступом

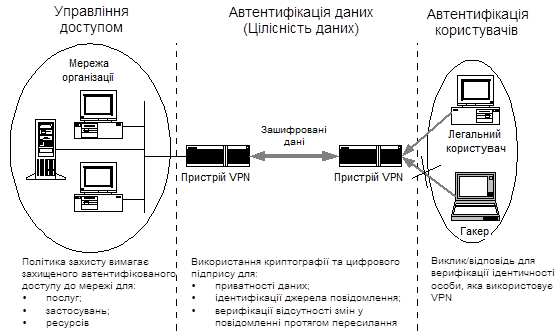

Досі розглядалися компоненти захисту приватності даних, автентифікації та цілісності даних. Онаково важливим є також процес виявлення, чи користувач є тим, за кого себе подає (автентифікація користувача) і контроль ресурсів, які йому доступні (управління доступом). На рис. показано, що пересилання зашифрованих даних є тільки частиною загального комунікаційного потоку даних; користувач повинен бути автентифікований для забезпечення уповноваженого доступу до окремих послуг, застосувань і ресурсів.

Рис.. Управління доступом та автентифікація користувачів. Автентифікація користувача Інтегрована в пункт доступу до VPN, автентифікація користувача здійснює ідентифікацію особи, використовуючи вузол VPN і виключаючи можливість неавторизованого доступу до корпоративної мережі, оскільки шифрована сесія вже встановлена між двома пунктами. Окремі поширені схеми автентифікації користувачів включають: ім’я користувача/пароль операційних систем, S/Key (колишній) пароль, автентифікаційну схему RADIUS і жорстку двофакторну схему, базовану на маркері. Найжорсткішою схемою автентифікації користувача, наявною в комерційних застосуваннях, є двофакторна автентифікаційна схема, яка вимагає двох елементів для перевірки ідентичності користувача – наявності у нього фізичного елемента (електронного пристрою-маркера) і коду, який запам’ятовується (PIN-номера). Певні скрайні розв’язання вживають біометричні механізми, такі як відбиток пальця, відбиток голосу і сканування сітківки, однак вони мало поширені. При виборі VPN-розв’язань важливо розглянути розв’язання, які містять як механізми автентифікації даних, так і автентифікації користувачів, бо поширені VPN-розв’язання, які мають тільки одну форму автентифікації. Внаслідок цього надавачі послуг VPN, які підтримують тільки один із двох автентифікаційних механізмів, можуть посилатися на автентифікацію взагалі, без розрізнення того, чи вони підтримують автентифікацію даних, користувачів, чи обидві. Повні VPN-розв’язання повинні підтримувати обидві схеми. Управління доступом Як тільки підтверджена ідентичність користувача, то його особистий профіль може точно визначити, які послуги і ресурси можуть або не можуть бути йому доступні в мережі. При забезпеченні управління доступом до особливих застосувань, організації здатні надавати доступ до своїх найбільш чутливих даних без компрометації безпеки мережі.

Архітектура управління доступом може впливати на поточну і наступну підтримку послуг, застосувань і протоколів, наявних у VPN-розв’язанні. Певні види архітектур, наприклад, основані на архітектурі проксі (proxy), дуже скорочують обсяг застосувань і послуг, бо кожне застосування, яке підтримується, вимагає спеціального проксі. Всесторонні VPN-розв’язання повинні мати архітектуру, яка підтримує всі основні послуги Internet включно із захищеними Web-браузерами, традиційну систему Internet-послуг, ціле сімейство TCP і протоколи без встановлення сполучення, такі, як RPC- та UDP-базовані застосування, а також протоколи, визначені користувачем. Крім того, VPN-архітектура повинна б підтримувати як опубліковані програмні інтерфейси застосувань (Application Program Interfaces – API), так і відкриті стандарти, так що третя група виготівників застосувань може просто вставляти їх у загальні розв’язання VPN.

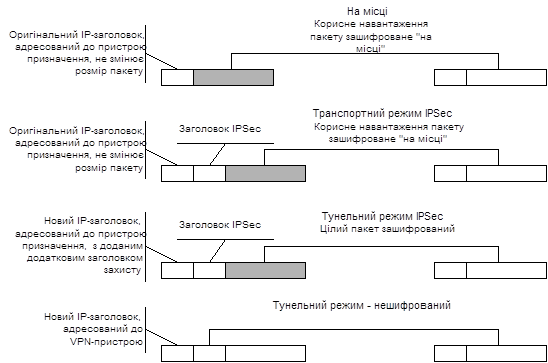

Техніки розгортання VPN Як описано раніше, для забезпечення приватності інформації, яка пересилається через незахищені канали, вживають різні криптографічні технології. Резим пересилання у VPN може визначати, які частини повідомлення зашифровані. Окремі розв’язання вимагають шифрування цілого повіломлення (IP-заголовка і даних), тоді як в інших шифруються тільки дані. У VPN використовують чотири режими пересилання: · доречний (in place) режим передавання – це типове розв’язання виготівників, коли шифруються тільки дані; розмір пакету не змінюється, тому вихідний механізм транспорту також незмінний; · режим транспортування – шифруються тільки дані і розмір пакету збільшується; цей режим забезпечує адекватну приватність даних між вузлами VPN; · шифрований тунельний режим – інформація IP-заголовка і дані шифруються, створюється нова IP-адреса, яка відображається на кінцеві пункти VPN, забезпечуючи загальну високу приватність даних;

· нешифрований тунельний режим – нічого не шифрується, що означає пересилання всіх даних відкритим текстом; це неефективне розв’язання для забезпечення приватності даних.

Структура кожного із цих режимів пересилання показана на рис.. Як не дивно, існують VPN-розв’язання, які взагалі не здійснюють жодного шифрування. Замість цього, вони покладаються на техніки інкапсуляції даних, такі як тунелювання або протокол пересилання (forwarding) для забезпечення приватності даних. Рис.. Шифровані та нешифровані режими пересилання. Не всі протоколи тунелювання і пересилання використовують криптографічні системи для приватності даних; такі розв’язання слід називати віртуальними мережами (Virtual Network – VN), а не віртуальними приватними мережами. При впровадження VPN на міжнародному рівні слід враховувати, що існують країни, в якиїх діють заканодавчі обмеження на способи шифрування у VPN; звичайно ці обмеження стосуються максимальної довжини ключа.. У цих випадках розв’язанння VPN повинні обслуговувати багато різних схем шифрування, автентифікації та управління доступом. Ті розв’язання, які не можуть обслуговувати різні схеми шифрування, мусять задовільнятися “найгіршим” дозволеним алгоритмом через цілу VPN, що зменшує захищеність мережі. Подальший рівень управління, доступний тільки в найбільш сучасних VPN-розв’язаннях – це здатність до вибіркового активування шифрувальних технологій для певних послуг і застосувань всередині VPN.

|

||||||||||||

|

Последнее изменение этой страницы: 2021-03-09; просмотров: 164; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.138.174.174 (0.007 с.) |