Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Безопасность сетей гарантируют системы предотвращения вторженийСтр 1 из 4Следующая ⇒

Обман IDS: модель для сборки №1 //05.12.2005 В этой статье мы рассмотрим некоторые методы обхода IDS. Начнем мы с атак, основанных на фрагментации, затем пойдем дальше и посмотрим как различные операционные системы собирают пакеты и чем это может быть полезным для обмана Систем Обнаружения Вторжения. Ну и закончим атаками, основанными на TTL, обратим внимание на одну из самых популярных NIDS за именем Snort и посмотрим как он с ними может справляться и что надо сделать с настройками что бы воспрепятствовать проникновению взломщика. Введение Статья "Insertion, Evasion and Denial Of Service: Eluding NIDS" положила начало исследованию способов обхода IDS. Большинство систем обнаружения вторжения поддерживают сборку TCP пакетов и способны отслеживать сессии. Некоторые DoS атаки обходят системы защиты переполняя потоковый буфер IDS, так что наблюдение за потоком нарушается. С другой стороны неплохой способ обхода заключается в предоставлении жертве и целевой системе разных пакетов -в одном случае определенные пакеты могут отвергаться целью нападения, а IDS будет думать, что поток непрерывен, а в другом IDS может отбрасывать неправильные по ее мнению данные в то время как жертвой они все будут благополучно восприниматься. Для работы с такими видами нападения хакеры используют фрагментацию пакетов, где поток нападения разбивается на отдельные части. Опишем некоторые техники взлома. Давайте начнем с определений:

Теперь уже можно перейти к сладкому и рассмотреть некоторые виды атак.

Противодействие Snort Snort, без сомнения, является самой популярной NIDS в мире. Конечно же в нем есть меры противодействия таким атакам. Препроцессор frag3 предназначен для работы с фрагментами, он пришел на смену модулю frag2. Препроцессор является целевым, позволяя пользователю определять метод сборки фрагментов и время таймаута на целевом IP адресе или подсети. Это позволяет системе обнаружения вторжения работать в той же манере, что и компьютеры в сети, которую она охраняет. Предположим, что у вас под защитой подсеть 192.168.1.x, состоящая из машин с OpenBSD, и вы хотите сконфигурировать Snort на работу с нею. Для этого достаточно указать в конфигурационном файле данные для препроцессора frag3: preprocessor frag3_global: Теперь пакеты для подсети 192.168.1.x будут собираться используя политику bsd, с теми же параметрами, что установлены и в BSD. Ясно видно, что для подсети 10.1.47.x используется политика First. Кроме того обратите внимание на поле min_ttl, с помощью которого можно предотвратить атаки, основанные на времени TTL - если бы между IDS и подсетью существовал роутер, то указанием минимального времени жизни пакетов можно было бы избежать такого нападения. Системы обнаружения вторжений. (Подготовил Артем Бобров) Intrusion Detection System - IDS. Содержание Введение 1. Общие сведения 2. Классификация IDS o Cпособ реагирования o Способ сбора информации

o Метод анализа 3. Архитектура IDS o Локальная архитектура o Глобальная архитектура 4. Стандарты в области IDS o Intrusion Detection Message Exchange Format o Common Intrusion Detectiom Framework Заключение Литература Введение Обнаружение вторжений остается областью активных исследований уже в течение двух десятилетий. Считается, что начало этому направлению, было положено в 1980 г. статьей Джеймса Андерсона "Мониторинг угроз компьютерной безопасности". Несколько позже, в 1987 г. это направление было развито публикацией статьи "О модели обнаружения вторжения" Дороти Деннинг. Она обеспечила методологический подход, вдохновивший многих исследователей и заложивший основу для создания коммерческих продуктов в области обнаружения вторжений. Изучение методов обнаружения аномалий было предварено аксиомой, что можно различать маскирующихся и действительно законных пользователей посредствам выявления отклонений от исторически сложившегося использования системы. Выражалась надежда, что подход на основе анализа данных аудита будет полезен для идентификации не только кракеров, разными способами добывающих информацию об идентификации и аутентификации и применяющих её для маскировки под авторизованных пользователей, но также и самих авторизованных пользователей, выполняющих несанкционированные действия, т.е. злоупотребляющих своими привилегиями. По статистике, около 80% процентов взломов производится изнутри, то есть сотрудниками самой организации. [7] Общие сведения Системы обнаружения вторжений (IDS - Intrusion Detection Systems) - один из важнейших элементов систем информационной безопасности сетей любого современного предприятия. Рост в последние годы числа проблем, связанных с компьютерной безопасностью, привёл к тому, что системы обнаружения вторжения очень быстро стали ключевым компонентом любой стратегии сетевой защиты. За последние несколько лет их популярность значительно возросла, поскольку продавцы средств защиты значительно улучшили качество и совместимость своих программ. [3] Системами обнаружения вторжений (СОВ) называют множество различных программных и аппаратных средств, объединяемых одним общим свойством - они занимаются анализом использования вверенных им ресурсов и, в случае обнаружения каких-либо подозрительных или просто нетипичных событий, способны предпринимать некоторые самостоятельные действия по обнаружению, идентификации и устранению их причин. [9] Системами обнаружения вторжений (СОВ) называют множество различных программных и аппаратных средств, объединяемых одним общим свойством - они занимаются анализом использования вверенных им ресурсов и, в случае обнаружения каких-либо подозрительных или просто нетипичных событий, способны предпринимать некоторые самостоятельные действия по обнаружению, идентификации и устранению их причин. [9] Но системы обнаружения вторжений лишь один из инструментов защитного арсенала и он не должен рассматриваться как замена для любого из других защитных механизмов. Защита информации наиболее эффективна, когда в интрасети поддерживается многоуровневая защита. Она складывается из следующих компонентов [7]:

Следовательно для полной защиты целостности сети необходима реализация всех вышеперечисленных компонентов защиты. И использование многоуровневой защиты является наиболее эффективным методом предотвращения несанкционированного использования компьютерных систем и сетевых сервисов. Таким образом, система обнаружения вторжений – это одна из компонент обеспечения безопасности сети в многоуровневой стратегии её защиты.

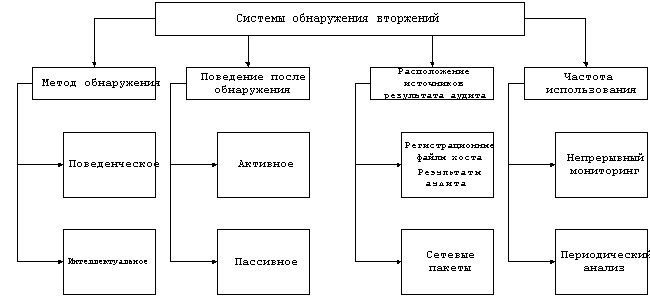

Классификация IDS Для проведения классификации IDS необходимо учесть несколько факторов (рисунок 1) [7]. Метод обнаружения описывает характеристики анализатора. Когда IDS использует информацию о нормальном поведении контролируемой системы, она называется поведенческой. Когда IDS работает с информацией об атаках, она называется интеллектуальной.

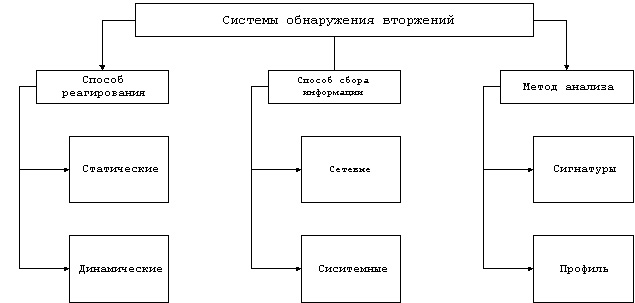

Рисунок 1. Характеристики систем обнаружения вторжений [7] Поведение после обнаружения указывает на реакцию IDS на атаки. Реакция может быть активной – IDS предпринимает корректирующие (устраняет лазейки) или действительно активные (закрывает доступ для возможных нарушителей, делая недоступными сервисы) действия. Если IDS только выдаёт предупреждения, её называют пассивной. Расположение источников результата аудита подразделяет IDS в зависимости от вида исходной информации, которую они анализируют. Входными данными для них могут быть результаты аудита, системные регистрационные файлы или сетевые пакеты. Частота использования отражает либо непрерывный мониторинг контролируемой системы со стороны IDS, либо соответствующие периодическим запускам IDS для проведения анализа. Классифицировать IDS можно также по нескольким параметрам [7]. По способам реагирования различают статические и динамические IDS. Статические средства делают «снимки» (snapshot) среды и осуществляют их анализ, разыскивая уязвимое ПО, ошибки в конфигурациях и т.д. Статические IDS проверяют версии работающих в системе приложений на наличие известных уязвимостей и слабых паролей, проверяют содержимое специальных файлов в директориях пользователей или проверяют конфигурацию открытых сетевых сервисов. Статические IDS обнаруживают следы вторжения. Динамические IDS осуществляют мониторинг в реальном времени всех действий, происходящих в системе, просматривая файлы аудита или сетевые пакеты, передаваемые за определённый промежуток времени. Динамические IDS реализуют анализ в реальном времени и позволяют постоянно следить за безопасностью системы.

Рисунок 2. Классификация систем обнаружения вторжений [7] По способу сбора информации различают сетевые и системные IDS. Сетевые (NIDS)контролируют пакеты в сетевом окружении и обнаруживают попытки злоумышленника проникнуть внутрь защищаемой системы или реализовать атаку «отказ в обслуживании». Эти IDS работают с сетевыми потоками данных. Типичный пример NIDS – система, которая контролирует большое число TPC-запросов на соединение (SYN) со многими портами на выбранном компьютере, обнаруживая, таким образом, что кто-то пытается осуществить сканирование TCP-портов. Сетевая IDS может запускаться либо на отдельном компьютере, который контролирует свой собственный трафик, либо на выделенном компьютере, прозрачно просматривающим весь трафик в сети (концентратор, маршрутизатор). Сетевые IDS контролируют много компьютеров, тогда как другие IDS контролируют только один. IDS, которые устанавливаются на хосте и обнаруживают злонамеренные действия на нём называются хостовыми или системными IDS. Примерами хостовых IDS могут быть системы контроля целостности файлов (СКЦФ), которые проверяют системные файлы с целью определения, когда в них были внесены изменения. Мониторы регистрационных файлов (Log-file monitors, LFM), контролируют регистрационные файлы, создаваемые сетевыми сервисами и службами. Обманные системы, работающие с псевдосервисами, цель которых заключается в воспроизведении хорошо известных уязвимостей для обмана злоумышленников. По методам анализа IDS делят на две группы [8]: IDS, которые сравнивают информацию с предустановленной базой сигнатур атак и IDS, контролирующие частоту событий или обнаружение статистических аномалий. Анализ сигнатур был первым методом, примененным для обнаружения вторжений. Он базируется на простом понятии совпадения последовательности с образцом. Во входящем пакете просматривается байт за байтом и сравнивается с сигнатурой (подписью) – характерной строкой программы, указывающей на характеристику вредного трафика. Такая подпись может содержать ключевую фразу или команду, которая связана с нападением. Если совпадение найдено, объявляется тревога. Второй метод анализа состоит в рассмотрении строго форматированных данных трафика сети, известных как протоколы. Каждый пакет сопровождается различными протоколами. Авторы IDS, зная это, внедрили инструменты, которые разворачивают и осматривают эти протоколы, согласно стандартам. Каждый протокол имеет несколько полей с ожидаемыми или нормальными значениями. Если что-нибудь нарушает эти стандарты, то вероятна злонамеренность. IDS просматривает каждое поле всех протоколов входящих пакетов: IP, TCP, и UDP. Если имеются нарушения протокола, например, если он содержит неожиданное значение в одном из полей, объявляется тревога

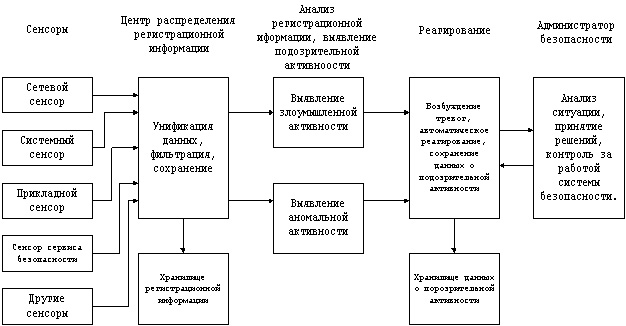

Системы анализа сигнатуры имеют несколько важных сильных сторон. Во-первых, они очень быстры, так как полный анализ пакета - относительно тяжелая задача. Правила легко написать, понять и настроить. Кроме того, имеется просто фантастическая поддержка компьютерного сообщества в быстром производстве сигнатур для новых опасностей. Эти системы превосходят все другие при отлове хакеров на первичном этапе: простые атаки имеют привычку использовать некие предварительные действия, которые легко распознать. Наконец, анализ, основанный на сигнатуре, точно и быстро сообщает, что в системе все нормально (если это действительно так), поскольку должны произойти некие особые события для объявления тревоги. С другой стороны IDS, основывающаяся только на анализе сигнатур, имеет определенные слабости. Являясь первоначально очень быстрой, со временем скорость ее работы будет замедляться, поскольку возрастает число проверяемых сигнатур. Это – существенная проблема, поскольку число проверяемых сигнатур может расти очень быстро. Фактически, каждая новая атака или действие, придуманное атакующим, увеличивает список проверяемых сигнатур. Не помогут даже эффективные методы работы с данными и пакетами: огромное количество слегка измененных атак могут проскользнуть через такую систему Имеется и другая сторона проблемы: так как система работает, сравнивая список имеющихся сигнатур с данными пакета, такая IDS может выявить только уже известные атаки, сигнатуры которых имеются. Но необходимо отметить, что согласно статистике 80% атак происходит по давно известным сценариям. Наличие в системе обнаружения сигнатур известных атак даёт высокий процент обнаружения вторжений. В случае анализа протоколов тоже имеются свои достоинства и недостатки. Из-за предпроцессов, требующих тщательной экспертизы протоколов, анализ протокола может быть довольно медленным. Кроме того, правила проверки для системы протокола трудно написать и понять. Можно даже сказать, что в этом случае приходится уповать на добросовестность производителя программы, так как правила относительно сложны и трудны для самостоятельной настройки. На первый взгляд, IDS на основе анализа протокола работают медленнее, чем системы на основе сигнатуры, они, более «основательны» в смысле масштабности и результатов. Кроме того, эти системы ищут «генетические нарушения» и часто могут отлавливать свежайшие “эксплоиты нулевого дня”, что в принципе Архитектура IDS У систем обнаружения вторжений целесообразно различать локальную и глобальную архитектуру. В рамках локальной архитектуры реализуются элементарные составляющие, которые затем могут быть объединены для обслуживания корпоративных систем [2]. Основные элементы локальной архитектуры и связи между ними показаны на рисунке 3. Первичный сбор данных осуществляют агенты, называемые также сенсорами. Регистрационная информация может извлекаться из системных или прикладных журналов (технически несложно получать ее и напрямую от ядра ОС), либо добываться из сети с помощью соответствующих механизмов активного сетевого оборудования или путем перехвата пакетов посредством установленной в режим мониторинга сетевой карты.

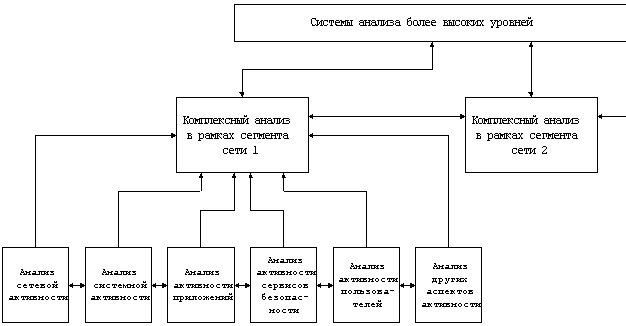

Рисунок 3. Основные элементы локальной архитектуры систем обнаружения вторжений [2] На уровне агентов (сенсоров) может выполняться фильтрация данных с целью уменьшения их объема. Это требует от агентов некоторого интеллекта, но зато разгружает остальные компоненты системы. Агенты передают информацию в центр распределения, который приводит ее к единому формату, возможно, осуществляет дальнейшую фильтрацию, сохраняет в базе данных и направляет для анализа статистическому и экспертному компонентам. Один центр распределения может обслуживать несколько сенсоров. Содержательный активный аудит начинается со статистического и экспертного компонентов. Если в процессе статистического или экспертного анализа выявляется подозрительная активность, соответствующее сообщение направляется решателю, который определяет, является ли тревога оправданной, и выбирает способ реагирования. Хорошая система обнаружения вторжений должна уметь внятно объяснить, почему она подняла тревогу, насколько серьезна ситуация и каковы рекомендуемые способы действия. Если выбор должен оставаться за человеком, то пусть он сводится к нескольким элементам меню, а не к решению концептуальных проблем. Глобальная архитектура подразумевает организацию одноранговых и разноранговых связей между локальными системами обнаружения вторжений (рисунок 4).

Рисунок 4. Глобальная архитектура систем обнаружения вторжений [2] На одном уровне иерархии располагаются компоненты, анализирующие подозрительную активность с разных точек зрения. Например, на хосте могут располагаться подсистемы анализа поведения пользователей и приложений. Их может дополнять подсистема анализа сетевой активности. Когда один компонент обнаруживает что-то подозрительное, то во многих случаях целесообразно сообщить об этом соседям либо для принятия мер, либо для усиления внимания к определенным аспектам поведения системы. Разноранговые связи используются для обобщения результатов анализа и получения целостной картины происходящего. Иногда у локального компонента недостаточно оснований для возбуждения тревоги, но "по совокупности" подозрительные ситуации могут быть объединены и совместно проанализированы, после чего порог подозрительности окажется превышенным. Целостная картина, возможно, позволит выявить скоординированные атаки на разные участки информационной системы и оценить ущерб в масштабе организации. Заключение В заключении хотелось бы ещё раз подчеркнуть, что IDS – это лишь одно из средств хорошей архитектуры обеспечения безопасности сети и многоуровневой стратегии её защиты. Они имеют свои преимущества и недостатки, развить первые и сгладить последние можно, применяя IDS в комплексе с другими средствами обеспечения безопасности информации. У IDS имеются некоторые перекрытия выполняемых функций, особенно с межсетевыми экранами, которые уже выполняют некоторые ограниченные функции обнаружения вторжений, поднимая тревогу, когда «срабатывает» соответствующее правило. IDS уникальны в том, что в отличие от МЭ, выполняющих множество различных функций (фильтрация пакетов, аутентификация пользователей, кэширование и т.д.), в них реализована всего одна функция, но реализована хорошо. Обнаружение вторжений в реальном масштабе времени, особенно на высоких сетевых скоростях, требует значительного количества выделенных ресурсов, которых не может обеспечить ни один из МЭ, кроме самых дорогих и сложных. Литература

Безопасность сетей гарантируют системы предотвращения вторжений

Вопросы производительности, являющиеся принципиальным ограничителем применимости той или иной сетевой системы предотвращения вторжений в той или иной сети, постепенно решаются. Крупные производители давно преодолели барьер в 1 Гбит/с и приближаются к 10 Гбит/: IBM готовится выпустить на рынок систему Proventia GX6116, McAfee заканчивает работу над устройством IntruShield 10 GbE. И это только два примера. Стремление к повышению производительности сетевых систем предотвращения выглядит абсолютно обоснованным и разумным. Однако ограничиваются ли необходимые доработки исключительно вопросами производительности? Принципиальное назначение систем предотвращения вторжения заложено в само название класса систем – основная задача заключается в том, чтобы обеспечить безопасность защищаемых объектов от воздействия, которое признано вторжением или нарушением безопасности. Вместе с тем, само понятие "вторжения", "нарушения безопасности" или "атаки" может выглядеть слегка размытым и, в какой-то степени, обязано определяться политикой безопасности конкретной организации. Таким образом, можно констатировать, что одним из факторов, влияющих на тенденции развития систем предотвращения вторжений, является постепенная эволюция понятий "угроза" или "вторжение" в современной корпоративной сети. Чем более гибко позволяет конкретная система описывать "угрозы" или "вторжения", тем более она будет востребована на рынке. Классификация IPS Что представляет собой IPS "в классическом понимании" этого термина? Как правило, при рассмотрении IPS "как явления" применяют классификацию, унаследованную от систем обнаружения вторжения – деление продуктов на "сетевые" и "хостовые". Сетевая IPS представляет некоторое устройство, находящееся на пути передачи сетевого трафика. Основная задача сетевой IPS – защита группы хостов сети от возможных атак путем анализа передаваемого трафика и блокирования трафика, связанного с проведением атак. Хостовая IPS располагается на конкретном хосте и обеспечивает его защиту от разрушающих воздействий путем анализа сетевого трафика, поведения приложений, активируемых системных вызовов и т.п. При этом эпоха, когда для обнаружения факта атаки считалось достаточным найти некий характерный шаблон трафика, или "сигнатуру", также канули в лету. Считается, что для успешного обнаружения атак современная IPS должна обладать следующими свойствами и функциями: Кроме того, поскольку IPS может принимать решения о блокировании трафика, необходимо обеспечить надежное и безопасное удаленное управление IPS. Средства конфигурирования IPS должны быть удобны конечным пользователям. Большинство IPS поддерживают возможность задания "пользовательских" правил обнаружения вторжений для возможности подстройки IPS под конкретную среду/требования конкретного заказчика. Незакрытые вопросы Вместе с тем, с момента появления первых IPS-решений на рынке и до сегодняшнего дня ряд вопросов так и остается открытым. Ответственность. Сетевая IPS обладает возможностью и, более того, обязана блокировать передачу трафика, составляющего атаку. Вместе с тем, сетевая IPS не должна допускать блокирования легитимного трафика. Соответственно, одним из критически важных показателей IPS является количество ложных срабатываний. Можно ли доверить принятие окончательного решения конкретному устройству, обладающему ограниченными физическими и временными ресурсами (с учетом требований по производительности IPS)? Чем обеспечивается низкое количество ложных срабатываний и можно ли как-то его понизить? Полнота контроля трафика. Возможности IPS по контролю трафика ограничены теми протоколами, средства анализа которых заложены в программное обеспечение системы. Вместе с тем постоянно возникают новые популярные среди пользователей сервисы и механизмы сетевого взаимодействия, обладающие своими уязвимостями. Каков список протоколов, контролируемых IPS? Соответствует ли этот список политике организации, заинтересованной во внедрении IPS? Каковы способы оперативного пополнения списка поддерживаемых протоколов? Гибкость подхода: возможность модификации списка угроз. Даже в самой совершенной и эффективно поддерживаемой IPS не могут быть заранее предусмотрены все возможные уязвимости хорошо проработанных базовых протоколов. Более того, некоторые возможности взаимодействия, которые не были предусмотрены в лаборатории, в которой разрабатывалась IPS, могут встретиться на практике и не являться попыткой разрушительного воздействия. Предоставляет ли IPS возможность доработки списка угроз, описания дополнительных угроз или исключения из списка угроз некоторых взаимодействий по запросу администратора? Полнота видения/структура IPS: уровень 1 – сеть. При работе в реальной сети нередко возникают ситуации, когда трафик, направляемый через несколько устройств сетевых IPS параллельно, не удовлетворяет критериям вторжения, а при рассмотрении его в совокупности, очевидно, является вторжением. Если сетевые IPS имеют возможность взаимодействия, или если в инфраструктуре сетевой IPS предусмотрен отдельный "центр принятия решений", то вторжение будет успешно обнаружено, и сеть останется в безопасности. Если обмена информацией или централизованного сбора не происходит, а каждое устройство сетевой IPS действует автономно, вторжение пройдет незамеченным. Таким образом, вопрос "предусмотрен ли в структуре сетевой IPS механизм централизованного принятия решений при работе нескольких IPS" является важным. Полнота видения/структура IPS: уровень 2 – существующая инфраструктура. Если предположить, что сетевая IPS обладает механизмом централизованного принятия решений, то, несомненно, информация от хостовой IPS также не будет лишней при принятии решения о вторжении. Возможность сбора информации не только от сетевых модулей IPS, но и от хостовых модулей IPS, позволяет определять взаимосвязи между трафиком, регистрируемым сетевыми модулями, и состоянием хостов, регистрируемым хостовыми модулями. При объединении данных от сетевых и хостовых модулей IPS в центре принятия решений появляется полное представление о состоянии в сети и о причинно-следственных связях между событиями в различных точках сети, что способствует снижению количества ложных срабатываний. Полновата видения/структура IPS: уровень 3 – развитие инфраструктуры. Параллельно с развитием механизмов IPS информационная инфраструктура компаний также претерпевает свою эволюцию. Все большее развитие мобильных инструментов сетевого взаимодействия не может оставаться незамеченным производителями IPS. Вопросы поддержки мобильных устройств, контроля их безопасности приобретают все большую актуальность с каждым годом, если не месяцем. В ближайшем будущем вопрос "какова поддержка мобильных устройств в том или ином IPS-решении?" может стать ключевым. Механизмы принятия решения Принятие решения о вторжении – ключевой момент в работе IPS. Вся информация, собираемая системой, все подходы к сбору информации, все алгоритмы, используемые при обработке собранной информации, направлены на одно – обеспечить как можно большую взвешенность и обоснованность принимаемых решений. Среди вопросов, связанных с механизмами принятия решений, можно выделить следующие: Механизмы протоколирования, используемые в IPS, вызывают меньше всего дебатов. Можно говорить о принятых "де-факто" стандартах протоколирования информации, используемых в IPS. Как правило, каждая IPS поддерживает как стандартные механизмы передачи информации – сообщения syslog, сообщения SNMP-trap, так и разработанный конкретным производителей защищенный канал передачи информации. При использовании множества модулей IPS в крупной распределенной сети генерируется колоссальный объем регистрируемой информации, обработка которой вручную не представляется возможной. Соответственно, большинство производителей IPS стремятся уже сегодня ввести дополнительные средства преобразования элементарных событий в "макро-события", имеющие смысл для администратора безопасности. Механизмы управления: удаленное и централизованное Насколько надежны используемые в IPS механизмы удаленного управления и насколько они развиты? Будут ли каналы управления успешно функционировать в случае проведения DDoS-атаки на сеть? Может ли внутренний злоумышленник получить управление системой IPS и модифицировать логику ее работы? Все эти вопросы имеют первостепенное значение при рассмотрении вопросов надежности механизмов удаленного управления системой IPS, а следовательно, и надежности ее функционирования в целом. Предусмотрены ли в IPS механизмы централизованного задания новых правил реакции IPS с их последующим избирательным внедрением на отдельные модули IPS? Возможно ли объединение отдельных IPS в группы и формирование групповых политик? Эти вопросы могут казаться не столь значительными, однако именно они обеспечивают удобство и эффективность централизованного управления распределенной системой модулей IPS. Возможность интеграции с другими системами Возможна ли интеграция данного модуля IPS с системой IPS другого производителя? Каковы ограничения? Каковы возможности интегрированного решения? Зачастую конечный пользователь был бы рад установить несколько IPS-решений различных производителей, например, для повышения надежности, но при этом необходимо обеспечить согласованную работу этих систем. При внедрении IPS пользователи ждут, что они получат гибкое, но одновременно абсолютно надежное решение, обладающее минимумом ложных срабатываний, позволяющее пользователям противостоять всем угрозам, существующим в их сетях, включая новые, возникающие по мере развития сетевых сервисов. Естественно, что решение должно быть удобным в управлении и гарантировать контроль ситуации во всей инфраструктуре информационных систем пользователей. И при этом, чтобы "всё работало". Ожидаемое развитие Постепенное вытеснение систем обнаружения вторжений с рынка не отразилось на общем объеме прибыли производителей систем обнаружения/предотвращения вторжений. Так, по данным Infonetics, прибыль производителей систем обнаружения/предотвращения вторжений за 2006 год выросла на 19%. Это позволяет сделать вывод о стабильной позиции систем IDS/IPS на рынке, и, следовательно, о незаменимости данных систем в современной информационной инфраструктуре. По мере развития Web 2.0 системы обнаружения вторжения должны, с одной стороны, следовать за развитием новых технологий, а с другой стороны на системы обнаружения вторжения может быть переложена ответственность за работоспособность сети, поскольку прерывание "бизнес"-трафика в результате роста объема трафика систем мгновенного обмена сообщениями или видеоконференций также является угрозой работоспособности сети. Ключевые тенденции развития систем обнаружения вторжений Можно выделить следующие наиболее актуальные тенденции развития систем обнаружения вторжений. На уровне обнаружения вторжений. Это, во-первых, расширение спектра поддерживаемых прикладных протоколов, особенно с учетом развития индустрии IP-телефонии, технологии VoIP и роста популярности сервиса Video-On-demand, практически повсеместного использования систем мгновенного обмена сообщениями и т.п. Во-вторых, добавление поддержки мобильных устройств и механизмов анализа взаимодействия с мобильными устройствами. В-третьих, более глубокая проработка алгоритмов функционирования уже поддерживаемых прикладных протоколов, включая механизмы контроля состояния сеанса; как следствие; повышение гибкости определения факта вторжения. И, в-четвертых, использование систем предотвращения вторжений для предотвращения утечки конфиденциальной информации из организации по различным каналам. На функциональном уровне. Это, во-первых, добавление функций профилирования трафика и введение механизмов качества обслуживания на уровне систем предотвращения вторжений. Во-вторых, расширение возможностей централизованного управления системами предотвращения вторжений. В-третьих, развитие средств преобразования элементарных событий безопасности в "макро"-события, удобные для оператора. На уровне инфраструктуры IPS. Здесь возможны два момента. Во-первых, расширение интеграции хостовых и сетевых систем предотвращения вторжений для улучшения точности обнаружения вторжений. И, во-вторых, расширение возможностей для интеграции продуктов различных производителей, унификация форматов передачи данных и управляющих воздействий.

|

|||||||||

|

Последнее изменение этой страницы: 2020-12-09; просмотров: 148; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.216.239.46 (0.06 с.) |

|

|  -=Jul=-

-=Jul=-

Уже практически забыты те времена, когда комбинация "система обнаружения вторжений + межсетевой экран" считалась совершенным средством защиты, которое позволяет полностью обеспечить безопасность сети. Системы предотвращения вторжений (Intrusion Prevention System; IPS) надежно закрепились в современных архитектурах.

Уже практически забыты те времена, когда комбинация "система обнаружения вторжений + межсетевой экран" считалась совершенным средством защиты, которое позволяет полностью обеспечить безопасность сети. Системы предотвращения вторжений (Intrusion Prevention System; IPS) надежно закрепились в современных архитектурах.