Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Лабораторные работы для курса «Технологии коммутации современных сетей Ethernet. Базовый курс D-Link»Стр 1 из 18Следующая ⇒

Лабораторные работы для курса «Технологии коммутации современных сетей Ethernet. Базовый курс D-Link»

(с применением коммутаторов DES-3810-28 и DES-3528)

Москва, 2012 Оглавление Рекомендации по организации лабораторных работ................................................................. 3 Лабораторная работа №1. Основные команды коммутатора.................................................... 4 Лабораторная работа №2. Команды обновления программного обеспечения коммутатора и сохранения/восстановления конфигурационных файлов....................................................... 14 Лабораторная работа №3. Команды управления таблицами коммутации MAC- и IP-адресов, ARP-таблицы......................................................................................................................................... 18 Лабораторная работа №4. Настройка VLAN на основе стандарта IEEE 802.1Q.................. 21 Лабораторная работа №5. Настройка протокола GVRP.......................................................... 27 Лабораторная работа №6. Самостоятельная работа по созданию ЛВС на основе стандарта IEEE 802.1Q............................................................................................................................................ 30 Лабораторная работа №7. Настройка протоколов связующего дерева STP, RSTP, MSTP... 34 Лабораторная работа №8. Настройка функции защиты от образования петель LoopBack Detection........................................................................................................................................................ 46 Лабораторная работа №9. Агрегирование каналов................................................................. 51 Лабораторная работа №10. Списки управления доступом (Access Control List)................... 54 Лабораторная работа №11. Контроль над подключением узлов к портам коммутатора. Функция Port Security........................................................................................................................................... 60 Лабораторная работа №12. Контроль над подключением узлов к портам коммутатора. Функция IP-MAC-Port Binding......................................................................................................................... 65 Лабораторная работа №13. Настройка QoS. Приоритизация трафика. Управление полосой пропускания.................................................................................................................................. 69 Лабораторная работа №14. Зеркалирование портов (Port Mirroring)...................................... 73 Лабораторная работа №15. Итоговая самостоятельная работа................................................ 75 ЛАБОРАТОРНЫЕ РАБОТЫ, ВЫПОЛНЯЕМЫЕ ФАКУЛЬТАТИВНО.................................. 79

Лабораторная работа №16. Настройка асимметричных VLAN.............................................. 79 Лабораторная работа №17. Настройка сегментации трафика без использования VLAN.... 81 Лабораторная работа №18. Настройка функции Q-in-Q (Double VLAN).............................. 83 Рекомендации по организации лабораторных работ

Для выполнения настоящих лабораторных работ, рекомендуется следующий комплект оборудования, из расчёта на учебную группу, состоящую из 10 человек:

Коммутатор DES-3810-28 2 шт. Коммутатор DES-3528 8 шт. Коммутатор DES-1005A 5 шт. Рабочая станция 20 шт. Кабель Ethernet 35 шт. Консольный кабель 10 шт.

Каждая лабораторная работа содержит схему установки с указанием количества рабочих мест, на которое она рассчитана. Настройка коммутаторов осуществляется через интерфейс командной строки, путём подключения управляющей рабочей станции к его консольному порту.

Команды в лабораторных работах приведены для коммутаторов со следующими версиями программного обеспечения: Коммутатор DES-3810-28 – ПО версии 2.10.b024 или выше Коммутатор DES-3528 – ПО версии 2.80.b042 или выше

Для проведения лабораторных работ потребуется ПО:

Все необходимые для проведения лабораторных работ файлы можно скачать с сервера D-Link: ftp://ftp.dlink.ru/Education/LabKit

Последние лабораторные работы выполняются факультативно, по решению преподавателя. Вызов помощи по командам Подключите компьютер к консольному порту коммутатора с помощью кабеля RS-232. После подключения к консольному порту коммутатора, на персональном компьютере необходимо запустить программу эмуляции терминала VT100 (например, Putty или программу HyperTerminal в Windows). В программе следует установить следующие параметры подключения:

Скорость (бит/с): 115200 Биты данных: 8 Чётность: нет Стоповые биты: 1 Управление потоком: нет

В зависимости от версии ПО, может потребоваться установить скорость 9600 бит/с.

Введите в консоли:? Введите в консоли: config Введите в консоли: show

Команды мониторинга сети Посмотрите статистику о пакетах, передаваемых и принимаемых портом 2 коммутатора: show packet ports 2 Примечание: данная команда позволяет определять количественные характеристики передаваемых одноадресных, многоадресных и широковещательных пакетов. В случае возникновения в сети большого количества широковещательного трафика (более 15% от передаваемого), необходимо провести анализ сети на наличие DOS-атаки или неисправности.

Посмотрите статистику об ошибках передаваемых и принимаемых портом пакетов: show error ports 2 Примечание: данная команда позволяет определять ошибки передаваемых данных и локализовать проблемы в коммутируемой сети. Очистите счётчики статистики на порте: clear counters ports 2 Примечание: в случае устранения выявленных ошибок или проверки отчёта загрузки портов, можно обнулить устаревшие данные. Посмотрите загрузку ЦПУ коммутатора: show utilization cpu

Посмотрите загрузку портов коммутатора: show utilization ports

Примечание: с помощью данной команды можно посмотреть загрузку портов коммутатора и объем принимаемого и передаваемого ими трафика в секунду. Посмотрите журнал работы коммутатора: show log Посмотрите журнал работы коммутатора с определенного индекса (ID): show log index 5 Очистите журнал работы: clear log

Протестируйте состояние медных кабелей, подключённых к портам коммутатора: cable_diag ports all Примечание: данная функция позволяет определить состояние пар, подключённого к порту коммутатора медного кабеля, а также его длину. Функция определяет следующие повреждения кабеля: разомкнутая цепь (Open Circuit) и короткое замыкание (Short Circuit).

Подготовка к режиму обновления и сохранения программного обеспечения коммутатора Настройте TFTP-сервер.В настройках программы необходимо:

Подготовьте файл нового программного обеспечения коммутатора:

1. Найдите необходимый файл «прошивки» на сервере ftp://ftp.dlink.ru/; 2. Скачайте файл и перенесите его в директорию на TFTP-сервере; 3. Прочитайте файл сопровождения к «прошивке». Выгрузка log-файлов

Просмотрите журнал работы коммутатора: show log

Выгрузите журнал работы на TFTP-сервер: upload log_toTFTP 10.1.1.250 dest_file Logfiles.txt Откройте выгруженный log-файл любым текстовым редактором, например блокнотом, и просмотрите его структуру. Лабораторная работа №3. Команды управления таблицами коммутации MAC- и IP-адресов, ARP-таблицы

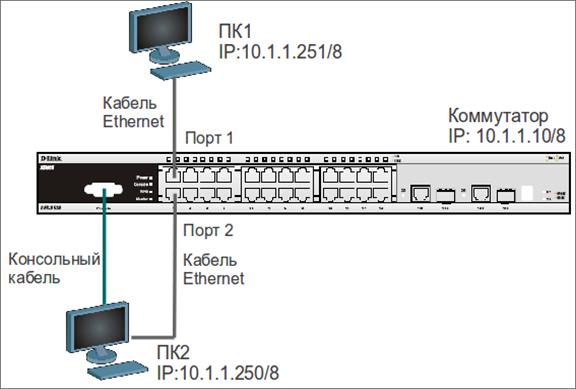

Передача кадров коммутатором осуществляется на основе таблицы коммутации. Таблица коммутации может строиться коммутатором автоматически, на основе динамического изучения МАС-адресов источников поступающих на порты кадров, или создаваться вручную администратором сети. Коммутаторы третьего уровня также поддерживают таблицы коммутации IP-адресов, которые создаются динамически на основе изучения IP-адресов поступающих кадров. ARP-таблица коммутатора хранит сопоставление IP- и MAC-адресов. ARP-таблица может строиться коммутатором динамически в процессе изучения ARP-запросов и ответов, передаваемых между устройствами подключёнными к его портам, или создаваться вручную администратором сети. Умение работать с таблицами коммутации и ARP-таблицей позволяет диагностировать проблемы, возникающие в сети, например, атаки ARP Spoofing, а также отслеживать активность пользователей. Цель: изучить процесс управления таблицей коммутации и ARP-таблицей. Оборудование (на 1 рабочее место): Коммутатор DES-3528 или DES-3810-28 1 шт. Рабочая станция 2 шт. Консольный кабель 2 шт. Кабель Ethernet 2 шт.

Схема 3: ЗАДАНИЕ Используя функцию сегментации трафика, настроить порты 9-16 коммутатора 1, находящиеся в VLAN v3 таким образом, чтобы рабочие станции, подключённые к ним, не могли обмениваться данными между собой, но при этом могли передавать данные через магистральный канал.

Настройка коммутатора 1 Настройте сегментацию трафика: config traffic_segmentation 9-16 forward_list 25

Проверьте выполненные настройки: show traffic_segmentation Настройка коммутатора 1 Удалите порты коммутатора из VLAN по умолчанию для их использования в других VLAN: config vlan default delete 1-24

Создайте девять VLAN c тегами 2-10: create vlan vlanid 2-10 Примечание: при создании VLAN без указания имени, имена присваиваются автоматически по шаблону (VLAN х, где х – тег создаваемой VLAN).

Измените имена в созданных VLAN и добавьте в них немаркированные порты: config vlan vlanid 7 name SALE add untagged 1-2 config vlan vlanid 8 name MARKETING add untagged 3-6 config vlan vlanid 9 name DESIGN add untagged 7-8

Добавьте маркированные порты сразу в несколько VLAN: config vlan vlanid 2-10 add tagged 25-26

Проверьте настройки VLAN: show vlan

Удалите порты из нескольких VLAN: config vlan vlanid 2-10 delete 3-4

Проверьте настройки VLAN: show vlan Создайте магистральный порт VLAN для передачи маркированных кадров с любыми VID: config vlan_trunk ports 10 state enable

Активизируйте функционирование магистрального канала (выполнение коммутатором этой команды занимает некоторое время):

enable vlan_trunk

Проверьте выполненные настройки: show vlan_trunk

Повторите процедуру настройки для коммутатора 2.

Проверьте доступность соединения между рабочими станциями командой ping: ping <IP-address>

- от ПК1 к ПК 3 ____________________ - от ПК2 к ПК4 ____________________ - от ПК1 к ПК2 и ПК4 ____________________ - от ПК2 к ПК1 и ПК3 ____________________

Настройка коммутатора 1 Удалите порты коммутатора из VLAN по умолчанию для их использования в других VLAN: config vlan default delete 1-24

Создайте VLAN v2 и v3, добавьте в соответствующие VLAN порты, которые необходимо настроить немаркированными. Настройте порты 25-26 маркированным: create vlan v2 tag 2 config vlan v2 add untagged 1-4 config vlan v2 add tagged 25-26

create vlan v3 tag 3 config vlan v3 add untagged 5-8 config vlan v3 add tagged 25-26

Проверьте настройки VLAN: show vlan

Настройте объявление о VLAN v2 и v3: config vlan v2 advertisement enable config vlan v3 advertisement enable

Включите работу протокола GVRP: enable gvrp

Установите возможность приёма и отправки информации о VLAN через порта 25-26 коммутатора: config port_vlan 25-26 gvrp_state enable

Повторите процедуру настройки для коммутатора 2.

Настройка коммутатора 3 Включите работу протокола GVRP: enable gvrp

Установите возможность приема и отправки информации о VLAN через все порты коммутатора: config port_vlan all gvrp_state enable Проверьте настройки VLAN на коммутаторе 3: show vlan

Проверьте состояние GVRP на портах коммутаторов 1, 2, 3: show port_vlan Запишите ваши наблюдения: ________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Проверьте доступность соединения между рабочими станциями командой ping: ping <IP-address>

- от ПК1 к ПК 3 ____________________ - от ПК2 к ПК4 ____________________

Лабораторная работа №6. Самостоятельная работа по созданию ЛВС на основе стандарта IEEE 802.1Q Цель: самостоятельно создать и настроить сеть на основе стандарта IEEE 802.1Q.

Оборудование (на 10 рабочих мест): Коммутатор DES-3528 8 шт. Коммутатор DES-3810-28 2 шт. Рабочая станция 10 шт. Консольный кабель 10 шт. Кабель Ethernet 20 шт.

Перед выполнением данной лабораторной работы необходимо сбросить настройки коммутаторов к заводским настройкам по умолчанию командой: reset config ЗАДАНИЕ 1 Подключите устройства как показано на схеме 6. Задайте на всех ПК IP-адреса из подсети 10.1.1.0/8, в соответствии со схемой.

Проверьте соединение между рабочими станциями командой ping. ping <IP-address>

В какой VLAN находятся ПК? Должна ли быть связь между всеми ПК и почему? ___________________________________________________________________________ ___________________________________________________________________________ ___________________________________________________________________________

Проверьте на каждом коммутаторе состояние таблицы коммутации: show fdb

Проверьте таблицу ARP каждого компьютера: arp -a

Сколько записей вы наблюдаете в этих таблицах? Есть ли в них одинаковые МАС-адреса? ___________________________________________________________________________

___________________________________________________________________________ ___________________________________________________________________________

Если соединение до каких-либо ПК недоступно, необходимо выяснить причины и устранить их. Перейти к заданию 2 можно только после выявления и устранения причин отсутствия связи между ПК. ЗАДАНИЕ 2 Создайте на каждом коммутаторе необходимые для работы сети VLAN.

Какие VLAN необходимо создать на каждом коммутаторе? ___________________________________________________________________________ ___________________________________________________________________________ ___________________________________________________________________________ Схема 6 (общая схема сети):

Настройте магистральные порты коммутаторов как маркированные, а пользовательские порты как немаркированные, в соответствии со схемой 6.

Проверьте связь между всеми ПК командой ping.

Какие ПК доступны с вашего рабочего места, а какие нет? Почему? ___________________________________________________________________________ ___________________________________________________________________________ ___________________________________________________________________________ ЗАДАНИЕ 3 На одном (и только на одном!) из коммутаторов DES-3810-28 необходимо настроить маршрутизацию для объединения разных VLAN в общую сеть. Логическая схема сети с маршрутизацией показана на схеме 6.1. Схема 6.1:

Перед настройкой маршрутизации на коммутаторе DES-3810-28 уже должны быть созданы необходимые VLAN v20, v50, v100 (в задании 2).

Введите на коммутаторе DES-3810-28 следующие команды, чтобы создать IP-интерфейс для каждой VLAN: create ipif IPIF20 10.0.20.1/24 v20 state enable create ipif IPIF50 10.0.50.1/24 v50 state enable create ipif IPIF100 10.0.100.1/24 v100 state enable Примечание: в этом примере IPIF20, IPIF50, IPIF100 – имена создаваемых IP-интерфейсов, а v20, v50, v100 – имена ранее созданных на этом коммутаторе VLAN (если имена VLAN другие, необходимо отредактировать вводимые команды).

Проверьте выполненные настройки IP-интерфейсов: show ipif show iproute

Задайте на всех ПК, принадлежащих к одной VLAN, IP-адреса из той IP-сети, которая назначена данной VLAN (значения IP-адресов рабочих станций выберите самостоятельно). В качестве шлюза по умолчанию (default gateway) укажите адрес IP-интерфейса маршрутизирующего коммутатора соответствующей VLAN. Командой ping проверьте связь между всеми ПК.

В какой VLAN находятся ПК? Должна ли быть связь между всеми ПК и почему? ___________________________________________________________________________ ___________________________________________________________________________ ___________________________________________________________________________

Проверьте на каждом коммутаторе состояние таблицы коммутации: show fdb

Проверьте таблицу ARP каждого компьютера: arp -a

Сколько записей вы наблюдаете в этих таблицах? Одинаковое ли количество записей в этих таблицах? Есть ли одинаковые МАС-адреса в них? Сравните с полученными результатами в задании 1. ___________________________________________________________________________ ___________________________________________________________________________ ___________________________________________________________________________ ___________________________________________________________________________ ___________________________________________________________________________

Вычисления в MSTP Процесс вычисления MSTP начинается с выбора корневого моста CIST (CIST Root) сети. В качестве CIST Root будет выбран коммутатор, обладающий наименьшим значением идентификатора моста среди всех коммутаторов сети. Далее в каждом регионе выбирается региональный корневой мост CIST (CIST Region Root). Им становится коммутатор, обладающий наименьшей внешней стоимостью пути к корню CIST среди всех коммутаторов, принадлежащих данному региону. При наличии в регионе отдельных связующих деревьев MSTI для каждой MSTI, независимо от остальных, выбирается региональный корневой мост MSTI (MSTI Regional Root). Им становится коммутатор, обладающий наименьшим значением идентификатора моста среди всех коммутаторов данной MSTI этого MST-региона. При вычислении активной топологии CIST и MSTI используется тот же фундаментальный алгоритм, который описан в стандарте IEEE 802.1D-2004. Роли портов Протокол MSTP определяет роли портов, которые участвуют в процессе вычисления активной топологии CIST и MSTI аналогичные протоколам STP и RSTP. Дополнительно в MSTI используется ещё роль –– мастер-порт (Master Port).

Счётчик переходов MSTP При вычислении активной топологии связующего дерева IST и MSTI используется механизм счётчика переходов (Hop count), определяющий максимальное число переходов между устройствами внутри региона, прежде чем кадр BPDU будет отброшен. Значение счётчика переходов устанавливается региональным корневым мостом MSTI или CIST и уменьшается на 1 каждым портом коммутатора, получившим кадр BPDU. После того как значение счётчика станет равным 0, кадр BPDU будет отброшен и информация, хранимая портом, будет помечена как устаревшая. Пользователь может установить значение счётчика переходов от 1 до 20. Значение по умолчанию –– 20.

Цель: понять функционирование протоколов связующего дерева и изучить их настройку на коммутаторах D-Link.

Оборудование (на 2 рабочих места): Коммутатор DES-3528 или DES-3810-28 2 шт. Рабочая станция 4 шт. Консольный кабель 2 шт. Кабель Ethernet 8 шт.

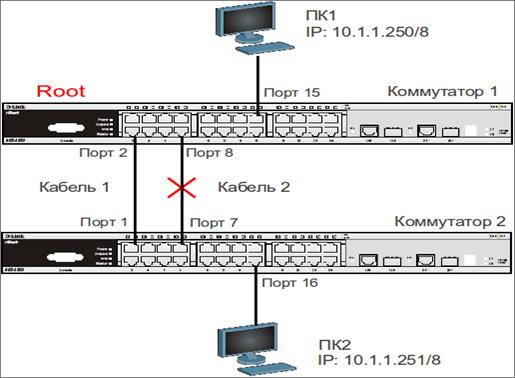

Настройка протокола RSTP Схема 7.2:

Перед выполнением задания необходимо сбросить настройки коммутаторов к заводским настройкам по умолчанию командой: reset config Настройка коммутатора 1 Включите протокол связующего дерева на коммутаторе: enable stp

Проверьте текущую конфигурацию протокола связующего дерева: show stp

Протокол RSTP используется по умолчанию. Если нет, активизируйте его: config stp version rstp

Установите на коммутаторе меньшее значение приоритета, чтобы он был выбран корневым мостом: config stp priority 8192 instance_id 0

Просмотрите выполненные изменения: show stp instance 0

Назначьте порты 1-24 граничными портами: config stp ports 1-24 edge true

Активизируйте протокол связующего дерева на портах: config stp ports 1-24 state enable Настройка коммутатора 2 Активизируйте функцию связующего дерева: enable stp

Проверьте текущую конфигурацию протокола связующего дерева: show stp

Протокол RSTP используется по умолчанию. Если нет, включите его: config stp version rstp

Назначьте порты 1-24 граничными портами: config stp ports 1-24 edge true

Активизируйте протокол связующего дерева на портах: config stp ports 1-24 state enable Подключите обратно кабель.

Поменяйте версию протокола связующего дерева с RSTP на STP на обоих коммутаторах командой: config stp version stp

ЗАДАНИЕ Настройте на коммутаторе 1 защиту от несанкционированного подключения корневых коммутаторов.

Настройка коммутатора 1 Включите на портах 1-8 защиту от перевыборов корневого коммутатора, активизировав параметр restricted_role: config stp ports 1-8 restricted_role true Настройка коммутатора 2 Измените значение приоритета коммутатора 2, так чтобы оно стало ниже значения приоритета коммутатора 1: config stp priority 4096 instance_id 0

ЗАДАНИЕ Настройте на коммутаторе 1 защиту от получения ложных кадров об изменении топологии (TCN BPDU). Настройка коммутатора 1 Включите на портах 1-8 коммутатора функцию защиты от получения ложных TCN BPDU: config stp ports 1-8 restricted_tcn true Настройка коммутатора 2 Настройте на коммутаторе приоритет по умолчанию: config stp priority 32768 instance_id 0

Проверьте выполненные настройки: show stp instance 0

Настройка протокола MSTP

Схема 7.3:

Перед выполнением задания необходимо сбросить настройки коммутаторов к заводским настройкам по умолчанию командой: reset config

Настройка коммутатора 1 Удалите порты из VLAN по умолчанию для их использования в других VLAN: config vlan default delete 1-24

Создайте VLAN v2 и v3, добавьте в соответствующие VLAN порты, которые необходимо настроить немаркированными: create vlan v2 tag 2 config vlan v2 add untagged 1-12 create vlan v3 tag 3 config vlan v3 add untagged 13-24

Проверьте настройки VLAN: show vlan

Включите протокол связующего дерева на коммутаторе: enable stp

Проверьте текущую конфигурацию протокола связующего дерева на портах коммутатора: show stp ports

Измените версию протокола связующего дерева на MSTP (по умолчанию используется RSTP): config stp version mstp

Настройте имя MST-региона и ревизию: config stp mst_config_id name abc config stp mst_config_id revision_level 1

Создайте MSTI и карту привязки VLAN к MSTI: create stp instance_id 2 config stp instance_id 2 add_vlan 2 create stp instance_id 3 config stp instance_id 3 add_vlan 3

Настройте приоритет STP так, чтобы коммутатор был выбран корневым мостом в MSTI 2: config stp priority 4096 instance_id 2 config stp priority 32768 instance_id 3

Настройте порты как граничные: config stp ports 1-24 edge true

Активизируйте протокол связующего дерева на портах: config stp ports 1-24 state enable Настройка коммутатора 2 Удалите порты из VLAN по умолчанию для их использования в других VLAN: config vlan default delete 1-24

Создайте VLAN v2 и v3, добавьте в соответствующие VLAN порты, которые необходимо настроить немаркированными: create vlan v2 tag 2 config vlan v2 add untagged 1-12 create vlan v3 tag 3 config vlan v3 add untagged 13-24

Проверьте настройки VLAN: show vlan

Включите протокол связующего дерева на коммутаторе: enable stp

Проверьте доступность соединения между рабочими станциями командой ping: ping <IP-address>

- от ПК1 к ПК 3 ____________________ - от ПК2 к ПК4 ____________________

Что вы наблюдаете? Запишите. __________________________________________________________________________ __________________________________________________________________________ __________________________________________________________________________

Измените версию протокола связующего дерева на MSTP (по умолчанию используется RSTP): config stp version mstp

Настройте имя MST-региона и ревизию: config stp mst_config_id name abc config stp mst_config_id revision_level 1

Создайте MSTI и карту привязки VLAN к MSTI: create stp instance_id 2 config stp instance_id 2 add_vlan 2 create stp instance_id 3 config stp instance_id 3 add_vlan 3

Настройте приоритет STP так, чтобы коммутатор был выбран корневым мостом в MSTI 3: config stp priority 32768 instance_id 2 config stp priority 4096 instance_id 3

Настройте порты как граничные: config stp ports 1-24 edge true

Активизируйте протокол связующего дерева на портах: config stp ports 1-24 state enable Port-Based В данном задании рассматривается блокирование порта управляемого коммутатора при обнаружении петли в подключённом сегменте. Сбросьте настройки коммутатора к заводским настройкам по умолчанию командой: reset config

Включите функцию LBD глобально на коммутаторе: enable loopdetect

Активизируйте функцию LBD на всех портах коммутатора: config loopdetect ports 1-24 state enabled

Сконфигурируйте режим Port-Based, чтобы при обнаружении петли отключался порт: config loopdetect mode port-based

Схема 8.1:

Проверьте текущую конфигурацию функции LBD: show loopdetect

VLAN-Based.

Схема 8.2: Примечание: если при передаче пакетов порт 25 коммутатора 1 получит ECTP-кадр, который отправлял сам, передача трафика в VLAN3, из которой он пришёл, будет заблокирована.

Перед выполнением задания необходимо сбросить настройки коммутаторов к заводским настройкам командой: reset config Настройка коммутатора 1 Удалите порты из VLAN по умолчанию для их использования в других VLAN: config vlan default delete 9-24

Создайте VLAN vlan2 и vlan3: create vlan vlan2 tag 2 create vlan vlan3 tag 3 Добавьте в созданные VLAN v2 и v3 немаркированные порты. Добавьте порт 25 в VLAN default, v2 и v3 в качестве маркированного: config vlan default add tagged 25 config vlan vlan2 add untagged 9-16 config vlan vlan2 add tagged 25 config vlan vlan3 add untagged 17-24 config vlan vlan3 add tagged 25 Проверьте настройки VLAN: show vlan Включите функцию LBD глобально на коммутаторе: enable loopdetect

Активизируйте функцию LBD на всех портах коммутатора: config loopdetect ports all state enabled Сконфигурируйте режим VLAN-Based, в котором при обнаружении петли порт не сможет передавать трафик той VLAN, в которой обнаружена петля: config loopdetect mode vlan-based Настройка коммутатора 2 Удалите порты из VLAN по умолчанию для их использования в других VLAN: config vlan default delete 9-24

Создайте VLAN vlan2 и vlan3: create vlan vlan2 tag 2 create vlan vlan3 tag 3 Добавьте в созданные VLAN v2 и v3 немаркированные порты. Добавьте порт 25 в VLAN default, v2 и v3 в качестве маркированного: config vlan default add tagged 25 config vlan vlan2 add untagged 9-16 config vlan vlan2 add tagged 25 config vlan vlan3 add untagged 17-24 config vlan vlan3 add tagged 25

Проверьте настройки VLAN: show vlan Отключите функцию LBD глобально на коммутаторе: disable loopdetect

Настройка коммутатора 1 Создайте группу агрегирования каналов: create link_aggregation group_id 1 type lacp

Включите порты 1-8 в группу агрегирования каналов и выберите порт 1 в качестве мастера-порта: config link_aggregation group_id 1 master_port 1 ports 1-8 state enabled

Настройте порты на работу в пассивном режиме: config lacp_port 1-8 mode passive

Проверьте выполненные настройки: show link_aggregation

Проверьте режим работы LACP на портах коммутаторов: show lacp_port

Посмотрите текущий алгоритм агрегирования каналов: show link_aggregation algorithm Настройка коммутатора 2 Создайте группу агрегирования каналов: create link_aggregation group_id 1 type lacp

Включите порты 1-8 в группу агрегирования каналов и выберите порт 1 в качестве мастера-порта: config link_aggregation group_id 1 master_port 1 ports 1-8 state enabled

Настройте порты на работу в активном режиме: config lacp_port 1-8 mode active

Проверьте выполненные настройки: show link_aggregation

Проверьте режим работы LACP на портах коммутаторов: show lacp_port

MAC-адресу Схема 10.1:

ЗАДАНИЕ Разрешить пользователям ПК1 и ПК2 доступ в Интернет, остальным пользователям доступ в Интернет запретить. Пользователи идентифицируются по МАС-адресам их компьютеров. Правила: Правило 1: Если MAC-адрес назначения = MAC-адресу Интернет-шлюза и MAC-адрес источника = ПК1, разрешить; Если MAC-адрес назначения = MAC-адресу Интернет-шлюза и MAC-адрес источника = ПК2, разрешить; Правило 2: Если MAC-адрес назначения = MAC-адресу Интернет-шлюза, запретить; Правило 3: Иначе, по умолчанию разрешить доступ всем узлам.

Перед выполнением задания необходимо сбросить настройки коммутатора к заводским настройкам командой: reset config Внимание! Замените указанные в командах МАС-адреса на реальные МАС-адреса рабочих станций и Интернет-шлюза.

Правило 1 Создайте профиль доступа 10: create access_profile profile_id 10 profile_name 10 ethernet source_mac FF-FF-FF-FF-FF-FF destination_mac FF-FF-FF-FF-FF-FF

Создайте правило для профиля 10, разрешающее доступ ПК1, подключённого к порту 2, в Интернет: config access_profile profile_id 10 add access_id 11 ethernet source_mac 00-50-ba-11-11-11 destination_mac 00-50-ba-99-99-99 port 2 permit

Создайте правило для профиля 10, разрешающее доступ ПК2, подключенного к порту 8, в Интернет: config access_profile profile_id 10 add access_id 12 ethernet source_mac 00-50-ba-22-22-22 destination_mac 00-50-ba-99-99-99 port 8 permit Правило 2 Создайте профиль доступа 20: create access_profile profile_id 11 profile_name 20 ethernet destination_mac FF-FF-FF-FF-FF-FF

Создайте правило для профиля 20, запрещающее доступ остальным пользователям в Интернет: config access_profile profile_id 11 add access_id 21 ethernet destination_mac 00-50-ba-99-99-99 port 1-10 deny

Примечание: созданное правило запретит прохождение кадров, содержащих МАС-адрес назначения равный МАС-адресу Интернет-шлюза на всех портах коммутатора. Если данное правило необходимо применить на одном из портов, в конфигурации указывается определённый порт, к которому подключена станция, трафик которой необходимо блокировать. Правило 3 Разрешите все остальное: Выполняется по умолчанию Проверьте созданные профили ACL: show access_profile

Что вы наблюдаете? Сколько профилей создано, сколько в них правил? _____________________________________________________________________________ IP-адресам Схема 10.2:

ЗАДАНИЕ Разрешить доступ в Интернет пользователям с IP-адресами с 10.1.1.1/24 по 10.1.1.63/24. Остальным пользователем сети 10.1.1.0/24, с адресами не входящими в разрешённый диапазон, доступ в Интернет запретить. Правила: Правило 1: Если IP-адрес источника = IP-адресам из диапазона с 10.1.1.1 по 10.1.1.63 (подсеть 10.1.1.0/26), разрешить; Правило 2: Если MAC-адрес назначения = MAC-адресу Интернет-шлюза, запретить; Правило 3: Иначе, по умолчанию разрешить доступ всем узлам.

Перед выполнением задания удалите последний профиль из предыдущего задания: delete access_profile profile_id 11

Убедитесь, что больше не осталось профилей: show access_profile Правило 1. Создайте профиль доступа с номером 10, разрешающий доступ для подсети 10.1.1.0/26 (узлам с 1 по 63): create access_profile profile_id 10 profile_name 10 ip source_ip_mask 255.255.255.192

Создайте правило для профиля доступа 10: config access_profile profile_id 10 add access_id 11 ip source_ip 10.1.1.0 port 1-10 permit Примечание: созданное правило разрешает прохождение трафика IP-подсети 10.1.1.0/26 на всех портах коммутатора. Если данное правило необходимо применить на одном из портов, в конфигурации указывается определённый порт, к которому подключена станция, чей трафик необходимо разрешить.

Правило 2 Создайте профиль доступа 40: create access_profile profile_id 13 profile_name 40 ethernet destination_mac FF-FF-FF-FF-FF-FF

Внимание! Замените указанный в команде МАС-адрес на реальный МАС-адрес Интернет-шлюза.

Создайте правило для профиля доступа 40, запрещающее остальным станциям подключаться к Интернет-шлюзу: config access_profile profile_id 13 add access_id 41 ethernet destination_mac 00-50-ba-99-99-99 port 1-10 deny

Правило 3 Разрешите все остальное: Выполняется по умолчанию

Проверьте созданные профили: show access_profile Изучаемых МАС-адресов

Сбросьте настройки коммутатора к заводским настройкам по умолчанию командой: reset config Проверьте информацию о настройках Port Security: show port_security

Установите максимальное количество изучаемых каждым портом МАС-адресов равным 1, и включите функцию на всех портах: config port_security ports all admin_state enable max_learning_addr 1

Настройка коммутатора 1 Для создания «узкого» места, настройте на порте 10 функцию bandwidth_control, ограничивающую приём и передачу данных скоростью 64 Кбит/с: config bandwidth_control 10 rx_rate 64 tx_rate 64 Настройка коммутатора 2 Для создания «узкого» места, настройте на порте 10 функцию bandwidth_control, ограничивающую приём и передачу данных скоростью 64 Кбит/с: config bandwidth_control 10 rx_rate 64 tx_rate 64

Схема 13:

ЗАДАНИЕ 1 Назначьте на всех ПК IP-адреса из одной подсети. Запустите продолжительный тест ping между ПК1 и ПК3, а так же между ПК2 и ПК4.

Собрав в течение 20-30 секунд статистику, запишите примерное среднее время откликов и количество потерь (запросов без ответов), если они существуют: между ПК1 и ПК3 ___________________________________________________________ между ПК2 и ПК4 ___________________________________________________________

ЗАДАНИЕ 2 Запустите продолжительный тест ping между ПК1 и ПК3, а так же между ПК2 и ПК4. <

|

|||||||||||||

|

Последнее изменение этой страницы: 2019-04-27; просмотров: 678; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.129.22.135 (0.481 с.) |

Примечание: не соединяйте коммутаторы одновременно двумя кабелями во время настройки до особого указания.

Примечание: не соединяйте коммутаторы одновременно двумя кабелями во время настройки до особого указания. Примечание: не соединяйте коммутаторы одновременно несколькими кабелями во время настройки до особого указания.

Примечание: не соединяйте коммутаторы одновременно несколькими кабелями во время настройки до особого указания.

В данном задании рассматривается блокирование порта управляемого коммутатора для передачи трафика только той VLAN, в которой обнаружена петля. Остальной трафик будет передаваться через этот порт.

В данном задании рассматривается блокирование порта управляемого коммутатора для передачи трафика только той VLAN, в которой обнаружена петля. Остальной трафик будет передаваться через этот порт.