Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Средства защиты данных в СУБД⇐ ПредыдущаяСтр 30 из 30

Как только данные структурированы и сведены в базу данных, возникает проблема организации доступа к ним множества пользователей. Очевидно, что нельзя позволить всем без исключения пользователям беспрепятственный доступ ко всем элементам базы данных. В любой базе данных существует конфиденциальная информация, доступ к которой может быть разрешен лишь ограниченному кругу лиц. Так, в банковской системе особо конфиденциальной может считаться, например, информация о выданных кредитах. Это — один из аспектов проблемы безопасности в СУБД. Безопасность реляционных СУБД В самом общем виде требования к безопасности реляционных СУБД формулируются так: • данные в любой таблице должны быть доступны не всем пользователям, а лишь некоторым из них; • некоторым пользователям должно быть разрешено обновлять данные в таблицах, в то время как для других допускается лишь выбор данных из этих же таблиц; • для некоторых таблиц необходимо обеспечить выборочный доступ к ее столбцам; • некоторым пользователям должен быть запрещен непосредственный (через запросы) доступ к таблицам, но разрешен доступ к этим же таблицам в диалоге с прикладной программой. Рассмотрим кратко средства защиты данных в СУБД и методы авторизации доступа к данным, которые являются общепринятыми для большинства современных СУБД, а также обсудим новые методы зашиты данных. Схема доступа к данным во всех реляционных СУБД выглядит примерно одинаково и базируется на трех принципах: • пользователи СУБД рассматриваются как основные действующие лица, желающие получить доступ к данным. СУБД от имени конкретного пользователя выполняет операции над базой данных, то есть добавляет строки в таблицы (insert), удаляет строки (delete), обновляет данные в строках таблицы (update). Она делает это в зависимости от того, обладает ли конкретный пользователь правами на выполнение конкретных операций над конкретным объектом базы данных; • объекты доступа — это элементы базы данных, доступом к которым можно управлять (разрешать доступ или защищать от доступа). Обычно объектами доступа являются таблицы, однако ими могут быть и другие объекты базы данных — формы, отчеты, прикладные программы и т. д. Конкретный пользователь обладает конкретными правами доступа к конкретному объекту;

• привилегии (priveleges) — это операции, которые разрешено выполнять пользователю над конкретными объектами. Например, пользователю может быть разрешено выполнение над таблицей операций select (зыбрать) и insert (включить). Установление и контроль привилегий Таким образом, в СУБД авторизация доступа осуществляется с помощью привилегий. Установление и контроль привилегий — прерогатива администратора базы данных. Привилегии устанавливаются и отменяются специальными операторами языка SQL grant (разрешить) и revoke (отменить). Оператор grant указывает конкретного пользователя, который получает конкретные привилегии доступа к указанной таблице. Например, оператор GRANT SELECT, INSERT ОХ Деталь TO Петров устанавливает привилегии пользователю Петров на выполнение операций выбора и включения над таблицей Деталь. Таким образом, оператор grant устанавливает соответствие между операциями, пользователем и объектом базы данных (таблицей в данном случае). Привилегии легко установить, но легко и отменить. Отмена привилегий выполняется оператором revoke. Пусть, например, пользователь Петров утратил доверие администратора базы данных и последний решил лишить его привилегий на включение строк в таблицу Деталь. Он сделает это, выполнив оператор REVOKE INSERT ON Деталь FROM Петров. Конкретный пользователь СУБД опознается по уникальному идентификатору (user-id). Любое действие над базой данных, любой оператор языка SQL выполняется не анонимно, но от имени конкретного пользователя. Идентификатор пользователя определяет набор доступных объектов базы данных для конкретного физического лица или группы лиц. Однако он ничего не сообщает о механизме его связи с конкретным оператором SQL. Например, когда запускается интерактивный SQL, как СУБД узнает, от имени какого пользователя осуществляется доступ к данным? Для этого в большинстве СУБД используется сеанс работы с базой данных. Для запуска на компьютере-клиенте программы переднего плана (например, интерактивного SQL) пользователь должен сообщить СУБД свой идентификатор и пароль. Все операции над базой данных, которые будут выполнены после этого, СУБД свяжет с конкретным пользователем, который запустил программу.

Системы паролей в СУБД. Механизм ролей Некоторые СУБД (Oracle, Sybase) используют собственную систему паролей, в других (Ingres, Informix) применяется идентификатор пользователя и его пароль из операционной системы. Для современных баз данных с большим количеством пользователей актуальна проблема их объединения в группы. Традиционно применяются два способа определения групп пользователей: • один и тот же идентификатор используется для доступа к базе данных целой группы физических лиц (например, сотрудников одного отдела). Это упрощает задачу администратора базы данных, так как достаточно один раз установить привилегии для этого «обобщенного» пользователя. Однако такой способ в основном предполагает разрешение на просмотр, быть может, на включение, но ни в коем случае — на удаление и обновление. Как только идентификатор (и пароль) становится известен большому числу людей, возникает опасность несанкционированного доступа к данным посторонних лиц; • конкретному физическому лицу присваивается уникальный идентификатор. В этом случае администратор базы данных должен позаботиться о том, чтобы каждый пользователь получил собственные привилегии. Если количество пользователей базы данных возрастает, то администратору становится все труднее контролировать привилегии. В организации, насчитывающей свыше 100 пользователей, решение этой задачи потребует от него массу внимания. Современные СУБД позволяют исправить эти неудобства, предлагая третий способ администрирования (Ingres, Informix). Суть его состоит в поддержке, помимо идентификатора пользователя, еще и идентификатора группы пользователей. Каждый пользователь, кроме собственного идентификатора, имеет также идентификатор группы, к которой он принадлежит. Чаще всего группа пользователей соответствует структурному подразделению организации, например отделу. Привилегии устанавливаются не только для отдельных пользователей, но и для их групп. Одна из проблем защиты данных возникает по той причине, что с базой данных работают как прикладные программы, так и пользователи, которые их запускают. В любой организации существует конфиденциальная информация о заработной плате ее служащих. К ней имеет доступ ограниченный круг лиц, например, финансовый контролер. В то же время к этой информации также имеют доступ некоторые прикладные программы, в частности, программа для получения платежной ведомости. Тогда на первый взгляд может показаться, что ее может запускать только финансовый контролер. Если он отсутствует, то сделать это может любой рядовой служащий — при условии, что ему известен пароль финансового контролера. Таким образом, необходимость запуска некоторых прикладных программ пользователями, которые обладают различными правами доступа к данным, приводит к нарушению схемы безопасности. Одно из решений проблемы заключается в том, чтобы прикладной программе также были приданы некоторые привилегии доступа к объектам базы данных. В этом случае пользователь, не обладающий специальными привилегиями доступа к некоторым объектам базы данных, может запустить прикладную программу, которая имеет такие привилегии.

Так, в СУБД Ingres это решение обеспечивается механизмом ролей (role). Роль представляет собой именованный объект, хранящийся в базе данных. Роль связывается с конкретной прикладной программой для придания последней привилегий доступа к базам данных, таблицам, представлениям и процедурам базы данных. Роль создается и удаляется администратором базы данных, ей может быть придан определенный пароль. Как только роль создана, ей можно предоставить привилегии доступа к объектам базы данных. Пусть, например, в некоторой организации работает служащий, имеющий имя пользователя Петров. По характеру своей работы он часто обращается к таблице Заработная плата. Он также является членом группы Учет. Для пользователей этой группы разрешено выполнение операции select над таблицей Заработная плата. Всякий раз, когда ему необходимо выполнить операцию выборки из таблицы, он должен для начала сеанса ввести идентификатор своей группы. Однако ни один из пользователей группы Учет не может непосредственно выполнить операцию update. Для этого необходимо запустить программу Контроль заработной платы, которая имеет привилегии обновления этой таблицы и выполняет специальные проверки для корректного выполнения операции. С этой целью администратором БД создается и помещается в БД роль Обновить заработную плату, для чего используется оператор CREATE ROLE Обновить заработную плату WITH PASSWORD = 'ДТ311С'. Далее оператор GRANT SELECT, UPDATE ON Заработная плата TO ROLE Обновить заработную плату предоставляет новой роли привилегии на выполнение операций выбора и обновления таблицы Заработная плата. Когда пользователь Петров, запускает программу Контроль заработной платы, то она получает привилегии роли Сбнсзхть заработную плату. Тем самым данный пользователь, сам не обладая привилегиями на обновление таблицы, тем не менее может выполнить эту операцию, но только запустив прикладную программу. Она же, в свою очередь, должна играть определенную роль, которой приданы соответствующие привилегии доступа к таблице. Многоуровневая защита Выше речь шла о реализациях схемы безопасности, которые ограничиваются схемой «д а н н ы е — в л а д е л е п». В них пользователь, работающий с базой данных, является владельцем некоторых ее объектов, а для доступа к другим объектам должен получить привилегии. Он может получить статус пользователя СУБД и некоторые привилегии доступа к объектам БД, войти в группу пользователей и получить соответствующие привилегии доступа, получить права на запуск некоторых прикладных программ. Это — так называемый добровольный или дискреционный контроль доступа (discretionary access control). Называется он так потому, что владелец данных по собственному усмотрению ограничивает крут пользователей, имеющих доступ к данным, которыми он владеет.

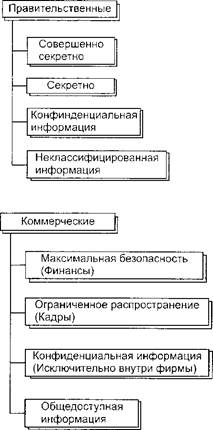

Несмотря на то, что в целом этот метод обеспечивает безопасность данных, современные информационные системы требуют другую, более изощренную схему безопасности — обязательный или принудительный контроль доступа (mandatory access control). Он основан на отказе от понятия владельца данных и опирается на так называемые метки безопасности (security labels), которые присваиваются данным при их создании. Каждая из меток соответствует некоторому уровню безопасности. Метки служат для классификации данных по уровням. Например, для правительственных и коммерческих организаций такая классификация выглядит следующим образом (рис. 8.6).

Так как данные размешены по уровням безопасности метками, конкретный пользователь получает ограниченный доступ к данным. Он может оперировать только с данными, расположенными на том уровне секретности, который соответствует его статусу. При этом он не является владельцем данных. Эта схема безопасности опирается на механизм, позволяющий связать метки безопасности с каждой строкой любой таблицы в базе данных. Любой пользователь может потребовать в своем запросе отобразить любую таблицу из базы данных, однако увидит он только те строки, у которых метки безопасности не превышают уровень его компетенции. Защита информации в сетях Международные стандарты Х.800 и Х.509. Рекомендации IETF Стандарт Х.800 описывает основы безопасности в привязке к эталонной с с м и у р о в н с в о й молел и. Стандарт предусматривает следующие сервисы безопасности: • аутентификация (имеются в виду аутентификация партнеров по общению и аутентификация источника данных); • управление доступом — обеспечивает защиту от несанкционированного использования ресурсов, доступных по сети; • конфиденциальность данных — в Х.800 под этим названием объединены существенно разные вещи — от защиты отдельной порции данных до конфиденциальности трафика; • целостность данных — данный сервис подразделяется на подвиды в зависимости от того, что контролируется — целостность сообщений или потока данных, обеспечивается ли восстановление в случае нарушения целостности; • неотказуемость — данный сервис относится к прикладному уровню, т. е. имеется в виду невозможность отказаться от содержательных действий, таких, например, как отправка или прочтение письма. Администрирование средств безопасности включает в себя распространение информации, необходимой для работы сервисов безопасности, а также сбор и анализ информации об их функционировании. Примерами могут служить распространение криптографических ключей, установка прав доступа, анализ регистрационного журната и т. п.

Концептуальной основой администрирования является информационная база управления безопасностью. Эта база может не существовать как единое (распределенное) хранилище, но каждый компонент системы должен располагать информацией, достаточной для проведения в жизнь избранной политики безопасности. В условиях глобальной связности администрирование перестает быть внутренним делом организации. Во-первых, плохо защищенная система может стать плацдармом для подготовки и проведения злоумышленных действий. Во-вторых, прослеживание нарушителя эффективно лишь при согласованных действиях многих администраторов. Стандарт Х.509 описывает процедуру аутентификации с использованием службы каталогов. Впрочем, наиболее ценной в стандарте оказалась не сама процедура, а ее служебный элемент — структура сертификатов, хранящих имя пользователя, криптографические ключи и сопутствующую информацию. Подобные сертификаты — важнейший элемент современных схем аутентификации и контроля целостности. Рекомендации IETF. Сообществом Интернет под эгидой Тематической группы по технологии Интернет (Internet Engineering Task Force — IETF) разработан ряд рекомендаций по отдельным аспектам сетевой безопасности. Рекомендации периодически организуемых конференций по архитектуре безопасности Интернет носят весьма общий, а порой и формальный характер. Основная идея состоит в том, чтобы средствами оконечных систем обеспечивать сквозную безопасность. От сетевой инфраструктуры в лучшем случае ожидается устойчивость по отношению к атакам на доступность. Базовые протоколы, наиболее полезные с точки зрения безопасности, включают в себя — IPsec, DNSsec, S/MIME, X.509v3, TLS и ассоциированные с ними. Наиболее проработанными на сегодняшний день являются вопросы защиты на IP-уровне. Спецификации семейства IPsec регламентируют следующие аспекты: • управление доступом; • контроль целостности на уровне пакетов; • аутентификация источника данных; • защита от воспроизведения; • конфиденциальность (включая частичную защиту от анализа трафика); • администрирование (управление криптографическими ключами). Протоколы обеспечения аутентичности и конфиденциальности могут использоваться в двух режимах: транспортном и туннельном. В первом случае защищается только содержимое пакетов и, быть может, некоторые поля заголовков. Как правило, транспортный режим используется хостами. В туннельном режиме защищается весь пакет — он инкапсулируется в другой IP-пакет. Туннельный режим (тунеллирование) обычно реализуют на специально выделенных защитных шлюзах (в роли которых могут выступать маршрутизаторы или межсетевые экраны). Суть туннелирования состоит в том, чтобы «упаковать» передаваемую порцию данных вместе со служебными полями в новый «конверт». Данный сервис может применяться для нескольких целей: • осуществление перехода между сетями с разными протоколами (например, IPv4 и IPv6): • обеспечение конфиденциальности и целостности всей передаваемой порции, включая служебные поля. Туннелирование может применяться как на сетевом, так и прикладном уровнях. Например, стандартизовано туннелирование для IP и двойное конвертование для почты Х.400. Следует отметить, что IP-уровень можно считать оптимальным для размещения защитных средств, поскольку при этом достигается удачный компромисс между защищенностью, эффективностью функционирования и прозрачностью для приложений. Стандартизованными механизмами IP-безопасности могут (и должны) пользоваться протоколы более высоких уровней и, в частности, управляющие протоколы, протоколы конфигурирования и маршрутизации. На транспортном уровне аутентичность, конфиденциальность и целостность потоков данных обеспечиваются протоколом TLS (Transport Layer Security, RFC 2246). Подчеркнем, что здесь объектом зашиты являются не отдельные сетевые пакеты, а именно потоки данных (последовательности пакетов). Злоумышленник не сможет переупорядочить пакеты, удалить некоторые из них или вставить свои. На основе TLS могут строиться защищенные протоколы прикладного уровня. В частности, предложены спецификации для HTTP над TLS. Архитектура механизмов защиты информации в сетях ЭВМ Архитектуру механизмов защиты информации можно рассмотреть на примере эталонной модели взаимодействия открытых систем — ВОС (см. ранее гл. 6). Основные концепции применения методов и средств защиты информации на уровне базовой эталонной модели изложены в международном стандарте ISO/IEC 7498-2 «Базовая эталонная модель взаимодействия открытых систем, часть 2 «Архитектура безопасности». В самом наименовании ВОС термин открытые подразумевает, что если вычислительная система соответствует стандартам ВОС, то она будет открыта для взаимосвязи с любой другой системой, которая соответствует тем же стандартам. Это естественно относится и к вопросам зашиты информации. В ВОС различают следующие основные активные способы несанкционированного доступа к информации: • маскировка одного логического объекта под другой, обладающий большими полномочиями (ложная аутентификация абонента); • переадресация сообщений (преднамеренное искажение адресных реквизитов); • модификация сообщений (преднамеренное искажение информационной части сообщения): • блокировка логического объекта с целью подавления некоторых типов сообщений (выборочный или сплошной перехват сообщений определенного абонента, нарушение управляющих последовательностей и т. п.). Поскольку эталонная модель относится только к взаимосвязи открытых систем, то и защита информации рассматривается в том же аспекте. Прежде всего, приведём перечень видов услуг, предоставляемых по защите информации, которые обеспечиваются с помощью специальных механизмов защиты. В настоящее время определено четырнадцать таких услуг: 1) аутентификация равнозначного логического объекта (удостоверение подлинности удаленного абонента-получателя) — обеспечивается во время установления их соединения или во время нормального обмена данными для гарантии того, что равноправный логический объект, с которым осуществляется взаимодействие, является тем, за кого себя выдает. Для аутентификации равнозначного логического объекта требуется, чтобы лежащий ниже уровень обеспечивал услуги с установлением соединения; 2) аутентификация источника данных — подтверждение подлинности источника (абонента-отправителя) сообщения. Эта услуга не ориентирована на соединение и не обеспечивает защиту от дублирования («проигрывания» ранее перехваченного и записанного нарушителем) блока данных; 3) управление доступом (разграничение доступа) — обеспечивает защиту от несанкционированного доступа к ресурсам, потенциально доступным посредством ВОС. Доступ может быть ограничен полностью или частично. Например, для информационного ресурса может быть ограничен доступ по чтению, записи, уничтожению информации; 4) засекречивание соединения — обеспечивает конфиденциальность всех сообщений, передаваемых пользователями в рамках данного соединения. Данная услуга направлена на предотвращение возможности ознакомления с содержанием сообщений со стороны любых лиц, не являющихся легальными пользователями соединения. При этом в некоторых случаях нет необходимости в защите срочных данных и данных в запросе на установление соединения; 5) засекречивание в режиме без установления соединения — обеспечивает конфиденциальность всех данных пользователя в сообщении (единственном сервисном блоке данных), передаваемом в режиме без установления соединения; 6) засекречивание поля данных — обеспечивает конфиденциальность отдельных полей данных пользователя на всем соединении или в отдельном сервисном блоке данных; 7) засекречивание трафика — препятствует возможности извлечения информации из наблюдаемого графика; 8) целостность соединения с восстановлением — позволяет обнаружить попытки вставки, удаления, модификации или переадресации в последовательности сервисных блоков данных. При нарушении целостности предпринимается попытка ее восстановления; 9) целостность соединения без восстановления — обеспечивает те же возможности, что и предыдущая услуга, но без попытки восстановления целостности; 10) целостность поля данных в режиме с установлением соединения — обеспечивает целостность отдельного поля данных пользователя во всем потоке сервисных блоков данных, передаваемых через это соединение, и обнаруживает вставку, удатение, модификацию или переадресацию этого поля; 11) целостность поля данных в режиме без установления соединения — позволяет обнаружить модификацию выбранного поля в единственном сервисном блоке данных; 12) целостность блока данных в режиме без установления соединения — обеспечивает целостность единственного сервисного блока данных при работе без установления соединения и позволяет обнаружить модификацию и некоторые формы вставки и переадресации; 13) информирование об отправке данных — позволяет обнаружить логические объекты, которые посылают информацию о нарушении правил защиты информации. Информирование об отправке предоставляет получателю информацию о факте передачи данных в его адрес, обеспечивает подтверждение подлинности абонента-отправителя. Услуга направлена на предотвращение отрицания отправления, т. е. возможности отказа от факта передачи данного сообщения со стороны отправителя; 14) информирование о доставке — позволяет обнаружить логические объекты, которые не выполняют требуемых действий после приема информации, предоставляет отправителю информацию о факте получения данных адресатом. Услуга направлена на предотвращение отрицания доставки, т. е. обеспечивает защиту от попыток получателя отрицать факт получения данных. Теоретически доказано, а практика защиты сетей подтвердила, что все перечисленные услуги могут быть обеспечены криптографическими средствами защиты, в силу чего эти средства и составляют основу всех механизмов защиты информации в ВС. Центральными при этом являются следующие задачи: • взаимное опознавание (аутентификация) вступающих в связь абонентов сети; • обеспечение конфиденциальности циркулирующих в сети данных; • обеспечение юридической ответственности абонентов за передаваемые и принимаемые данные. Решение последней из названных задач обеспечивается с помощью так называемой цифровой (электронной) подписи. К настоящему времени разработан ряд протоколов аутентификации, основанных на использовании шифрования, которые обеспечивают надежную взаимную аутентификацию абонентов вычислительной сети без экспозиции любого из абонентов. Эти протоколы являются стойкими по отношению ко всем рассмотренным выше угрозам безопасности сети. Любая СУБД есть полная или частичная реализация некоторой политики безопасности, которая может содержать или не содержать криптографические механизмы безопасности. Основной проблемой использования криптографических методов для зашиты информации в СУБД является проблема распределения ключей шифрования, управления ключами. Ключи шифрования для баз данных требуют использования специфических мер зашиты. Если база данных разделяется между многими пользователями (что, как правило, и имеет место на практике), то предпочтительно хранить ключи в самой системе под зашитой главного ключа, чем распределять ключи прямо между пользователями. Сама задача управления при этом может возлагаться на пользователя. Вторичные ключи могут храниться либо в самой базе данных, либо в отдельном файле. Отметим, что любой протокол шифрования должен отвечать на следующие основные вопросы: 1) каким образом устанавливается первоначальный канал связи между отправителем и получателем с операциями «открытый текст — шифротекст — открытый текст»? 2) какие предоставляются средства для восстановления процесса обмена и восстановления синхронизации протокола? 3) каким образом закрываются каналы? 4) каким образом взаимодействуют протоколы шифрования с остальными протоколами сети? 5) каков объем необходимого математического обеспечения для реализации протоколов шифрования и зависит ли безопасность сети от этих программ? 6) каким образом адресация открытого текста, проставляемая отправителем, проходит через средства информации в сети, чтобы предотвратить пути, по которым данные открытого текста могли бы быть намеренно или случайно скомпрометированы? Желательно иметь протокол, который позволяет производить динамическое открытие и закрытие канала, обеспечивать защиту от сбоев и все это с минимальными объемами механизма, от которого зависит безопасность сети. Характеристики сети, получающиеся при использовании соответствующего протокола шифрования, должны сравниваться с характеристиками сети без использования протоколов шифрования. Несомненно, что предпочтительней использование общего сетевого протокола, который мог бы встраиваться в сеть с минимальным нарушением существующих механизмов передачи. Механизм управления доступом, предназначенный для реализации соответствующего вида перечисленных выше услуг, основан на идентификации логического объекта (или информации о нем) для проверки его полномочий и разграничения доступа. Если логический объект пытается получить доступ к ресурсу, использование которого ему не разрешено, механизм управления доступом (в основе которого также наиболее эффективными средствами являются криптографические) отклонит эту попытку и сформирует запись в специальном системном журначе для последующего анализа. Механизмы управления доступом могут быть основаны на: 1) информационных базах управления доступом, где содержатся сведения о полномочиях всех логических объектов; 2) системах управления криптографическими ключами, обеспечивающими доступ к соответствующей информации; 3) идентифицирующей информации (такой, как пароли), предъявление которой дает право доступа; 4) специальных режимах и особенностях работы логического объекта, которые дают право доступа к определенным ресурсам; 5) специальных метках, которые будучи ассоциированы с конкретным логическим объектом, дают ему определенные права доступа; 6) времени, маршруте и продолжительности доступа. Механизмы удостоверения целостности данных подразделяются на два типа: обеспечивающие целостность единственного блока данных и обеспечивающие целостность потока блоков данных или отдельных полей этих блоков. Целостность единственного блока данных достигается добавлением к нему при передаче проверочной величины (контрольной суммы, имитов- ставки), которая является секретной функцией самих данных. При приеме генерируется (формируется) такая же величина и сравнивается с принятой. Защита целостности последовательности блоков данных требует явного упорядочения блоков с помощью их последовательной нумерации, криптографического упорядочения или отметки времени. Механизмы аутентификации (взаимного удостоверения подлинности) абонентов, вступающих в связь, используют пароли, криптографические методы, а также характеристики и взаимоотношения подчиненности логических объектов. Криптографические методы могут использоваться в сочетании с протоколами взаимных ответов («рукопожатия») для зашиты от переадресации. Если обмен идентификаторами не даст положительного результата, то соединение отклоняется или заканчивается с соответствующей записью в системном журнале и выдачей сообщения об этом событии. Механизм заполнения трафика используется для защиты от попыток анализа трафика. Он эффективен только в случае шифрования всего трафика, когда нельзя отличить информацию от заполнения. Механизм управления маршрутизацией позволяет использовать только безопасные с точки зрения защиты информации фрагменты сети, участки переприема, коммуникации, звенья. Может быть запрещена передача некоторых данных по определенным маршрутам, или оконечная система, обнаружив воздействие на ее информацию, может потребовать предоставить ей маршрут доставки данных, обеспечивающий их конфиденциальность и целостность. Механизм нотариального заверения обеспечивается участием третьей стороны — «нотариуса», позволяет подтвердить целостность данных, удостоверить источник и приемник данных, время сеанса связи и т. п. Пример системы защиты локальной вычислительной сети Для иллюстрации приведем краткое описание системы защиты локальной вычислительной сети на основе ОС Novell NetWare, известной под названием «Secret NET». Назначение системы защиты. Система защиты «Secret NET» (далее по тексту Система зашиты) предназначена для обеспечения зашиты хранимой и обрабатываемой в локальной вычислительной сети (ЛВС) информации от несанкционированного доступа (ознакомления, искажения, разрушения) и противодействия попыткам нарушения нормального функционирования ЛВС и прикладных систем на ее основе. В качестве защищаемого объекта выступает ЛВС персональных ЭВМ, работающих под сетевой операционной системой Novell NetWare 3.1х (файловые серверы), объединенных при помощи сетевого оборудования Ethernet, Arcnet или Token-Ring. Максимальное количество защищенных станций — 256, защищенных файловых серверов — 8, уникально идентифицируемых пользователей — 255. Система защиты позволяет решать следующие задачи: • защита от лиц, не допущенных к работе с системой обработки информации; • регламентация (разграничение) доступа законных пользователей и программ к информационным, программным и аппаратным ресурсам системы в строгом соответствии с принятой в организации политикой безопасности; • защита ЭВМ сети от внедрения вредоносных программ (закладок), а также инструментальных и технологических средств проникновения; • обеспечение целостности критических ресурсов Системы зашиты и среды исполнения прикладных программ; • регистрация, сбор, хранение и выдача сведений обо всех событиях, происходящих в сети и имеющих отношение к ее безопасности; • централизованное управление средствами Системы защиты. Для решения перечисленных задач Система защиты включает следующие подсистемы (ПС): • идентификации и аутентификации пользователей; • разграничения доступа к ресурсам; • контроля целостности; • регистрации; • управления средствами защиты (администрирования). Общее содержание функций подсистем заключается в следующем. ПС идентификации и аутентификации. Выполняет функцию идентификации/аутентификации (проверки подлинности) пользователя при каждом его входе в Систему, а также после каждой приостановки его работы. Для идентификации в системе каждому пользователю присваивается уникальное имя. Обеспечивается работа с именами длиной до 12 символов (символов латинского алфавита и специальных символов). Вводимое имя отображается на экране рабочей станции. Проверка подлинности пользователя осуществляется после его идентификации для подтверждения того, что пользователь действительно является тем. кем представился. Проверка осуществляется путем проверки правильности введенного пароля. Поддерживается работа с паролями длиной до 16 символов. Вводимый пароль не отображается на экране рабочей станции. При неправильно введенном пароле на экран выдается сообщение об ошибке и подается звуковой сигнал. При трехкратном неверном вводе пароля блокируется клавиатура, выдается сообщение о попытке НСД на сервер управления доступом и осуществляется оперативное оповещение администратора безопасности, регистрируется попытка НСД в системном журнале и выдается звуковой сигнал. Пароли администратора и всех пользователей системы хранятся в зашифрованном виде и могут быть изменены как администратором безопасности, так и конкретным пользователем (изменение только своего пароля) с помощью специатьных программных средств. Для повышения защищенности идентификация/аутентификация пользователя может проводиться до загрузки операционной системы. Это обеспечивается специальным техническим устройством (микросхемой ПЗУ или платой Secret NET Card). ПС разграничения доступа. Реализует концепцию диспетчера доступа, при которой ПС является посредником при всех обращениях субъектов к объектам доступа (попытки обращения к объекту в обход ПС приводят к отказу в доступе); может работать в одном из двух режимов функционирования: основном и технологическом. Технологический режим предназначен для точного определения объектов, к которым должен иметь доступ пользователь, и прав доступа к ним. При работе в этом режиме Система только регистрирует все попытки доступа к защищаемым ресурсам в системном журнале и выдает предупреждающие сообщения на экран. В основном режиме Система зашиты не только регистрирует попытки доступа к защищаемым ресурсам, но и блокирует их. Пользователю предоставлена только возможность назначения прав доступа других пользователей к принадлежащим ему (созданным им) объектам. Для реализации избирательного управления доступом подсистема поддерживает замкнутую среду доверенного программного обеспечения (с помощью индивидуальных для каждого пользователя списков программ, разрешенных для запуска). Создание и ведение списков программ возложено на администратора. Для этого в его распоряжении имеются специальные программные средства. Для совместного использования программ и данных Система защиты предусматривает возможность объединения пользователей в группы. Права доступа группы наследуются всеми пользователями этой группы. ПС обеспечивает контроль доступа субъектов к следующим объектам: • физическим и логическим устройствам (дискам, принтерам); • каталогам дисков; • файлам; • физическим и логическим секторам дисков. В подсистеме реализована сквозная иерархическая схема действия прав доступа к локальным объектам рабочей станции, при которой объект нижнего уровня наследует права доступа объектов доступа верхних уровней (диск — каталог — файл). Права доступа пользователя к объектам системы могут принимать следующие значения:

|

||||||||||

|

Последнее изменение этой страницы: 2017-02-22; просмотров: 1106; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.216.34.146 (0.088 с.) |

Рис. 8.6. Классификация данных по уровням безопасности

Рис. 8.6. Классификация данных по уровням безопасности